DESAFIOS

Operacionalize o zero trust

Zero trust é complexo. Requer uma compreensão abrangente de ativos em rede, comportamento do usuário e fluxos de dados. Sem visibilidade nessas áreas, identificar e abordar potenciais riscos de segurança pode deixar as empresas vulneráveis a explorações. Sistemas, aplicações e dispositivos legados tornam difícil avaliar o risco em toda a empresa.

Como as organizações estão desenvolvendo suas estratégias de Zero Trust:

O ESG entrevistou 379 profissionais de TI e segurança cibernética na América do Norte envolvidos com tecnologia e processos que apoiam a zero trust. Principais pontos de dados:

- Redução de US$ 675 mil nos custos médios de segurança.

- Reduz o número de violações de dados em 34% e de incidentes cibernéticos em 32%

- Reduziu o tempo médio de resposta (MTTR) em 10 dias!

Avaliando com precisão a exposição ao risco

É crucial ter um entendimento completo dos riscos potenciais e da exposição que sua empresa enfrenta. Conhecer esses riscos pode ajudá-lo a tomar decisões informadas e adotar medidas proativas para mitigá-los. A incerteza ou a ignorância podem deixar seu negócio vulnerável.

Implementando estratégias de zero-trust

Consolidar a visibilidade e realizar avaliações de risco em tempo real e, ao mesmo tempo, incorporar pessoas, processos e tecnologia são tarefas assustadoras. Without the right in-house resources and skillsets, they can be even tougher.

Encontrando o ajuste certo

Implementar um modelo de confiança zero e ao mesmo tempo incorporar tecnologias existentes pode ser um desafio sem uma abordagem de plataforma que consolide a visibilidade e a análise em toda a sua empresa.

SOLUÇÕES

Simplifique a segurança de zero trust com Trend Vision One™

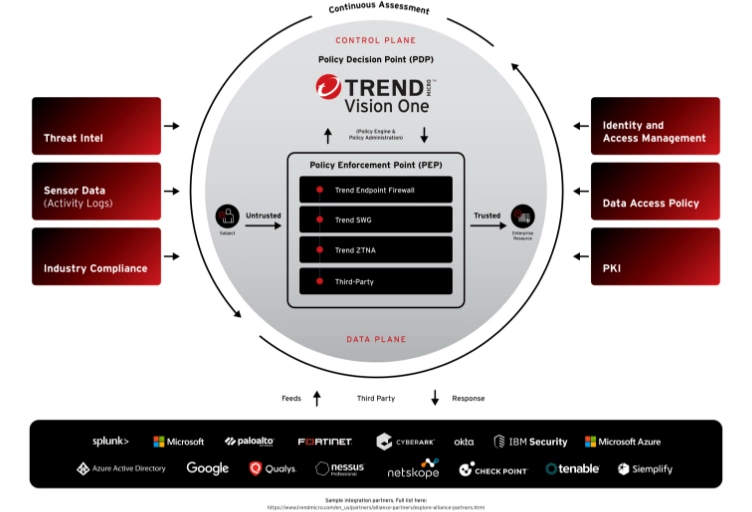

Comece com uma base sólida de arquitetura de zero trust alinhada às melhores práticas da indústria. Compreenda sua superfície de ataque, avalie seu risco em tempo real e ajuste políticas em toda a rede, workloads e dispositivos a partir de um único console. Integre tecnologias de ponta de nossos parceiros do ecossistema para operacionalizar zero trust de forma integrada.

Identifique cada entidade

Garanta total transparência e mantenha um inventário preciso e em tempo real de todos os recursos. Detecte domínios, endereços IP, aplicações baseado em nuvem, armazenamento em nuvem, containers e tarefas acessíveis publicamente de indivíduos e dispositivos em ambas as redes externas e internas da empresa.

Avalie com precisão todos os riscos

Entenda o risco geral da sua empresa e aprofunde-se em considerações e fatores de risco específicos, incluindo criticidade de ativos, vulnerabilidades, postura de segurança, atividade de ameaças e exposição. Aproveite a pontuação automatizada de riscos, tendências e benchmarks do setor para identificar iniciativas e ações prioritárias de segurança.

Centralize todas as ações

Otimize a segurança e reduza a complexidade do zero trust. Monitore, gerencie, ajuste e execute controles de segurança baseados em dados facilmente. Alivie o fardo das equipes enquanto se concentra em tarefas de nível superior com automação e orquestração, tudo em uma única console.

Enriqueça as soluções de segurança existentes

Aumente os processos atuais e integre tecnologias de ponta novas ou existentes com nossa crescente lista de parceiros. Nossa abordagem de plataforma amigável ao ecossistema consolida implementações-chave de zero trust como SWG, CASB e ZTNA com soluções de XDR e gestão de superfície de ataque, juntamente com integrações de terceiros e APIs para oferecer flexibilidade e facilitar a adoção.

Arquitetura Zero Trust

Construa uma postura de segurança mais forte e resiliente

Proteja, previna, detecte e feche brechas de segurança rapidamente com zero trust. Explore seus casos de uso de zero trust únicos com os especialistas da Trend.

Proteja as forças de trabalho híbridas

Bloqueie automaticamente conexões com base em machine learning, políticas personalizadas e avaliação dinâmica de riscos. Mantenha as melhores práticas de configuração, aplique políticas e controles de segurança e previna a movimentação lateral de atividades não autorizadas. O zero trust reduz o risco de violações de dados ao limitar a exposição de dados sensíveis apenas àqueles que realmente precisam deles.

Fornecer acesso seguro

Desenvolva um framework de segurança de zero trust flexível adaptado à sua organização. Crie regras estáticas (privilégio mínimo) e dinâmicas (condicionais) para grupos de usuários e acesso específico, controles específicos de aplicalções, políticas baseadas em tempo, acesso baseado em geolocalização, restrições de postura de dispositivo individual e políticas baseadas em pontuação de risco.

Alcance maior visibilidade

Utilize dados de atividade de redes, workloads, aplicativos SaaS e workstations para avaliar riscos. Bloqueie proativamente malwares conhecidos, vulnerabilidades exploráveis de rede - incluindo Dia Zero e técnicas de exfiltração - por meio de monitoramento contínuo, detecção de anomalias e proteção contra ameaças preventiva.

Otimizar seguro cibernético

Obtenha melhores prêmios de seguro cibernético demonstrando que sua organização está gerenciando proativamente riscos e prevenindo ciberataques com zero trust. Forneça evidências de autenticação multifator (MFA), microssegmentação de rede e avaliação e monitoramento contínuos de riscos.

Reduza a complexidade

Tenha benefícios significativos nos negócios e operacionais e apoie uma estratégia de zero trust consolidando ferramentas de cibersegurança. Ao reduzir a complexidade de gerenciar múltiplas soluções, as organizações podem minimizar os custos enquanto facilitam a complexidade operacional e de conformidade por meio do gerenciamento unificado de políticas.

Tem um caso de uso único?

Entre em contato com nossos especialistas

"As organizações que estão iniciando sua jornada de ZT [Zero Trust] e precisam de uma solução para visibilidade avançada e análise para estabelecer uma linha de base devem avaliar a Trend Micro."

ESTATÍSTICAS DA INDÚSTRIA

O impacto dos pontos cegos

As empresas enfrentam desafios significativos com a superfície de ataque digital em constante evolução. Ao alinhar-se às melhores práticas de zero trust e implementar controles projetados em uma única plataforma, as organizações podem construir uma postura de segurança mais forte e resiliente. Esta abordagem pode fechar efetivamente as lacunas de segurança, ao mesmo tempo em que atende proativamente aos requisitos regulatórios e de conformidade, levando a um ambiente digital mais seguro e robusto.

39%

das organizações enfrentam dificuldades com a mudança na superfície de ataque digital.

Trend Micro

10%

das empresas devem manter programas de zero trust até 2026.

Gartner

51%

das organizações adotaram estratégias de segurança de zero trust.

Ponemon

62%

dos entrevistados relataram uma melhoria "significativa" na segurança com uma estratégia de zero trust.

Trend Micro

JUNTE-SE A 500 MILHÕES DE USUÁRIOS

Sua jornada de zero trust é complexa.

Confie nisso aos especialistas.