O que é Zero Trust Architecture?

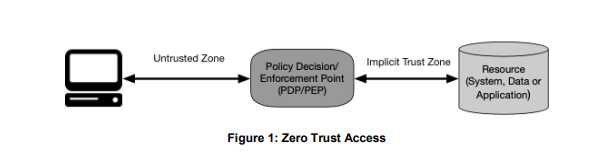

A abordagem da arquitetura ZT assume que nenhuma conexão, usuário ou ativo é confiável até que seja verificado. Por outro lado, o paradigma de segurança de perímetro tradicional confia nas conexões depois de autenticadas e concede a elas acesso a toda a rede, deixando os ativos corporativos potencialmente abertos aos cibercriminosos. Transformadores e demorados, os projetos ZT se baseiam e retrabalham a arquitetura existente.

Arquitetura Zero trust

A arquitetura ZT é um conceito em evolução que atualmente não possui certificações ou padrões práticos. Muitas empresas contam com certificações, como conformidade com a Organização Internacional de Padronização (ISO), e a ausência de parâmetros bem definidos no caso de ZT cria certa confusão.

Para aumentar a confusão, alguns fornecedores rotulam um produto ou serviço como uma solução ZT completa, ignorando a premissa básica de que ZT é uma abordagem que utiliza produtos e serviços novos e existentes, mas não reside em um determinado conjunto de produtos ou serviços. Pior ainda, muitos aplicarão essa prática de “lavagem de zero trust” para produtos legados, apesar das propriedades essenciais ausentes.

Zero trust frameworks

Vários frameworks e abordagens ZT estão disponíveis. ZT é um conceito, mas os fundamentos de uma estrutura ZT foram definidos pelo National Institute of Standards and Technology (NIST) e por empresas de análise como Gartner, Forrester, IDC e ESG.

- Em sua publicação especial Zero Trust Architecturet, o NIST discute como o governo dos EUA está empregando estratégias ZT. O documento de 50 páginas define os fundamentos de uma implementação ZT ideal e oferece cenários de implantação e casos de uso do governo federal. Embora Gartner, Forrester, IDC, ESG e outras empresas de análise concordem com o NIST quanto ao termo "zero trust" e muitas definições, abordagens e estruturas, essas empresas diferem em terminologia para muitos dos mesmos conceitos.

- Por exemplo, o Gartner usa o termo Secure Access Service Edge (SASE) para descrever a combinação de Cloud Access Security Broker (CASB), gateway seguro da web (SWG) e rede privada virtual avançada (VPN), enquanto a Forrester o chama de Zero Trust Edge ( ZTE).

As empresas de analistas estão começando a oferecer roteiros junto com orientações valiosas, e as organizações podem encontrar informações excelentes dessas fontes para iniciar sua jornada ZT.

Princípios básicos de zero trust

ZT começa com um conjunto de princípios que cada empresa implementa de acordo com suas necessidades de negócios e segurança.

- Considere todos os dados e serviços como recursos - muitas classes diferentes de dispositivos e serviços constituem as redes de hoje. Serviços como SaaS, serviços em nuvem e dispositivos pessoais que acessam recursos corporativos são candidatos à inclusão no guarda-chuva ZT.

- Não confie no local ou na identidade da rede – a segurança tradicional apenas de perímetro opera com uma única porta para que os usuários obtenham acesso aos recursos da empresa. Depois de autenticado, o usuário obtém amplo acesso aos ativos de propriedade da empresa. Essa prática também abre a porta para agentes mal-intencionados. Depois de obter acesso, eles podem se mover lateralmente pela rede, instalando malware e ransomware conforme avançam.

- Conceda acesso a um recurso para apenas uma sessão - estabeleça confiança antes de conceder acesso e forneça o nível mais baixo de privilégios para realizar a tarefa.

- Determine o acesso com base em uma política dinâmica – política é um conjunto de regras de acesso atribuídas a um assunto, ativo ou aplicativo. Estabeleça uma política com base nas necessidades do seu negócio e na quantidade de risco que você pode aceitar. Uma política dinâmica pode incluir níveis de risco continuamente monitorados de usuários, dispositivos e atributos comportamentais, como padrões de uso observados. Também pode incluir atributos ambientais, como local de rede, hora e ataques ativos.

- Presuma que nenhum ativo é inerentemente confiável – avalie a postura de segurança do ativo durante uma solicitação de recurso usando um sistema de monitoramento contínuo. Inclui também dispositivos pessoais, selecionando o nível de acesso que esses dispositivos terão. Isso não é tão radical quanto parece, devido à rapidez com que servidores seguros comprovados podem ser explorados por meio de divulgações de vulnerabilidades ou de uma mudança em um pequeno componente, como a inclusão de uma biblioteca de código aberto.

- Verifique a confiança continuamente – a confiança não é um estado fixo. Se o risco do usuário ou do dispositivo aumentar, tome medidas imediatamente encerrando as conexões ou redefinindo as contas.

- Imponha autenticação e autorização estritamente – use princípios dinâmicos para examinar, avaliar ameaças, adaptar e reavaliar a confiança durante as comunicações constantemente. Estabeleça um sistema de gerenciamento de identidade, credencial e acesso (ICAM), incluindo autenticação multifator (MFA) para recursos aplicáveis. Reavaliar a política de base no tempo, atividade inesperada ou solicitação de um novo recurso, por exemplo.

- Colete o máximo de informações possível – informações sobre postura de segurança de ativos, tráfego de rede e solicitações de acesso são extremamente valiosas. Use-os para obter informações sobre como melhorar as políticas e a aplicação de segurança.

Componentes do modelo de zero trust

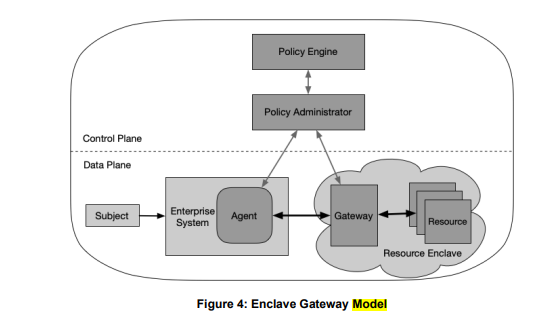

Uma implantação ZT compreende diferentes componentes. Alguns podem ser serviços internos e outros podem ser baseados na nuvem. Reconheça que qualquer arquitetura ZT que você implementar será implementada com o tempo. Durante este período, é fundamental educar as partes interessadas sobre todas as peças móveis e transmitir que ZT é um esforço contínuo sem início e fim claramente definidos. Lembre-se de que, à medida que as mudanças em suas necessidades de TI e de negócios interrompem seu progresso, você pode maximizar o impacto de sua abordagem ZT reavaliando continuamente sua arquitetura.

Os especialistas enfatizam que não existe uma infraestrutura ZT única para todos. Cada empresa e, portanto, cada implantação de ZT, será diferente. Além disso, a infraestrutura ZT é tipicamente implementada ao longo do tempo em uma série de projetos menores de modernização de infraestrutura. O modelo ZT ideal raramente, ou nunca, existe.

Um dos atributos do modelo ZT é sua natureza dinâmica, então o modelo ZT ideal de hoje pode não ser ideal amanhã.

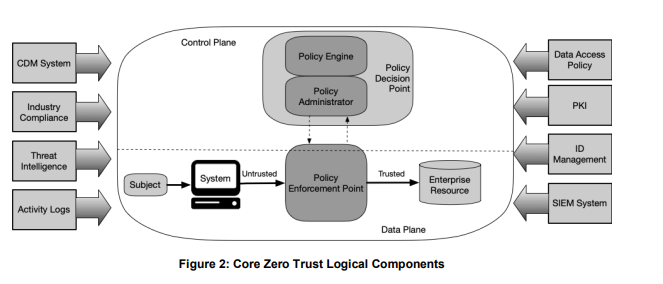

Diagrama de exemplo do documento NIST, página 18. Componentes do modelo de zero trust.

- Mecanismo de política (PE) – o PE toma decisões quanto a conceder acesso com base na política e na entrada de sistemas CDM e serviços de inteligência de ameaças.

- Administrador de política (PA) –o PA cria ou desliga uma comunicação com base nas decisões do PE.

- Ponto de aplicação da política (PEP) – o PEP concede, monitora e encerra conexões.

Diversas fontes de dados fornecem entrada para auxiliar o mecanismo de política na tomada de decisões de acesso.

- Diagnóstico contínuo e sistema de mitigação (CDM) – um sistema CDM informa o mecanismo de política se um ativo corporativo ou não corporativo que solicita acesso tem o sistema operacional (SO) correto, integridade de componentes de software ou quaisquer vulnerabilidades conhecidas.

- Sistema de conformidade da indústria (ICM) - a maioria das empresas possui um conjunto de regulamentações de conformidade para cumprir: saúde, por exemplo. O ICM contém as regras de política e monitores para conformidade.

- Feed (s) de inteligência de ameaças – são fontes internas ou externas que fornecem informações sobre novas vulnerabilidades, falhas de software e malware para o PE, que então decide negar o acesso.

- Logs de atividades de rede e sistema –fornecem feedback em tempo real sobre ativos, tráfego, ações de acesso e outros eventos. Eles permitem que você avalie a atividade recente e tome decisões políticas relevantes.

- Políticas de acesso a dados – as políticas de acesso a dados são as regras que definem como os privilégios de acesso são concedidos. Eles são baseados na missão, funções e necessidades da organização.

- Infraestrutura de chave pública corporativa (PKI) – este sistema gera e registra certificados para recursos, assuntos, serviços e aplicações.

- Sistema de gerenciamento de ID – este sistema cria, armazena e gerencia as informações do usuário, incluindo nome, endereço de e-mail e certificados. Este sistema gerencia as informações do usuário para funcionários não empresariais que podem estar colaborando com a empresa.

- Sistema de gerenciamento de informações e eventos de segurança (SIEM) – o SIEM coleta informações de segurança que podem contribuir para a criação de políticas e podem alertar sobre ataques.

Diagrama de arquitetura de zero trust

Outros fatores críticos de sucesso

Outras considerações críticas incluem priorizar componentes em sua arquitetura existente que estão desatualizados e aqueles que têm um impacto significativo. Outro fator importante é focar em um dos aspectos mais frequentemente negligenciados nos primeiros projetos ZT - a visibilidade. Como os primeiros usuários do ZT observaram quase que universalmente, você só pode confiar no que vê.

A microssegmentação é uma técnica viável, mas sem um forte componente de identidade ZT, o investimento extra em segmentação diminui os retornos ZT.