- About Trend Micro

- Imprensa

- Comunicados de Imprensa

Relatório da Trend Micro mostra as ameaças digitais que mais atingem empresas da América do Norte

Os mineradores de criptomoeda aparecem como o segundo tipo de malware mais detectado na América

São Paulo, junho de 2018 – Para auxiliar as equipes de TI de empresas de médio e grande porte da América do Norte, a Trend Micro analisou os dados do 1º trimestre de 2018 baseados na sua infraestrutura em nuvem, a Trend Micro Smart Protection Network™.

A partir disso, ilustrou os principais tipos de ameaças que as organizações enfrentam e quais são seus pontos focais para criar uma estratégia de segurança eficaz. No report The Need for Proactive Incident Response: Q1 2018 Trends in the North American Threat Landscape., a Trend Micro sumarizou as ameaças em três pontos principais:

- O roubo de informações permaneceu entre as ameaças malwares mais comuns atualmente;

- Apesar de sua queda, o ransomware ainda está entre as principais detecções;

- Os mineradores de criptomoedas continuam ganhando força em linha com a crescente tendência acerca da criptomoeda.

As informações coletadas apontam para a importância de implementar uma estratégia de resposta proativa a incidentes, incluindo a detecção de ameaças, quando possível, e assistência especializada quando necessário.

As famílias de malware como EMOTET, DRIDEX e QAKBOT não são novas nem especialmente notáveis. Mesmo assim, ainda estavam entre aqueles que tiveram alta detecção. Os malwares são amplamente utilizados por cibercriminosos que procuram roubar informações devido à sua efetividade, grande variedade de recursos (como spamming de e-mail e movimentação lateral) e técnicas de propagação rápida (incluindo a disseminação via botnets).

Em vista do grande número de tecnologias de segurança desenvolvidas, é de se esperar que as equipes de TI tenham facilidade em detectar e conter essas ameaças. No entanto, os altos números de detecção indicam que os malwares ainda representam um problema significativo para as empresas. Além das ameaças ainda mais desafiadoras que estão à solta, outro desafio para as equipes de TI.

Embora os dados mostrem números em queda, o ransomware ainda tem altos números de detecção. Duas variantes se destacaram: o WCRY e o LOCKY. O WCRY, talvez o malware mais notável de 2017, atacou novamente uma empresa aeroespacial. E embora o LOCKY não seja tão notável quanto o WCRY em termos de atenção da mídia, ainda é responsável pela maioria do tráfego de e-mails maliciosos.

O ransonware pode ser devastador para as organizações, uma vez que pode comprometer dados essenciais ou até mesmo as operações cruciais de uma empresa. Por exemplo, um computador contendo prontuários médicos pode ser infectado e seus dados criptografados, impedindo o acesso a informações importantes do paciente. Em um cenário ainda pior, um grande número de endpoints de uma empresa pode ser prejudicado, resultando na incapacidade de administrar o negócio de forma adequada.

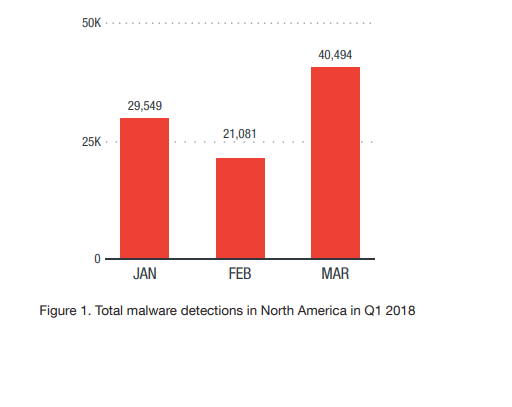

Total de malwares detectados no 1º trimestre de 2018

De maneira nada surpreendente, a grande atenção dada às criptomoedas parece ter uma correlação direta com a ascensão dos mineradores de criptomoedas, o tipo malicioso que usa recursos dos sistemas para obter criptomoedas de forma clandestina em benefício dos cibercriminosos. Os mineradores de criptomoeda aparecem como o segundo tipo de malware mais detectado na América do Norte no primeiro trimestre de 2018, com mineradores como COINHIVE, COINMINER, MALXMR e CRYPTONIGHT entre as variantes mais notáveis.

As equipes de TI podem ter problemas para detectar o malware de mineração de criptomoedas em suas redes, já que os mineradores maliciosos são projetados para serem difíceis de detectar e permanecem nos sistemas atacados pelo maior tempo possível.

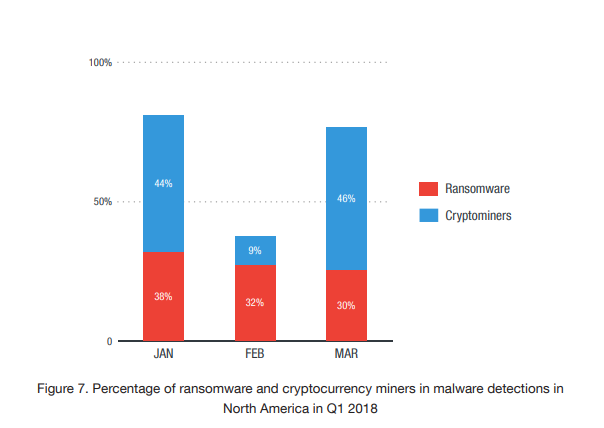

Taxas de ransomware e criptomineradores detectados

Isso significa que um cibercriminoso pode infectar um endpoint e obter criptomoedas com pouco esforço e sem que o usuário perceba nada de errado, exceto pelo desempenho reduzido do sistema, que pode ser atribuído a outros fatores. Embora seja suficientemente prejudicial para usuários individuais, o malware de mineração de criptomoedas em um ambiente corporativo pode ser ainda pior, pois o desempenho comprometido do sistema pode afetar os resultados financeiros de uma organização.

Com relação aos vetores de infecção, as técnicas com base em e-mail e web aparecem como as principais abordagens. A entrega de ameaças por e-mail, em particular, provou ser uma técnica amplamente utilizada entre os cibercriminosos devido à sua eficácia e simplicidade - normalmente, são necessários apenas a engenharia social, um documento falso (decoy) e a exploração de uma falha conhecida para executar o trabalho.

Adotando uma postura proativa de segurança

Embora as ameaças variem amplamente em termos de características e capacidades, muitas delas também eram desafiadoras de solucionar a partir do ponto de vista de segurança. Considerando a persistência das ameaças que detectamos, a segurança simples baseada em perímetro pode não ser suficientemente adequada para interromper as ameaças antes que elas possam causar danos.

Assim, é necessário que os profissionais de TI em uma organização adotem uma abordagem mais proativa que possa permitir a detecção e resposta mais rápidas às ameaças. Embora o uso de tecnologia de segurança multicamadas possa certamente ajudar, até mesmo as técnicas relativamente simples, porém eficazes, como o monitoramento proativo de rede, a análise de log e a segmentação de rede, podem impedir ou pelo menos minimizar possíveis danos no caso de uma infecção por malware.

No entanto, podem existir também limitações a esta abordagem. Embora as grandes organizações possam se dar ao luxo de ter e manter equipes de segurança em tempo integral, as organizações menores precisam confiar em suas equipes internas de segurança, que provavelmente já estão ocupadas realizando a tarefa diária de lidar com o lado tecnológico da empresa.

Mesmo o ransomware, um dos tipos mais comuns de malware existente, geralmente tem sinais reveladores nos primeiros minutos de infecção que podem ser detectados pelo monitoramento adequado da rede (ou até mesmo pelo conhecimento das extensões de arquivo adequadas usadas pela ameaça).

Por isso, parar a infecção o mais rápido possível pode fazer uma grande diferença; até mesmo um breve período em que o ransomware é executado de forma descontrolada pode permitir a criptografia de ainda mais arquivos ou causar mais danos.

O malware de mineração de criptomoeda pode ser difícil de detectar, pois geralmente é executado em segundo plano. No entanto, quanto mais tempo ele permanece dentro de um sistema, mais ciclos de CPU ele consome e mais criptomoedas os cibercriminosos são capazes de extrair.

E finalmente, o malware de roubo de informações é especialmente prejudicial, uma vez que os dados vazados podem causar danos generalizados - não apenas para os negócios de uma organização, mas também para seus clientes e sua reputação.

Confira o estudo completo no North America Threat Landscape.

Sobre a Trend Micro

A Trend Micro Incorporated, líder global em soluções de segurança cibernética, ajuda a proporcionar um mundo seguro para a troca de informação digital. Nossas soluções inovadoras para os consumidores, empresas e governos fornecem segurança em camadas para datacenters, ambientes em nuvem, redes e endpoints.

Otimizadas para os principais ambientes, incluindo a Amazon Web Services, Microsoft®, VMware® e outros mais, nossas soluções permitem que as organizações automatizem a proteção de informações valiosas contra as ameaças atuais.

Todos os nossos produtos trabalham em conjunto para facilitar o compartilhamento de inteligência de ameaças e fornecer uma defesa contra ameaças conectada com visibilidade e controle centralizados, permitindo uma melhor proteção melhor e mais rápida.

Dentre os clientes Trend Micro, estão 45 dos 50 principais da lista top 50 Fortune ® Global 500 companies e 100% das 10 maiores empresas globais dos setores automotivo, bancário, telecomunicações e petróleo.

Com cerca de 6.000 funcionários em mais de 50 países e a mais avançada inteligência de ameaças globais do mundo, a Trend Micro permite que as organizações se mantenham seguras em um mundo conectado. Para mais informações, visite www.trendmicro.com.

Informações sobre a Trend Micro para a imprensa:

RMA Comunicação

Cecília Ferrarezzi

(cecilia.ferrarezzi@rmacomunicacao.com.br)

(11) 2244-5967

Sofia Lebrón

(sofia.lebron@agenciarma.com.br)

(11) 2244-5912