- About Trend Micro

- Imprensa

- Comunicados de Imprensa

Novo malware móvel usa ofuscamento em camadas e ataca bancos russos, alerta Trend Micro

São Paulo, janeiro de 2018 - No ano passado, o malware Fanta SDK atacou usuários do banco russo Sberbank e usou medidas exclusivas de defesa. Agora, a Trend Micro alerta para o surgimento de outra família de malware bancário - nomeada FakeBank -, que atacou ainda mais bancos russos com técnicas novas e avançadas de ofuscamento. Até o momento, as amostras que os especialistas da Trend Micro coletaram chegas aos milhares e indicam que o malware não ataca somente o Sberbank, mas também outros bancos russos como o Letobank e o banco VTB24. Essas amostras têm nomes aleatórios de pacotes e se passam por softwares de administração de SMS/MMS para enganar os usuários e fazer com que eles baixam o programa. A tabela abaixo mostra os nomes das amostras:

Tabela 1. Nomes das amostras do malware bancário

| Nomes de aplicativos |

Nomes russos traduzidos para o inglês e português |

|---|---|

| SMS_S |

SMS_S |

| SMS_MMS |

SMS_MMS |

| ММС – Пoсланиe |

ММС – Send – Enviar |

| ММС – Сообщениe |

MMC – Message – Mensagem |

| Посланиe |

Messenger – Programa de Envio de Mensagens |

| Соoбщение |

Composition – Composição |

| Фoтo |

Photo – Foto |

| CМC – Фотo |

CМC – Photo – Foto |

| СMС – Соoбщение |

СMС – Composition – Composição |

| СMC – Послание |

СMC – Message – Mensagem |

Na verdade, esses recursos de administração de SMS anunciados são usados contra a vítima. O malware intercepta os SMS’s em um esquema para roubar dinheiro dos usuários infectados através de seus sistemas bancários móveis.

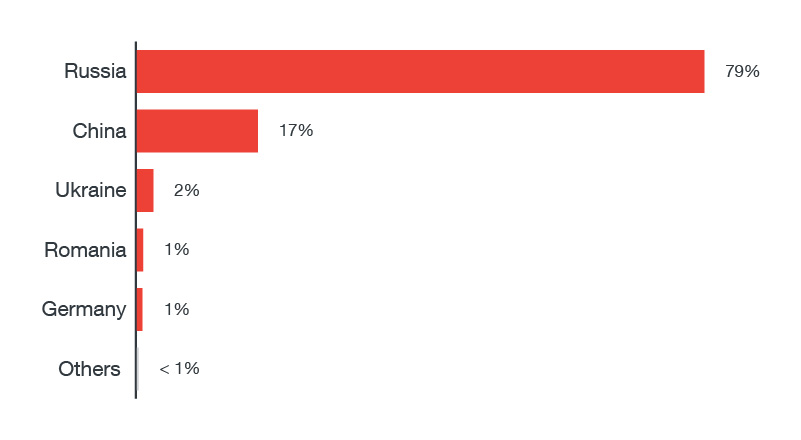

O malware bancário se espalhou principalmente pela Rússia e outras nações, conforme tabela abaixo:

Imagem 1. Principais países onde as amostras foram encontradas; as detecções em outros países totalizaram menos de 1%

A interceptação do SMS gera uma forma de transferir dinheiro

O aplicativo malicioso pode controlar a função de rede aberta e fechada de um usuário infectado e também se conectar silenciosamente à internet, ou seja, pode enviar informações para seu servidor de comando e controle (C&C) sem que o usuário perceba. Além disso, o malware analisa o dispositivo para verificar a presença de um antivírus e, se esse for o caso, abandona o aparelho sem executar nenhuma atividade maliciosa, uma técnica usada para que não seja denunciado e passe desapercebido.

O malware também rouba informações do dispositivo e as envia para o servidor de C&C. Os dados confidenciais coletados incluem: números de telefone dos usuários, lista de aplicativos bancários instalados, saldo em qualquer cartão bancário vinculado e até mesmo informações de localização.

Para garantir que a coleta de dados seja ainda mais bem-sucedida, o malware proíbe o usuário de abrir as configurações do dispositivo, o que provavelmente impede a desinstalação. Algumas amostras detectadas também exigiam privilégios de administrador, dando ao malware ainda mais acesso ao dispositivo.

O malware vai além e até mesmo controla o SMS do usuário. Primeiro, ele substitui o programa padrão de administração de SMS pelo seu próprio e esconde o ícone, para assim enviar e analisar qualquer SMS recebido e até mesmo excluir quaisquer mensagens localmente. Isso significa que qualquer verificação ou consulta bancária feita pelo usuário pode ser interceptada e removida. O malware pode até mesmo ligar para o celular, enviar SMS’s específicos and roubar registros de ligações e listas de contatos.

Pior que isso é que todo esse acesso aos SMS’s do dispositivo faz com que o malware possa livremente e silenciosamente roubar o dinheiro da conta bancária dos usuários. Os usuários vinculam suas contas bancárias ao dispositivo e recebem notificações neste mesmo dispositivo, portanto o malware pode interceptar as informações confidenciais da conta, redefinir as senhas bancárias através das mensagens recebidas com código de segurança e começar a transferir dinheiro.

O FakeBank também impede que usuário abra o aplicativo legítimo do banco-alvo, assim evitando modificações no relacionamento entre o número do cartão bancário e seu número de telefone. Com isso, é possível presumir que o desenvolvedor do malware está muito familiarizado com o formato das mensagens bancárias e o processo de transferência, já que todas as notificações de pagamento em SMS são anotadas e codificadas pelo C&C.

Vale ressaltar que o Instituto Nacional de Padrões e Tecnologia (NIST) oficialmente desencorajou o uso de SMS como método de autenticação de dois fatores. Os usuários móveis devem escolher outros meios de autenticação, caso isso seja uma opção do aplicativo ou serviço.

Para ler a análise do caso na íntegra, acesse: https://blog.trendmicro.com/trendlabs-security-intelligence/new-mobile-malware-uses-layered-obfuscation-targets-russian-banks/

Sobre a Trend Micro

A Trend Micro Incorporated, líder global em soluções de segurança cibernética, ajuda a proporcionar um mundo seguro para a troca de informação digital. Nossas soluções inovadoras para os consumidores, empresas e governos fornecem segurança em camadas para datacenters, ambientes em nuvem, redes e terminais.

Otimizadas para os principais ambientes, incluindo a Amazon Web Services, Microsoft®, VMware® e outros mais, nossas soluções permitem que as organizações automatizem a proteção de informações valiosas contra as ameaças atuais.

Todos os nossos produtos trabalham em conjunto para facilitar o compartilhamento de inteligência de ameaças e fornecimento de uma defesa contra ameaças conectada com visibilidade e controle centralizados, permitindo uma melhor proteção melhor e mais rápida.

Dentre os clientes Trend Micro, estão 45 dos 50 principais da lista top 50 Fortune ® Global 500 companies e 100% das 10 maiores empresas globais dos setores automotivo, bancário de telecomunicações e petróleo.

Com mais de 5.000 funcionários em mais de 50 países e a mais avançada inteligência de ameaças globais do mundo, a Trend Micro permite que as organizações garantam a sua jornada para a nuvem. Para mais informações, visite www.trendmicro.com.

Informações sobre a Trend Micro para a imprensa:

RMA Comunicação

Cecília Ferrarezzi

(cecilia.ferrarezzi@rmacomunicacao.com.br)

(11) 2244-5967

Sofia Lebrón

(sofia.lebron@agenciarma.com.br)

(11) 2244-5912