Malware

Fake Installer verbreiten Malware

Angreifer nutzen Plattformen wie YouTube, um Fake-Installationsprogramme zu verbreiten und über Info Stealer sensible Daten abzugreifen. Unsere Analyse zeigt, welche Abläufe und Methoden die Akteure dabei einsetzen, und wie der Schutz aussehen kann.

Zusammenfassung

- Angreifer nutzen Plattformen wie YouTube und soziale Medien, um Download Links für gefälschte Installationsprogramme zu verbreiten, und so vom Vertrauen der Benutzer zu profitieren.

- Bedrohungsakteure nutzen häufig bekannte Datei-Hosting-Dienste wie Mediafire und Mega.nz, um die Herkunft ihrer Malware zu verschleiern und die Erkennung und Entfernung zu erschweren.

- Viele bösartige Downloads sind passwortgeschützt und verschlüsselt, was die Analyse in Sicherheitsumgebungen wie Sandboxes erschwert und es Malware ermöglicht, einer frühzeitigen Erkennung zu entgehen.

- Nach der Infektion sammelt Malware sensible Daten von Webbrowsern, um Anmeldedaten zu stehlen. Dies zeigt, wie riskant es ist, persönliche Informationen durch das unwissentliche Herunterladen betrügerischer Software preiszugeben.

Die Zunahme gefälschter Installationsprogramme, die mit Info-Stealer gebündelt sind, stellt eine wachsende Bedrohung für Benutzer dar, die nach Raubkopien von Software suchen. Diese bösartigen Programme tarnen sich als legitime Anwendungen und erscheinen häufig in Suchergebnissen oder Kommentaren auf Plattformen wie GitHub. Leider fallen viele Benutzer auf diese Tricks herein.

Info-Stealer sind darauf ausgelegt, vertrauliche Informationen von einem infizierten System zu stehlen. Dies kann Anmeldedaten, Finanzinformationen, persönliche Daten und andere sensible Informationen umfassen, die für Identitätsdiebstahl, Betrug oder andere böswillige Zwecke verwendet werden können.

Info Stealer ködern ihre Opfer mit Täuschungsmanövern, Malware herunterzuladen, die als legitime Software-Installationsprogramme getarnt sind. Die Download Links stammen oft von gefälschten Websites oder werden als Link in Nachrichten von sozialen Plattformen geteilt.

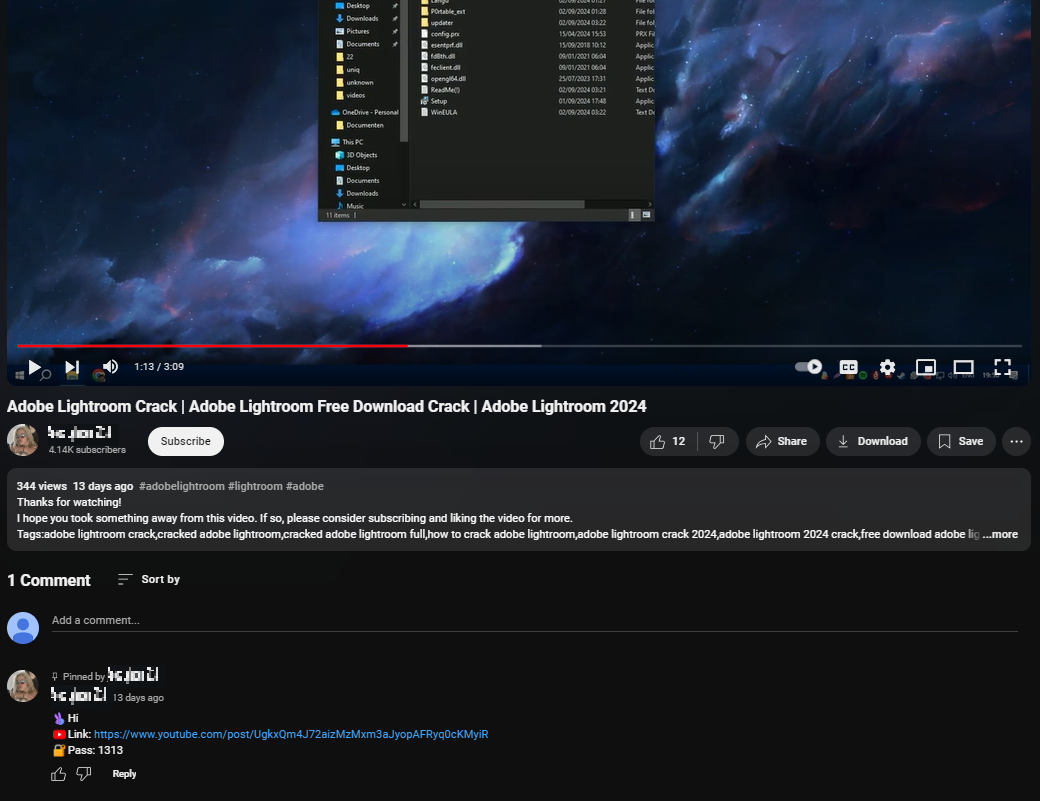

Die Täter geben sich auf beliebten Video-Sharing-Plattformen wie YouTube als Ratgeber aus. Sie geben vor, legitime Software-Installationsanleitungen anzubieten, um die Nutzer dazu zu verleiten, auf bösartige Links in den Videobeschreibungen oder Kommentaren zu klicken. Es kommt zur Gefährdung der User-Geräte, und außerdem wird eine Kultur des Diebstahls gefördert. Hier ist ein Beispiel.

Beim Anklicken des Links öffnet sich ein separater Beitrag auf YouTube, in dem der Download Link für das gefälschte Installationsprogramm angezeigt wird, etwa die Mediafire Datei-Hosting Site, oder Mega.nz. Die Akteure nutzen bekannte Hosting-Services als weitere Schicht, um den Download zu kaschieren und der Entdeckung zu entgehen.

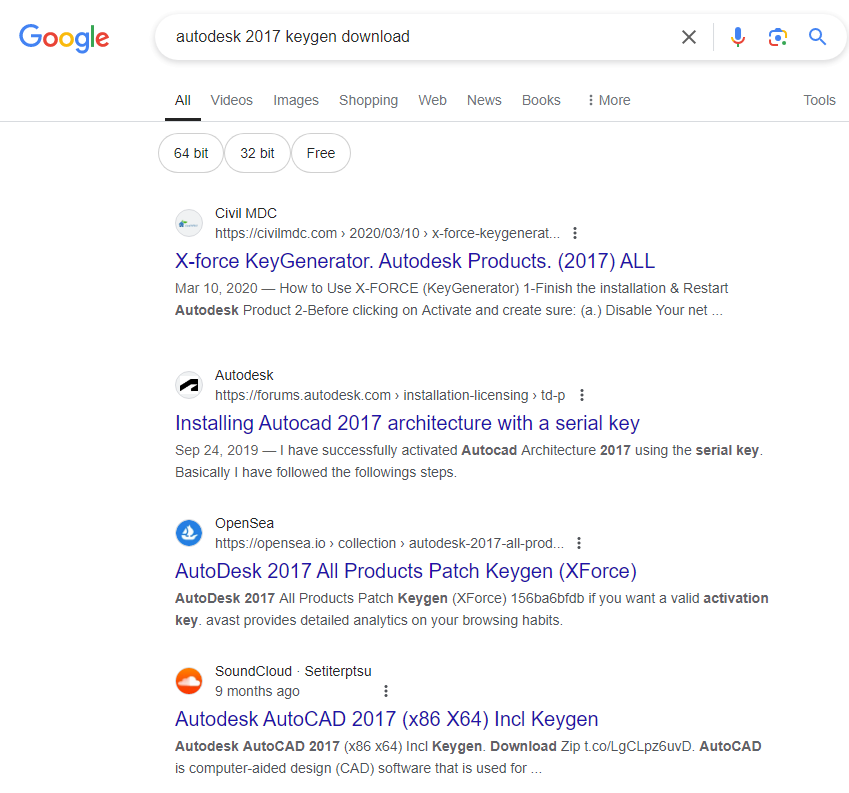

In den von uns untersuchten Fällen stellten wir fest, dass diese Bedrohungen oft als gefälschte Installationsprogramme oder gecrackte Software verbreitet werden, auf die die Opfer versehentlich stoßen, während sie in Suchmaschinen danach suchen. Bestimmte Schlüsselbegriffe sind für die Suchergebnisse entscheidend.

Der dritte Eintrag in den Suchergebnissen stammt von OpenSea (einem NFT-Marktplatz), was ungewöhnlich ist, da dort eine herunterladbare Datei gehostet wurde. Der Eintrag enthält einen verkürzten Link, der zu dem eigentlichen Link weiterleitet. Vermutlich werden verkürzte Links verwendet, um zu verhindern, dass Scraping-Seiten auf den Download-Link zugreifen.

Der folgende Link fordert die Angabe des tatsächlichen Download-Links und des Passworts für die Zip-Datei. Durch den Passwortschutz der Dateien kann eine Sandbox-Analyse der ursprünglichen Datei bei Ankunft verhindert werden, was für einen Angreifer einen schnellen Erfolg bedeuten kann.

Ein weiteres Suchergebnis bezieht sich auf SoundCloud, eine Musik-Sharing Plattform, die den Download Link hostet. Hier wurde der Link mit Twitter verkürzt. Derselbe Nutzer veröffentlichte zusätzlich Einträge mit Mitteln für den Download einer bestimmten Datei. Über VirusTotal fanden wir Beweise für weitere betrügerische Einträge. Die Einzelheiten finden Sie im Originalbeitrag.

Infektionsanalyse mit Hilfe von Managed XDR

Der erste Fall zeigt die Aktivitäten auf dem Host. Die entpackte zip-Datei war 900 MB groß. Diese Größe hilft bei der Umgehung der Verteidigung und der Sandbox-Analyse, weil die Datei legal als Installer erscheint. Auch ist die Aufnahme in VirusTotal eingeschränkt. Die Infektion wird mit der Ausführung der exe.-Datei im zip-Archiv angestoßen. Den genauen Verlauf beinhaltet der Originalbeitrag.

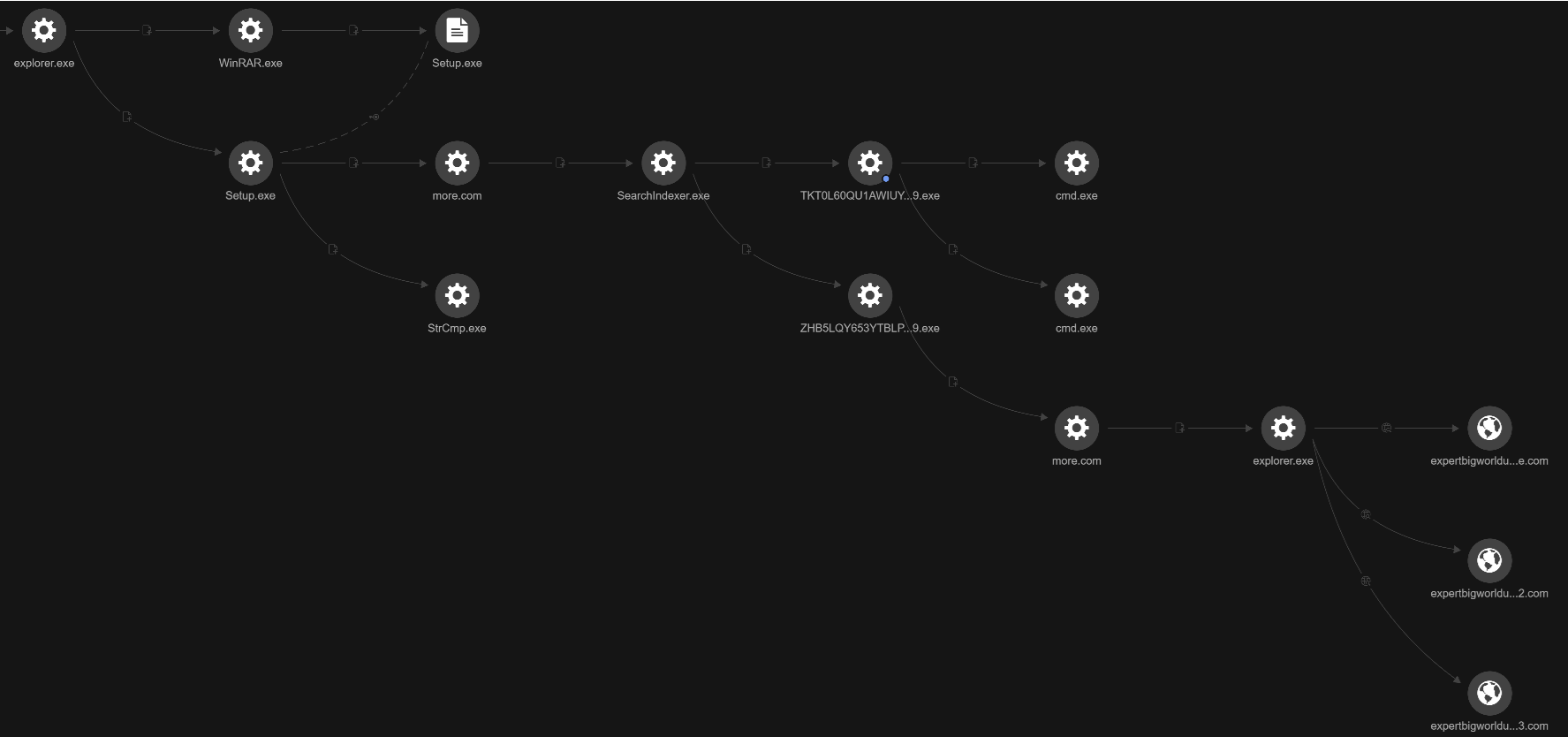

Im zweiten Fall wurde die Infektion durch das Herunterladen einer komprimierten Datei von einer bekannten Datei-Hosting-Website ausgelöst. Nach dem Download entpackt der Benutzer die Datei, wofür ein Passwort erforderlich ist, und führt das Installationsprogramm aus. Danach werden eine Reihe verdächtiger Ereignisse ausgeführt, z. B. Starten eines legitimen Prozesses und Einfügen seines Codes in diesen. Die Bedrohung führt auch ein bekanntes Skripting-Tool AutoIt ein, um die Ausführung weiter zu verschleiern, und stellt später eine Verbindung zu seinem C&C her, um zusätzliche Malware, in der Regel verschiedene Varianten von Info Stealern, herunterzuladen und auszuführen. Ein Auszug aus dem Inhalt der Zip-Datei zeigt auf den ersten Blick, dass es sich um ein Standard-Installationsprogramm handelt. Im Hintergrund laufen verschiedene Ereignisse ab.

Einschleusen von bösartigem Code in legitime Binärdateien, wie more.com, StrCmp.exe, SearchIndexer.exe und explorer.exe, um die Erkennung durch Sicherheitsmechanismen zu umgehen. Es werden zusätzliche Dateien abgelegt, Info Stealer oder Malware aus einer anderen Familie. Der Originalbeitrag enthält die technischen Einzelheiten dazu, sowie eine Liste von Stealern.

Fazit

Bedrohungsakteure setzen weiterhin auf Social-Engineering, um ihre Opfer ins Visier zu nehmen, und wenden verschiedene Methoden an, um Sicherheitsvorkehrungen zu umgehen, darunter DLL-Sideloading, große Installationsdateien, passwortgeschützte ZIP-Dateien, Injection in legitime Prozesse, Verbindungen zu legitimen Websites und das Erstellen von Dateikopien, die so umbenannt werden, dass sie harmlos erscheinen.

Es ist wichtig, sich über aktuelle Bedrohungen auf dem Laufenden zu halten und wachsam gegenüber Erkennungs- und Warnsystemen zu bleiben. Sichtbarkeit ist wichtig, da das alleinige Vertrauen auf die Erkennung dazu führen kann, dass viele böswillige Aktivitäten unbemerkt bleiben. Organisationen sollten dabei folgende Ratschläge berücksichtigen:

- Einführen einer mehrschichtigen Verteidigung,

- Benutzerschulung,

- Festlegen eines Incident Response-Plans,

- Threat Hunting einführen,

- Einsetzen eines Managed Security Service Provider (MSSP).

Tiefgreifende Verteidigung ist eine wichtige Strategie für den Schutz der Unternehmensumgebungen. In den Fällen, wo eine Bedrohungen eine der Verteidigungsschichten umgangen hat, kann Managed XDR diese Vorfälle in Echtzeit erkennen und die notwendige Analyse durchführen sowie Aktionen für die Eindämmung der Gefahr anstoßen.

Weitere Informationen zu einer möglichen Unterstützung durch Trend Micro finden Sie hier.