Cloud

Russische Infrastruktur für nordkoreanische Cybercrime

Nordkoreas cyberkriminelle Aktivitäten werden vor allem durch die Nutzung von Anonymisierungsnetzwerken, Verbindungen über RDP mit zahlreichen weltweiten VPS-Servern und russischen IP-Adressbereichen ermöglicht. Wir haben die Verflechtungen entwirrt.

Zusammenfassung

- Trend Research hat mehrere IP-Adressbereiche in Russland identifiziert, die für cyberkriminelle Handlungen der Nordkoreaner genutzt werden. Es geht um eine Reihe von Kampagnen in Verbindung mit der Hackergruppe „Void Dokkaebi“ (auch bekannt als „Famous Chollima“).

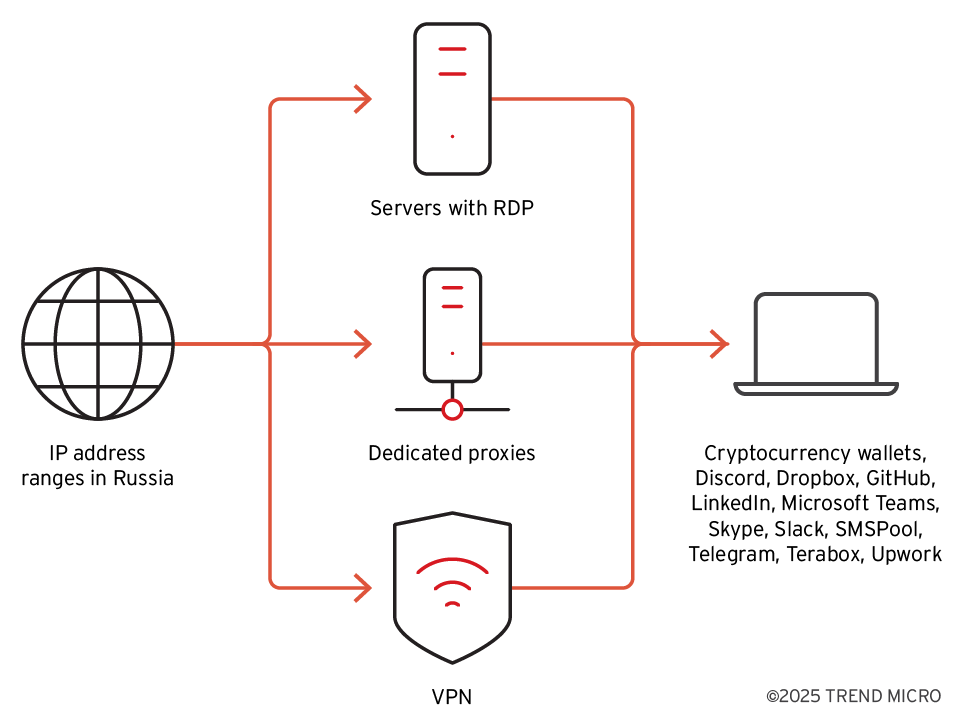

- Die russischen IP-Adressbereiche werden durch ein großes Anonymisierungsnetzwerk aus kommerziellen VPN-Diensten, Proxy-Servern und zahlreichen VPS-Servern mit RDP verschleiert und sind zwei Unternehmen in Chasan und Chabarowsk zugeordnet.

- Nordkorea setzt IT-Mitarbeiter ein, die über zwei IP-Adressen in den russischen IP-Bereichen und zwei IP-Adressen in Nordkorea eine Verbindung zu ihrem Heimatland herstellen. Die Telemetriedaten von Trend Micro deuten stark darauf hin, dass diese mit Nordkorea verbundenen IT-Mitarbeiter unter anderem aus China, Russland und Pakistan arbeiten.

- Akteure aus Nordkorea nutzen die russischen IP-Bereiche, um sich über RDP mit Dutzenden von VPS-Servern zu verbinden und dann Aufgaben wie die Interaktion auf Job-Rekrutierungsseiten und den Zugriff auf Kryptowährungs-Dienste auszuführen. Einige Server, die an ihren Brute-Force-Aktivitäten zum Knacken von Passwörtern für Kryptowährungs-Wallets beteiligt sind, fallen in einen der russischen IP-Bereiche.

- Anleitungsvideos, die offenbar nicht in englischer Muttersprache verfasst sind, beschreiben detailliert, wie ein Beavertail-Malware-Befehls- und Kontrollserver eingerichtet und Passwörter für Kryptowährungs-Wallets geknackt werden. Wahrscheinlich arbeitet Nordkorea auch mit ausländischen Komplizen zusammen.

- IT-Fachleute in der Ukraine, den USA und Deutschland wurden im Rahmen dieser Kampagnen von fiktiven Unternehmen ins Visier genommen, die sie zu betrügerischen Vorstellungsgesprächen locken.

Internetzugang ist in Nordkorea rar. Das nationale Netzwerk verfügt nur über 1.024 zugewiesene IP-Adressen, dennoch spielt das Land eine bedeutende Rolle in der Cyberkriminalität. Mehrere hochkarätige Kampagnen wurden von internationalen Strafverfolgungsbehörden nordkoreanischen Akteuren zugeschrieben, darunter zuletzt der 1,5 Milliarden US-Dollar schwere Bybit-Hack.

Um Cyberkriminalität in dem Nordkorea zugeschriebenen Ausmaß zu betreiben, sind natürlich weit mehr Internetressourcen erforderlich als die 1.024 IP-Adressen. Eine Möglichkeit, dies zu erreichen, besteht darin, eine große Anzahl von IT-Fachkräften ins Ausland zu entsenden oder dort anzuheuern, und sie von dort aus arbeiten zu lassen. Darüber hinaus werden groß angelegte Anonymisierungsnetzwerke eingesetzt, um Kampagnen mit Verbindungen zu Nordkorea zu verschleiern. Diese Anonymisierungsebenen verbergen die Herkunft des bösartigen Datenverkehrs und erschweren die Zuordnung.

Wir konnten aufzeigen, wie einige der mit Nordkorea in Verbindung stehenden Kampagnen aus fünf russischen IP-Bereichen stammen. Diese IP-Bereiche werden durch eine VPN-Schicht, eine Proxy-Schicht oder eine RDP-Schicht verborgen. Sie wurden zwei Organisationen in Khasan und Chabarowsk, Russland, zugewiesen. Wir gehen davon aus, dass mit nordkoreanische Kampagnen auch die Internetinfrastruktur anderer Länder nutzen.

Die russischen IP-Adressen sind über RDP mit zahlreichen VPS-Servern auf der ganzen Welt verbunden sind und von dort aus Aufgaben ausführen, wie z. B. die Kommunikation über Apps wie Skype, Telegram, Discord und Slack, die Kontaktaufnahme mit ausländischen IT-Fachleuten auf Jobportalen und die Verbindung zu Websites mit Bezug zu Kryptowährungen, um beispielsweise gestohlene Kryptowährungs-Wallets zu leeren oder Geld zu waschen.

Ausländische IT-Fachleute werden im Rahmen einer gängigen Social-Engineering-Taktik kontaktiert. Bei diesem Betrug bewerben sich Entwickler auf Stellenanzeigen auf Plattformen wie LinkedIn und anderen Jobbörsen. Der vermeintliche Personalvermittler fordert den Bewerber auf, im Rahmen des Vorstellungsgesprächs bestimmte Aufgaben zu erledigen, wie das Debuggen oder Verbessern von Code, den der Bewerber aus seriösen Code-Repositorys wie GitHub, GitLab, Bitbucket oder privaten GitLab-Seiten herunterladen muss. Diese Repositorys enthalten zwar oft keinen direkt bösartigen Code, aber sie können Code enthalten, der verschleierte, schädliche Skripte einfügt, die auf Websites von Drittanbietern gehostet werden. Wenn der Bewerber den heruntergeladenen Code auf seinem PC oder einem Produktionssystem ausführt, anstatt in einer isolierten virtuellen Umgebung, erhält der Angreifer Zugriff auf das System des Bewerbers.

Danach kann der Angreifer weitere Malware installieren, die automatisch nach sensiblen Daten wie Passwörtern und Kryptowährungs-Wallets sucht. Anschließend versucht er, die Kryptowährungs-Wallets zu leeren und weitere sensible Daten zu stehlen. Einige kompromittierte Geräte werden durch die Installation legitimer Proxy-Software wie CCProxy in die Anonymisierungsinfrastruktur des Angreifers integriert.

In einem anderen Szenario sichern sich nordkoreanische IT-Fachkräfte IT-bezogene Arbeitsplätze in westlichen Unternehmen und nutzen Laptop-Farmen, die von Mitwissern im Westen betrieben werden. Über diese Laptop-Farmen verbergen die nordkoreanischen IT-Fachkräfte vor ihren Opferunternehmen, dass sie remote für ein anderes Land arbeiten.

BlockNovas

Wir gehen davon aus, dass diese Taktik in enger Verbindung mit den Beavertail-Malware-Kampagnen steht. Wir haben die Cluster von Beavertail-Malware-Kampagnen analysiert, die Void Dokkaebi (auch bekannt als Famous Chollima) zugeschrieben werden.

Bild 1. BlockNovas Website

Eines der fiktiven Unternehmen, mit denen Opfer zu diesen betrügerischen Vorstellungsgesprächen gelockt werden, ist BlockNovas[.com], das sich mit einer modern gestalteten Website präsentiert und behauptet, im Bereich Blockchain-Technologien tätig zu sein (Abbildung 1). Das Unternehmen ist auf Social-Media-Plattformen wie Facebook, X (früher bekannt als Twitter), LinkedIn und verschiedenen Jobbörsen präsent. Diese Online-Präsenz soll die Glaubwürdigkeit des Unternehmens erhöhen und ahnungslose Softwareentwickler dazu verleiten, sich auf nicht existierende Stellen in der Ukraine, den USA, Deutschland und anderen Ländern zu bewerben. BlockNovas hat die Malware Beavertail und Invisible Ferret eingesetzt und Taktiken angewendet, bei denen Bewerber dazu verleitet wurden, Malware herunterzuladen und auszuführen, um während eines automatisierten Vorstellungsgesprächs ein fiktives Problem mit ihrer Laptop-Kamera zu lösen.

BlockNovas nutzt wahrscheinlich künstliche Intelligenz (KI), um Online-Persönlichkeiten zu erstellen und den Bewerbungsprozess durchzuführen. Viele seriöse Vorstellungsgespräche im Technologiebereich finden online statt, was dazu geführt haben könnte, dass mehr Bewerber ihre Wachsamkeit verringern. Wir haben BlockNovas einige Zeit auf LinkedIn und anderen Jobbörsen beobachtet und festgestellt, dass fiktive neue BlockNovas-Mitarbeiter in Schlüsselpositionen – wie beispielsweise ein Chief Technology Officer (CTO) – scheinbar aus dem Nichts auftauchten. Diese Profile hatten jedoch oft eine gewisse Geschichte in den sozialen Netzwerken und in der Regel Hunderte von Followern. Gelegentlich wurden auch gehackte Konten verwendet, um neue Stellenanzeigen zu verbreiten. Mit einer auf den ersten Blick glaubwürdigen Online-Präsenz hat BlockNovas wahrscheinlich Hunderte von Bewerbern erreicht.

Wir gehen davon aus, dass das primäre Ziel weiterhin der Diebstahl von Kryptowährungen von IT-Fachleuten ist, die sich für Kryptowährungen, Web3, Blockchain-Technologien und Programmierung interessieren. Es besteht jedoch auch die Möglichkeit, dass der Zugriff, sobald er vom Angreifer erlangt wurde, an ein anderes Team weitergegeben wird, das eher an Datendiebstahl interessiert ist. Wir haben beispielsweise festgestellt, dass auch Unternehmen aus der Energiebranche ins Visier genommen wurden. Wenn der erste Zugriff für diese Branchen hergestellt ist und der Angreifer keine Kryptowährung zum Stehlen findet, ist es für ihn ein logischer Schritt, diesen ersten Zugriff an Teams weiterzugeben, die mehr an Spionage interessiert sind.

Im April wurde die Domain BlockNovas im Rahmen einer Strafverfolgungsmaßnahme gegen nordkoreanische Cyberakteure vom Federal Bureau of Investigation (FBI) beschlagnahmt.

Anonymisierungsschichten

Bei der Analyse der Anonymisierungsschichten, die in Kampagnen verwendet wurden, stellten wir fest, dass bestimmte russische IP-Adressen wiederholt in den tieferen, besser versteckten Schichten genutzt wurden. Diese russischen IP-Adressen verbanden sich gelegentlich auch mit Remote-Managementportalen und den C&C-Systemen mit Beavertail-bezogenen IP-Adressen. Diese nutzten auch häufig Astrill VPN. Es ist bekannt, dass mehrere mit Nordkorea in Verbindung stehende Kampagnen stark auf Astrill VPN angewiesen sind, um die Herkunft ihrer Angriffe zu verschleiern. Daher gehen wir davon aus, dass mit Nordkorea verbündete Akteure manchmal keinen VPN-Dienst oder Proxy verwendeten und dann ihre echten IP-Adressen in Russland preisgaben.

Um die Nutzung russischer IP-Bereiche zu verschleiern, werden auch andere Anonymisierungsmethoden eingesetzt, wie etwa RDP. Von den russischen IP-Bereichen aus wird auf Dutzende von RDP-VPS-Servern zugegriffen, die dann für die Verbindung zu Dienstanbietern dienen, auf die typischerweise Void Dokkaebi setzt. Dazu gehören Kommunikationsplattformen wie Discord, Mattermost, Microsoft Teams, Skype, Slack und Telegram. Darüber hinaus werden häufig verschiedene Kryptowährungs-Dienste und Jobbörsen wie LinkedIn und Upwork aufgerufen. Angesichts der wahrscheinlichen geografischen Verbreitung der hinter Void Dokkaebi stehenden Cyberkriminellen ist davon auszugehen, dass weitere Ursprungsorte und Anonymisierungstechniken zum Einsatz kommen werden.

Bild 2: Anonymisierungsschema von Void Dokkaebi

Weitere Einzelheiten umfasst der Originalbeitrag.

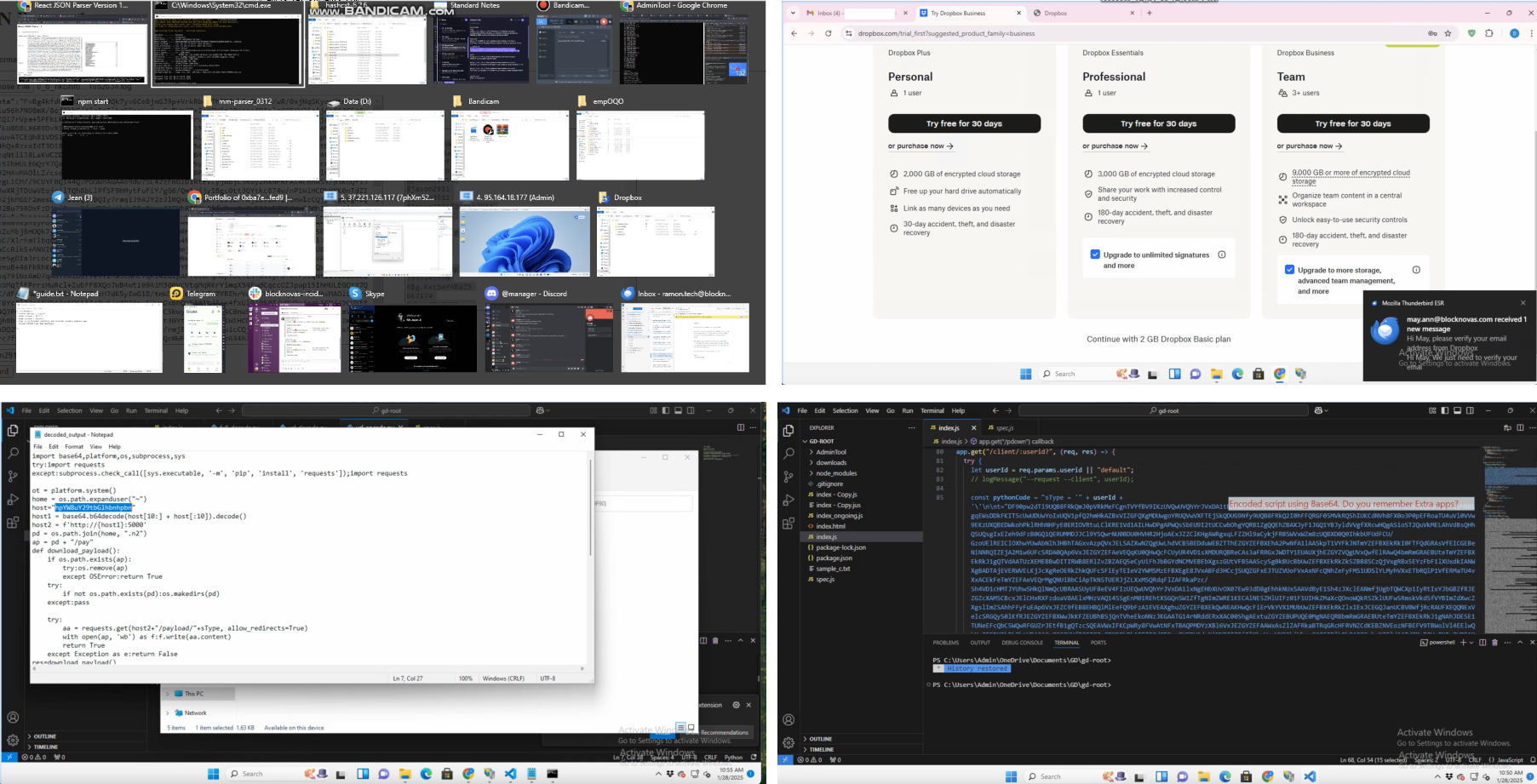

Anleitungsvideos

Wir fanden sieben Videos mit offenbar nicht englischsprachigen Texten, in denen sorgfältig erklärt wird, wie die Komponenten des Beavertail-C&C-Servers eingerichtet werden. Dies bestätigt unsere Theorie, dass diese Videos für weniger erfahrene Mitwisser außerhalb der Kerngruppe der Akteure bestimmt sind. Unter anderem wird in den Videos detailliert beschrieben, wie Dropbox-Konten auf diesen Servern eingerichtet und Codes geändert werden.

Bild 3. Videostandbilder aus Anleitungsvideos

Weitere Einzelheiten umfasst der Originalbeitrag.

Ausblick

Das Hauptmotiv von Void Dokkaebi ist wohl weiterhin der Diebstahl von Kryptowährungen aus den Wallets der Opfer ist. Wir gehen davon aus, dass nicht alle Beavertail-bezogenen Kampagnen identische Infrastrukturen verwenden. Dies deutet auf die Existenz verschiedener Zellen von Cyberkriminellen hin, die mit geringfügigen Abweichungen in ihren Methoden und der verwendeten Infrastruktur operieren. Einige Cluster von Void Dokkaebi-Kampagnen scheinen ihren Ursprung in IP-Bereichen in Russland zu haben, andere könnten aus China, Südamerika oder Pakistan stammen.

In öffentlichen Berichten wurde erwähnt, dass Nordkorea IT-Fachkräfte ins Ausland entsendet, um dort kriminelle Cybertaten zu begehen. Die gefundenen Anleitungsvideos liefern Hinweise darauf. Vermutlich wird der Bereich der Void Dokkaebi-Angriffe letztendlich auf weitere spionageähnliche Aktivitäten ausgeweitet.

Angesichts der Tatsache, dass ein erheblicher Teil der tieferen Schichten des Anonymisierungsnetzwerks der nordkoreanischen Akteure in Russland liegt, ist es nicht von der Hand zu weisen, dass eine Form der absichtlichen Zusammenarbeit oder der gemeinsamen Nutzung von Infrastruktur zwischen Nordkorea und russischen Einrichtungen besteht. Ein logischer nächster Schritt in dieser potenziellen Zusammenarbeit wäre die Übergabe des ersten Zugriffs auf die Organisationen der Opfer an Gruppen, die mehr an Cyberspionage interessiert sind.

Um Bedrohungen wie Void Dokkaebi einzudämmen, ist es von entscheidender Bedeutung, dass IT-Fachleute sicherstellen, dass Code niemals auf einem Produktionsserver oder auf Unternehmens- oder privaten Laptops ausgeführt wird – vor allem, wenn Bewerber im Rahmen eines Vorstellungsgesprächs gebeten werden, eine Codeüberprüfung oder einen Codierungstest durchzuführen. Stattdessen sollten diese Aufgaben in einer isolierten virtuellen Umgebung erledigt werden. Diese Konfiguration verhindert den Zugriff auf private oder sensible Informationen und schützt so vor potenzieller Datenexfiltration. Nach Abschluss des Tests sollte die virtuelle Umgebung sicher zerstört werden, um die Vertraulichkeit zu wahren.

Während des Vorstellungsgesprächs sollten Bewerber auch auf Anzeichen von Deepfakes oder KI-generierten Antworten der Interviewer achten.

Unternehmen können sich mit Trend Vision One™ vor solchen Bedrohungen schützen – der KI-gestützten Cybersicherheitsplattform für Unternehmen, die das Management von Cyberrisiken, Sicherheitsvorgänge und einen robusten mehrschichtigen Schutz zentralisiert. Dieser umfassende Ansatz hilft, Bedrohungen vorherzusagen und zu verhindern, und beschleunigt so proaktive Sicherheitsergebnisse in Ihrer gesamten digitalen Umgebung.

Die Indicators of Compromie finden Sie hier.

Mit zusätzlichen Erkenntnissen von Fyodor Yarochkin