簡介

2024 年初,趨勢科技很高興宣布支持美國「網路資安與基礎架構安全局」(Cybersecurity and Infrastructure Security Agencyy,簡稱 CISA) 所提出的「Secure by Design」承諾,因為我們已專注網路資安領域超過 35 年的時間。確保我們的產品安全無虞,就如同確保我們的客戶安全無虞一樣重要。身為網路資安的先驅,我們一直在從事創新並開發各種領域的產品,為此,我們的研發團隊經常必須應付那些專門攻擊我們產品弱點與資安漏洞的駭客。所以我們累積了相當多在產品當中加入保護機制的經驗。以下是我們承諾的目標當前的進展,請注意,這是一個不斷持續的過程。

目標 |

截至 2024 年 12 月為止的狀況 |

促進多重認證普及 |

按進度進行中 |

減少預設密碼的使用 |

已完成 |

減少常見類型的漏洞 |

按進度進行中 |

資安修補 |

按進度進行中 |

發布漏洞揭露政策 |

已完成 |

CVE |

已完成 |

入侵證據 |

已完成 |

1. 促進多重認證普及

- 「在簽署承諾的一年內,證明已在產品中採取措施來顯著增加多重認證 (MFA) 的使用。」

達成狀況

隨著駭客在許多攻擊當中都使用了竊取的登入憑證,MFA 已證明是對抗這項威脅非常有用的資安控管。為此,趨勢科技在我們的 Trend Vision One™ 平台當中導入 MFA 登入選項已有好一段時間,它目前還是選用功能,但我們計畫在 2025 年將它設為預設功能。

2. 減少預設密碼的使用

- 「在簽署承諾的一年內,證明已顯著減少產品使用預設密碼的情況。」

進展

所有趨勢科技產品在初次安裝時都必須產生一個獨一無二、高強度的密碼。

3. 減少常見類型的漏洞

- 「在簽署承諾的一年內,證明已採取措施來大幅減少產品中的某種或多種類型的漏洞。」

進展

趨勢科技一直在減少許多可能遭駭客攻擊的漏洞類型。趨勢科技的 Zero Day Initiative (ZDI) 漏洞懸賞計畫是全球最大的非限定廠商漏洞懸賞計畫,數十年來一直在揭露各種廠商、作業系統及應用程式的漏洞。該計畫從 2005 年至今已發出超過 2,500 萬美元的獎金,並發布了 13,000 多份漏洞公告。這項計畫一直在協助廠商揭露及修補他們的漏洞來防止零時差漏洞被駭客所利用,為確保世界安全盡一份心力。ZDI 同樣也懸賞趨勢科技產品的漏洞,除了我們自己的內部計畫之外,這提供了另一個管道來讓我們發掘漏洞。 在過去 9 年當中,我們收到過以下幾種類型的漏洞通報,而我們也在試圖減少這些漏洞。

網頁產生期間未適當清理輸入內容 (「跨網站腳本」) |

|

檔案存取之前未適當解析連結 (「連結跟隨」) |

|

未適當清理 SQL 指令中使用的特殊字元 (「SQL 隱碼攻擊」) |

我們的目標是在 2025 年將這些類型的漏洞減少 50%。

4. 改善客戶的修補習慣

- 「在簽署承諾的一年內,證明已採取措施來顯著提高客戶安裝資安修補的情況。」

進展

近年來,科技界的最大轉變之一就是改用軟體服務 (SaaS),這使得廠商可以在雲端上修補產品,不需要客戶在企業內修補其產品,這使得平均修補時間獲得大幅改善。多年來,趨勢科技已開發出多種基於 SaaS 的產品,但我們仍有許多客戶還在使用我們的企業內產品。這很多時候是因為法規、主權疑慮,或是隱私權的關係。我們提供以下幾種選項來持續改善我們企業內產品的客戶修補體驗:

- 自動通知修補更新

- 自動下載修補更新

- 提供交錯修補的選項 (環狀部署),讓客戶知道哪些系統已收到更新,以及何時收到更新

- 能指定系統可以使用哪些更新 (p、p-1、p-2 等等)

另一個我們正在幫客戶改善的面向是:在我們 ZDI 及漏洞研究團隊的支援下,我們正在為使用 Vision One 平台的客戶更多詳細資訊來讓他們了解可能影響他們的已揭露漏洞。針對每一項漏洞,我們將提供更豐富的情境與風險程度,讓客戶更容易判斷該如何管理修補更新或虛擬修補。如此將大幅改善他們的修補管理,讓他們專心處理風險較高的漏洞。

這部分我們將繼續努力改善,並提供一些選擇,我們許多企業內產品的老客戶都已經了解 SaaS 產品的價值,但我們也知道他們還是會繼續使用企業內產品。所以,我們將繼續設法改善他們的更新流程,並教育他們及早修補的好處。

5. 發布漏洞揭露政策

- 「在簽署承諾的一年內,發布一套『漏洞揭露政策』(VDP) 來授權一般大眾對廠商的產品進行測試,並承諾不建議透過或採取法律行動來對付任何基於善意遵循這套 VDP 的人,同時提供明確的管道來通報漏洞,並依照漏洞聯合揭露最佳實務原則與國際標準來公開揭露漏洞。」

進展

趨勢科技從 2017 年便一直將產品安全列為優先重點,並已制定漏洞公開揭露政策,這一年剛好是趨勢科技正式成為「CVE 編號指派機構」(CVE Numbering Authority,簡稱 CNA) 的那年。(註:ZDI 也是正式的 CNA)。這項政策會視需要定期更新,我們最新版的政策發布在「www.trendmicro.com/vulnerability」,裡面已經反映我們遵守這項承諾的決心:

- 我們增加了一些敘述來明確說明趨勢科技所秉持的政策是:絕不會建議透過或採取法律行動來對付那些負責任的資安研究人員,或基於善意發現及通報漏洞的其他人。我們堅信,一個強大且健康的資安研究社群,最終將有助於企業領先駭客一步。

- 此外,我們也公開承認我們是這項承諾的原始簽署者之一,再次重申我們的決心。

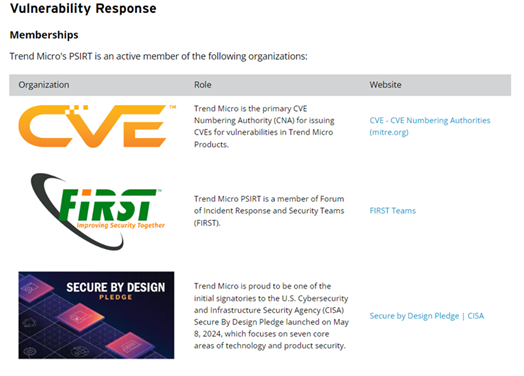

以下是趨勢科技支援並成為會員的公開機構名單:

趨勢科技 ZDI 漏洞懸賞計畫也會針對 16,000 多名外部研究人員以及我們內部研究人員發現的新漏洞 (不論已修補或尚未修補) 發布漏洞公告, 其中包括我們懸賞並為客戶開發虛擬修補的趨勢科技漏洞。 註:ZDI 會提供 120 天的時間給廠商針對任何經由漏洞揭露政策通報給他們的漏洞開發修補更新。 如需目前已發布的公告以及即將發布的公告,請至:https://www.zerodayinitiative.com/advisories/published/

此外,趨勢科技也設置了一個 Trust Center 來分享我們公司為支援更安全的營運、資料隱私,以及其他關鍵領域所制定的多項政策,詳情請參閱:https://www.trendmicro.com/en_us/about/trust-center.html

6. 提供漏洞的透明度

- 「在簽署承諾的一年內,證明漏洞通報的透明度,在產品的每一個 Common Vulnerabilities and Exposures (CVE) 漏洞資料當中,加入相關的 Common Weakness Enumeration (CWE) 和 Common Platform Enumeration (CPE) 欄位。此外,至少針對所有可能需要客戶採取行動來進行修補、或有證據顯示正在被積極攻擊的重大或高衝擊性漏洞,要及時發布 CVE 公告。」

進展

截至 2024 年 11 月為止,趨勢科技已在我們產品的每一個新的 CVE 漏洞公告中都包含了 CWE 和 CPE 編號。此外,CWE 編號與 CVSS 評分現在也會顯著標示每一份公開揭露的漏洞公告當中。

7. 為客戶提供更好的記錄檔與監控

- 「在簽署承諾的一年內,證明產品讓客戶蒐集網路資安入侵事件證據的能力顯著提升。」

進展

所有趨勢科技產品皆為客戶提供了稽核與事件記錄檔,以便在發生入侵事件時可以善加利用。 這些記錄檔提供的資料時間長短,取決於客戶的解決方案類型。 SaaS 解決方案可提供長達 6 個月的記錄檔資料,但企業內部署的產品則由客戶自行決定。

結論

趨勢科技很高興能協助「美國網路資安與基礎架構安全局」在技術廠商之間推廣「Secure by Design」的理念。此外,我們也會持續支持 CISA 的其他計畫,例如「已知遭到攻擊的漏洞」(Known Exploited Vulnerabilities) 目錄,我們會貢獻趨勢科技研究人員新發現的零時差漏洞。我們希望有更多廠商加入這項承諾的行列,在自己的企業內支援軟體開發政策的改善,同時也讓世界變得更安全。趨勢科技將繼續提升我們自己的軟體開發政策,協助我們的客戶在今日及未來變得更加安全。未來若有任何新的進展,我們會隨時更新這個網頁來讓大家知道。