Notre rapport semestriel complet intitulé Unseen Threats, Imminent Losses (Menaces furtives, pertes imminentes) propose une analyse approfondie des menaces les plus marquantes du premier semestre 2018 .

Furtives et insidieuses : c'est ainsi que l'on peut qualifier les principales cybermenaces que nous avons observées au cours du premier semestre 2018. Le début de l'année a été tumultueux puisqu'en janvier, de graves failles de conception ont été découvertes au sein de microprocesseurs répandus, jugés sécurisés jusque-là. Durant les quelques mois qui ont suivi, nous avons également constaté un changement notable, les ransomware particulièrement visibles cédant la place à une catégorie d'attaques plus discrètes : l'extraction de crypto-monnaie. Une autre tendance s'est dégagée : la multiplication des programmes malveillants sans fichier et autres menaces utilisant des techniques d'évasion peu conventionnelles, ainsi que des violations de données et les arnaques par e-mail basées sur l'ingénierie sociale.

Qu'il s'agisse des extracteurs de crypto-monnaie qui détournent subrepticement des ressources des équipements de leurs victimes ou des graves vulnérabilités qui laissent les systèmes en proie aux attaques furtives, ces menaces dévastatrices mettent à mal des ressources de sécurité déjà limitées et exigent des administrateurs informatiques une vigilance tous azimuts.

Ce rapport fait le point sur les six premiers mois de l'année 2018 pour identifier les principales menaces émergentes sur lesquelles les entreprises doivent garder une longueur d'avance.

Des vulnérabilités graves détectées au niveau du matériel qui rendent l'application de correctifs encore plus complexe

Cette année a commencé avec la mise au jour de Meltdown et Spectre , deux failles de conception majeures présentes dans des microprocesseurs très répandus. L'impact de ces vulnérabilités a été exacerbé par l'immense quantité d'appareils touchés et le niveau d'accès qu'elles sont susceptibles de conférer à l'auteur de l'attaque. Ce n'était là qu'un début puisque d'autres vulnérabilités ont été identifiées et corrigées à la suite de l'annonce.

Les vulnérabilités présentes dans le matériel constituent un problème compliqué pour les administrateurs informatiques. En effet, vu que les microprocesseurs de plusieurs fournisseurs sont concernés et que la distribution des correctifs s'effectue sur une période prolongée , il est plus difficile d'appliquer des patchs de micrologiciels sur l'ensemble des appareils touchés. De plus, certains patchs nuisent aux performances système des équipements d'ancienne génération , ce qui aggrave les répercussions sur le fonctionnement de l'entreprise.

Outre ces problèmes propres au matériel, les administrateurs informatiques ont également été confrontés à des vulnérabilités dévoilées par de grands éditeurs de logiciels. Même si ces derniers publient régulièrement des correctifs à mesure que ces failles sont identifiées et que les solutions pour les colmater sont mises au point, les entreprises éprouvent toujours des difficultés à sécuriser leurs réseaux . La quantité de vulnérabilités et la pression exercée pour assurer le bon fonctionnement des réseaux font de l'application des correctifs un problème chronique pour les administrateurs.

Dans le cadre du programme ZDI (Zero Day Initiative), Trend Micro a publié

602

avis de sécurité au cours du premier semestre 2018.

23

avis ont été publiés sans correctifs ou

mesures d'atténuation des risques.

Une multiplication des avis concernant les vulnérabilités de systèmes SCADA

Nombre total de vulnérabilités signalées pour les systèmes SCADA :

30 %

de plus qu'au second semestre 2017

Depuis le second semestre 2017, le nombre de vulnérabilités signalées concernant les systèmes SCADA (Supervisory Control And Data Acquisition) a augmenté, et bon nombre d'entre elles ont été détectées dans des logiciels d'interface homme-machine. Dans les systèmes SCADA, cette interface constitue le cœur numérique qui gère l'infrastructure critique, et les cybercriminels sont friands des données qu'elle affiche, utiles pour leurs opérations de reconnaissance.

VULNÉRABILITÉS ZERO-DAY DANS LES SYSTÈMES SCADA DÉPOURVUES DE CORRECTIF AU MOMENT DE LEUR DIVULGATION

77 %

de moins qu'au second semestre 2017

Nos données révèlent en outre que davantage de fournisseurs avaient été mesure de mettre au point des correctifs ou des méthodes d'atténuation des risques dans les temps, avant l'annonce de la vulnérabilité correspondante. Même si cette amélioration est une bonne nouvelle, le volume important de vulnérabilités découvertes souligne l'importance pour les entreprises des secteurs des infrastructures critiques de surveiller de près les systèmes logiciels SCADA et d'investir dans des solutions de sécurité multicouche . Par le biais de sa directive sur la sécurité des réseaux et des systèmes d'information (NIS) , l'Union européenne a déjà imposé à ses États membres de promulguer des lois garantissant un niveau renforcé de sécurité pour les secteurs critiques et les services numériques essentiels.

La directive NIS

- Cette législation de l'Union européenne vise les entreprises qui gèrent des infrastructures critiques. La directive et les lois nationales afférentes en vigueur obligent les opérateurs de services essentiels à mettre en place les mesures adaptées, proportionnées aux risques et basées sur les dernières avancées de la technique pour sécuriser les réseaux et les systèmes d'information, et entre autres des politiques de réduction des risques.

- À qui s'adresse-t-elle ?

- Centrales électriques

- Entreprises de distribution d'eau

- Banques

- Hôpitaux

- Sociétés de

transport - Places de marché

en ligne - Services d'informatique

en nuage (cloud) - Moteurs

de recherche

Des détections d'extraction de crypto-monnaie qui ont plus que doublé, tandis que les ransomware continuent de cibler les entreprises

Notre rapport annuel 2017 avait mis en évidence un essor de l'activité d'extraction de crypto-monnaie. Cette tendance s'est poursuivie au second semestre 2018, puisque les détections de ce type d'activité ont été plus de deux fois plus nombreuses qu'à la même période en 2017. Nous avons également identifié un nombre considérable de nouvelles familles de programmes malveillants d' extraction de crypto-monnaie , preuve que les cybercriminels cherchent toujours ardemment à tirer profit des devises numériques.

141 %

d'augmentation des détections par l'infrastructure Trend Micro™ Smart Protection Network™ d'activités liées à l'extraction de crypto-monnaie

47

Premier semestre 2018

nouvelles familles de programmes malveillants

d'extraction de crypto-monnaie

Tout au long des premiers mois de l'année 2018, nous avons constaté les efforts déployés par les cybercriminels pour imaginer de nouvelles méthodes et explorer des techniques inédites afin de maximiser les profits engrangés grâce à l'extraction de crypto-monnaie illicite.

- Janv.Publicités malveillantes dans Google DoubleClick

- Févr.Publicités injectées dans des sites Web par le botnet Droidclub

- MarsProgramme ICLoader de téléchargement de logiciels publicitaires

- Avr.Script d'extraction Web dans la plate-forme de publicités d'AOL

- MaiExploitation de la vulnérabilité CVE-2017-10271 via le port TCP 7001

- JuinKit d'exploit Necurs

La présence de programmes d'extraction de crypto-monnaie sur un réseau peut faire baisser les performances et entraîner une dégradation graduelle du matériel ainsi que la consommation d'énergie, des problèmes qui prennent de l'ampleur dans les environnements d'entreprise. Les administrateurs informatiques doivent par conséquent être attentifs à toute activité réseau inhabituelle en tenant compte de la grande discrétion des menaces d'extraction de crypto-monnaie et de l'impact significatif que l'activité associée peut avoir sur un système.

Même si la prévalence des ransomware dans le paysage des cybermenaces s'est stabilisée, les entreprises doivent maintenir leur vigilance à leur égard.

Le premier semestre 2018 n'a connu qu'une légère baisse du nombre de détections de ransomware par rapport à la même période en 2017, mais un déclin du nombre de leurs nouvelles familles. Néanmoins, il est probable que ce changement de rythme soit attribuable à l'attention plus soutenue portée aux ransomware et aux améliorations consécutives en matière de méthodes de prévention et d'atténuation des risques.

3 %

d'augmentation de

l'activité liée aux ransomware détectée

26 %

de diminution du nombre

de nouvelles familles de ransomware

Une hausse des violations de données de grande envergure malgré le risque de sanctions liées au RGPD

L'analyse des données pertinentes fournies pour 2017 et 2018 par Privacy Rights Clearinghouse révèle une augmentation de 16 % des violations des données signalées aux États-Unis.

Violations de données signalées aux États-Unis

224

Deuxième semestre 2017

259

Premier semestre 2018

Fait intéressant : les incidents dus à des divulgations involontaires ont été plus nombreux que ceux causés par le piratage, même si l'écart est faible.

- Divulgations non intentionnelles

- Piratage ou programmes malveillants

- Pertes physiques

- Autres (menaces internes/initiés, cause inconnue, etc.)

Quinze des violations de données survenues au cours du premier semestre 2018 étaient de grande envergure, chacune ayant entraîné la divulgation d'au moins un million de documents. Concernant le nombre d'incidents, le secteur de la santé a été le plus frappé, mais ce sont les acteurs de la grande distribution et les sites de commerce en ligne qui ont subi la plupart des intrusions à grande échelle. Nous avons également constaté qu'au moins neuf des violations de données commises hors des États-Unis pouvaient être considérées comme des incidents de grande ampleur.

hausse du nombre de

violations de données de grande envergure aux États-Unis

71 %

des incidents

ont touché le secteur de la santé

Pour les entreprises qui en sont victimes, les violations de données sont lourdes de conséquences. Les coûts liés à la reprise sur sinistre et à la notification des incidents, les pertes de revenus ainsi que les problèmes associés à l'application de correctifs et aux temps d'arrêt, sans compter les frais juridiques potentiels, peuvent s'accumuler. Aussi une violation de données de grande ampleur peut-elle coûter à une entreprise jusqu'à 350 millions de dollars US . De plus, plusieurs pays mettent actuellement en place de nouvelles réglementations sur la confidentialité des données destinées à sanctionner la gestion inappropriée des données par des amendes sévères.

En particulier, l'Union européenne a adopté une position ferme à l'égard de la confidentialité en mettant en œuvre un cadre législatif de protection des données parmi les plus stricts et complets au monde. Le Règlement général sur la protection des données (RGPD) , entré en vigueur en mai dernier, place en effet la barre très haut en matière de sécurité des données et de protection de la vie privée. Pour les entreprises qui ne le respectent pas, les amendes sont lourdes, avec des pénalités financières qui peuvent atteindre 20 millions d'euros ou 4 % de leur chiffre d'affaires annuel, le montant le plus élevé étant retenu. Qui plus est, le RGPD a un champ d'application très vaste puisqu'il concerne toute entreprise qui détient des données de citoyens de l'UE.

RGPD : répondez-vous à ses exigences ?

Une sécurité des routeurs toujours précaire malgré la sonnette d'alarme tirée par Mirai

Au cours du premier semestre 2018, nous avons constaté que les routeurs étaient explicitement ciblés, ce qui montre que les domiciles de particuliers comme les entreprises sont restés vulnérables aux attaques via un réseau. Cette situation est particulièrement dangereuse car, dès lors qu'un routeur a été compromis, tout ce qui y est connecté peut également subir une attaque : ordinateurs portables, smartphones, assistants personnels et autres appareils de l' Internet des objets (IoT) .

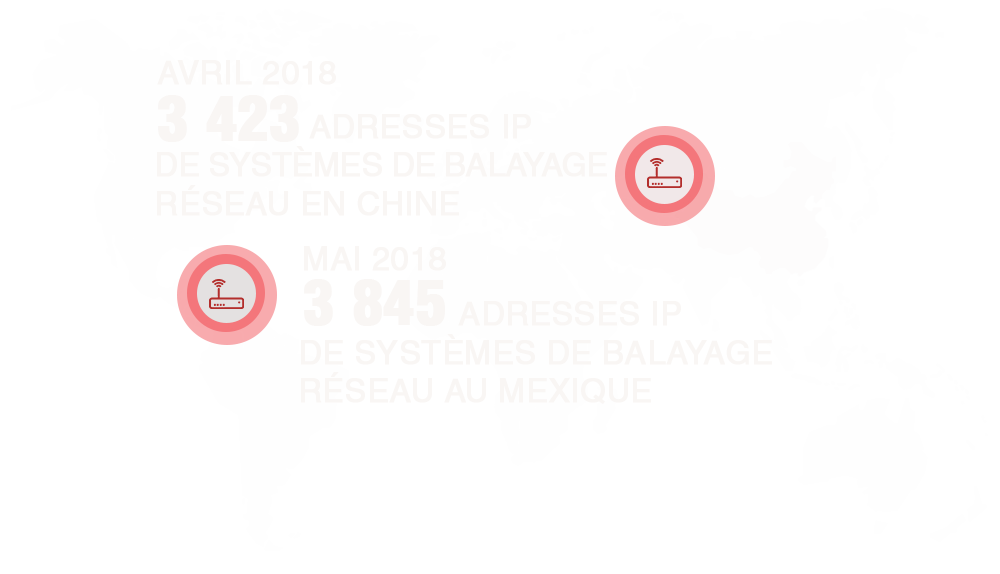

Nous avons décelé une activité de scan réseau semblable à celle de Mirai, visant à identifier les appareils IoT et routeurs vulnérables. En 2016, Mirai a été responsable d'un nombre record d’attaques par déni de service distribué (DDoS). Depuis la divulgation de son code source en octobre 2016, les cybercriminels l'ont utilisé dans le cadre d'autres activités malveillantes.

Programmes malveillants sans fichier, avec macros et de petite taille : un défi difficile pour les technologies de sécurité s'appuyant exclusivement sur les fichiers

Pour avoir le dessus sur des techniques de détection qui s'améliorent sans cesse, les développeurs de programmes malveillants perfectionnent constamment les méthodes utilisées pour les contourner. Au cours du premier semestre 2018, quelques-unes se sont illustrées : l'utilisation de menaces sans fichier, le recours aux macros et la manipulation des tailles de fichier.

Les menaces classiques impliquent l'installation et l'exécution de fichiers malveillants sur l'appareil compromis. Les menaces sans fichier ont une autre approche : elles exécutent leurs attaques en piratant des outils de confiance intégrés dans le système d'exploitation.

Incidents associés à des menaces sans fichier détectés

24430

Janv.

38189

Juin

Premier semestre 2018

Nous avons constaté une tendance à la hausse du nombre de menaces sans fichier au cours du premier semestre de cette année. Les entreprises peuvent garder une longueur d'avance sur ces menaces en déployant plusieurs couches intégrées de protection sur le réseau.

Nous avons également observé une légère augmentation des macros malveillantes. Le principal coupable ? Powload qui, à l'instar de la plupart des macros malveillantes, est diffusé par l'intermédiaire de spams. Le message indésirable est conçu de façon à manipuler les utilisateurs pour les inciter à activer la macro et à télécharger la charge malveillante.

Macros

6 %

d'augmentation de janvier à juin

POWLOAD

68 %

d'augmentation de janvier à juin

Nous avons en outre détecté une nette progression du nombre de détections de TinyPOS, une famille de programmes malveillants ciblant les systèmes de point de vente. Cette hausse pourrait être partiellement attribuable à la divulgation du code source de TreasureHunter , une autre famille de cette catégorie de menaces. En effet, l'on constate souvent la montée en flèche de programmes malveillants similaires ou apparentés après la fuite de code source. La taille de fichier extrêmement réduite de TinyPOS est fort probablement une caractéristique que les cybercriminels ont exploitée pour échapper à la détection.

Nombre de détections de TinyPOS

Des pertes consécutives aux arnaques BEC qui dépassent les estimations au vu de la multiplication constante de ces tentatives de piratage

Les arnaques BEC, qui ciblent la messagerie en entreprise, sont relativement simples et directes : elles s'appuient davantage sur l'emploi de sources d'informations publiques et l'ingénierie sociale que sur une expertise technique pointue. Lors d'une campagne BEC classique, un escroc se fait passer pour un haut cadre dirigeant et tente de berner un membre du personnel (généralement, un employé qui a des liens avec le service financier) de l'entreprise visée pour qu'il lui vire des fonds. Ces arnaques nécessitent moins de ressources et peuvent se révéler très juteuses. C'est pourquoi nous avions estimé qu'elles occasionneraient des pertes de plus de 9 milliards de dollars cette année.

PLUS DE

9 Mrds USDDE PERTES ESTIMÉES

DE PERTES EFFECTIVES

PERTES LIÉES AUX ARNAQUES BEC - COMPARAISON ENTRE

LES PRÉVISIONS 2018 DE TREND MICRO ET LE TOTAL CUMULÉ RÉEL

Un rapport du FBI sur les escroqueries visant la messagerie en entreprise (BEC) et la compromission de comptes de messagerie (EAC) révèle la gravité du problème pour les entreprises : les pertes totales cumulées (d'octobre 2013 à mai 2018) ont atteint 12,5 milliards de dollars .

Nous avons surveillé activement les tentatives d'arnaques BEC et nos données indiquent leur intensification au cours des 12 derniers mois.

5 %

D'AUGMENTATION DU NOMBRE DE TENTATIVES D'ARNAQUES BEC ENREGISTRÉES ENTRE LE 2E SEMESTRE 2017 ET LE 1ER SEMESTRE 2018

Pour se prémunir contre les menaces véhiculées par e-mail, les entreprises doivent regarder au-delà de techniques de détection basées sur les fichiers et songer aux technologies de réputation des e-mails. Face aux arnaques BEC en particulier, certaines solutions recourent à l' apprentissage automatique et ajoutent une nouvelle couche de protection, par exemple en analysant le style rédactionnel de l'utilisateur afin d'identifier si le message est authentique ou non.

LE PAYSAGE DES MENACES

20,488,399,209

menaces bloquées au total au 1er semestre 2018

ÉVOLUTION DU NOMBRE DE VULNÉRABILITÉS DÉTECTÉES, PAR FOURNISSEUR (ENTRE LE 2E SEM. 2017 ET LE 1ER SEM. 2018)

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks