La portée tentaculaire des menaces complexes - Bulletin d’informations sur la sécurité

Des menaces complexes et persistantes ont envahi le panorama de la cybersécurité en 2019. Les attaques par ransomware ont trouvé une niche dans les cibles de premier plan, tandis que les arnaques par phishing ont inventé de nouveaux subterfuges. Des vulnérabilités dans un protocole logiciel largement utilisé ont été dévoilées, tandis que les menaces sur les services et les outils tiers ont mis en lumière l’importance de la sécurité sur tous les maillons d’une chaîne d'approvisionnement.

Notre bulletin d'informations annuel sur la sécurité détaille ces points, ainsi que d’autres problèmes de sécurité importants qui sont apparus l'an passé. Il présente également des idées qui aideront les entreprises à naviguer dans un panorama des menaces de plus en plus précaire.

Ransomware

Cibles de premier plan

Hormis le secteur de la santé, constamment visé, le gouvernement et le secteur de l'éducation ont notamment fait les frais de l’approche plus ciblée d’opérateurs de ransomware. Aux États-Unis en particulier, le ransomware a fait des victimes de premier plan comme des villes en Californie, en Géorgie, dans le Michigan, le Maryland et en Floride, ainsi que des secteurs scolaires publics en Louisiane dont les perturbations ont entraîné un état d’urgence.

L’empressement de nombreuses organisations à payer des rançons afin d’accélérer la récupération de leurs données et de leurs systèmes a grandement contribué à cette tendance. Cette dernière a peut-être même été renforcée par leurs garanties d'assurance contre les attaques par ransomware. Par exemple, un comté dans l’Indiana, dont le fonctionnement était paralysé par un ransomware, a accepté de payer une rançon à six chiffres, dont les trois quarts étaient couverts par l'assureur du comté.

Montants de la rançon demandés par les personnes malveillantes, payés par l’organisation victime et couverts par l’assureur dans le cas du comté de LaPorte dans l’Indiana

Des capacités sournoises

Il semble que les auteurs de menaces ont préféré réaliser un ciblage sélectif plutôt que de créer de nouvelles formes de ransomware. Nous avions noté une augmentation plutôt légère par rapport à l’année précédente dans nos détections de menaces liées au ransomware l’an passé. Le nombre de nouvelles familles de ransomware en 2019 représentait un peu moins de la moitié du nombre correspondant en 2018.

Cependant, malgré leur nombre relativement faible, plusieurs des nouvelles familles de ransomware présentaient des caractéristiques notables au-delà du chiffrement de données habituel.

Comparaison d’une année sur l’autre du nombre de détections de menaces liées au ransomware

Comparaison d’une année sur l’autre du nombre de détections de nouvelles familles de ransomware

MAZE

Peut copier automatiquement tous les fichiers affectés sur des serveurs contrôlés par un opérateur

SNATCH

Peut forcer les machines Windows à redémarrer en mode sans échec pour contourner le logiciel de sécurité et ne pas être repéré

ZEPPELIN

Peut mettre fin à divers processus et contient des notes de rançon personnalisées selon la cible

Familles de ransomware notables apparues en 2019

Menaces liées à la messagerie électronique

Arnaques par phishing

L’utilisation généralisée de Microsoft Office 365 par les entreprises, qui a dépassé l’an dernier les 200 millions d’utilisateurs actifs mensuels, a maintenu la motivation des escrocs à lancer des campagnes de phishing qui falsifient la suite logicielle, en particulier son composant de messagerie électronique, Outlook. Le nombre d’URL uniques liées à Office 365 qui ont été bloquées a doublé par rapport à l’année précédente.

Toutefois, de plus en plus d’utilisateurs professionnels passent à Slack et à d'autres plateformes de messagerie électronique plus récentes, ce qui a peut-être contribué à la baisse de nos détections d’URL liées au phishing.

Comparaison d’une année sur l’autre du nombre d’URL de phishing uniques liées à Office 365 bloqué

Comparaison d’une année sur l’autre du nombre d’instances d'accès bloqués vers des URL de phishing non uniques (par exemple trois instances d’accès bloqué vers la même URL comptaient pour trois)

Les entreprises se méfient de plus en plus des menaces de phishing qui arrivent traditionnellement par message électronique, les escrocs essaient donc de trouver de nouveaux moyens de duper les victimes pour qu’elles fournissent leurs informations sensibles.

Abuser de l’extension Web SingleFile

Des copies identiques de pages de connexion légitimes créées à l’aide de l’extension trompent les victimes qui entrent leurs informations de connexion.

Compromettre les mots de passe à usage unique

Une page de banque en ligne factice amène les victimes à entrer leurs identifiants et leurs mots de passe à usage unique.

Détourner les résultats de recherche Web

Des résultats de recherche Google empoisonnés redirigent les victimes vers une page de phishing.

Personnaliser les pages « 404 Non trouvé »

Des pages d’erreur se font passer pour des formulaires de connexion afin de voler les identifiants des victimes.

Nouvelles techniques utilisées dans les campagnes de phishing en 2019

Tentatives de BEC

La compromission de la messagerie en entreprise (Business Email Compromise, BEC) est un concept de fraude psychologique qui implique en général d'usurper l’identité d’une personne d'autorité dans une entreprise afin d’amener un autre membre à transférer une somme d’argent sur un compte frauduleux. En 2019, les cinq premiers postes usurpés dans les tentatives de BEC que nous avons détectées ont été sans surprise des postes à haute responsabilité. Mais, parmi les cinq premiers postes ciblés, comme les postes haut placés habituels dans la finance, figurent également des comptables et des professeurs, ce qui confirme notre prédiction sur la sécurité pour 2019 qui indiquait que les escrocs de BEC cibleraient les employés à des rangs inférieurs dans la hiérarchie de l’entreprise. Cela semble être particulièrement le cas dans le secteur de l’éducation, où plusieurs attaques de BEC ont été signalées l’an dernier.

Répartition des postes ciblés par des tentatives de BEC détectées en 2019

VULNÉRABILITÉS

Défauts du RDP

BlueKeep, une vulnérabilité critique (CVE-2019-0708) dans le protocole RDP (Remote Desktop Protocol) de Microsoft, a fait les gros titres pour sa capacité à déployer un ver, qui pourrait permettre la propagation rapide d’un logiciel malveillant d’une manière semblable à celle utilisée par WannaCry pour infecter des systèmes dans le monde en 2017. S’il est exploité efficacement, BlueKeep, qui touche les systèmes hérités Windows 7, Windows 2003, Windows Server 2008 R2, Windows Server 2008 et Windows XP, pourrait être utilisé pour des attaques d’exécution de code à distance.

Un exploit BlueKeep a été découvert dans une campagne qui installait et assurait la persistance de mineurs de cryptomonnaie malveillants. Mais, même si cette campagne n'a pas démontré la capacité d’auto-propagation qu'on s'attendait à ce que BlueKeep facilite, Microsoft a indiqué à nouveau que les futurs exploits pourraient provoquer plus de dommages et a souligné l’importance de corriger les systèmes vulnérables. Malgré la gravité de BlueKeep, plus de 800 000 systèmes vulnérables n’étaient toujours pas corrigés deux mois après sa révélation.

Nombre de vulnérabilités liées au protocole RDP divulgué entre mai et décembre 2019

Au moins, la découverte de BlueKeep a attiré l’attention sur les vulnérabilités dans le protocole RDP, dont certaines ont été divulguées dans son sillage. Le protocole RDP permet aux entreprises de fonctionner avec une meilleure flexibilité grâce à l'accès à distance, mais un exploit réussi pourrait détruire cet avantage et permettre aux auteurs de menaces de prendre le contrôle des systèmes de l’entreprise.

Botnets IoT

La gestion des vulnérabilités reste l'un des défis posés par l’Internet des objets (IoT), étant donné la lenteur et la complexité pour corriger les appareils.. Les auteurs de menaces étaient pleinement conscients de cela en 2019, comme l’a prouvé la prévalence des botnets IoT qui utilisaient les mêmes vulnérabilités anciennes et connues dans leurs exploits.

| Echobot | Hakai | Mirai | Momentum | Neko | Yowai | ||

| CVE-2014-8361 (routeurs basés sur Realtek SDK) | |||||||

| CVE-2016-6277 (routeurs Netgear R6400 et R7000) | |||||||

| CVE-2017-17215 (routeurs Huawei HG532) | |||||||

Trois vulnérabilités utilisées par plusieurs botnets IoT en 2019

Les botnets IoT sont également connus pour des attaques par force brute, au cours desquelles ils effectuent un grand nombre de tentatives pour deviner les informations d’identification et accéder à des appareils non sécurisés. Ils utilisent en général des noms d’utilisateur et des mots de passe ayant été divulgués, communs ou même par défaut pour leurs tentatives par force brute, en profitant de l’incapacité de nombreux utilisateurs d’IoT à modifier et mettre à jour les informations d’identification de leurs appareils. En 2019, le nombre de connexions par force brute que nous avons détecté représentait quasiment le triple du nombre pour 2018.

Comparaison d’une année sur l’autre du nombre d’événements entrants et sortants déclenchés impliquant des connexions par force brute

ATTAQUES DE CHAÎNE D’APPROVISIONNEMENT

Compromission des sites d’e-commerce

Les attaques de chaînes d'approvisionnement, qui compromettent un service ou une organisation via un partenaire externe ou un fournisseur tiers ayant accès à ses données ou systèmes, ont pris de l’importance grâce à des campagnes impliquant un consortium de groupes de pirates informatiques appelé Magecart. En général, ces groupes compromettent les sites Web d’e-commerce en visant leurs systèmes de panier virtuel tiers afin de voler les informations relatives aux cartes de paiement des clients.

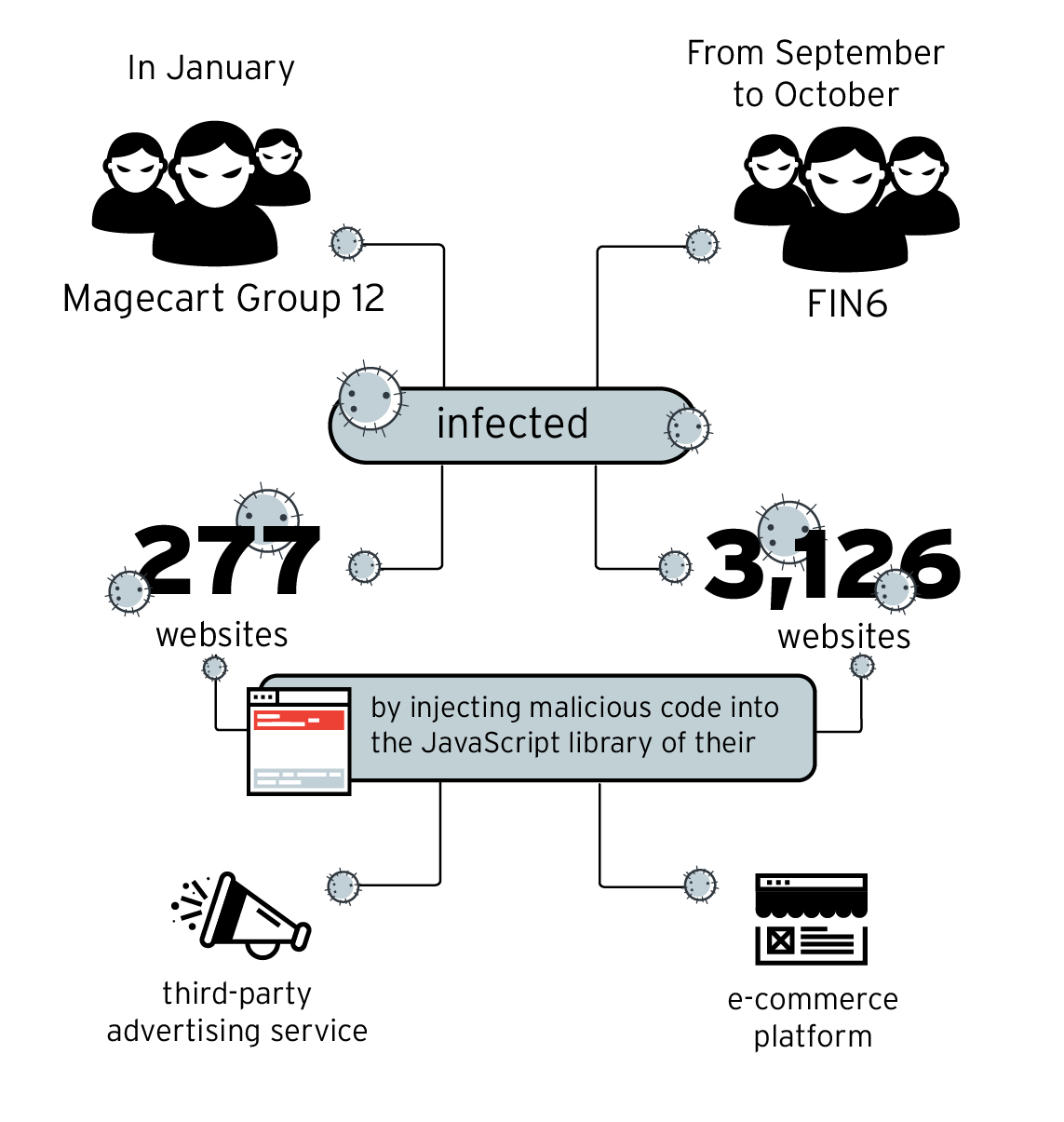

L'un de ces groupes, nommé Magecart Group 12, a infecté des centaines de sites d’e-commerce en commençant par attaquer leur fournisseur de service publicitaire tiers. Un autre groupe appelé FIN6 a compromis des centaines de boutiques en ligne hébergées sur une plateforme d’e-commerce populaire.

Campagnes de compromission des sites d’e-commerce réalisées par Magecart Group 12 et FIN6 en 2019

Menaces sur les outils de développement logiciel

Les auteurs de menaces peuvent ébranler le développement d’une entreprise en interférant avec une partie de sa chaîne d’approvisionnement logiciel. Et les écarts dans les outils et les plateformes de DevOps, qui rationalisent le développement et le déploiement des logiciels, pourraient les aider à parvenir à cette fin.

Kubernetes, un système d’orchestration de conteneurs, a dévoilé une vulnérabilité d’une gravité très élevée dans son interface de ligne de commande, qui pourrait permettre à un cybercriminel d’utiliser un conteneur malveillant pour créer ou remplacer des fichiers dans une station de travail affectée. De même, nous avons découvert des défauts dans Jenkins, un serveur d’automatisation, dont un qui pourrait permettre une exécution de code à distance et quatre autres qui pourraient entraîner le vol d’informations d’identification d’utilisateur sensibles. Plus de 2 000 hôtes sur la plateforme de conteneurs Docker étaient infectés par un ver de minage de cryptomonnaie.

Panorama des menaces

Comparaison par semestre du nombre de menaces par e-mail, de fichiers et d’URL bloqués en 2019

Comparaison par semestre du nombre d'événements sans fichiers bloqués en 2019

Comparaison par semestre du nombre d'applications Android malveillantes bloquées en 2019

Pour pouvoir déjouer ces menaces et d'autres menaces complexes et persistantes, les entreprises devront choisir des solutions pouvant détecter les activités malveillantes sur les passerelles, les réseaux, les serveurs et les points de terminaison. Elles doivent envisager de mettre en place une stratégie à plusieurs niveaux, couplée à de meilleures pratiques de l'industrie, pour répondre aux écarts de sécurité et pour empêcher les cyberattaques qui pourraient avoir un impact sur leurs opérations, leur réputation et leurs bénéfices.

Pour en savoir plus sur les problèmes de cybersécurité les plus importants de 2019 et leurs solutions correspondantes, lisez notre rapport complet : « La portée tentaculaire des menaces complexes ».

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks