Sécuriser le lieu de travail perturbé par une pandémie : Rapport semestriel sur la cybersécurité Trend Micro 2020

Téléchargez Sécuriser le lieu de travail perturbé par une pandémie : Rapport semestriel sur la cybersécurité Trend Micro 2020

Téléchargez Sécuriser le lieu de travail perturbé par une pandémie : Rapport semestriel sur la cybersécurité Trend Micro 2020

Dans nos prévisions annuelles pour 2020, nous avons pu prévoir une nouvelle norme dans le paysage de la cybersécurité. Pourtant, personne n'aurait pu prévoir que ces changements affecteraient non seulement cybersécurité, mais également la santé, les entreprises et d'autres industries. Il existe notamment une cause unique liée à tous ces changements dans la cybersécurité : la pandémie de coronavirus.

À l'heure où de nombreuses opérations commerciales sont immobilisées ou même au bord de la fermeture, les cybercriminels continuent de prospérer. Les opérateurs, connus et émergents, profitent de la crise actuelle en inventant de nouvelles menaces et en renforçant celles existantes. Même si le nombre de détections est inférieur, les ransomwares restent une menace, car les opérateurs les arment avec de nouvelles capacités pour viser des cibles plus grandes. De plus, les chercheurs en sécurité se précipitent pour corriger les failles récemment découvertes.

Notre rapport semestriel examine les problèmes de sécurité urgents au cours du premier semestre de cette année et livre des recommandations pour aider les entreprises à sécuriser leurs systèmes sur le nouveau terrain normal.

Des menaces liées à la Covid-19 et au télétravail émergent

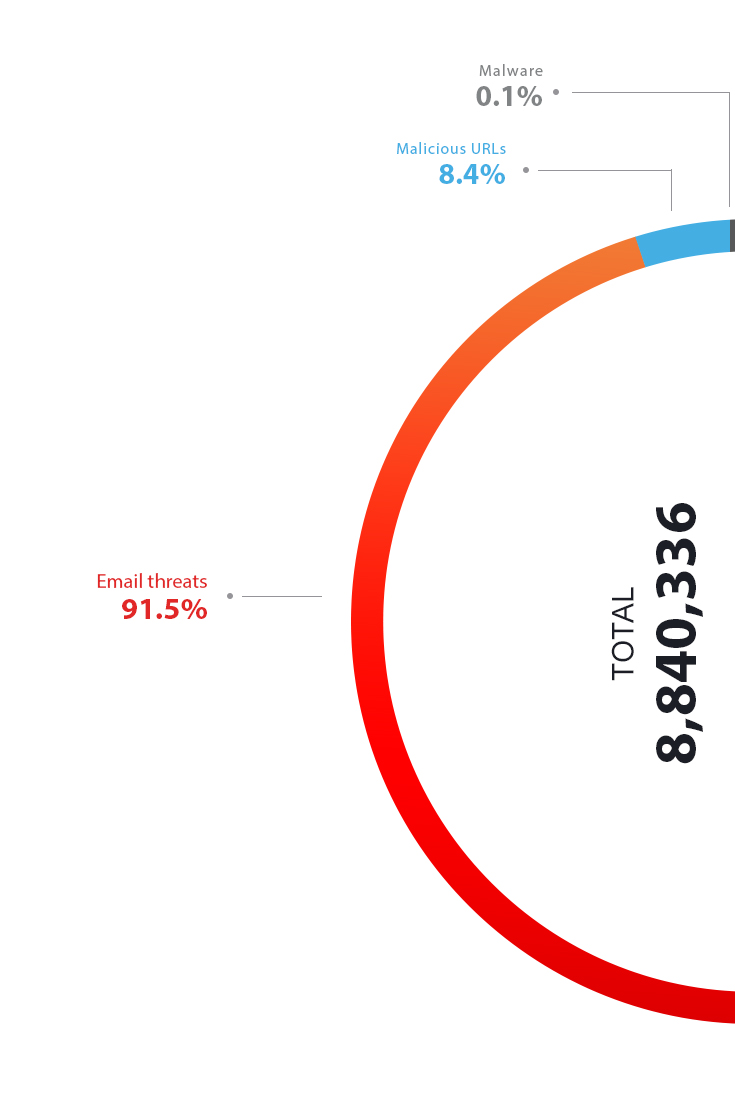

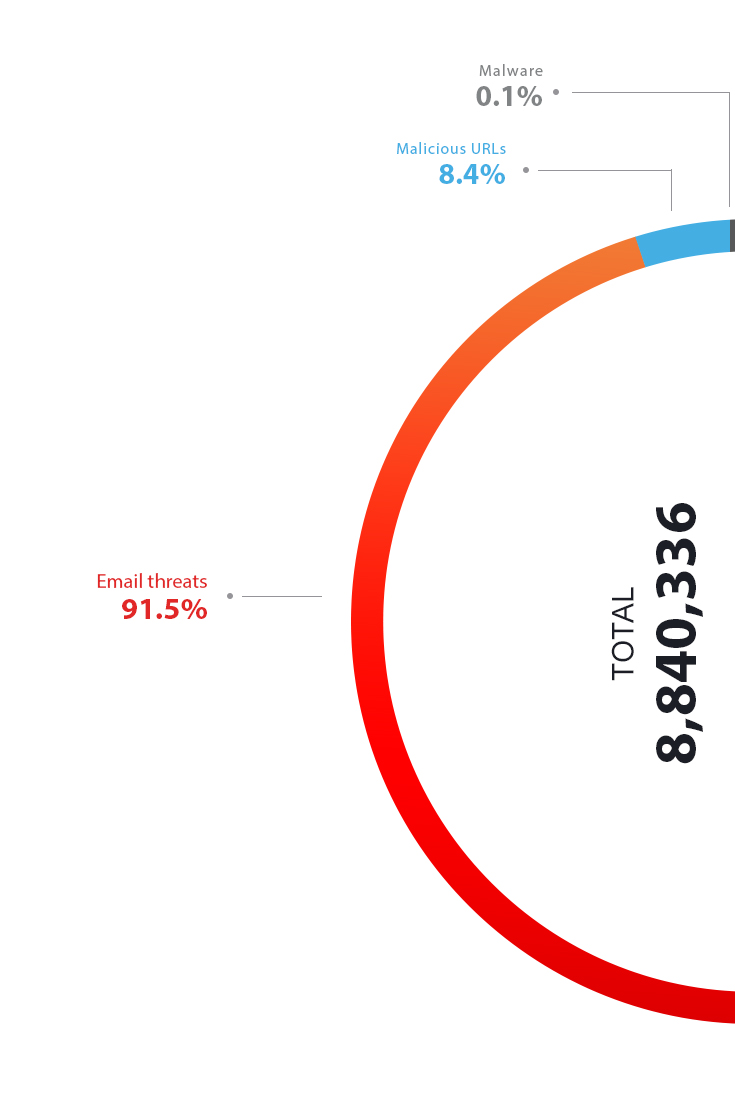

Les références à la Covid-19 sont l'un des derniers leurres d'ingénierie sociale utilisés par les cybercriminels. Nous avons été témoins d'une augmentation phénoménale, avec près de 9 millions de menaces liées à la Covid-19 entre janvier et juin 2020. Ces menaces sont diffusées via des emails, des URL ou des fichiers malveillants qui mentionnent la pandémie de manière explicite ou plus subtile, en tant que facteur affectant les services commerciaux.

Nombre et répartition des menaces liées à la Covid-19, 1er semestre 2020

Menaces liées à la messagerie électronique

Les emails ont été le point d'entrée le plus utilisé, représentant 91,5 % des détections pour les menaces liées à la Covid-19. Les chiffres ont commencé à augmenter en mars et ont atteint un sommet en avril. Dans les emails que nous avons observés, certains se présentent sous la forme d'avis de santé ou de demandes de dons. Ceux-ci ont généralement des pièces jointes qui comportent des malwares.

4 786

4 028

897 711

2 915 129

2 440 215

1 829 324

Décompte mensuel des menaces par email liées à la Covid-19 au 1er semestre 2020

Nombre et répartition des menaces liées à la Covid-19, 1er semestre 2020

Télétravail

Alors que les entreprises se tournent vers le télétravail en raison de la pandémie, les cybercriminels s'attaquent aux outils utilisés dans ces environnements, tels que les applications de vidéoconférence. Certaines attaques impliquent le plantage d'appels de visioconférence privés ou l'attaque d'utilisateurs avec des domaines malveillants.

Nous avons également détecté des familles de malwares telles que Coinminer et WebMonitor RAT, fournis avec des programmes d'installation d'applications de visioconférence, ainsi qu'un cas où des malwares (Backdoor et Devil Shadow Botnet) se sont fait passer pour des programmes d'installation. Il est conseillé aux utilisateurs de télécharger des applications ou des programmes uniquement à partir des centres de téléchargement officiels et des boutiques d'applications pour éviter toute compromission.

Les menaces, anciennes comme nouvelles, abondent

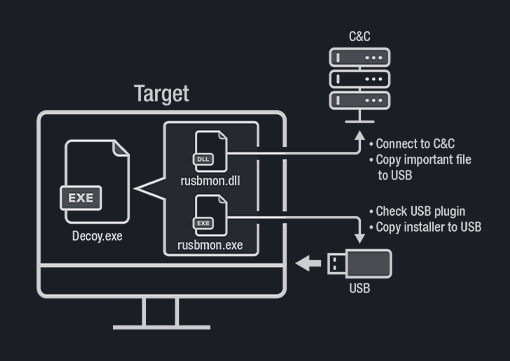

Exemple de scénario d'une attaque utilisant USBferry

Des acteurs connus et émergents créent des attaques ciblées

Avec ou sans pandémie, les choses se passent comme d'habitude pour les groupes de menaces, comme l'ont prouvé plusieurs campagnes remarquables repérées au cours du premier semestre 2020. Les acteurs malveillants connus et nouveaux se sont fait remarquer soit en présentant de nouvelles techniques, soit en s'étendant à de nouvelles plates-formes.

Groupes de menaces connus

Nouveaux groupes de menaces

Groupes de menaces connus

s'est concentré sur les plates-formes basées sur Apple. Une campagne récente a impliqué une application de mot de passe à usage unique.

a ciblé des systèmes militaires protégés par air gap via le malware USBferry.

Nouveaux groupes de menaces

s'est concentré sur les entreprises de jeux et de paris en Asie du Sud-Est, à l'aide de fichiers DOCX malveillants.

a ciblé des personnes reliées aux Ouïghours au Tibet, en Turquie et à Taiwan en compromettant leurs appareils avec le logiciel espion ActionSpy.

Les opérateurs de ransomwares visent des cibles plus grandes et volent des données

Les détections de ransomwares ont peut-être diminué, mais cela ne signifie pas que ce type de malware est devenu une menace moins dangereuse. Il est possible que les attaques de ransomware soient devenues encore plus furtives, alors que les opérateurs visent des cibles plus grandes et demandent des sommes plus lourdes.

Comparaison semestrielle du nombre de composants de ransomware détectés au 1er semestre 2020

Nous avons observé une augmentation des demandes de ransomware qui ciblent les entreprises dans des secteurs critiques tels que la logistique, la technologie et le gouvernement. La demande moyenne de rançon pour une infection Ryuk a augmenté d'environ 62,5 %.

Demande de rançon moyenne (4e trimestre 2019)

800 000 USD

Demande de rançon moyenne (1er trimestre 2020)

1,3 million USD

Augmentation de la demande de rançon pour le ransomware Ryuk

En revanche, certaines familles de ransomwares se concentrent désormais sur les entreprises privées. Les opérateurs de Nemty, par exemple, se sont tournés vers les entreprises privées au lieu des entreprises publiques dans leurs opérations de ransomware-as-a-service (Raas).

Dans la lignée de la tendance de l'année dernière, les ransomwares ont également été renforcés avec de nouvelles capacités ; actuellement, de nombreuses familles de ransomwares ne se contentent pas de chiffrer les fichiers, elles volent également des données.

A ciblé plusieurs organisations à Taïwan en infiltrant des bases de données et des serveurs de messagerie

Probable successeur de Nemty, menace de révéler les données volées

Les failles non détectées étaient une préoccupation urgente pour les organisations.

Windows, failles VPN

Depuis février, Microsoft a publié environ 100 correctifs de failles chaque mois. Le mois de juin en a connu le plus grand nombre, avec 129. Les années précédentes, les correctifs publiés approchaient rarement la centaine.

Comparaison du nombre de mises à jour publiées pour Patch Tuesday pour le 1er semestre 2018, le 1er semestre 2019 et le 1er semestre 2020

D'autres failles notables concernent les réseaux privés virtuels (VPN). La CISA (Cybersecurity and Infrastructure Security Agency) des États-Unis a mis en garde contre l'exploitation continue de CVE-2019-19781 et CVE-2019-11510. Cette évolution pourrait être attribuée au fait que les VPN sont désormais plus largement utilisés pour les configurations de télétravail.

Failles IIoT

Pendant le premier semestre 2020, nous avons assisté à une augmentation de 16 % du nombre de failles des systèmes de contrôle industriel (SCI) divulguées au programme Zero Day Initiative (ZDI) par rapport à la même période l'année passée.

Comparaison du nombre de failles ICS divulguées à ZDI pour le 1er semestre 2019, le 2e semestre 2019 et le 1er semestre 2020

Parmi les failles d'IIoT notables pour le premier semestre de l'année, citons URGENT/11, des failles qui mettent les dispositifs médicaux en danger, et Ripple20, des failles qui peuvent infiltrer une variété de objets connectés dans divers secteurs.

Failles dévoilées

Le programme Zero Day Initiative de Trend Micro a publié un total de 786 avis pour le premier semestre 2020, soit une augmentation stupéfiante de 74 % par rapport aux chiffres du second semestre 2019. Les failles provenaient à la fois de fournisseurs et de chercheurs indépendants.

Comparaison semestrielle du nombre de failles révélées via notre programme ZDI

Panorama des menaces

Nombre total de menaces bloquées pour le premier semestre 2020

25,825,951,753

11,808,095,339

14,017,856,414

Menaces par email bloquées

1,028,006,974

383,621,342

644,385,632

Fichiers malveillants bloqués

969,254,232

345,935,879

623,318,353

URL malveillantes bloquées

36,271,603,944

17,787,370,203

18,484,233,741

Demandes liées à la réputation d'emails

708,757,638,233

309,795,835,814

398,961,802,419

Demandes liées à la réputation de fichiers

1,006,547,423,405

474,130,414,689

532,417,008,716

Demandes liées à la réputation d'URL

Le nombre de menaces par email, de fichiers malveillants et d'URL malveillantes bloqués a augmenté entre les premier et deuxième trimestres de l'année. Les requêtes de réputation des emails, fichiers et URL ont également enregistré des pics similaires.

Le nombre d'URL de phishing a augmenté au 1er semestre 2020 par rapport au 2e semestre 2019 ; le nombre d'URL de phishing uniques et non uniques a également augmenté au premier semestre 2020

Les tentatives d'usurpation d'identité par email ont augmenté, comme le montre cette comparaison semestrielle.

Le premier semestre de l'année a connu des défis engendrés à la fois par des efforts constants et des initiatives opportunistes des acteurs malveillants. Pour être constamment et soigneusement préparées à la nature en constante évolution des menaces, les entreprises doivent adopter une stratégie de sécurité multicouche pour garantir que tous les points d'entrée possibles tels que les passerelles, les réseaux, les serveurs et les endpoints sont sécurisés contre les attaquants.

Pour obtenir un aperçu plus détaillé des menaces et autres problèmes cybersécurité pour le premier semestre 2020, lisez notre rapport complet, « Sécuriser le lieu de travail perturbé par une pandémie : Rapport semestriel sur la cybersécurité Trend Micro 2020 ».

Téléchargez Sécuriser le lieu de travail perturbé par une pandémie : Rapport semestriel sur la cybersécurité Trend Micro 2020

Téléchargez Sécuriser le lieu de travail perturbé par une pandémie : Rapport semestriel sur la cybersécurité Trend Micro 2020

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks