Défendre la surface d'attaque en expansion: Rapport semestriel sur la cybersécurité Trend Micro 2022

Au début de l'année 2022, de nombreuses entreprises du monde entier ont commencé à demander à la plupart, sinon à la totalité, de leurs effectifs de retourner au bureau à temps plein, un phénomène appelé à juste titre« le Grand Retour ». Pendant ce temps, certaines entreprises ont adopté le travail hybride permanent ou des installations à distance. Face à ce pool de main-d'œuvre diffus, associé à une surface d'attaque numérique élargie, les équipes de cybersécurité ont de plus en plus de difficultés à sécuriser les différentes structures de travail. Les cybercriminels exploitent rapidement cette faille pour lancer des attaques critiques et des vulnérabilités par exploit.

Nous avons observé que les acteurs malveillants préféraient les méthodes de ransomware-as-a-service (RaaS) pour accélérer le déploiement et obtenir des rançons plus importantes. Ils ont également utilisé des familles de ransomware relativement récentes dans des attaques très médiatisées et ont ciblé de plus en plus de systèmes basés sur Linux. Les opérateurs de ransomware ont également eu recours à des méthodes nouvelles et éprouvées pour attaquer les environnements cloud.

Dans notre rapport semestriel sur la sécurité, nous relatons les faits de sécurité les plus importants qui ont eu un impact considérable sur le contexte des menaces au cours du premier semestre de l'année.

Des acteurs malveillants provoquent la résurgence d'Emotet et verrouillent Linux

En janvier 2021, les forces de l'ordre et les autorités judiciaires internationales ont démantelé l'infrastructure du botnet Emotet. Cependant, après seulement 10 mois, une campagne Trickbot utilisé la même infrastructure. Fin 2021, les chercheurs d'AdvIntel ont attribué la résurgence d'Emotet à son utilisation par des opérateurs du ransomware Conti. En mai 2022, nous avons découvert de nouvelles variantes d'Emotet qui visaient à inciter les victimes à accéder à des liens malveillants et à activer le contenu de macros via des techniques anciennes et nouvelles.

Dans le cadre d'un programme de malware-as-a-service (MaaS), des acteurs malveillants ont utilisé Emotet comme chargeur pour déployer Conti et d'autres familles de ransomware sur des systèmes infectés par Emotet, jugés rentables par des acteurs malveillants. Nos Prévisions de sécurité 2022 mentionnaient d'ailleurs le fait que les malware à large diffusion deviendraient une menace redoutable, les opérateurs de ransomware l'ayant intégré continuellement dans leurs attaques.

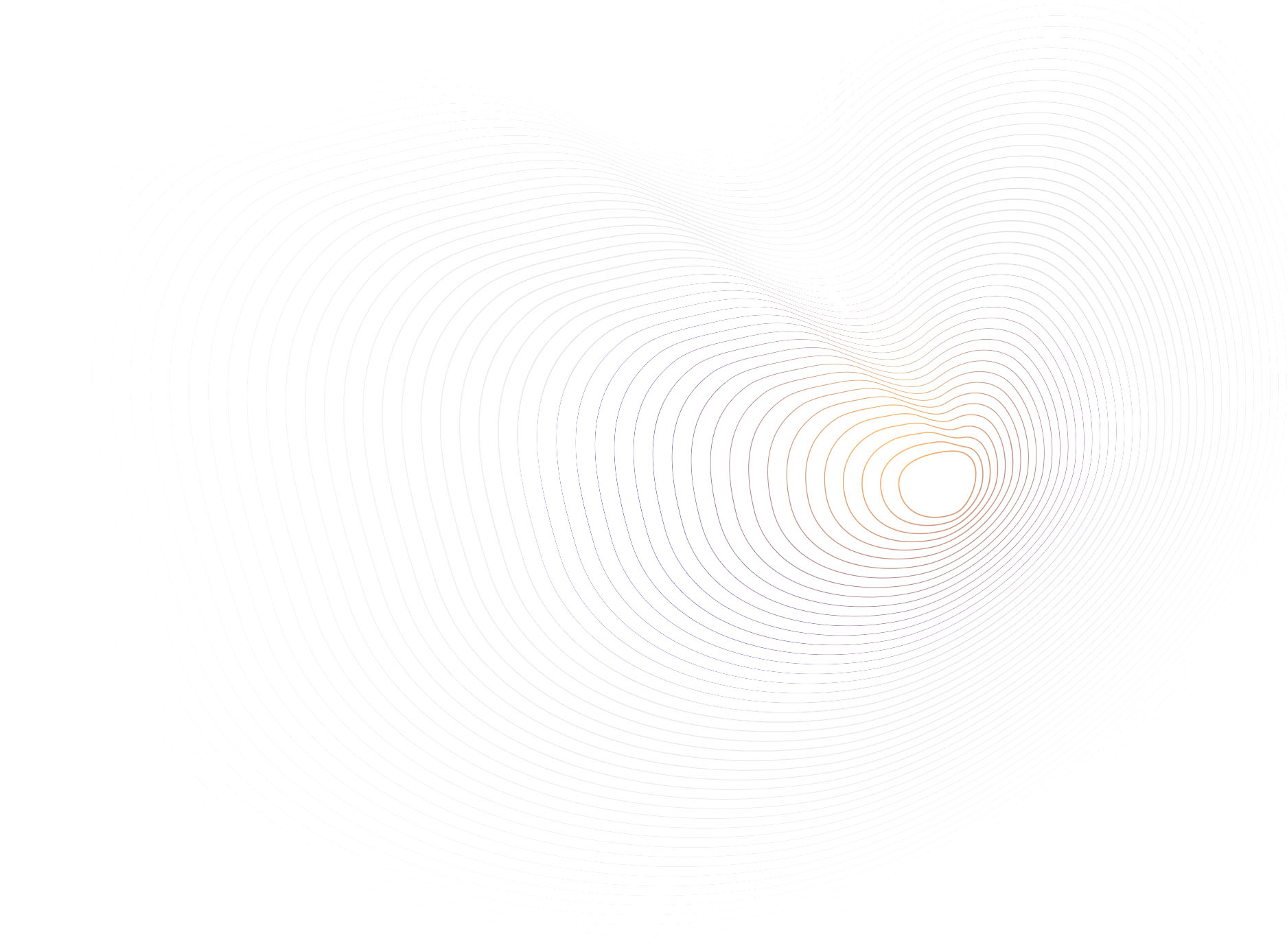

Les données du Trend Micro Smart Protection Network (SPN) montrent qu'Emotet a continué à prospérer en 2022. Au cours du premier semestre 2022, les détections d'Emotet ont connu une augmentation phénoménale de 976,7 % par rapport au premier semestre 2021, le Japon comptant le plus grand nombre de détections.

Les détections d'Emotet ont été multipliées par plus de 10 au premier semestre 2022 par rapport au premier semestre de l'année précédente, probablement car des acteurs malveillants prolifiques l'utilisent dans le cadre de leurs opérations.

Source : Trend Micro Smart Protection Network

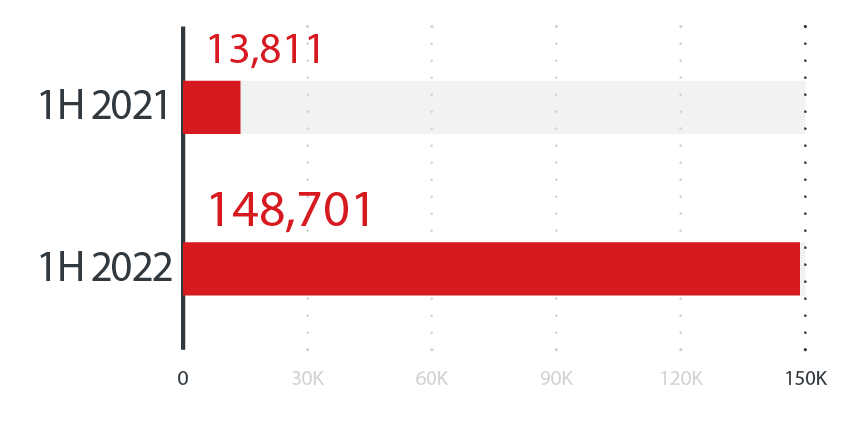

Les pays possédant le plus grand nombre de détections d'Emotet au premier semestre 2022

Source : Trend Micro Smart Protection Network

En plus de monter la barre en utilisant des schémas MaaS dans leurs attaques, les acteurs malveillants étendent également en permanence la portée de leurs attaques en ciblant l'un des systèmes d'exploitation les plus puissants utilisés dans les plateformes et serveurs cloud du monde entier : Linux.

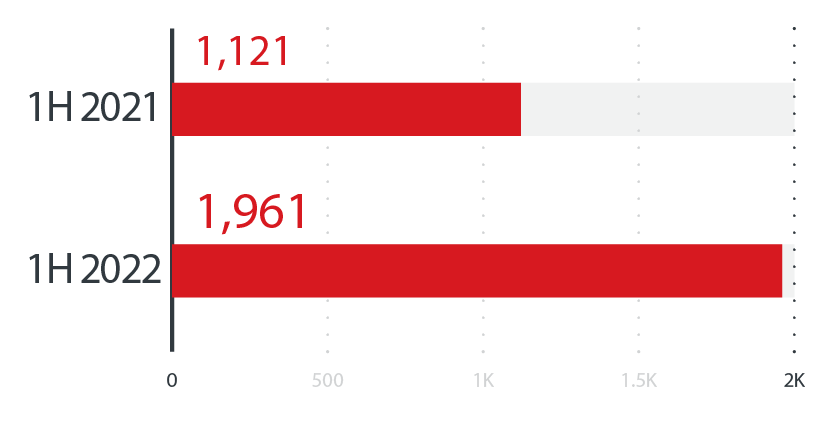

En octobre 2021, LockBit Linux-ESXi Locker version 1.0 commencé à cibler et à chiffrer les serveurs ESXi. Cette année, nous avons découvert une nouvelle variante de ransomware, nommée Cheerscrypt, qui ciblait également les serveurs ESXi. Une infection réussie de ces serveurs, qui sont largement utilisés par les entreprises, pourrait entraîner d'importants problèmes de sécurité dans des infrastructures stratégiques. L'émergence de ces nouvelles familles de ransomware Linux correspond parfaitement à ce que nous avons prévu dans nos données SPN du premier semestre : une augmentation de 75 % des attaques de ransomware ciblant les systèmes Linux au premier semestre 2022 par rapport au premier semestre 2021.

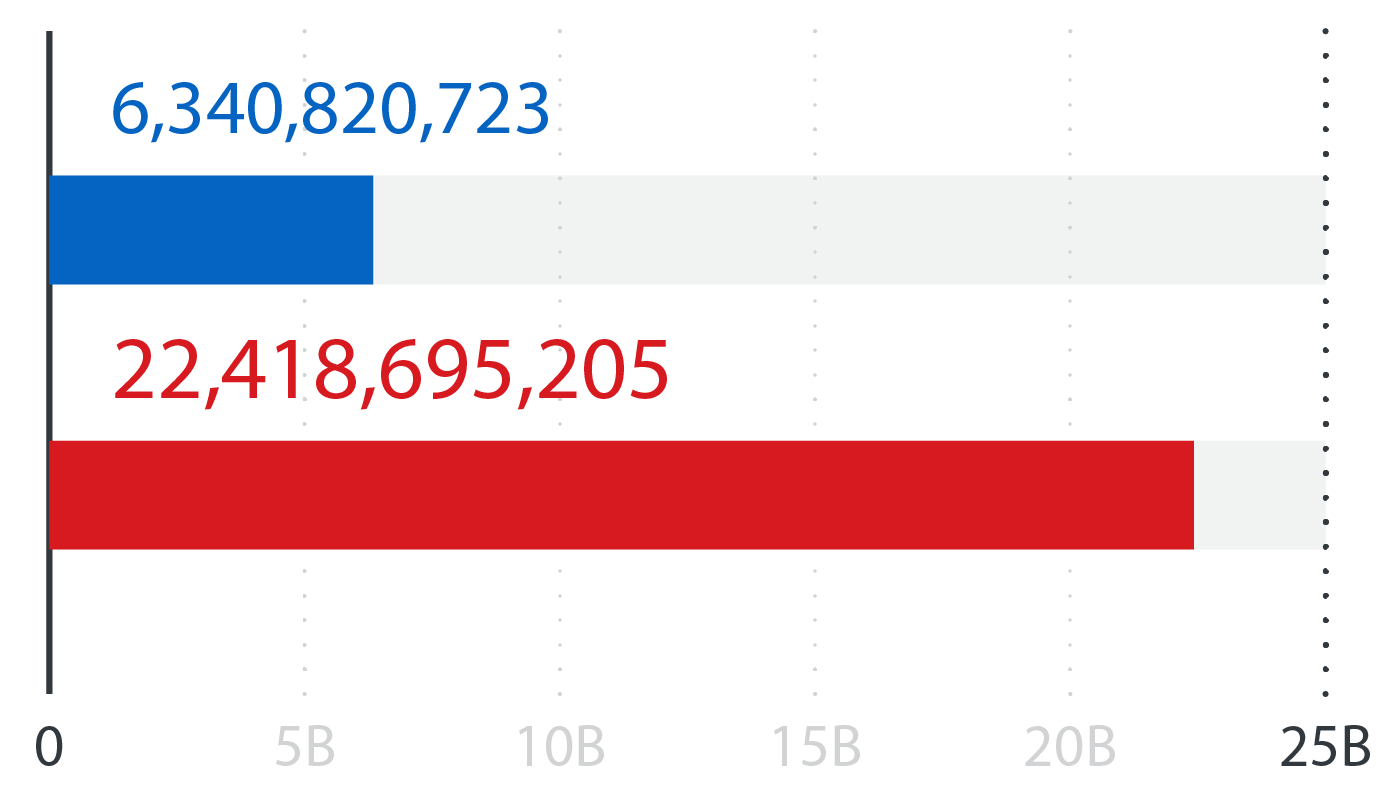

Une comparaison semestrielle des nombres de détection de ransomware pour les machines basées sur Linux

Source : Trend Micro Smart Protection Network

Le modèle RaaS prévaut, tandis que les familles de ransomware ciblant les grandes sociétés frappent des organisations du monde entier

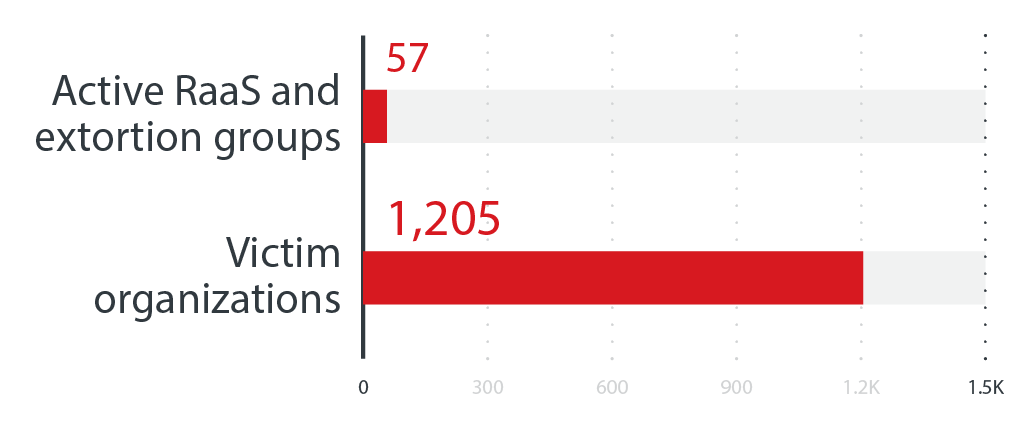

Le modèle RaaS, qui permet aux affiliés d'acheter ou de louer des outils et des infrastructures de ransomware, a également fait des vagues au cours du premier semestre 2022. Selon les données que nous avons rassemblées, il existait 67 groupes actifs de RaaS et d'extorsion et plus de 1 200 organisations victimes ont été signalées au cours du premier semestre de cette année seulement.

Le nombre de RaaS actifs et de groupes d'extorsion, et le nombre d'organisations victimes d'attaques de ransomware réussies au cours du premier semestre 2022

Source : sites de fuites de RaaS et groupes d'extorsion

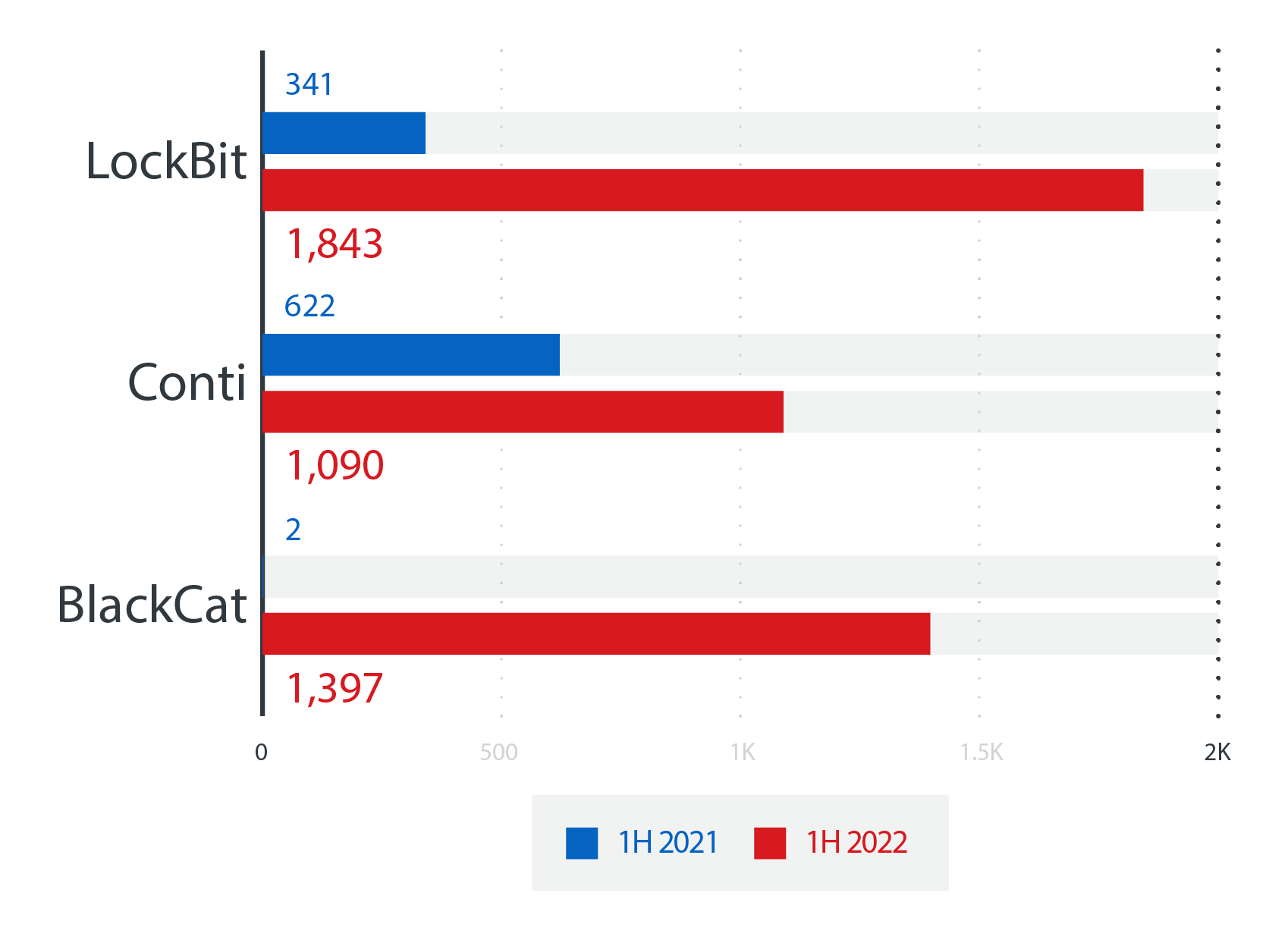

Plus rationalisé que les modèles de ransomware classiques, le système RaaS permet aux acteurs malveillants, y compris ceux qui n'ont pas de connaissances techniques importantes, de déployer des attaques de ransomware de manière plus simple et rapide. D'après les données SPN, trois familles de ransomware ont dominé l'arène RaaS en matière de détections : les fameuses familles de ransomware LockBit et Conti, et BlackCat, une famille de ransomware écrite dans le langage de programmation Rust qui a émergé fin 2021.

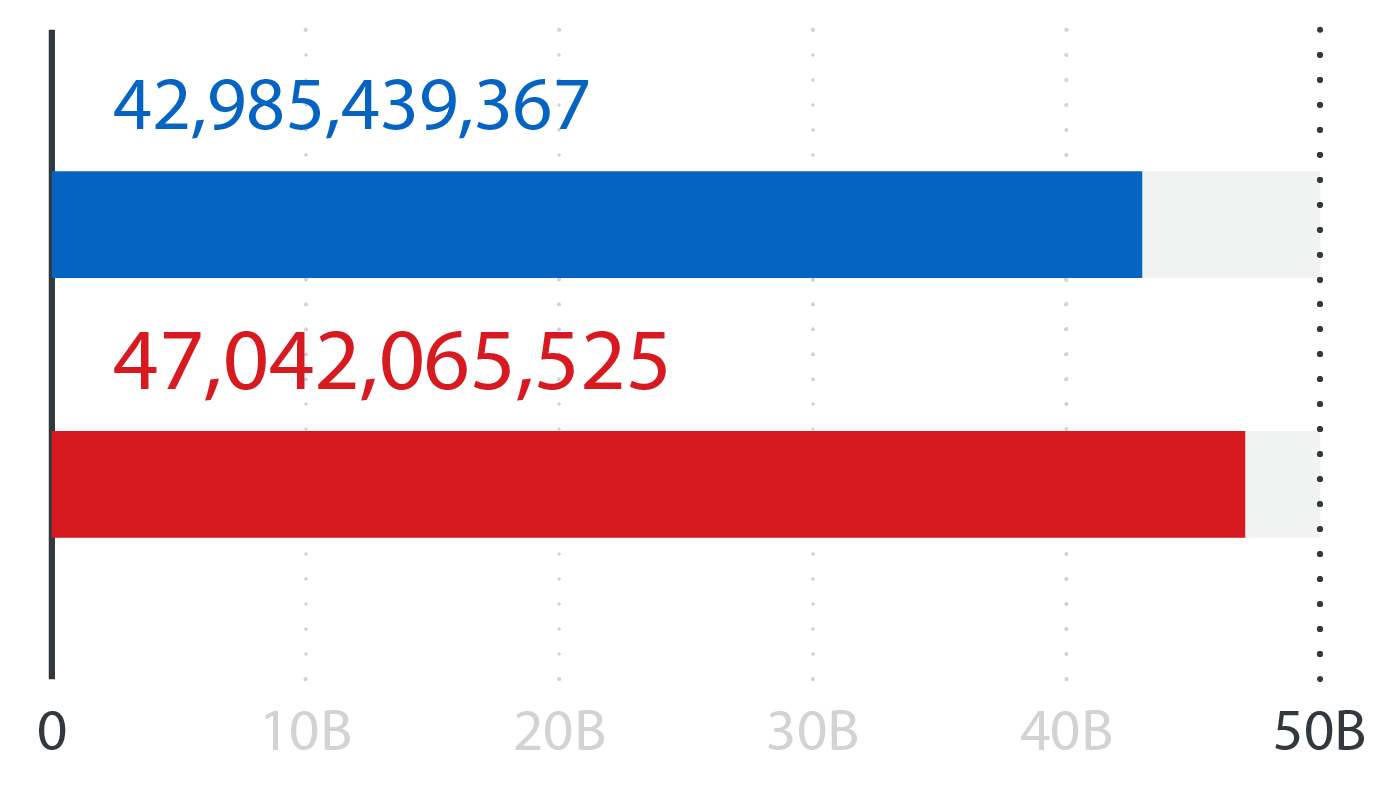

LockBit, Conti et BlackCat ont fait l'objet d'une augmentation significative des détections au cours du premier semestre 2022, par rapport au premier semestre de l'année précédente : Les nombres de détections pour LockBit, Conti et BlackCat

Source : Trend Micro Smart Protection Network

Dans nos prédictions de sécurité pour cette année, nous avions prévu que les familles de ransomware s'attaqueraient à des cibles plus importantes en utilisant des méthodes d'extorsion plus avancées. Cette prévision correspond à la facture des familles notables de ransomware, dont nous avons fait état au premier semestre 2022.

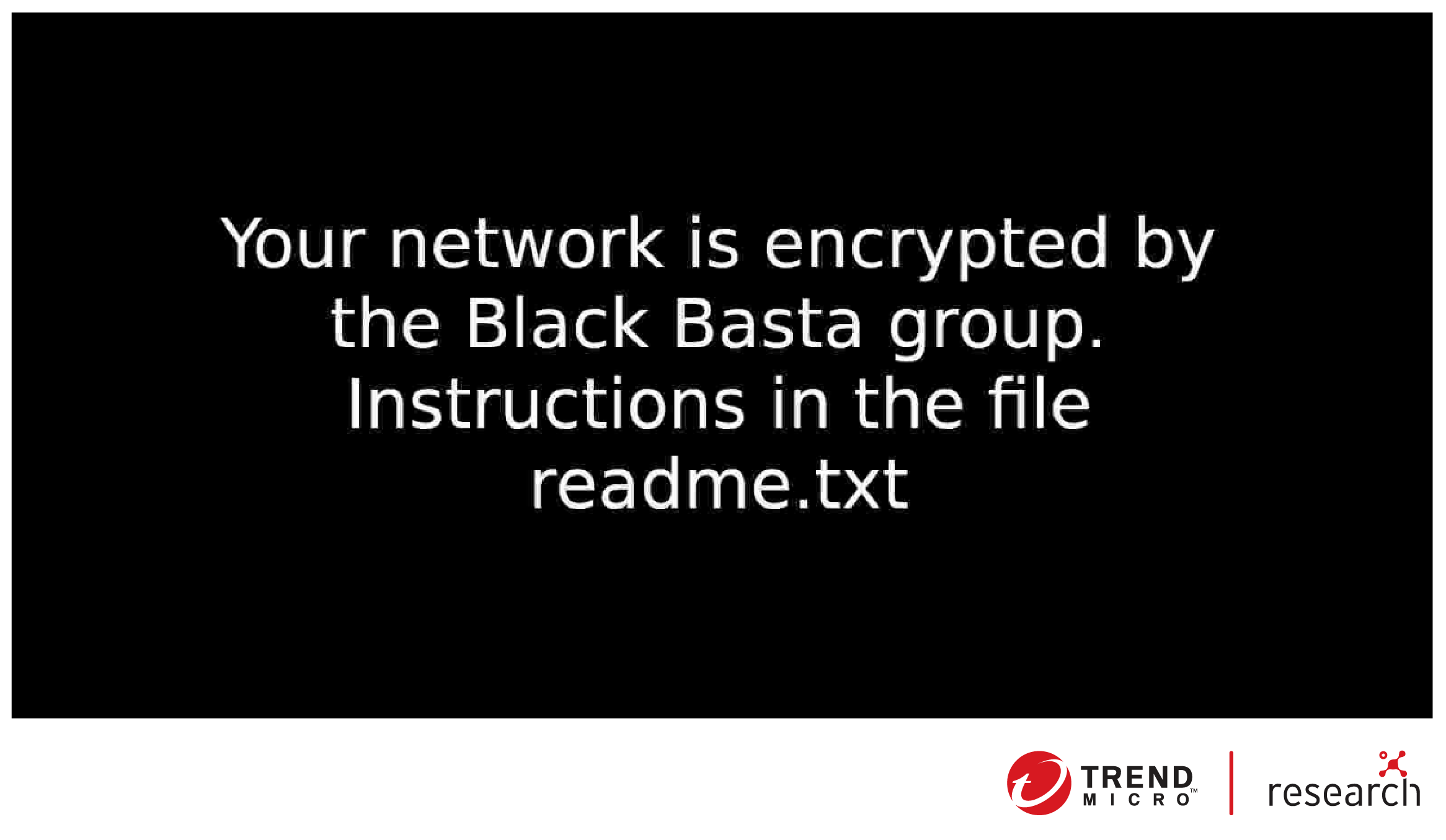

L'une de ces familles de ransomware est Black Basta, qui a vu le jour en avril 2022 et dont le groupe d'exploitation a affirmé être à l'origine de pas moins de 50 violations depuis juin. Black Basta utilise une routine de cryptage sophistiquée qui consiste à supprimer le service appelé Fax et à en créer un nouveau en utilisant le chemin du malware, puis en l'ajoutant au registre pour assurer sa persistance. Il utilise également une technique de double extorsion qui implique de siphonner les données critiques et confidentiels avant de les chiffrer, dans le but de menacer les victimes et de les persuader de payer le montant de la rançon. Fait intéressant, la note de rançon de Black Basta est codée en dur dans le malware lui-même, ce qui suggère l'utilisation possible de binaires uniques pour chacune de ses victimes.

Le fond d'écran créé par Black Basta à l'aide du fichier .jpg déposé dans le dossier %temp%

Une autre famille notable de ransomware, nommée Nokoyawa, a fait surface au premier semestre de cette année et a ciblé des victimes dans la région sud-américaine, plus précisément en Argentine. Nokoyawa partage des outils et des techniques communs avec Hive, une famille notoire de ransomware qui a été utilisée pour lancer des attaques de ransomware sur plus de 300 organisations de soins de santé aux États-Unis en 2021. Après avoir analysé les détails techniques de Nokoyawa, nous avons pu observer les distinctions entre ces deux familles de ransomware : Leurs binaires étaient compilés en utilisant différents langages, et Nokoyawa n'a utilisé aucun paquet tandis que Hive utilisait UPX.

Le mauvaise configuration du cloud reste une préoccupation majeure, tandis que les attaques d'extraction de crypto-monnaie basées sur le cloud qui utilisent des tactiques évolutives sont en augmentation

Nos prévisions de sécurité prévoyaient que, cette année, les attaquants du cloud utiliseraient à la fois des méthodes traditionnelles et nouvelles dans leurs attaques. En ce qui concerne nos observations au cours du premier semestre de 2022, cette prédiction est également exacte. Nous pensons que ces attaques variées et évolutives reflètent fidèlement l'état de la surface d'attaque numérique qui s'élargit, y compris la façon dont les cybercriminels vont continuer à en profiter.

Au cours des dernières années, les conteneurs basés sur le cloud ont permis aux organisations d'optimiser leurs processus et leurs cycles de développement. En raison de l'omniprésence de ces conteneurs et du fait qu'un grand nombre de ces plateformes sont mal configurées, elles continuent d'être ciblées par les cybercriminels. Selon une enquête réalisée par Red Hat en mai 2022, 53 % des répondants à l'enquête composée de 300 professionnels du DevOps, de l'ingénierie et de la sécurité ont déclaré avoir détecté une mauvaise configuration dans leurs conteneurs et/ou leurs déploiements Kubernetes.

Plus tôt cette année, nous avons enquêté sur des clusters Kubernetes qui étaient exposés publiquement via le port 10250 et avons constaté que 243 469 nœuds de cluster étaient exposés et identifiés sur Shodan. Parmi ceux-ci, environ 600 nœuds ont renvoyé la notification « 200 – OK » lorsqu'ils ont été interrogés. Un attaquant pourrait notamment abuser de ces nœuds en installant et en exécutant des programmes malveillants via l'API kubelet. Bien que la majorité de ces nœuds de cluster Kubernetes aient bloqué les requêtes anonymes et renvoyé le « Code d'état 401 – Non autorisé », ceux-ci pourraient toujours être compromis par un acteur malveillant qualifié via le jeton d'authentification kubelet ou d'autres exploits.

Outre les conteneurs, nous avons observé que les équipes de cybercriminels restaient investies dans le vol des capacités de minage de crypto-monnaie parmi les ressources des victimes, au cours du premier semestre de l'année, en améliorant continuellement leurs arsenaux et leurs tactiques d'attaque.

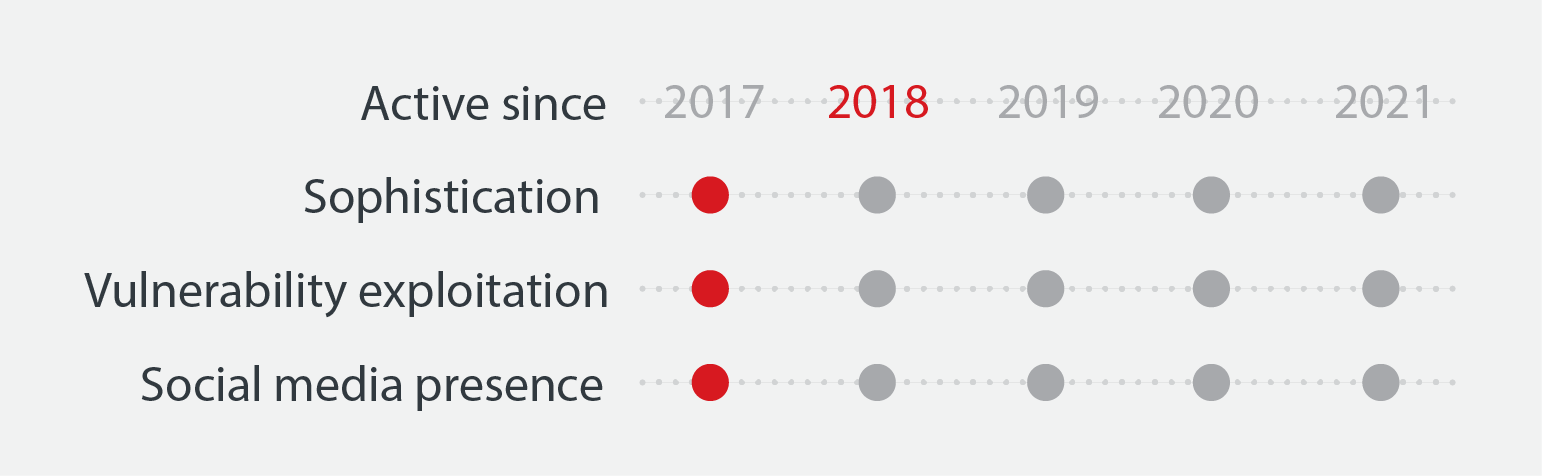

Selon les recherches que nous avons menées en 2021 et publiées plus tôt cette année, nous avons déterminé les cinq groupes d'acteurs malveillants les plus importants dans l'espace du minage de crypto-monnaie et la manière dont ils avaient mené leurs opérations :

Outlaw

- Préfère s'en tenir aux outils et aux techniques utilisés au fil des ans

- Cible les appareils dotés de l'Internet des objets (IdO) et les serveurs cloud Linux, en exploitant des vulnérabilités connues ou en effectuant des attaques par force brute Secure Shell Protocol (SSH)

TeamTNT

- Est l'un des acteurs les plus compétents de la menace axée sur le minage de crypto-monnaie, sur le plan technique, en raison de sa capacité à s'adapter rapidement et à mettre à jour son arsenal

- Est connu pour être très actif sur les réseaux sociaux

- Est connu pour exploiter les erreurs de configuration et les logiciels vulnérables afin de compromettre les hôtes, avant de voler les informations d'identification pour procéder à un mouvement latéral

Kinsing

- Partage des points communs avec TeamTNT en termes de capacité à s'adapter rapidement et à mettre à jour sa boîte à outils

- N'a pas de présence active sur les réseaux sociaux ni sur les forums clandestins

- Est connu pour abuser rapidement de nouveaux exploits sur une courte période, comme avec son utilisation de la vulnérabilité Log4Shell quelques jours seulement après que la faille a été rendue publique

8220

8220

- Est connu pour exploiter les vulnérabilités, en particulier celles qui affectent Oracle WebLogic Server

- A été 10 fois plus actif en 2021 qu'en 2020

- Est connu pour rivaliser avec Kinsing pour les mêmes ressources, les deux supprimant leurs composants mutuels sur les machines compromises pour exploiter autant de ressources que possible

Kek Security

Kek Security

- est un groupe relativement nouveau qui utilise des techniques sophistiquées et intègre de nouveaux exploits dans ses attaques

- Est connu pour développer en continu son propre malware qui intègre de meilleures capacités d'obfuscation

Le contexte des menaces en bref

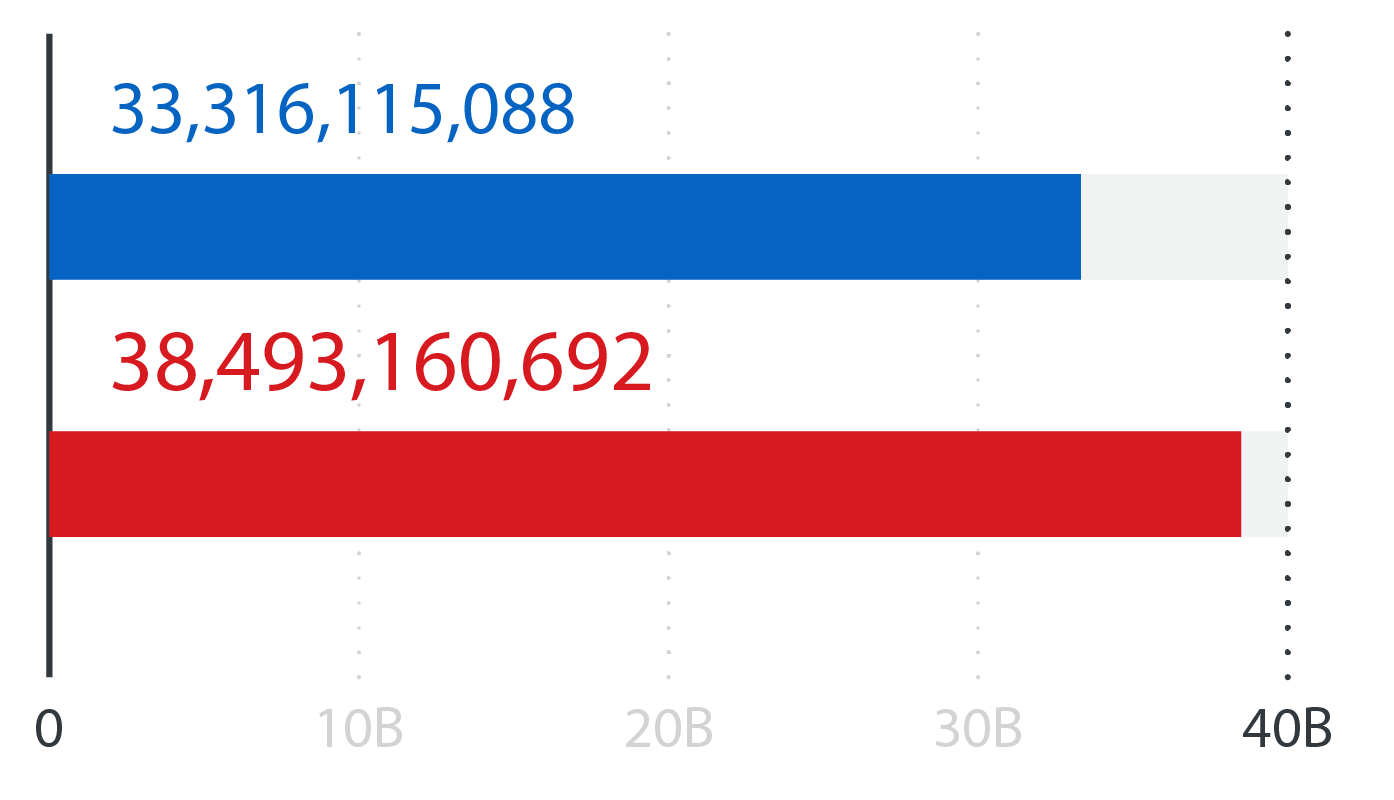

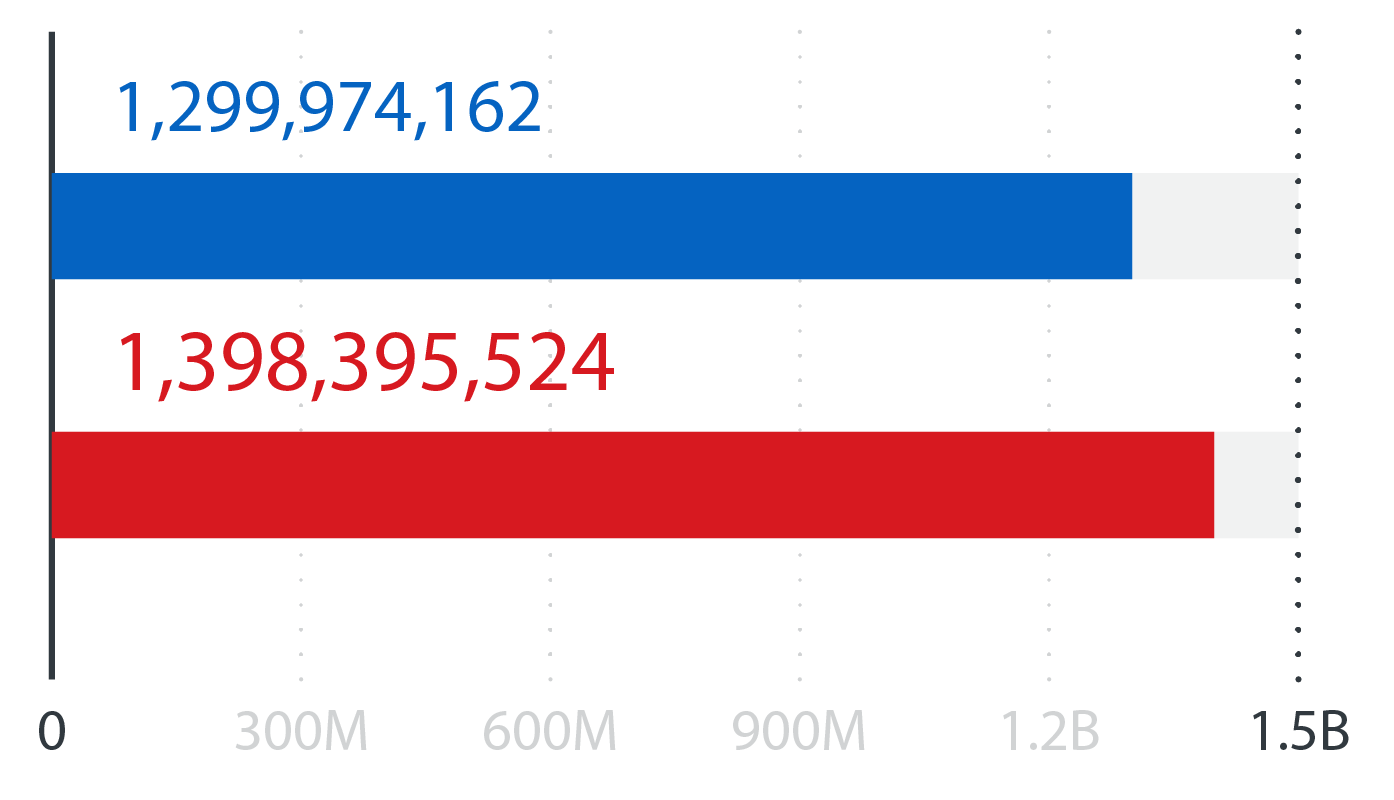

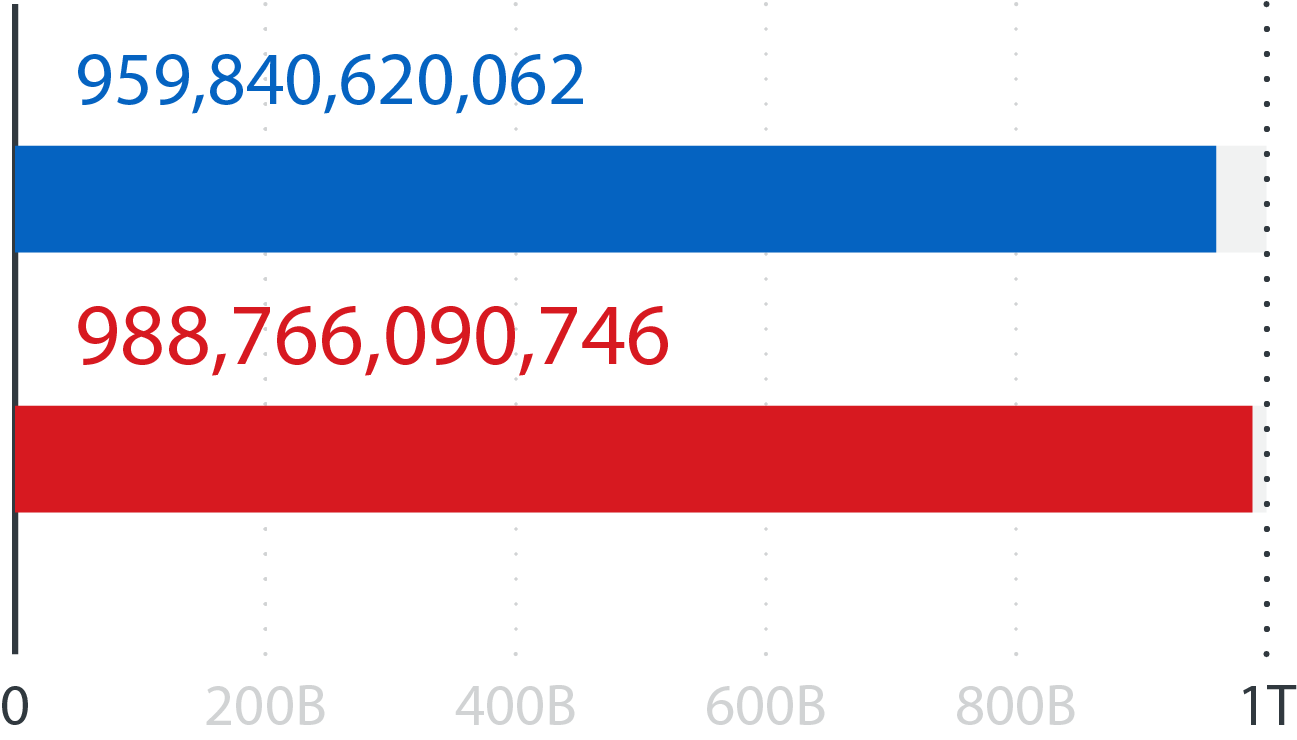

63,789,373,773

Nombre total de menaces bloquées au cours du premier semestre 2022

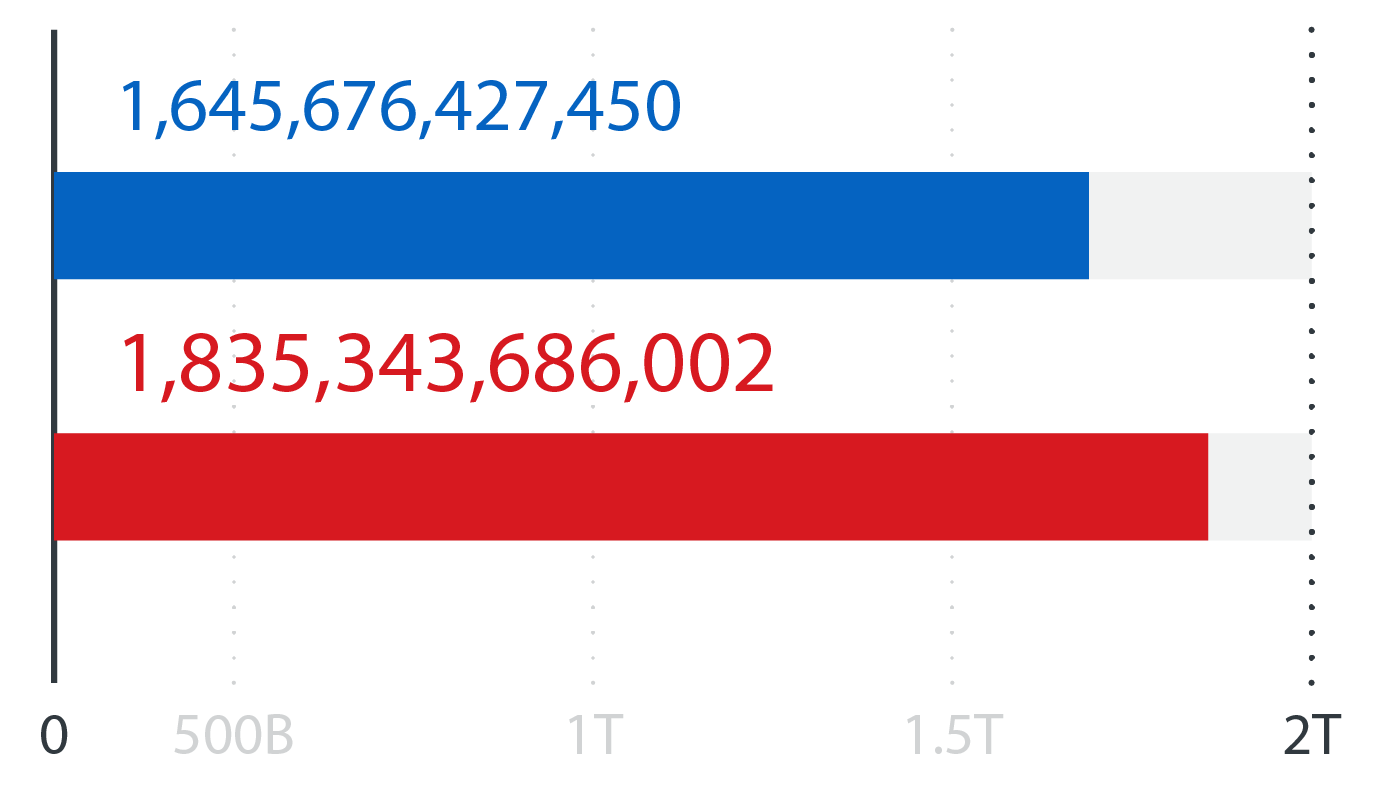

Menaces par email bloquées

URL malveillantes bloquées

Fichiers malveillants bloqués

Demandes liées à la réputation d'emails

Demandes liées à la réputation d'URL

Demandes liées à la réputation de fichiers

![]()

Téléchargez notre rapport semestriel complet pour découvrir des informations essentielles et des recommandations de sécurité visant à aider les organisations à élaborer une stratégie de cybersécurité holistique et multicouche, pour se protéger contre les menaces actuelles et futures, face à une surface d'attaque croissante.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks