APT und gezielte Angriffe

Shadowpad Malware führt zu Ransomware

Wir haben in zwei Incident-Response-Fällen die Malware Shadowpad gefunden und zeigen, wie sie dazu verwendet wird, um eine nicht bekannte Ransomware abzulegen. Die Angreifer kompromittierten ihr Opfer über den remote Zugriff aufs Netzwerk.

Zusammenfassung

- In zwei aktuellen Incident-Response-Fällen in Europa war Shadowpad involviert, eine Malware-Familie, die mit verschiedenen chinesischen Bedrohungsakteuren in Verbindung gebracht wird. Unsere Untersuchungen deuten darauf hin, dass die Kriminellen mindestens 21 Unternehmen in 15 Ländern in Europa, dem Nahen Osten, Asien und Südamerika ins Visier nahmen.

- Unüblicherweise setzte der Bedrohungsakteur bei einigen dieser Vorfälle Ransomware aus einer nicht gemeldeten Familie ein.

- Die Angreifer verschafften sich durch Remote-Netzwerkangriffe Zugang, indem sie schwache Passwörter ausnutzten und Multi-Faktor-Authentifizierungsmechanismen umgingen.

Im November 2024 hatten wir es in Europa mit zwei Vorfällen zu tun, bei denen ähnliche C&C-Server und andere TTPs zum Einsatz kamen. Das deutet darauf hin, dass hinter beiden Operationen derselbe Bedrohungsakteur steckt. Bei beiden Vorfällen kam Shadowpad zum Einsatz, eine Malware-Familie, die von mehreren technisch versierten chinesischen Bedrohungsakteuren für Spionagezwecke genutzt wird.

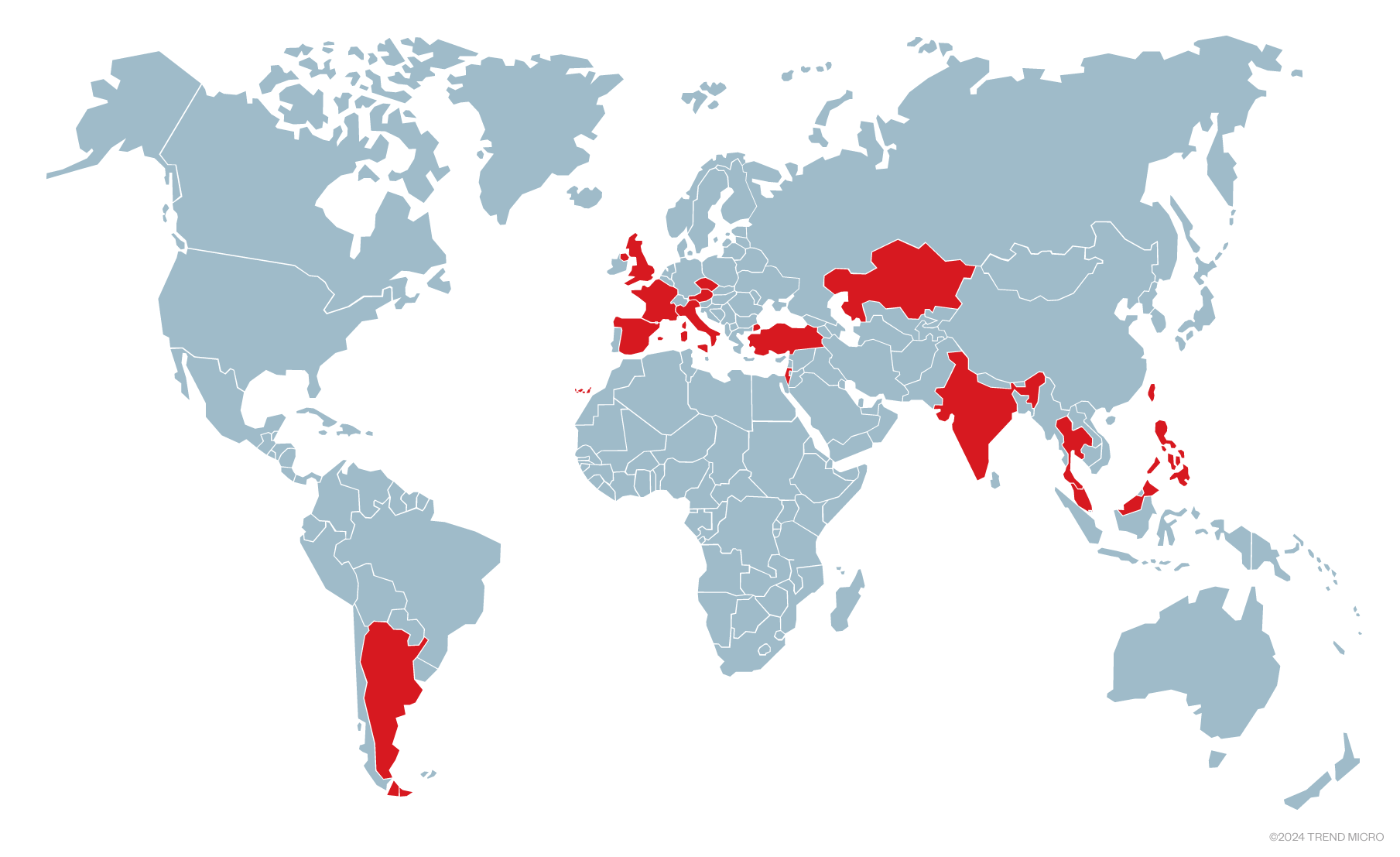

Auf der Suche nach ähnlichen TTPs stießen wir auf insgesamt 21 Unternehmen, die in den letzten sieben Monaten mit einem ähnlichen Malware-Toolkit angegriffen wurden, neun davon in Europa, acht in Asien, drei im Nahen Osten und eines in Südamerika. Die Opfer sind in acht verschiedenen Branchen tätig, mehr als die Hälfte in der Fertigungsindustrie.

In zwei Fällen setzte der Bedrohungsakteur eine Ransomware einer zuvor nicht gemeldeten Familie ein. Dies ist ein ungewöhnlicher Schritt für Bedrohungsakteure, die Shadowpad verwenden, allerdings gibt es Berichte dazu, dass APT41 Encryptor RaaS verwendete. Es ist nicht klar, warum der Bedrohungsakteur die Ransomware nur für einige der von uns gefundenen Ziele wählte.

Infektionsvektor

Bei beiden untersuchten Vorfällen kompromittierte der Bedrohungsakteur das Ziel zunächst über einen Remote-Netzwerkangriff. Er konnte auf das Netzwerk des Opfers zugreifen, nachdem er sich über ein Administratorkonto mit einem schwachen Passwort mit dem VPN verbunden hatte. In einem Fall umging der Täter einen zertifikatbasierten Multi-Faktor-Authentifizierungsmechanismus über nicht bekannte Mittel, möglicherweise indem er sich vor der Kompromittierung ein gültiges Zertifikat beschaffte. Im anderen Fall gab es keine Multi-Faktor-Authentifizierung und es gibt Spuren von Brute-Force-Angriffen, aber es ist unklar, ob dies mit der erfolgreichen Verbindung des Täters zusammenhängt.

Nachdem der Angreifer Zugriff auf das interne Netzwerk erhalten hatte und mit Administratorrechten ausgestattet war, setzte er die Malware Shadowpad ein, manchmal auch im Domain-Controller.

Das Wissen über die Aktualisierungsansätze und die Ausrichtung von Akteuren dieses Kalibers ist für Unternehmen, die denken, für solche Gegner interessant zu sein, von entscheidender Bedeutung. Wir empfehlen insbesondere den Unternehmen des verarbeitenden Gewerbes, ihre Anbieter von Sicherheitsplattformen zu nutzen, um nach Hinweisen auf diese Kampagne zu suchen.

Die Opfer

Wir fanden 21 Unternehmen in 15 verschiedenen Ländern und aus neun Branchen, die Opfer des Bedrohungsakteurs geworden sind. 11 davon sind in der verarbeitenden Industrie tätig.

Bild 1. Die angegriffenen Länder

Wir kennen das letztendliche Ziel des Bedrohungsakteurs nicht. Es ist jedoch möglich, dass einige dieser Angriffe mit dem Diebstahl von geistigem Eigentum zusammenhängen. Darüber hinaus sind uns einige Fälle bekannt, in denen der Bedrohungsakteur eine Ransomware-Familie einsetzte. In beiden Fällen beobachteten wir das Dumping von Active Directory-Informationen und die Erstellung von RAR-Archiven, die später gelöscht wurden.

Malware Toolkit

Shadowpad

Shadowpad ist eine modulare Malwarefamilie, die 2017 entdeckt wurde. Es ging um einen Lieferkettenangriff auf NetSarang-Software, der der chinesischen Gruppe APT41 zugeschrieben wurde. Danach nutzen 2019 mehrere chinesische Akteure die Malware, so etwa Earth Baku, Earth Longzhi oder Earth Freybug.

Sie verfügt über Plugins für typische Spionagefunktionen wie Keylogging, Screenshot-Erfassung und Dateiwiederherstellung. Der Code wird durch einen benutzerdefinierten Algorithmus verschleiert und nur im Speicher dekodiert. Bei der Verschleierung gab es Ende 2020 eine wesentliche Änderung, und Earth Lusca war die erste Gruppe, die eine solche Version verwendete. Im Februar 2022 wurde sie geringfügig aktualisiert in dieser zweiten Version. Mandiant veröffentlichte kürzlich einen ausführlichen Blogbeitrag über diese Verschleierung und wie man sie umgehen kann.

Die Version in vorliegendem Fall ähnelt der Version vom Februar 2022, mit einigen zusätzlichen Funktionen, die bisher nicht gemeldet wurden:

- Einfache und bekannte Anti-Debugging-Techniken, die verhindern, dass die Malware normal debuggt werden kann (weitere Details in einem eigenen Abschnitt weiter unten)

- Verschlüsselung der Payload von Shadowpad in der Registry unter Verwendung der Seriennummer des Datenträgers, die für den Computer des Opfers eindeutig ist

- Das Format der Konfiguration und ihre Analyse wurden geändert, der Inhalt bleibt jedoch gleich

- Verwendung von DNS über HTTPS (DoH), was zu einer erschwerten Überwachung der Netzwerkverbindungen führt. Wir sehen nicht mehr die Anfragen zur Auflösung des C&C-Domainnamens, sondern nur noch die Verbindungen zur IP-Adresse, die mit dieser Domain verknüpft ist.

Diese Funktionen stellen zwar keine wesentlichen Verbesserungen der Malware selbst dar, zeigen jedoch, dass die Malware aktiv weiterentwickelt wird und dass ihre Entwickler die Malware-Analyse erschweren wollen. Wir wissen nicht, ob dieser Bedrohungsakteur die einzige Gruppe ist, die diese verbesserte Shadowpad-Version verwendet. Wir sind ihr zum ersten Mal im November 2023 begegnet, als sie auf kritische Infrastrukturen in Indien abzielte, ohne dass wir das Sample zu diesem Zeitpunkt zuordnen konnten. Weitere technische Einzelheiten enthält der Originalbeitrag. Es geht dabei um Anti-Debugging und Konfigurationsänderungen.

Ransomware

Wir fanden eine nicht gemeldete Ransomware-Familie, von der wir denken, dass sie mit dem Bedrohungsakteur in Verbindung steht. Obwohl berichtet wurde, dass APT41 in der Vergangenheit die Ransomware Encryptor RaaS verwendete, wurde dies als ungewöhnlich beschrieben, und wir haben keinen anderen Bedrohungsakteur gesehen, der eine fortschrittliche Malware wie Shadowpad zur Bereitstellung einer Ransomware nutzt. Technische Einzelheiten finden Interessierte im Originalbeitrag. Auch gibt es dort eine Beschreibung der Tools, die nach dem Missbrauch zum Einsatz kamen: CQHashDumpv2, Impacket oder das Dumping von Active Directory Datenbanken.

Infrastruktur

Wir haben nur einen Domain-Namen, der von Shadowpad als C&C-Server in beiden Fällen verwendet wurde. Bei allen anderen gefundenen Shadowpad-Loadern konnten wir die zugehörige verschlüsselte Payload und folglich die zugehörigen C&C-Informationen nicht abrufen.

Durch die Analyse der Infrastruktur konnten wir weitere IP-Adressen identifizieren. Wir fanden drei zusätzliche Domänennamen, bis zu zehn, wenn wir die Subdomänen mitzählen.

Einige dieser Domänennamen waren mit anderen Shadowpad-Samples und einem Blogbeitrag verknüpft, in dem ähnliche TTPs wie die von uns beobachteten erwähnt wurden, was unsere Annahme bestätigt, dass sie mit diesem Bedrohungsakteur in Verbindung stehen.

Wir haben keine ausreichenden Beweise gefunden, um diese Aktivität mit älteren Operationen oder einem bekannten Bedrohungsakteur in Verbindung zu bringen. Wir fanden zwei Verbindungen mit geringer Zuverlässigkeit die auf den Bedrohungsakteur Teleboyi hinweisen. Diese Hinweise sind im Originalbeitrag beschrieben. Dort findet sich auch eine Liste der Indicators of Compromise.