Die Ransomware-Gruppe 8Base wurde im März 2022 entdeckt und positioniert sich als „einfache Penetrationstester“, um ihre doppelte Erpressungsstrategie mit Verschlüsselung von Daten und Androhung der Veröffentlichung sensibler Informationen zu rechtfertigen. Die Bande setzt auf eine so genannte „Name-and-Shame“-Taktik. Sie behauptet auf ihrer Leak-Site, es ausschließlich auf Organisationen abgesehen zu haben, die „die Privatsphäre und die Bedeutung der Daten ihrer Mitarbeiter und Kunden vernachlässigen“.

Hintergrundwissen

Ungeachtet der eigenen Positionierung als Pentester hat die Gruppe finanzielle Motive für ihre Angriffe. Im Oktober 2023 nahm sie öffentliche Gesundheitseinrichtungen in den USA ins Visier, weshalb das Health Sector Cybersecurity Coordination Center (HC3) einen Analystenbericht über die Gruppe veröffentlichte.

8Base fiel auch durch seine Ähnlichkeiten mit der RansomHouse-Erpressersoftware auf. Es geht dabei um die Erpresserbriefe und Kopien, die auf den Leak-Sites verwendet wurden. Die Ransomware nutzt auch die Phobos-Ransomware Version 2.9.1, die SmokeLoader für die anfängliche Verschleierung beim Eindringen, Entpacken und Laden der Payload verwendet.

Die Malware verschafft sich in erster Linie über Phishing-Mails Zugang, aber es fanden sich auch Samples auf Domänen, die offenbar mit SystemBC, einem Proxy- und Remote-Admintool (RAT), in Verbindung stehen. Außerdem nutzt 8Base eine Batch-Datei defoff.bat (als KILLAV erkannt), um Komponenten von Windows Defender zu deaktivieren und den Malware-Pfad über die Befehlszeile der Windows Management Instrumentation (WMIC) zu erlauben (aus der Allowlist).

Im September 2023 wurde ein Duplikat der 8Base-Leak-Site im Darknet entdeckt, das anscheinend mit einer Gruppe namens CryptBB in Verbindung steht, was die Akteure bestritten. Im selben Monat ließ die Gruppe unbeabsichtigt einige Informationen über ihre Leak-Website durchsickern, indem sie die Website mit einem privaten GitLab-Server namens Jcube-group verknüpfte.

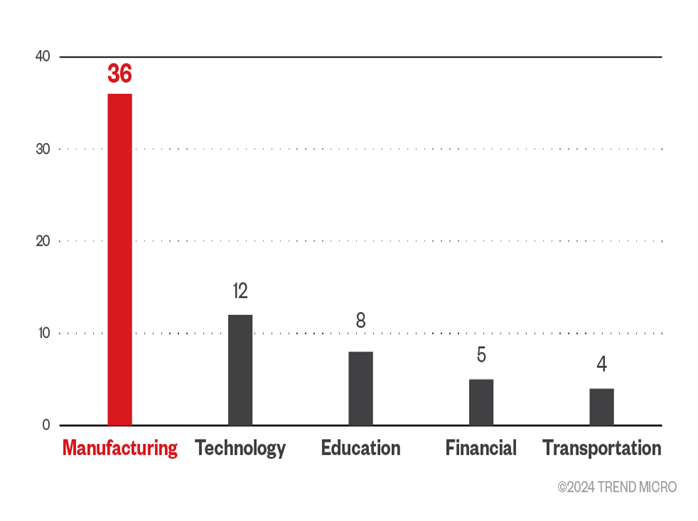

Die am stärksten betroffenen Länder und Branchen aufgrund von Trend Micro-Daten

Den Bedrohungsdaten von Trend Micro zufolge gab es 224 Angriffsversuche 2023.

Unternehmen in der Fertigungsindustrie waren am häufigsten Ziel der Ransomware, aber auch die Technologiebranche war stark betroffen. Neben den fünf aufgeführten Branchen zielten die Kriminellen auch auf Unternehmen im Gesundheitswesen, in der Öl- und Gasindustrie sowie in der Regierung. Die Daten in Bild 2 beziehen sich auf Trend Micro Kunden, die Angaben zur zugehörigen Branche machten.

Die meisten Opfer von 8Base befanden sich mit 71 infizierten Maschinen in Amerika.

Anvisierte Regionen und Branchen laut der 8Base Leak Site

Basierend auf einer Kombination aus unseren Open-Source-Intelligence (OSINT)-Recherchen und einer Untersuchung der Leak-Site nahm die 8Base-Bande vor allem Organisationen in Nordamerika ins Visier, aber auch europäische Unternehmen waren betroffen.

Die Bedrohungsakteure hatten es auf eine Vielfalt an Branchen abgesehen, darunter Immobilienunternehmen, Rechtsdienstleister und Einrichtungen im Krankenhausbereich. Am stärksten konzentrierten sie sich jedoch auf Unternehmen in der Fertigungs- und Finanzbranche.

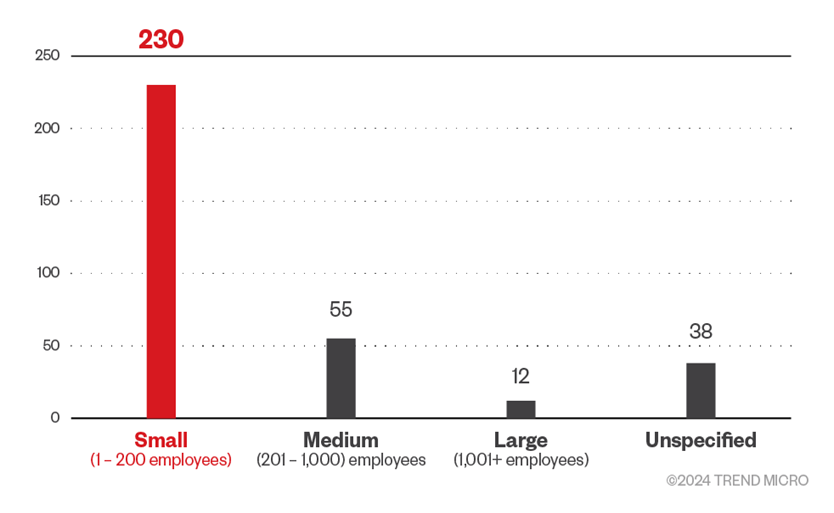

Vor allem kleine Unternehmen zählten zu den Zielen, obwohl oder gerade weil sich die Bande als Penetrationstester ausgab. Penetrationstests zielen in der Regel darauf ab, Schwachstellen in der Systemverteidigung aufzudecken, die von Angreifern ausgenutzt werden können. Es ist anzunehmen, dass die Bande anstelle von Großunternehmen kleine Unternehmen ins Visier nahm, um ihnen eine „Lektion“ zu erteilen und gleichzeitig Profit zu machen.

Infektionskette und Techniken

Erstzugang:

- 8Base nutzt vor allem Phishing für den Erstzugang

Zugriff auf Credentials:

- Die Akteure nutzen MIMIKATZ, LaZagne, WebBrowserPassView, VNCPassView, PasswordFox, und ProcDump für das Stehlen von Passwörtern und Zugangsdaten von den Systemen ihrer Opfer.

Umgehung des Schutzes:

- Für die Umgehung des Schutzes legt die Ransomware eine Batch-Datei defoff.bat ab und führt sie aus. Es handelt sich um KILLAV, um Komponenten des Windows Defender zu deaktivieren.

- 8Base verwendet auch Garbage Codes, löscht Schattenkopien, umgeht Cuckoo Sandbox, löscht Windows-Ereignis-Logs, deaktiviert Firewalls und verwendet SmokeLoader zur Entschlüsselung und Übermittlung des Payload.

- Weitere eingesetzte Tools sind PCHunter, GMER und Process Hacker.

Laterale Bewegung:

- Die Akteure nutzen PsExec für die Inbetriebnahme der Batch-Datei und des Ransomware Binary.

Privilegienerweiterung:

- Die Akteure modifizierten bestimmte Registry-Einträge, um User Access Control (UAC) zu umgehen.

- Sie modifizierten auch IFEO Registry-Schlüssel, um cmd.exe an Zugriffsprogramme anzufügen

Exfiltrierung:

- Für diese Aufgabe kam ein Drittanbietertool und ein Webservice RClone zum Einsatz.

Auswirkungen:

-

- Die Ransomware verwendet AES-256 für die Verschlüsselung der Dateien und dann verschlüsselt sie den Verschlüsselungs-Key mit RSA-1024, wobei ein fest kodierter öffentlicher Schlüssel an das Ende jeder verschlüsselten Datei angehängt wird. Sie verfügt über eine eingebettete Konfiguration, die während der Laufzeit entschlüsselt wird und die zu vermeidenden Dateierweiterungen, Dateinamen und Ordner enthält.

Zusatzinformationen:

- Die Ransomware beendet bestimmte Prozesse (siehe Originalbeitrag), um Konflikte mit der Verschlüsselungsroutine zu vermeiden. Auch vermeidet sie es, Dateien mit bestimmten Endungen (siehe Originalbeitrag) zu verschlüsseln.

Der Originalbeitrag umfasst auch eine Auflistung der MITRE Tactics and Techniques sowie eine tabellarische Zusammenfassung der eingesetzten Malware, Tools und Exploits.

Sicherheitsempfehlungen

Auch wenn sich die 8Base-Bedrohungsakteure als Penetrationstester ausgeben, können ihre Angriffe nicht als „öffentlicher Service“ betrachtet werden, da die Gruppe ihre Opfer erpresst und von ihnen profitiert. Unternehmen sollten ihre eigenen Penetrationstests durchführen und Schwachstellen in ihren Systemen aufdecken, bevor Cyberkriminelle sie unter dem Deckmantel von Sicherheitslektionen ausnutzen können. Wie das Profil der Opfer zeigt, ist kein Unternehmen zu klein für ein robustes und umfassendes Sicherheitssystem.

Um sich gegen 8Base-Ransomware und ähnliche Bedrohungen zu schützen, können Unternehmen Sicherheits-Frameworks implementieren, die Ressourcen systematisch zuweisen, um eine starke Verteidigungsstrategie aufzubauen.

Folgende Best Practices können in diese Frameworks integriert werden:

- Audit und Inventur: Erstellen sie eine Übersicht über die Assets und Daten und identifizieren Sie autorisierte und nicht autorisierte Geräte und Software. Führen Sie einen Audit der Ereignis-Logs durch.

- Konfigurieren und Monitoren: Verwalten Sie Hardware- und Softwarekonfigurationen. Gewähren Sie Administratorrechte und Zugriff nur dann, wenn dies für die Rolle eines Mitarbeiters erforderlich ist. Überwachen Sie Netzwerk-Ports, Protokolle und Dienste. Aktivieren Sie Sicherheitskonfigurationen auf Netzwerkinfrastrukturgeräten wie Firewalls und Routern. Erstellen Sie eine Software-Zulassungsliste, die nur legitime Anwendungen ausführt.

- Patchen und Updaten: Führen Sie regelmäßige Schwachstellenüberprüfungen durch. Patchen und aktualisieren Sie Betriebssysteme und Anwendungen.

- Schützen und wiederherstellen: Implementieren Sie Maßnahmen für den Datenschutz, Backup und Wiederherstellung. Setzen Sie Multifaktor-Authentifizierung ein.

- Sichern und verteidigen: Implementieren Sie Sandbox-Analyse, um bösartige Mails zu blockieren. Stellen Sie die neuesten Versionen von Sicherheitslösungen auf allen Ebenen des Systems bereit, einschließlich Mail, Endpunkt, Web und Netzwerk. Erkennen Sie frühzeitig Anzeichen eines Angriffs, z. B. das Vorhandensein von verdächtigen Tools im System, und nutzen Sie fortschrittliche Erkennungstechnologien, z. B. auf der Grundlage von KI und maschinellem Lernen.

- Schulen und testen: Regelmäßiges Training der Mitarbeiter auf Sicherheitskenntnisse, sowie das Aufsetzen eines Red Teams und Pen Tests.

Ein mehrschichtiger Sicherheitsansatz kann Unternehmen dabei helfen, die möglichen Eintrittspunkte ins System (Endpunkt, E-Mail, Web und Netzwerk) zu schützen. Sicherheitslösungen, die bösartige Komponenten und verdächtiges Verhalten erkennen, unterstützen eine höhere Sicherheit in Unternehmen.

Eine Liste der Indicators of Compromise (IOCs) gibt es ebenfalls im Originalbeitrag.

Trend Vision One-Kunden können die folgende Abfrage nutzen, um nach 8Base-Ransomware in ihren Systemen zu suchen:

fullPath:"*.8base" OR fullPath:"*.eight" OR fullPath:"*\\info.hta" OR fullPath:"*\\info.txt" OR (processFilePath:"*\\mshta.exe" AND objectFilePath:"*\\info.hta")

Die Infografik bietet zusätzlich einen zusammenfassenden Blick auf 8Base.