Phishing

LabHost: Phishing-Dienstleister ausgeschaltet

Nächster Erfolg für internationale Polizeibehörden und Partner: der Takedown des Phishing-as-a-Service-Anbieters LabHost. Wir haben die Einzelheiten der Operation, einschließlich der Rolle Trend Micros und die Auswirkungen der Maßnahme.

Trend Micro Research

Am 18. April 2024 gelang es dem britischen Metropolitan Police Service zusammen mit anderen britischen und internationalen Strafverfolgungsbehörden sowie mehreren vertrauenswürdigen Partnern aus der Privatwirtschaft den Phishing-as-a-Service (PhaaS)-Anbieter LabHost auszuschalten. Dieser Schritt war zeitlich mit einer Reihe wichtiger Verhaftungen im Zusammenhang damit abgestimmt.

Wer ist LabHost?

Ende 2021 tauchte LabHost (auch bekannt als LabRat) als neue PhaaS-Plattform auf und bot im Laufe der Zeit Dutzende von Phishing-Seiten an, die es auf Banken, angesehene Organisationen und andere Dienstleister in der ganzen Welt abgesehen hatten. Vor allem Kanada, USA und das Vereinigte Königreich waren betroffen. Zum Zeitpunkt der Schließung zählte die Plattform mehr als 2.000 kriminelle Nutzer, die mehr als 40.000 betrügerische Seiten einrichteten, die Hunderttausende von Opfern weltweit anlockten.

Die Plattform bot ihren kriminellen Kunden eine Reihe von Vorteilen, unter anderem:

- die Möglichkeit, Codes für die Zwei-Faktor-Authentifizierung (2FA) zu bekommen durch Anwendung von Proxy-Techniken für die Verbindung zur gefälschten Organisation mithilfe von Adversary-in-the-Middle (AitM). Dies ist in einem Tool namens LabRat implementiert.

- Phishing-Seiten für mehrere wichtige kanadische, US-amerikanische und internationale Banken,

- Phishing-Seiten für zusätzliche Dienste wie Spotify, DHL und An Post (die irische Post), Kfz-Mautdienste, Versicherungsanbieter und mehr,

- hochgradig anpassbare Phishing-Vorlagen, die Standardinformationen wie Name und Adresse, E-Mail, Geburtsdaten, Antworten auf Standard-Sicherheitsfragen, Kartennummern, Kennwörter und PINs abfragen können.

- die Möglichkeit, die Erstellung von maßgeschneiderten Phishing-Seiten für Ziel-Brands zu beantragen,

- einfache Verwaltung, da die Plattform die meisten mühsamen Aufgaben bei der Entwicklung und Verwaltung der Infrastruktur von Phishing-Seiten übernimmt. Der böswillige Kunde benötigte lediglich einen virtuellen privaten Server (VPS), auf dem die Dateien gehostet werden und von dem aus die Plattform automatisch bereitgestellt werden kann.

- detaillierte Kampagnenerfolgsstatistiken für kriminelle Nutzer.

- Verwaltung aller erfolgreich gestohlenen Zugangsdaten.

- Eine beliebte SMS-Smishing-Komponente, LabSend, die benutzerdefinierte SMS-Vorlagen unterstützt. Dies erleichtert die Verteilung der Phishing-Seiten an die Zielopfer.

Im Wesentlichen lagert ein PhaaS die herkömmliche Aufgabe aus, Phishing-Seiten für ein Zielunternehmen zu entwickeln und zu hosten sowie Methoden zum Extrahieren gestohlener Daten aufzusetzen. Damit sinkt die Einstiegshürde für Phishing erheblich.

Neben LabHost gab es viele andere PhaaS-Anbieter, wie Frappo und Greatness. Außerdem existierten mehrere Red Team-Tools, die für ähnliche Zwecke entwickelt wurden, wie Evilgophish, EvilPhish und EvilGinx2. LabHost war jedoch sicherlich einer der beliebtesten und schädlichsten auf dem Markt.

LabHost bot drei Mitgliedsstufen an, die mit Bitcoin bezahlt wurden: Standard (179 US-Dollar pro Monat), Premium (249 US-Dollar pro Monat) sowie Welt-Mitgliedschaft (300 US-Dollar pro Monat). Diese höchste Stufe bietet über 70 Phishing-Seiten für internationale Organisationen und zusätzlich 10 gehostete Phishing-Seiten (unabhängig von Premium- oder Standardlizenzen). Dazu gehören Organisationen in Andorra, Argentinien, Australien, Österreich, Bolivien, Brasilien, Kolumbien, Frankreich, Deutschland, Guatemala, Hongkong, Irland, Italien, Niederlande, Luxemburg, Malaysia, Mexiko, Niederlande, Polen, Portugal, Russland, Saudi-Arabien, Südkorea, Spanien, Schweden, Türkei, VAE und Venezuela. Es waren auch vierteljährliche und jährliche Abonnements verfügbar. Darüber hinaus boten die Administratoren der Plattform über einen speziellen Telegram-Kanal technischen Support für alle Service-Level an.

Beispiel für einen Angriff

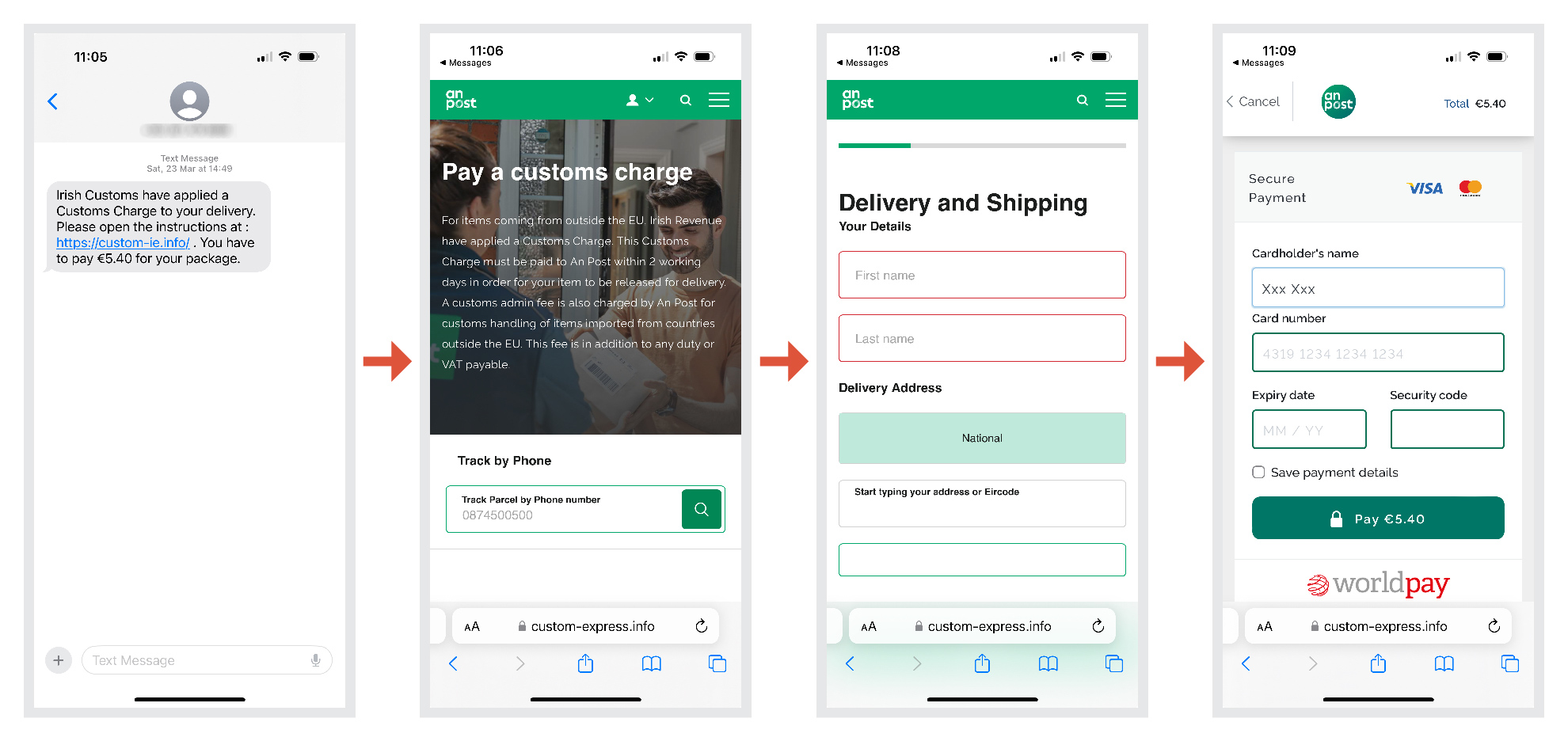

Das Bild zeigt einen ziemlich typischen Angriffsablauf für einen SMS-basierten Phishing-Angriff von LabHost, basierend auf der Perspektive des Ziels.

Das Zieltelefon des Nutzers erhält eine SMS, die sich auf einen in seinem Land angebotenen Dienst bezieht - in diesem Fall wurde eine Zollgebühr für eine nach Irland verschickte Sendung vorgetäuscht. Da Irland ein Inselstaat ist, ist es nicht ungewöhnlich, dass Iren, die ein Paket von außerhalb der EU (z. B. aus dem Vereinigten Königreich oder den USA) erwarten, diese Art von legitimen Anfragen erhalten. Andere gängige Techniken umfassen lokale Bank- oder Straßenmautdienste oder deren Äquivalente aus anderen Ländern.

- In diesem Fall wäre der Smish über das LabSend-Modul der LabHost-Plattform verschickt worden, wobei wahrscheinlich eine Farm mit eigens für diesen Zweck geschaffenen mobilen Geräten genutzt wurde. Die Gebühr ist gering, um keinen Verdacht zu erregen.

- Klickt die Zielperson diesen Link an, wird sie auf eine sehr überzeugende Seite geleitet, die das Aussehen und die Arbeitsweise von An Post kopiert. Der Benutzer wird dann aufgefordert, seine Telefonnummer einzugeben, die aber nicht mit dem Zieltelefon übereinstimmen musste, so dass sie nicht als Sicherheitsüberprüfung dient.

- Zudem verteilen die Angreifer Fragen nach den Details, die sie sammeln wollen, auf mehrere Bildschirme, um nicht Verdacht zu erregen.

- Sobald die Daten eingegeben sind, werden sie über die Phishing-Seite (die bei einem Nutzer der LabHost-Infrastruktur gehostet wird) an das LabHost-Hauptfenster gesendet, und der Cyberkriminelle erhält eine Nachricht und kann sich dann einfach bei LabHost anmelden und diese Daten abrufen oder alle gesammelten Anmeldedaten für einen bestimmten Zeitraum exportieren.

Mobile Geräte sind für Angreifer von Vorteil, da auf ihnen häufig keine Sicherheitssoftware installiert ist, so dass die Benutzer anfälliger dafür sind, kleine Transaktionen auf ihnen durchzuführen, ohne die erforderliche Sorgfalt walten zu lassen.

Operation der Strafverfolgungsbehörden

Am 18. April 2024 wurden LabHost und alle damit verknüpften betrügerischen Websites vom Metropolitan Police Service unterbrochen und durch Meldungen ersetzt, die ihre Beschlagnahme verkündeten. Diese Operation wurde in Zusammenarbeit mit der National Crime Agency des Vereinigten Königreichs, der City of London Police, Europol, den Regional Organised Crime Units (ROCUs) im gesamten Vereinigten Königreich und anderen internationalen Polizeikräften in enger Zusammenarbeit mit vertrauenswürdigen Organisationen der Privatwirtschaft durchgeführt.

Darüber hinaus wurden im Vorfeld mehrere Festnahmen im Zusammenhang mit kriminellen Nutzern dieses Dienstes vorgenommen. Die internationalen Strafverfolgungsbehörden kontaktierten außerdem Hunderte weitere Personen, um sie darüber zu informieren, dass die Polizei über die Einzelheiten ihrer Aktivitäten Bescheid wüssten und gegen sie weiterhin aktiv ermittelt werde.

Die Pressemitteilung legt auch das Ausmaß des Dienstes offen, einschließlich der hohen Geldbeträge, die über einen Zeitraum von etwa zweieinhalb Jahren damit verdient wurden, der Anzahl der erstellten betrügerischen Domains und der Menge der gestohlenen Anmeldedaten.

Trend unterstützt die Ermittlungen gegen LabHost zusammen mit dem britischen Metropolitan Police Service seit Juni 2023. Unsere Unterstützung bezog sich auf folgende Bereiche:

- Untersuchung der Infrastruktur, in der der kriminelle Dienst untergebracht ist

- Untersuchung von Phishing-Seiten, die mit Nutzern des Dienstes in Verbindung stehen

- Unterstützung bei der Triage und Clusterbildung von LabHost-Benutzern

- Einleitung von Einzelermittlungen gegen mehrere Hauptnutzer

Wir arbeiten seit Jahrzehnten weltweit mit den Strafverfolgungsbehörden zusammen und unterhalten seit fast 10 Jahren formelle Partnerschaften mit den britischen Strafverfolgungsbehörden, die zu mehreren erfolgreichen Operationen und Verhaftungen geführt haben. Solche Partnerschaften helfen uns nicht nur, unsere Kunden proaktiv mit hochaktuellen Bedrohungsinformationen zu schützen, sondern dies auch weiteren Internet-Nutzern zu Gute kommen zu lassen.

Mit dieser Maßnahme haben die Behörden und ihre Partner einen wichtigen Akteur im Phishing-Ökosystem ausgeschaltet, die Tools geschwächt und gleichzeitig Unsicherheit unter ihren kriminellen Nutzern zu verbreitet.

Wir schützen unsere Kunden vor diesen URLs mit einer Kombination aus Sourcing- und Verhaltenserkennungsmethoden, wobei diese in erster Linie mit der Kategorie "PHISHKIT" in unseren Protokollen gekennzeichnet werden.

Der Originalbeitrag führt die wichtigsten Zielseiten für den jetzt deaktivierten Dienst auf. Jede dieser Seiten wird von Trend proaktiv blockiert.