Ransomware

Black Basta unter der Lupe

Die Black Basta-Gruppe setzt bei den Ransomware-Angriffen auf Ransomware-as-a-Service (RaaS), nutzt doppelte Erpressung und setzt auf Tools wie Qakbot-Trojaner oder PrintNightmare Exploit. Jetzt gibt es auch ein neues Linux-Build. Wir haben die Gruppe detailliert analysiert

Die Black Basta Ransomware-Gruppe ist relativ neu in diesem Jahr. Sie hat jedoch keine Zeit verloren, um sich einen Namen zu machen, indem sie ihr Toolset verbessert und die Zahl ihrer Opfer weltweit in nur wenigen Monaten erhöht hat. Die Gruppe setzt auf das Betriebsmodell Ransomware-as-a-Service (RaaS), nutzt doppelte Erpressung und setzt auf Tools wie den Qakbot-Trojaner und den PrintNightmare Exploit.

Die Erkennungsraten von Black Basta sind derzeit gering, was wahrscheinlich daran liegt, dass die Ransomware erst vor kurzem entdeckt wurde. Und wie die meisten modernen Erpresserprogramme geht Black Basta bei der Auswahl seiner Opfer gezielter vor, anstatt sich auf ein Gießkannenprinzip zu verlassen. Die Geschwindigkeit, mit der die Malware-Autoren ihr Angriffsarsenal erweitert und ein neues Linux-Build entwickelt haben, erfordert jedoch weitere Untersuchungen der Ransomware-Bande dahinter.

Hintergründe

Die Gruppe wurde schnell bekannt, nachdem sie massive Dateneinbrüche begangen hatte. Im April 2022 suchte ein Nutzer namens „Black Basta“ in Untergrundforen nach Zugangsdaten für Unternehmensnetzwerke gegen einen Anteil am Gewinn aus den daraus resultierenden Ransomware-Angriffen. Er war vor allem an Zugangsdaten von Unternehmen in englischsprachigen Ländern wie Australien, Kanada, Neuseeland, Großbritannien und den USA an interessiert.

Zwei Tage später wurde die American Dental Association (ADA) Opfer eines Cyberangriffs, infolge dessen sie mehrere Systeme abschalten musste. Daten, die mutmaßlich der ADA gestohlen wurden, erschienen nur 96 Stunden nach dem Angriff auf der Black Basta Leak-Site.

Ursprünglich ging man davon aus, dass die Ransomware-Gruppe gekaufte oder gestohlene Zugangsdaten nutzte, um in die Netzwerke ihrer Opfer einzudringen. Doch unsere Analyse einer anderen Reihe von Samples, die innerhalb eines 72-Stunden-Zeitraums überwacht wurden, deckt einen möglichen Zusammenhang zwischen dem Qakbot-Trojaner und der Black Basta-Ransomware auf. Black Basta entwickelt sich ständig weiter, und im Juni wurde eine Linux-Version der Ransomware entdeckt, die virtuelle VMware ESXi-Maschinen verschlüsselt.

Die Ransomware-Gruppe verbreitet ihre Malware nicht wahllos. Die Tatsache, dass die Betreiber von Black Basta sich in Untergrundmärkten Netzwerkzugangsdaten beschaffen und in jedem Black Basta-Build eine eindeutige ID fest kodierten, zeigt, dass sie genau wissen, wie Ransomware als Geschäft funktioniert, und dahinter stehen wahrscheinlich erfahrene Cyberkriminelle.

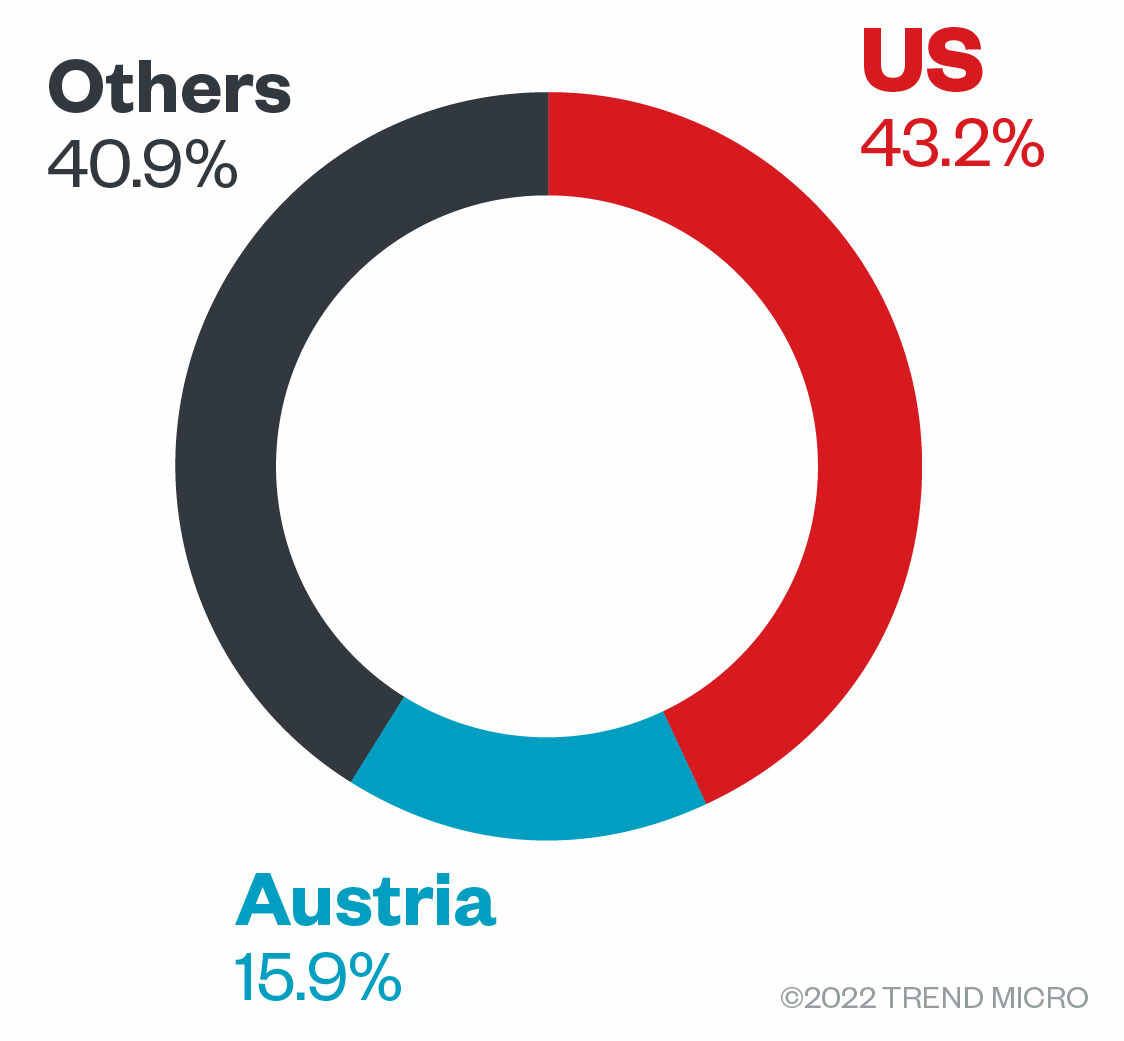

Die am stärksten betroffenen Länder und Branchen aufgrund von Trend Micro-Daten

Die Daten stammen aus dem Trend Micro™ Smart Protection Network™ und zeigen, dass auf nur zwei Länder mehr als die Hälfte der 44 Ransomware-Angriffsversuche in diesem Zeitraum entfielen:

Bild 1. Die Länder mit den meisten Black-Basta-Ransomware-Angriffen nach Anzahl der infizierten Computer vom 1. April bis 31. Juli 2022 (Quelle: Trend Micro™ Smart Protection Network™)

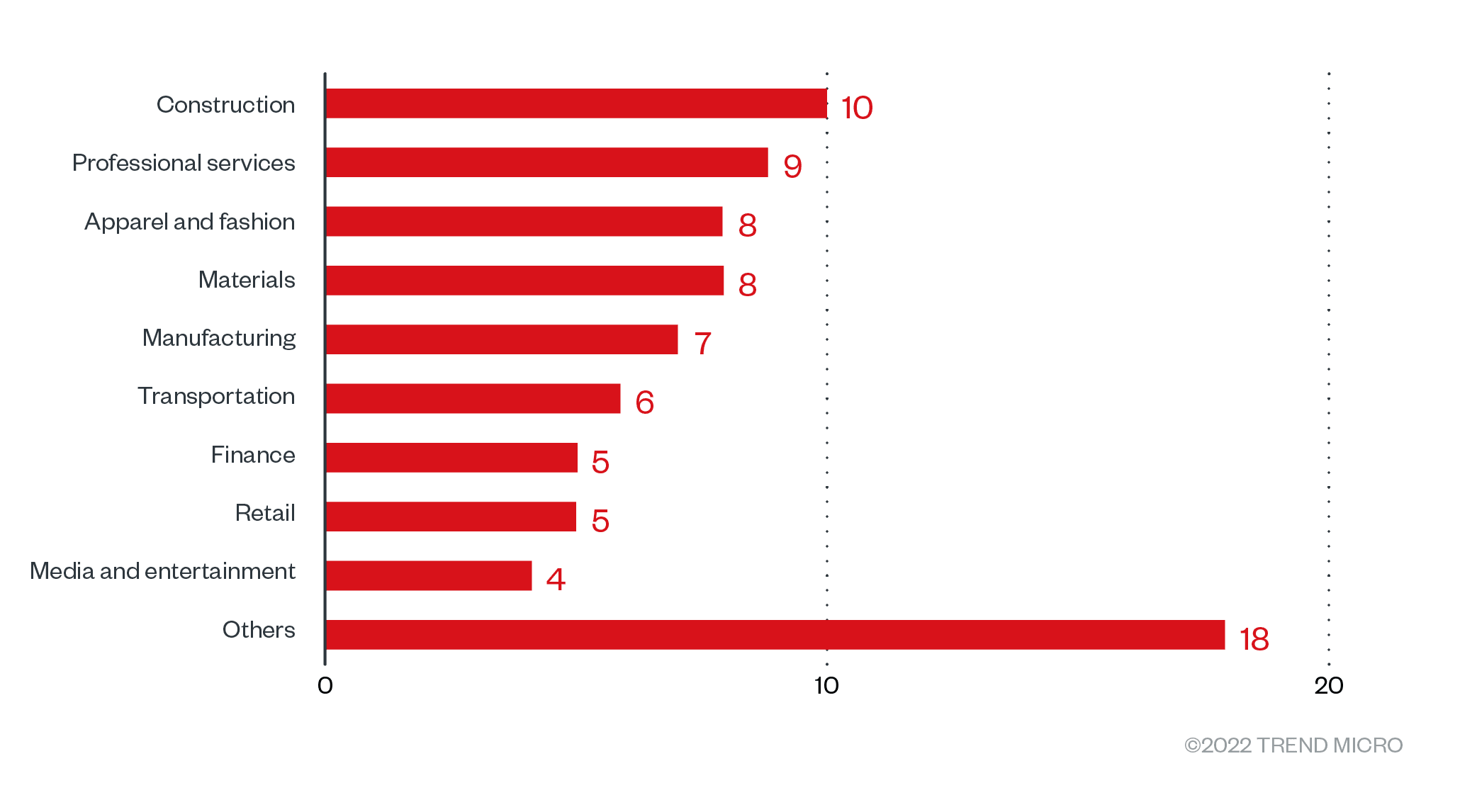

Unsere Erkennungen machen deutlich, dass die Aktivitäten von Black Basta über viele verschiedene Branchen verteilt sind. Die Gruppe hat es auf Unternehmen aus den Bereichen Technologie, Versicherungen, Fertigung und Versorgungsunternehmen abgesehen.

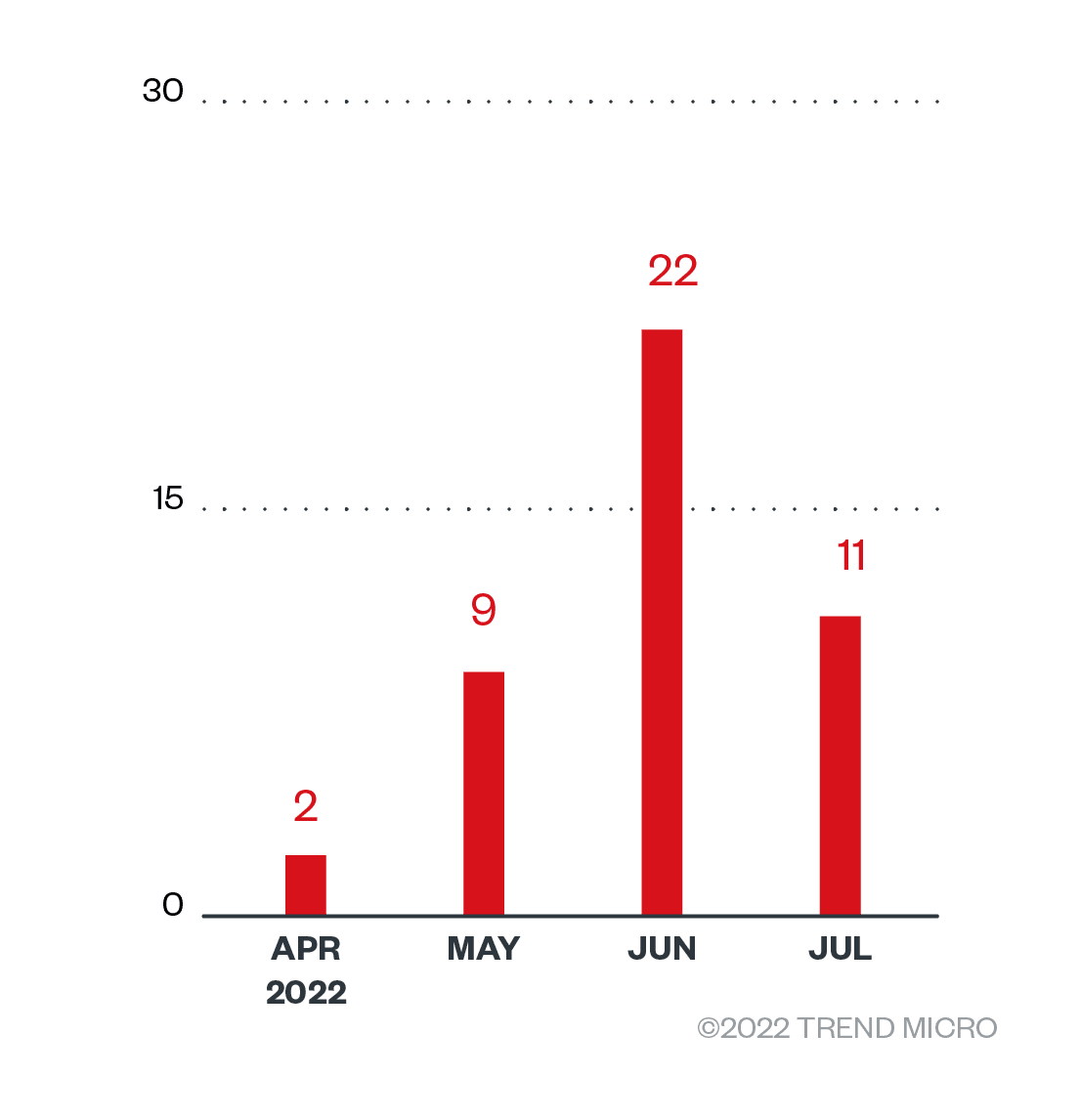

Die Zahl der Erkennungen ist seit April stetig angestiegen und erreichte im Juni mit 22 Angriffsversuchen ihren Höhepunkt, bevor sie im darauffolgenden Monat auf 11 zurückging.

Bild 2. Anzahl der Entdeckungen von Black-Basta-Angriffen auf infizierte Computer in jedem Monat vom 1. April bis 31. Juli 2022 (Quelle: Trend Micro™ Smart Protection Network™)

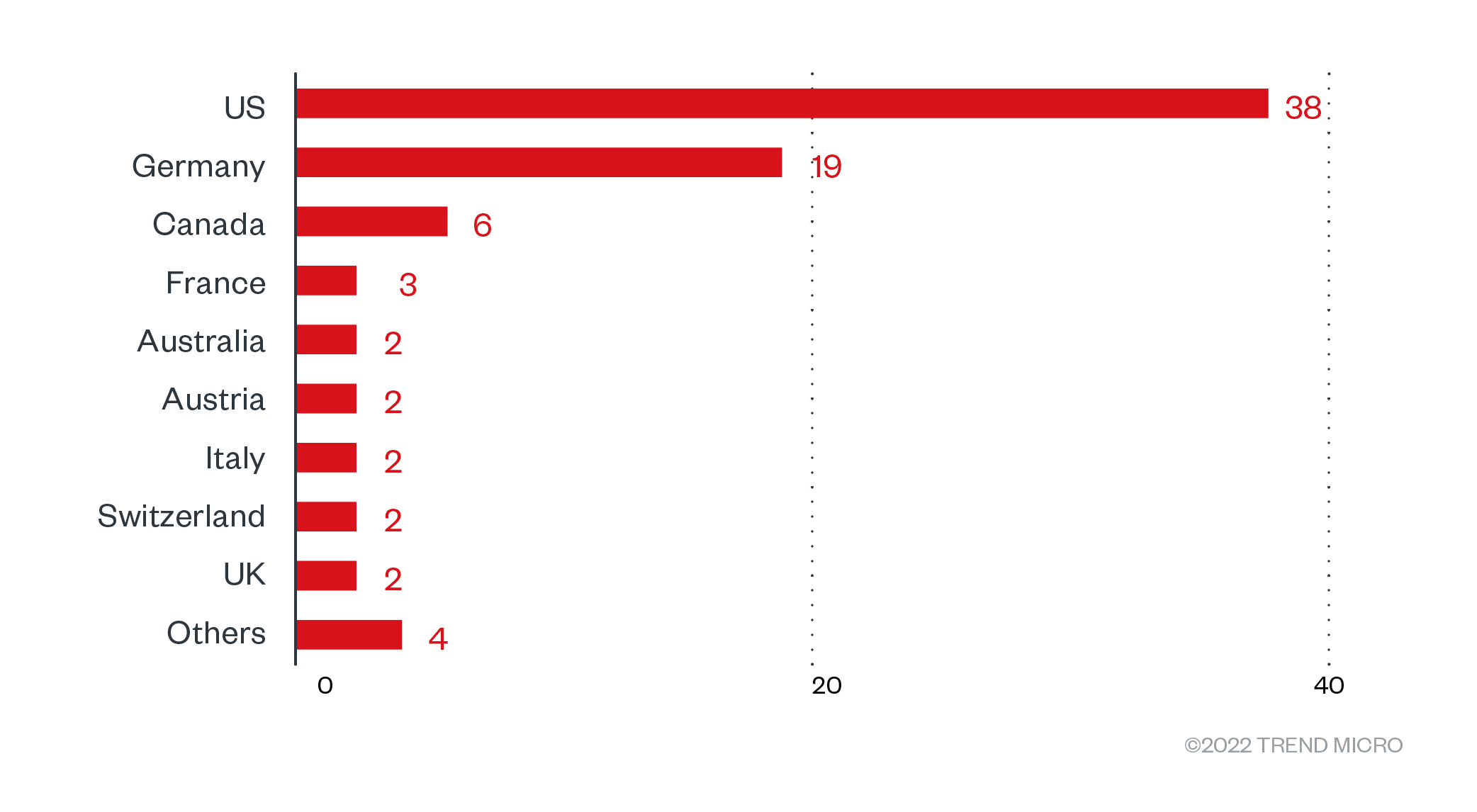

Anvisierte Regionen und Branchen laut der Black Basta Leak Site

Die Black Basta Leak-Site gibt die erfolgreich kompromittierten Organisationen wieder, die sich weigerten das Lösegeld zu zahlen. Unsere Erkennungen, die sich auf Trend Micro-Kunden beziehen, erfassen nur einen Bruchteil der Opfer, die auf der Leak-Site von Black Basta gefunden wurden. Trend Micros Open-Source-Intelligence (OSINT)-Recherchen und Untersuchungen der Website zeigen, dass die Gruppe zwischen dem 1. April und dem 31. Juli 2022 insgesamt 80 Unternehmen kompromittiert hat.

Bild 3. Die Verteilung der von Black Basta kompromittierten Organisationen nach Ländern (Quelle: Black Basta Leak Site und Trend Micro OSINT Forschung)

Die Angriffe trafen eine Vielfalt von Unternehmen, wobei mittelgroße Firmen den Hauptanteil ausmachen.

Bild 4. Verteilung der betroffenen Unternehmen nach Branchen (Quelle: Black Basta Leak Site und Trend Micro OSINT Forschung)

Infektionskette und Techniken

Da Black Basta nach dem RaaS-Modell arbeitet, kann die Infektionskette je nach Ziel variieren.

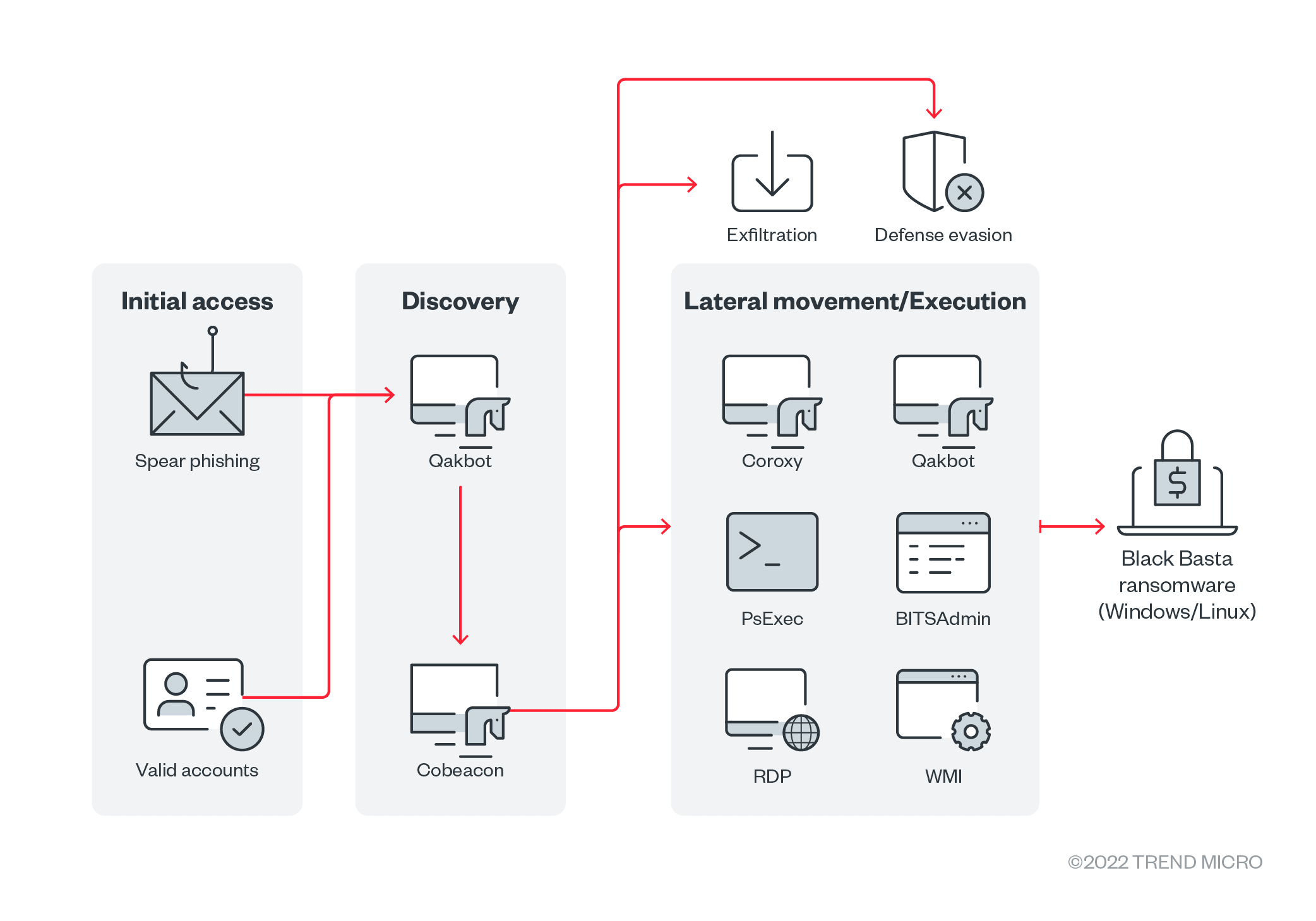

Bild 5. Black Basta-Infektionsablauf

Erstzugang: Externe Daten belegen, dass der Nutzer „Black Basta“ in Untergrundforen nach Zugangsdaten für Unternehmensnetzwerke suchte und einen Teil des Gewinns aus seinen Angriffen als Bezahlung anbot. Diese Berichte werden durch die Tatsache gestützt, dass in jedem Black Basta-Build eine eindeutige ID fest codiert ist. Unsere internen Telemetriedaten zeigen auch die Verwendung von Qakbot. Die Malware wird von einer bösartigen Excel-Datei heruntergeladen und ausgeführt.

Erkundung: Black Basta nutzt PowerShell Skripts, um nach Informationen über kompromittierte Systeme oder Netzwerke zu scannen. Sie nutzt dafür die Fähigkeiten von Qakbot und Cobeacon sowie Tools wie Natcat.

Umgehung des Schutzes: Sie verwendet ein Batch-Skript mit PowerShell-Befehlen, um Antimalware-Anwendungen zu deaktivieren und Gruppenrichtlinien-Objekte (GPOs), um Windows Defender und das Sicherheitscenter lahmzulegen. Dann startet sie den Computer des Opfers im abgesicherten Modus neu, um alle Antimalware-Anwendungen zu umgehen.

Erweiterung der Privilegien: Black Basta nutzt die PrintNightmare Schwachstelle (CVE-2021-34527), um privilegierte Aktionen auszuführen und legt den Cobalt Strike Beacon (aka Cobeacon) oder andere Payloads ab. Für die Ablage von Credentials nutzt die Malware Mimikatz.

Den gesamten Ablauf können Sie im Originalbeitrag nachlesen.

Auswirkungen: Black Basta nutzt den ChaCha20-Algorithmus für die Verschlüsselung von Dateien. Es wurden mehrere Builds der Ransomware gefunden: Einer startet das System des Opfers im abgesicherten Modus neu, und ändert auch den „Fax“-Dienst, damit er im abgesicherten Modus und mit Zugriff auf Serviceebene ausgeführt werden kann. Ein anderer enthält nur die Kernfunktionen der Ransomware, wie z. B. die Verunstaltung von Wallpapers, die Verschlüsselung von Dateien und das Löschen von Schattenkopien. Der Linux-Build zielt auf die Verschlüsselung des Ordners /vmfs/volumes ab, in dem die Images virtueller Maschinen enthalten sind. Black Basta zeigt eine Ransomware-Nachricht auf der Wallpaper des Opfers an, die auf eine .txt-Datei mit weiteren Details verweist.

Weitere technische Details liefert ebenfalls der Originalbeitrag. Hier finden sich auch eine Auflistung der MITRE Tactics and Techniques sowie eine tabellarische Zusammenfassung der eingesetzten Malware, Tools und Exploits.

Sicherheitsempfehlungen

Sicherheitsforscher haben vermutet, dass Black Basta ein Ableger der berüchtigten Conti-Bande sein könnte. Sie weist auch Ähnlichkeiten mit der Ransomware-Bande Black Matter auf, einschließlich einer Ähnlichkeit zwischen ihren jeweiligen Leak-Sites. Die mögliche Verbindung zu diesen Ransomware-Gruppen könnte das hohe Niveau an internem Fachwissen hinter den Angriffen von Black Basta erklären.

Um die Systeme gegen ähnliche Bedrohungen zu schützen, können Unternehmen Sicherheits-Frameworks einrichten, die systematisch Ressourcen für die Einrichtung einer soliden Abwehr gegen Ransomware zuweisen können. Folgende Best Practices können in diese Frameworks integriert werden:

- Audit und Inventur: Erstellen sie eine Übersicht über die Assets und Daten und identifizieren Sie autorisierte und nicht autorisierte Geräte und Software. Führen Sie einen Audit der Ereignis-Logs durch.

- Konfigurieren und Monitoren: Verwalten Sie Hardware- und Softwarekonfigurationen. Gewähren Sie Administratorrechte und Zugriff nur dann, wenn dies für die Rolle eines Mitarbeiters erforderlich ist. Überwachen Sie Netzwerk-Ports, Protokolle und Dienste. Aktivieren Sie Sicherheitskonfigurationen auf Netzwerkinfrastrukturgeräten wie Firewalls und Routern. Erstellen Sie eine Software-Zulassungsliste, die nur legitime Anwendungen ausführt.

- Patchen und Updaten: Führen Sie regelmäßige Schwachstellenüberprüfungen durch. Patchen und aktualisieren Sie Betriebssysteme und Anwendungen.

- Schützen und wiederherstellen: Implementieren Sie Maßnahmen für den Datenschutz, Backup und Wiederherstellung. Setzen Sie Multifaktor-Authentifizierung ein.

- Sichern und verteidigen: Implementieren Sie Sandbox-Analyse, um bösartige Mails zu blockieren. Stellen Sie die neuesten Versionen von Sicherheitslösungen auf allen Ebenen des Systems bereit, einschließlich Mail, Endpunkt, Web und Netzwerk. Erkennen Sie frühzeitig Anzeichen eines Angriffs, z. B. das Vorhandensein von verdächtigen Tools im System, und nutzen Sie fortschrittliche Erkennungstechnologien, z. B. auf der Grundlage von KI und maschinellem Lernen.

- Schulen und testen: Regelmäßiges Training der Mitarbeiter auf Sicherheitskenntnisse, sowie das Aufsetzen eines Red Teams und Pen Tests.

Ein mehrschichtiger Sicherheitsansatz kann Unternehmen dabei helfen, die möglichen Eintrittspunkte in das System (Endpunkt, E-Mail, Web und Netzwerk) zu schützen. Sicherheitslösungen, die bösartige Komponenten und verdächtiges Verhalten erkennen, können Unternehmen schützen.

Eine Liste der Indicators of Compromise (IOCs) gibt es ebenfalls im Originalbeitrag.