LockBit Ransomware Group Augments Its Latest Variant, LockBit 3.0, With BlackMatter Capabilities

In June 2022, LockBit revealed version 3.0 of its ransomware. In this blog entry, we discuss the findings from our own technical analysis of this variant and its behaviors, many of which are similar to those of the BlackMatter ransomware.

Im März 2022, nicht einmal ein Jahr nach dem ersten Auftauchen von LockBit 2.0 erfuhren Forscher von einer bevorstehenden neuen Variante der Ransomware. LockBit 3.0, auch bekannt als „LockBit Black“. Diese sollte erst Ende Juni eingeführt werden, zeitgleich mit dem Start der neuen Leak-Site und des Bug-Bounty-Programms der Gruppe. Ein Sicherheitsforscher hat seitdem ein Sample von LockBit 3.0 zusammen mit seiner ersten Analyse der neuen Variante veröffentlicht. Wir haben unsere eigene technische Analyse dieser Variante und ihrer Verhaltensweisen durchgeführt, von denen viele denen der BlackMatter-Ransomware ähneln.

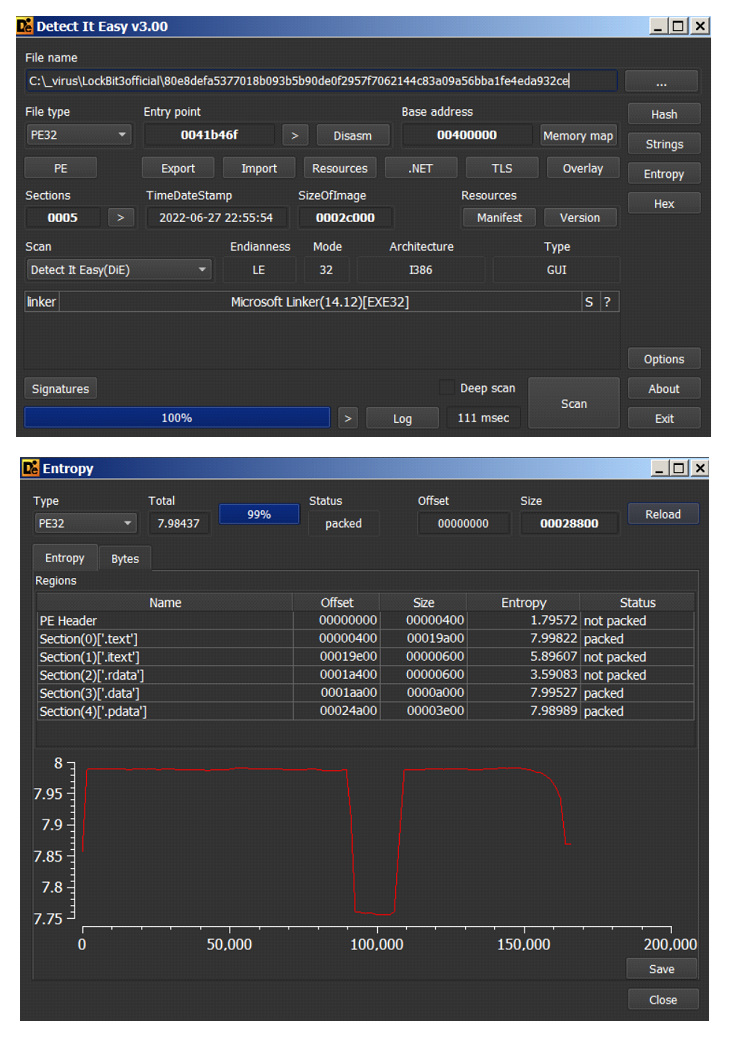

Mithilfe des Packer-Identifizierungsprogramms Detect It Easy stellten wir fest, dass dieses spezielle Sample von LockBit 3.0 eine Win32.exe-Datei mit mehreren Abschnitten ist, die mit einem unbekannten Packer gepackt wurde.

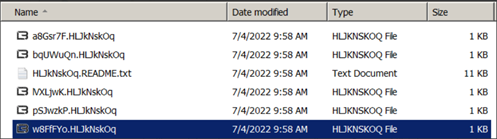

Das Sample legt dann eine .ico-Datei mit demselben Dateinamen wie die an die verschlüsselten Dateien angehängte Datei im Ordner %PROGRAMDATA% ab. Als Teil des Verschlüsselungsprozesses fügt die Ransomware die Extension HLJkNskOq an und ändert die Symbole der verschlüsselten Dateien in die bereits erwähnte .ico-Datei.

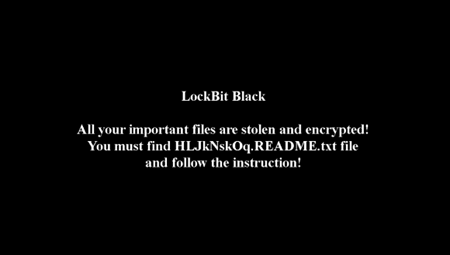

Die Erpressernachricht bezieht sich auf „Ilon Musk“ und die GDPR. Schließlich ändert die Malware noch den Hintergrund der Maschine des Opfers und informiert über den Angriff.

Ähnlichkeiten zur BlackMatter Ransomware

Forscher haben darauf hingewiesen, dass Teile des Codes von LockBit 3.0 von der Ransomware BlackMatter entlehnt zu sein scheinen, daher der Spitzname LockBit Black. Wir fanden beim Debuggen des Samples ebenfalls Ähnlichkeiten zwischen BlackMatter und der neuen Variante. Aufgrund der Untersuchung des entpackten Samples und einer Analyse des Forschers Chuong Dong stellten wir fest, dass LockBit 3.0 einen Übergabeparameter benötigt, um seine Hauptroutine zu entschlüsseln. Bei anderen Ransomware-Familien wie Egregor wurde dasselbe Verhalten beobachtet: Ein Argument ist erforderlich, um mit der Routine fortzufahren. Dies macht es schwieriger, die Binärdatei rückzuführen, wenn der Parameter nicht verfügbar ist.

LockBit 3.0 führt API-Harvesting durch, indem es die API-Namen einer DLL hasht und sie dann mit der Liste der APIs vergleicht, die die Ransomware benötigt. Diese Routine ist identisch mit der von BlackMatter, da das extern verfügbare Skript zur Umbenennung der APIs von BlackMatter auch für LockBit 3.0 funktioniert.

Zudem nutzen die beiden Familien dieselbe Antidebugging-Technik. Beide setzen auf Threading bei der Verwendung eines API, anstatt dieses direkt aufzurufen, was wahrscheinlich ein Versuch ist, die Analyse für Forscher zu erschweren.

LockBit 3.0 prüft die Sprache der Opfermaschine, Angriffe auf Anwender bestimmter Sprachen ausschließen zu können. Auch nutzt die Version 3.0 BlackMatter-Routinen für die Erweiterung von Privilegien. Weitere Einzelheiten beinhaltet der Originalbeitrag.

LockBit 3.0 bei VirusTotal

Ein Forscher entdeckte kürzlich ein weiteres Sample von LockBit 3.0 auf VirusTotal, das zum Zeitpunkt der Erstellung dieses Berichts 19 Mal gefunden wurde. Es geht dabei um ein PowerShell-Skript mit zwei Schichten verschleierten Codes. Das Sample hat eine Payload, die über Base64 komprimiert und verschlüsselt ist. Wird es ausgeführt, so zeigt das Skript dasselbe Verhalten wie die anderen Samples. Auch dazu umfasst der Originalbeitrag technische Einzelheiten.

Gegenmaßnahmen

Die LockBit-Gang führte im ersten Quartal die Ransomware as a Service-Szene an mit nach eigenen Aussagen 220 erfolgreichen Angriffen. Es wäre daher wenig überraschend, wenn sich einige der BlackMatter-Mitglieder der LockBit-Gruppe angeschlossen hätten, da LockBit in letzter Zeit immer bekannter geworden ist, was die vielen Ähnlichkeiten zwischen den beiden Ransomware-Programmen erklären würde.

Wir raten Unternehmen und Endnutzern, sich vor dieser neuen Variante in Acht zu nehmen, zumal das Bug Bounty-Programm den Betreibern dabei helfen könnte, ihre Ransomware noch gefährlicher zu machen. Zu den Best Practices zur Minderung des Risikos eines Ransomware-Angriffs gehören:

- Befolgen Sie beim Backup die 3-2-1-Regel. Dabei werden die Dateien in drei Kopien in zwei verschiedenen Formaten gesichert, wobei eine Kopie außerhalb des Unternehmens gespeichert wird. Dies ist eine Vorsichtsmaßnahme, um Datenverluste im Falle eines Ransomware-Angriffs zu vermeiden.

- Bleiben Sie wachsam gegenüber manipulierten Mails, um das Risiko einer Ransomware-Infektion zu verringern, da Ransomware häufig durch bösartige Spam-Anhänge in Mails verbreitet wird.

- Halten Sie Anwendungen und Programme auf dem neuesten Stand. Regelmäßige Patches stellen sicher, dass Software-Schwachstellen, die Ransomware-Akteure als Einfallstore nutzen könnten, rechtzeitig behoben werden können.

Unternehmen können einen mehrschichtigen Ansatz nutzen, um mögliche Eintrittspunkte in ein System (Endpunkt, E-Mail, Web und Netzwerk) zu schützen. Trend Micro bietet eine Reihe von Sicherheitslösungen, die bösartige Komponenten und verdächtiges Verhalten erkennen können. Trend Micro Vision One™ bietet mehrschichtigen Schutz und Verhaltenserkennung, die dazu beiträgt, verdächtiges Verhalten in einem System frühzeitig zu blockieren, bevor eine Ransomware-Infektion irreversiblen Schaden anrichten kann.