Originalartikel von Trend Micro Research

Die sich ständig verändernde Technologie hat es möglich gemacht, die Geschäftsprozesse auf der IT-Seite eines Unternehmens mit den physischen Prozessen auf der Operational Technology (OT)-Seite zu verknüpfen. Während diese Entwicklung die Transparenz, Geschwindigkeit und Effizienz verbessert hat, sind industrielle Kontrollsysteme (ICS) seit Jahren Bedrohungen im Bereich der IT-Netzwerke ausgesetzt. Unser Expertenteam hat sich eingehend mit den bekannten spezifischen Malware-Familien in ICS-Endpunkten befasst, um die ICS-Sicherheit zu validieren und eine globale Grundlage für die Untersuchung von Bedrohungen für diese Systeme zu schaffen. Auf diese Weise kann die Wahl der Malware identifiziert und die Motivation und das Qualifikationsniveau der Angreifer aufgedeckt sowie Erkenntnisse über das Ökosystem des betroffenen Netzwerks und die Cybersicherheitshygiene gewonnen werden.

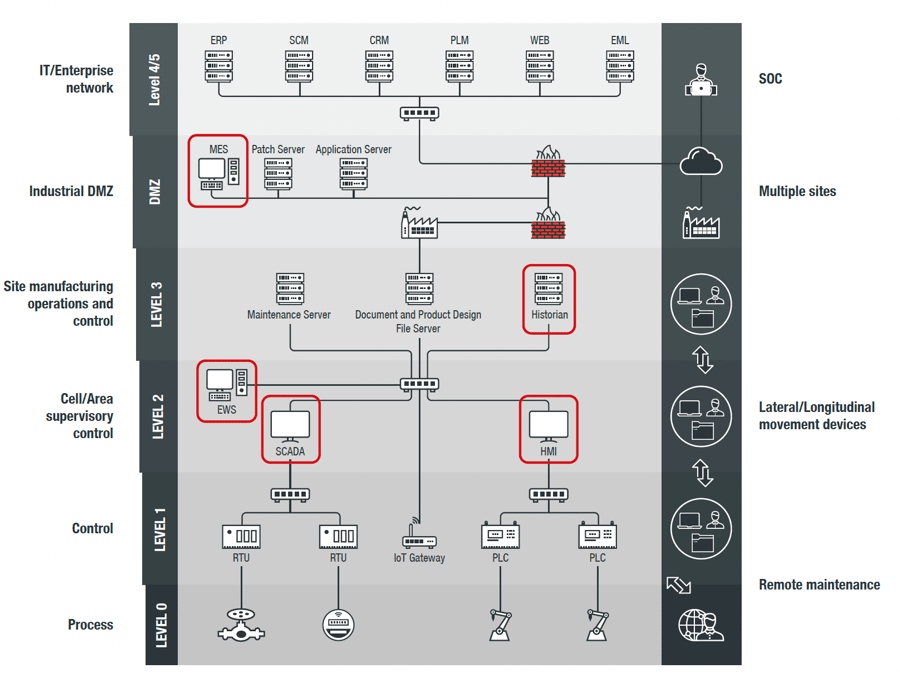

Ein IT/OT-Netz bezeichnet die Konvergenz von IT- und OT-Netzwerk - eine Verknüpfung des Geschäftsprozesses auf der IT-Seite mit dem physischen Prozess auf der OT-Seite. Das Netz ermöglicht den Datenaustausch sowie die Überwachung und Steuerung des Betriebs vom IT-Netzwerk. Andererseits werden ICS-Endpunkte bei der Planung, Entwicklung, Überwachung und Steuerung von Industrieprozessen eingesetzt. Diese verfügen über spezifische Software, um wichtige Funktionen auszuführen. Beispiele für diese Softwareanwendungen sind:

-

- Industrielle Automatisierungssuiten, wie Totally Integrated Automation von Siemens, KEPServerEX von Kepware und FactoryTalk von Rockwell Automation

- Engineering Workstation (EWS), die für die Programmierung eines Industrieprozesses oder –Workflows genutzt wird. Dazu gehören etwa Kontrollsysteme wie MELSEC GX Works von Mitsubishi Electric oder Contact Nanonavigator von Phoenix,

- HMI (Human Machine Interface) wie MELSEC GT Works oder Schneider GP-PRO EX,

- Roboter-Programmiersoftware, wie ABB Robotstudio

- Designsoftware, etwa Solidworks

- Supervisory Control and Data Acquisition (SCADA),

- Verwaltung und Konfiguration von Feldgeräten oder

- Converter für serielle zu USB-Verbindungen wie Uport von Moxa

ICS-Daten unter der Lupe

Wir haben Daten von ICS-Endpunkten analysiert, die Teil des IT/OT-Netzes sind, wobei ICS-Endpunkte aus air-gapped Systemen oder solche ohne Internetverbindung nicht berücksichtigt wurden. Diese Endpunkte können auf verschiedenen IT/OT-Netzebenen vorhanden sein, mit Ausnahme der Prozess- und Steuerungsebene. Außerdem liefen die von uns identifizierten ICS-Endpunkte unter Windows-Betriebssystemen.

Bild 1. ICS-Endpoints, wie sie eine Purdue Modellarchitektur zeigt

Herausgefiltert wurden offensichtliche Testrechner, von Penetrationstestern verwendete Endpunkte und Endpunkte von Universitäten, um sicherzustellen, dass unsere Daten von echten ICS stammen und dass die Malware-Erkennungsdaten nicht durch Penetrationstester, Forscher und Studentenrechner verfälscht sind.

Darüber hinaus ermittelten wir ICS-Endpunkte anhand verschiedener Indikatoren wie Dateinamen, Dateipfade und Prozesse, die an das Trend Micro Smart Protection Network gemeldet wurden. Die relevanten Daten haben wir in Übereinstimmung mit unserer Richtlinie zur Offenlegung von Datenerhebungen verarbeitet, wobei die Anonymität der Kunden während des gesamten Prozesses gewahrt blieb.

Post-Ransomware

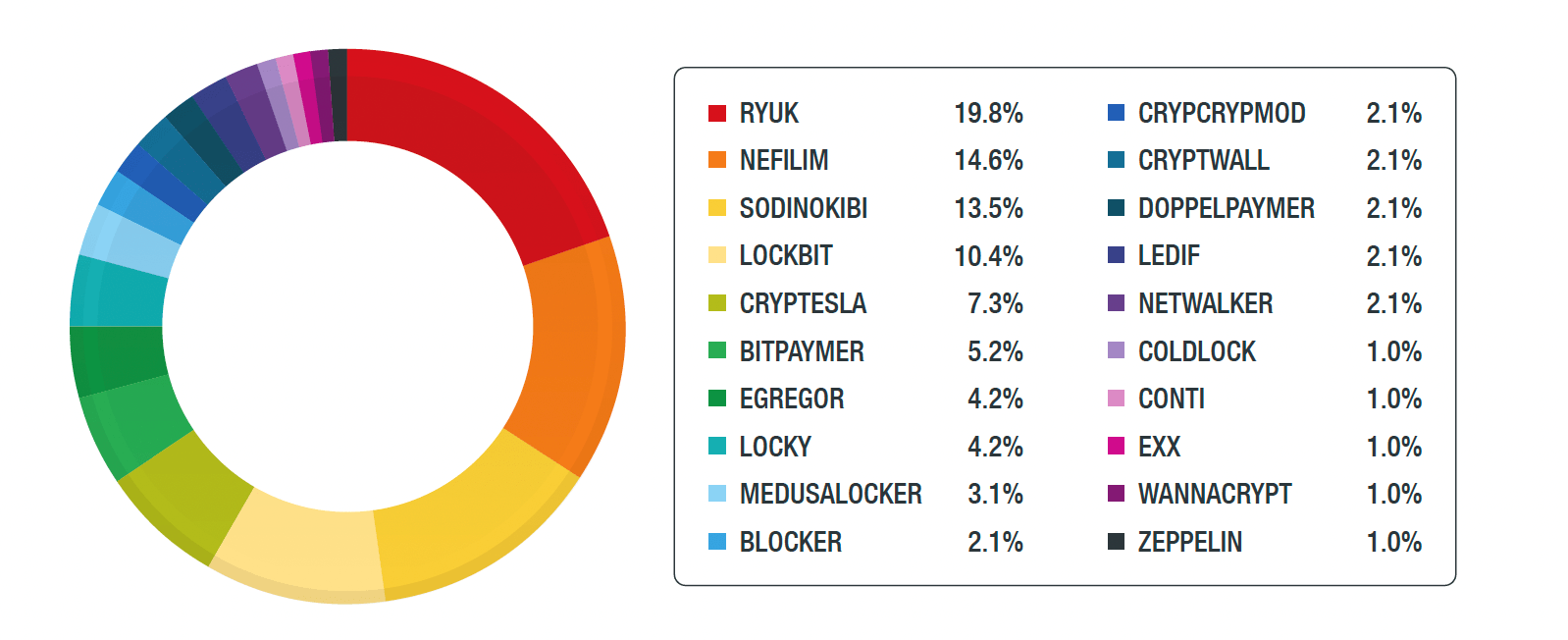

Bild 2. Ransomware, die ICSs traf

Wir stellten einen erheblichen Anstieg bei Ransomware-Aktivitäten bezüglich ICSs fest. Dies war hauptsächlich auf die Zunahme der Angriffe durch Nefilim, Ryuk, LockBit und Sodinokibi von September bis Dezember dieses Jahres zurückzuführen. Zusammengenommen machen diese Ransomware-Angriffe über 50 % der Angriffe auf ICS aus.

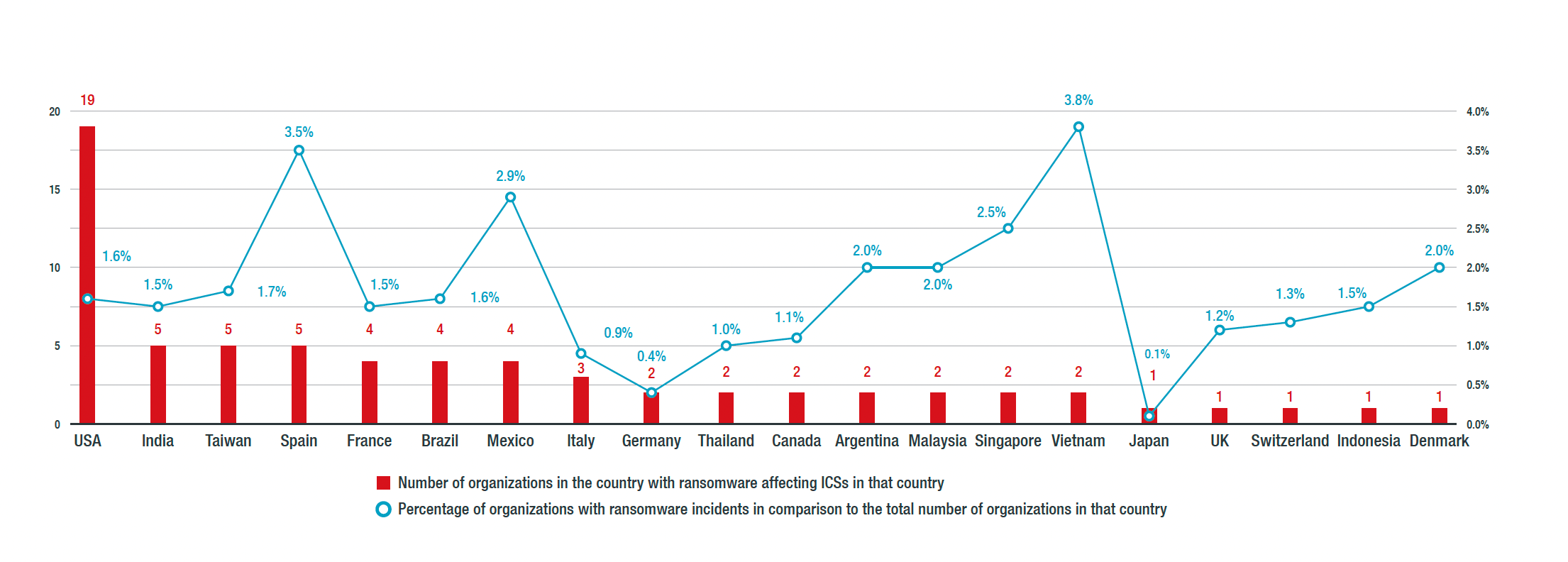

Bild 3. Organisationsbezogene Ransomware-Erkennungen für industrielle Kontrollsysteme nach Ländern

Coin Miner

Neben Ransomware waren auch die ICS-Endpunkte stark von Coin Minern betroffen. Dabei handelt es sich um bösartige Software, die darauf abzielt, Computerressourcen für das Mining von Kryptowährung zu missbrauchen. MALXMR ist der Top-Coin Miner, der die meisten ICSs befallen hat. WORM_COINMINER und TOOLMXR betrafen in diesem Jahr ebenfalls insgesamt 30,8 % der ICS.

Conficker

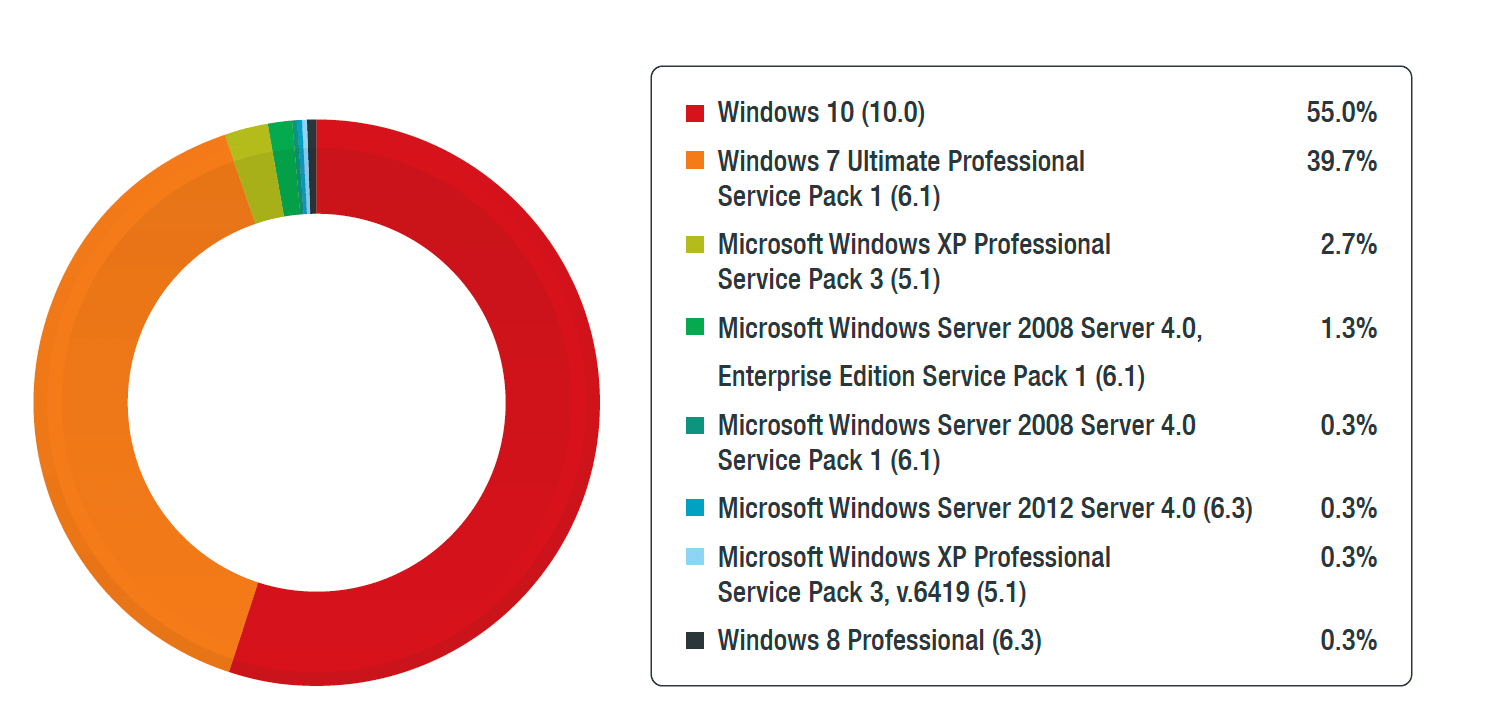

Bild 4. Betriebssystemverteilung von ICS-Endpunkten mit Conficker-Erkennungen

Windows 10 und 7 waren am stärksten betroffen. Die Infektionen verbreiteten sich entweder über entfernbare Treiber oder über Dictionary-Angriffe auf die ADMIN$-Freigabe.

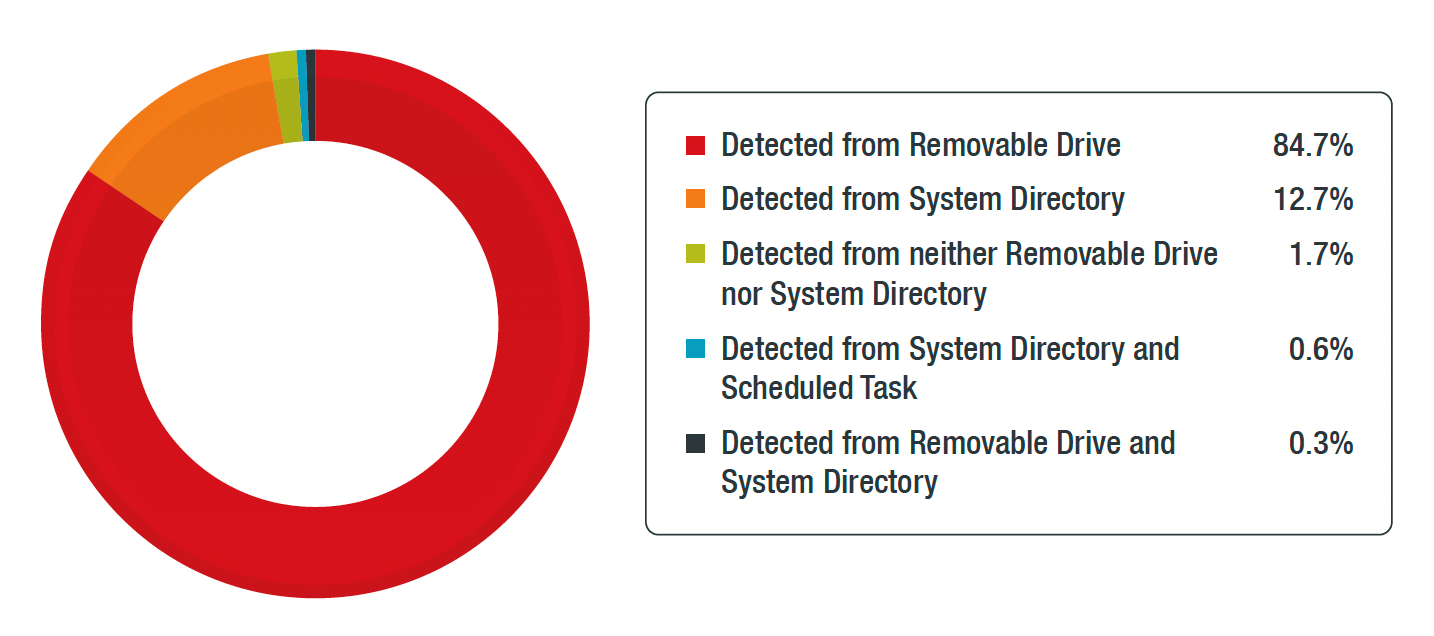

Bild 5. Location der Conficker-Erkennungen nach Dateipfad

Mindestens 85 % der Conficker-Erkennungen wurden auf Wechsellaufwerken entdeckt. Außerdem fanden sich mindestens 12 % der Erkennungen nur im Windows-Systemverzeichnis.

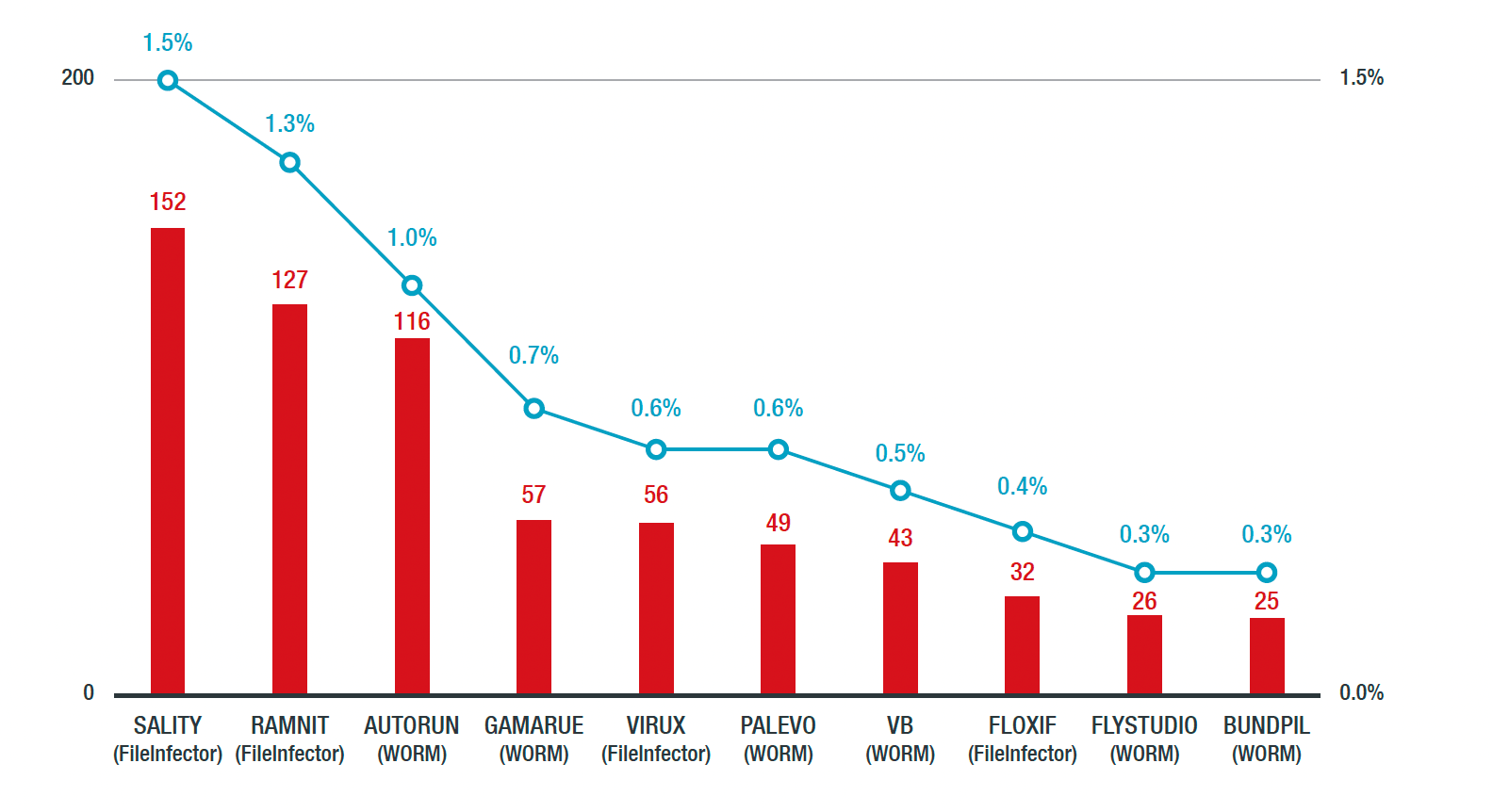

Legacy Malware

Wir entdeckten auch alte Wurm-Malware, die sich hauptsächlich über Netzwerkfreigaben oder USB-Wechsellaufwerke verbreitet. Einige dieser Würmer waren 2013 und 2014 weit verbreitet, konnten aber inzwischen verhindert werden, da Sicherheitsrichtlinien die Autorun-Funktion deaktiviert haben.

Die Dateiübertragung über USB-Sticks ermöglicht jedoch ihre weitere Verbreitung. Auch das Erstellen von System-Backups oder Cold-Standby-Terminals ohne Sicherheitsscan ermöglicht die kontinuierliche Verbreitung dieser Würmer.

In einem zweiten Teil wird es um die Erkennung von Malware in den 10 wichtigsten Ländern gehen und um nützliche Einblicke und Empfehlungen, wie ICS robuster und widerstandsfähiger gestaltet werden kann.