Originalbeitrag von Aaron Ansari, VP, Cloud Security

Die große Mehrheit der Cloud-Umgebungen basiert heutzutage auf Linux. Auch die meisten großen Cloud-Anbieter stützen ihre Dienste auf dieses quelloffene Betriebssystem, und in der öffentlichen Cloud entwickelt sich ebenfalls zu einer Open-Source-Betriebsumgebung. Linux ist modular, skalierbar und kann daher viele Anwendungsfälle bedienen. Der Wert liegt zudem darin, dass es die am besten verfügbare und zuverlässigste Lösung für kritische Workloads in Rechenzentren und Cloud-Computing-Umgebungen ist. Es gibt viele Linux-Varianten, und unseren Recherchen zufolge sind in ein einzelnen Unternehmen mehrere Linux-Instanzen in Betrieb (Ubuntu, Redhat, Amazon…). Doch mit der zunehmenden Beliebtheit vergrößert sich auch die Angriffsfläche. Dies wirft eine dringende Frage für Unternehmen auf: Wer ist für die Sicherheit aller Linux-Instanzen in der Cloud-Umgebung eines Unternehmens verantwortlich?

Und wer ist auf Linux spezialisiert? Ein Blick auf die Job-Angebote der zehn wichtigsten (öffentlich bekannten) Anwender von Unternehmens-Clouds zeigt, dass nur wenige Linux-Administratoren in ihren Stellenausschreibungen aufgeführt werden. Auch der Einsatz von Discover.org (Drittanbieter-Tool, um Technologien zu finden, die in Unternehmen verwendet werden) brachte zutage, dass es keine Stellenausschreibungen für die Cloud-Sicherheit der Linux-Umgebung gab. Schließlich zeigte ein Gespräch mit einigen unserer Kunden denselben Trend auf: Das interne Fachwissen ist nicht vorhanden oder nicht so stark, wie es sein müsste.

Die Linux-Bedrohungslandschaft

Unser neuer Forschungsbericht zum Status der Linux-Bedrohungslandschaft in H1 2021 führt die kritischsten Sicherheitsfragen vor Augen. Dazu gehören die folgenden:

- Mehr als 100.000 einzelne Linux-Hosts berichteten Sicherheitsvorfälle, und das zeigt ein beunruhigendes Ausmaß an kriminellen Aktivitäten, die auf Linux-Hosts abzielen.

- 2020 wurden etwa 20.000 Sicherheitslücken gemeldet, doch nur für 200 (1 %) sind öffentlich bekannte Exploits vorhanden. Dies gibt den Sicherheitsteams einen klaren Anhaltspunkt dafür, welche Schwachstellen vorrangig gepatcht werden sollten.

- Die Erkennungen stammen von End-of-Life-Versionen von Linux. Diese nicht länger unterstützten Systeme erhalten keine kritischen Sicherheits-Patches mehr, so dass sie deutlich anfälliger für zukünftige Angriffe sind.

- Im Juli 2021 entdeckte Censys.io fast 14 Mio. ungeschützte Linux-Server, und eine Recherche über Shodan fand fast 19 Mio. Linux-Server mit ungeschütztem Port 22 — viele also viele Möglichkeiten für Angreifer. Diese Fehlkonfigurationen sind ein hervorragendes Beispiel dafür, warum es wichtig ist, über ein starkes internes Fachwissen zu verfügen, um sicherzustellen, dass die richtigen Sicherheitsvorkehrungen getroffen wurden.

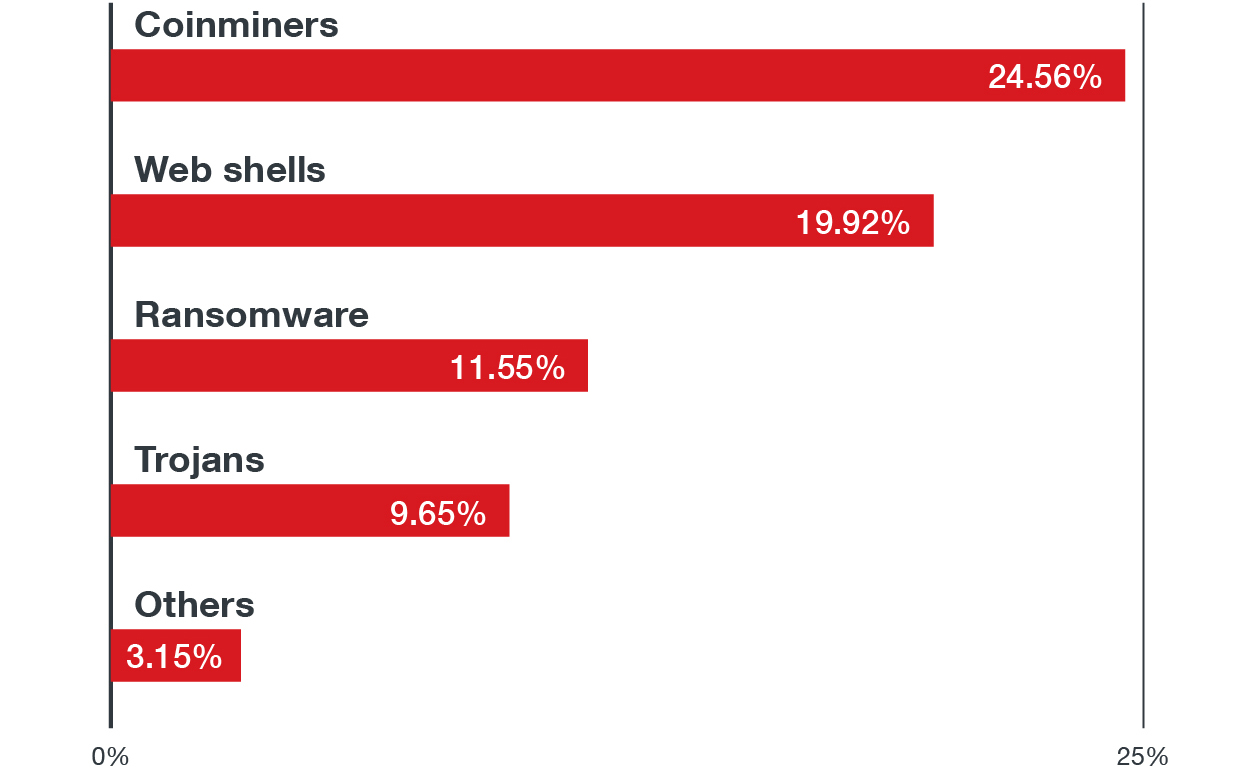

Es wurden über 13 Millionen Malwarevorfälle entdeckt, die sich wie folgt nach Malwaretyp aufschlüsseln lassen:

Fazit

Mehr als 65 % der von uns gefundenen Malware-Familienexistieren auf die eine oder andere Weise auf Linux und werden dort ausgeführt.

Fassen wir also zusammen: Viele Unternehmen arbeiten mit Linux auch in ihren Clouds. Nur wenige aber verfügen über das Know-how, um ihre Cloud-Implementierungen zu verstehen, zu steuern und zu kontrollieren. Das sind zwar nur grobe Umrisse, aber Sie sollten sich dennoch fragen, ob Sie wissen, wie es um Ihre Cloud-Sicherheit bezüglich Linux bestellt ist? Und, verfügen Sie und Ihr Unternehmen, wenn es darauf ankommt, über aussagekräftiges Wissen über den Cloud-Fußabdruck in Ihrer Organisation?

Wenn nicht, sollten Sie jetzt die Grundlagen schaffen. Dazu müssen Sie mit Ihren Cloud-Anbietern, Cloud-Architekten und Technologiepartnern zusammenarbeiten, um zunächst ein Verständnis für Ihre Cloud-Umgebung zu erlangen und dann einen Plan für deren Bewertung und Sicherung zu erstellen. Einige bewährte Sicherheitspraktiken sind die Verwendung des Security-by-Design-Ansatzes, der Einsatz mehrschichtiger virtueller Patches oder die Abschirmung von Schwachstellen, die Anwendung des Prinzips der geringsten Privilegien und die Einhaltung des Modells der gemeinsamen Verantwortung.