摘要

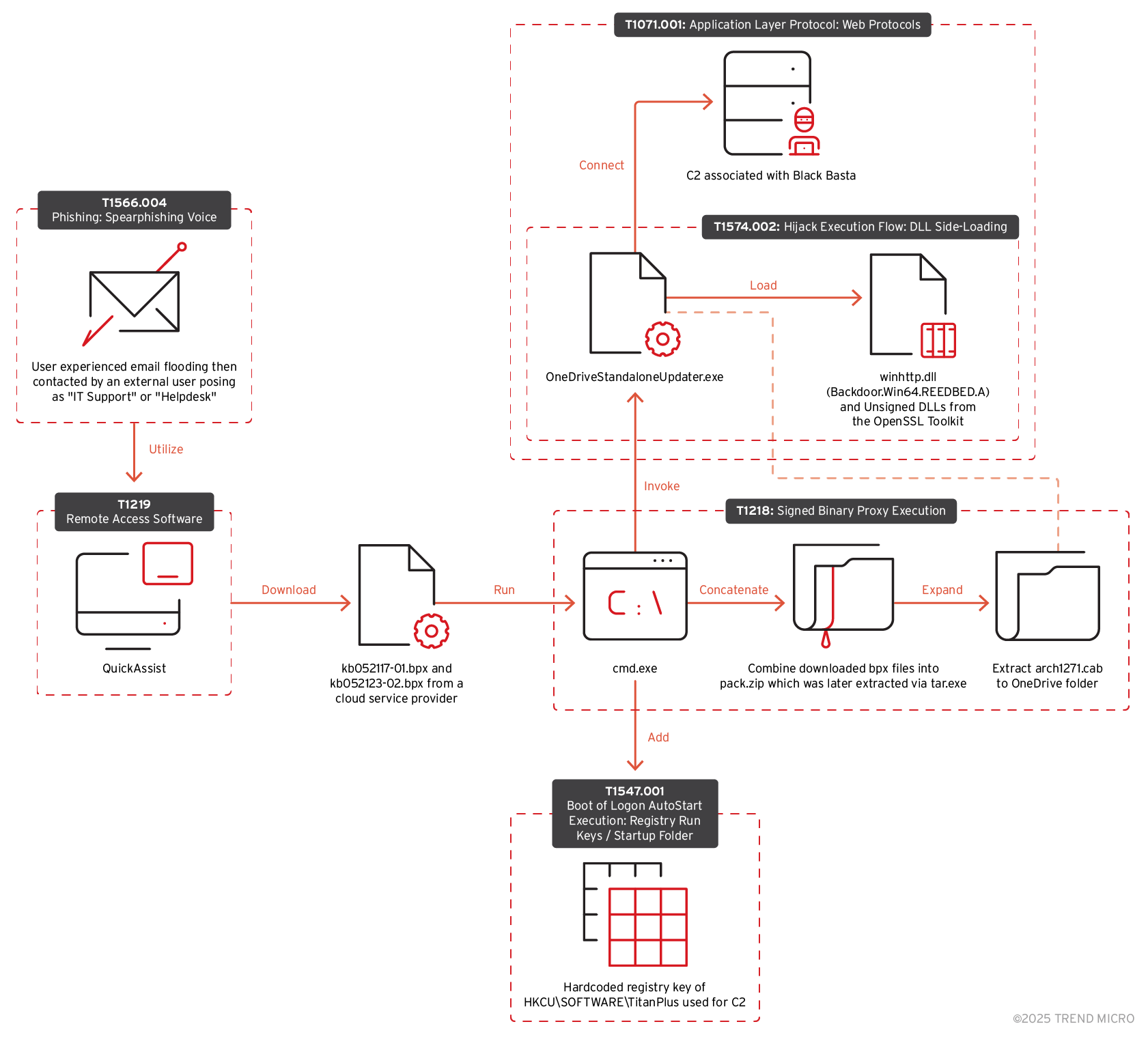

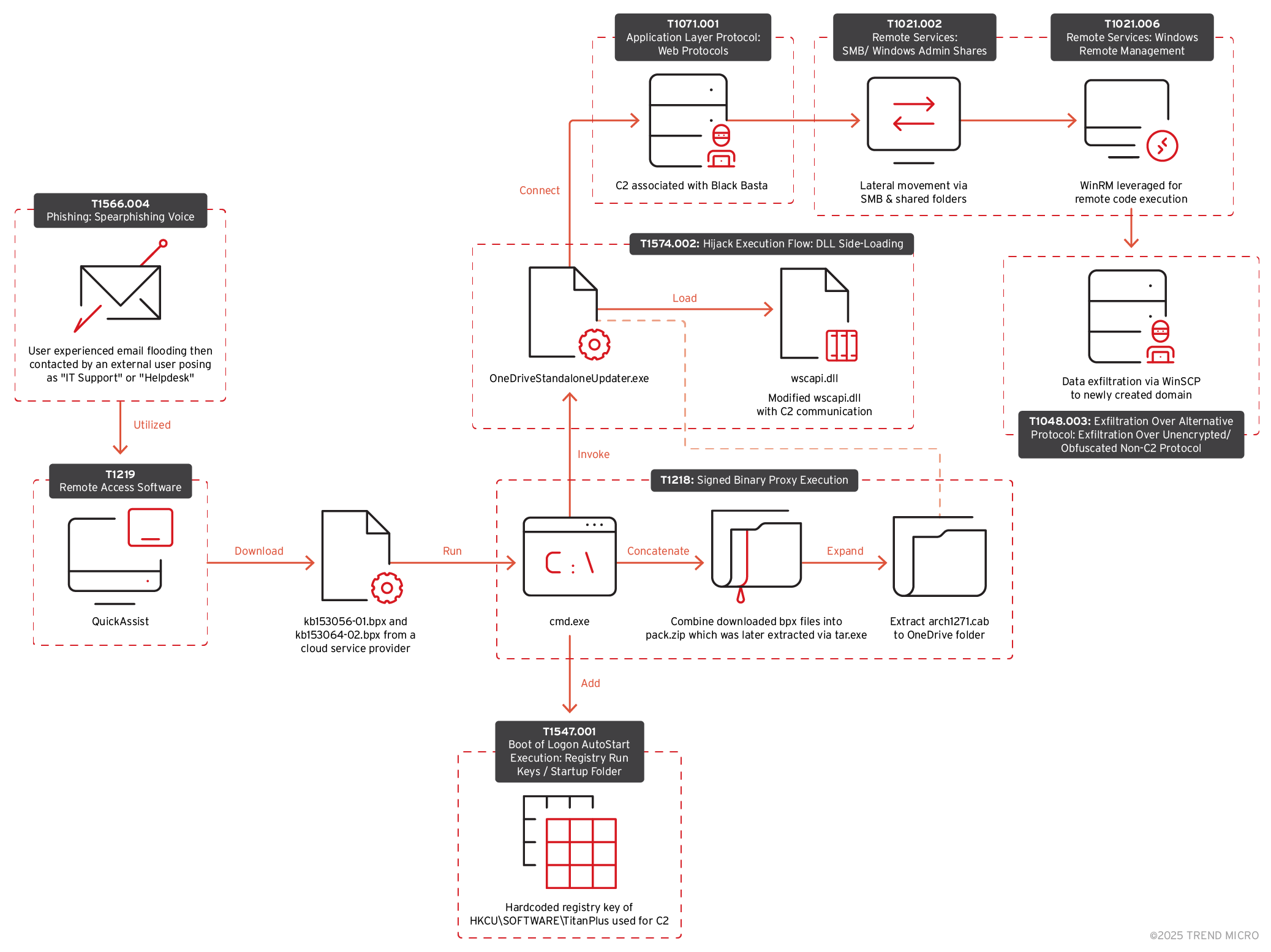

- 駭客利用社交工程技巧誘騙受害者提供存取權限,並在 Microsoft Teams 上假扮成支援人員,藉此獲得更高的權限。他們透過 Windows 內建的「快速助手」(Quick Assist) 以及類似的遠端存取軟體來誘騙使用者授予他們原本沒有的權限。

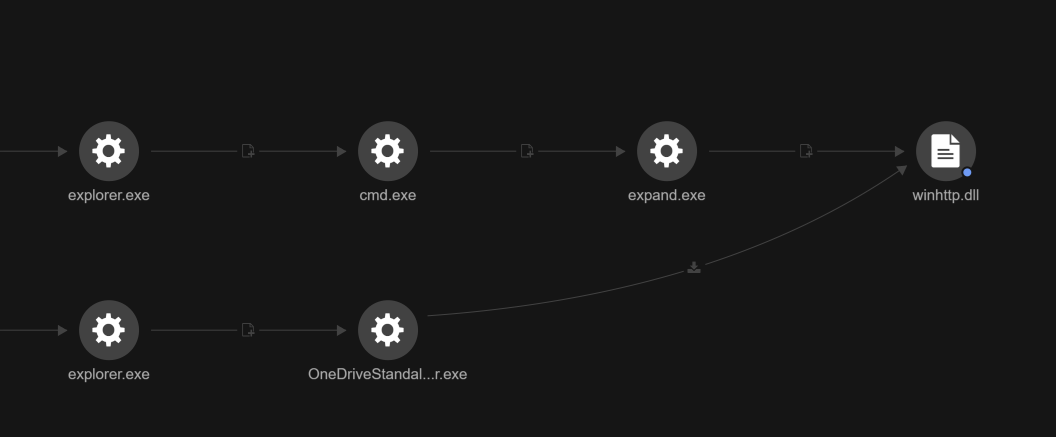

- 負責 OneDrive 更新的「OneDriveStandaloneUpdater.exe」程式被駭客用來側載惡意 DLL,使駭客能進入內部網路,再利用 BACKCONNECT 惡意程式持續掌控被駭的電腦。

- 正如研究人員指出,這個新的 BackConnect 惡意程式 (趨勢科技命名為 QBACKCONNECT) 當中含有一些痕跡顯示它跟 QakBot 這個載入器惡意程式有關,QakBot 惡意程式在 2023 年一項名為「Operation Duckhunt」的執法行動已遭破獲。使用 QakBot 來感染目標是 Black Basta 駭客集團在遭到破獲之前主要使用的突破防線手段,一直到被破獲之後才被迫尋找其他替代方法。

- 沒多久,他們就改用 WinSCP。

- 駭客使用商用雲端儲存服務來存放和散布惡意檔案,充分利用這些服務容易使用又廣泛普及的優點,以及有些儲存貯體可能含有組態設定錯誤,或是可被公開存取。

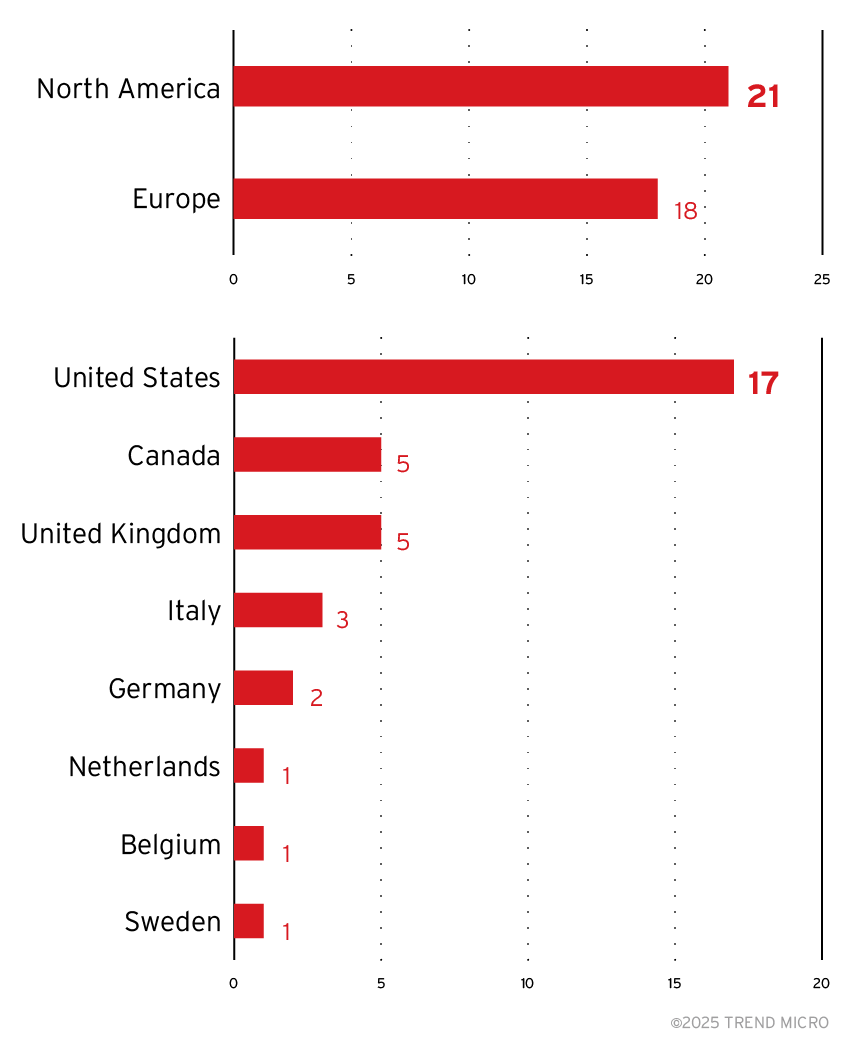

- 根據趨勢科技威脅情報從 2024 年 10 月開始的資料顯示,該集團的攻擊事件大部分集中在北美 (21 起),其次是歐洲 (18 起)。美國是受害最嚴重的地區,總共有 17 家企業受害,加拿大和英國則各有 5 起案例。

Trend Micro™ Managed XDR 與事件回應 (IR) 團隊最近分析到的一些資安事件顯示,Black Basta 和 Cactus 勒索病毒駭客集團似乎也會使用 BackConnect 惡意程式來強化他們對受駭電腦的掌控能力。

BackConnect 惡意程式是一種駭客集團用來常駐並持續掌控被駭系統的工具。一旦它滲透到被駭電腦內,就能提供各式各樣的遠端搖控功能,讓駭客在受感染的電腦上執行指令。如此就能竊取各種機敏資料,如:登入憑證、財務資訊以及個人檔案。

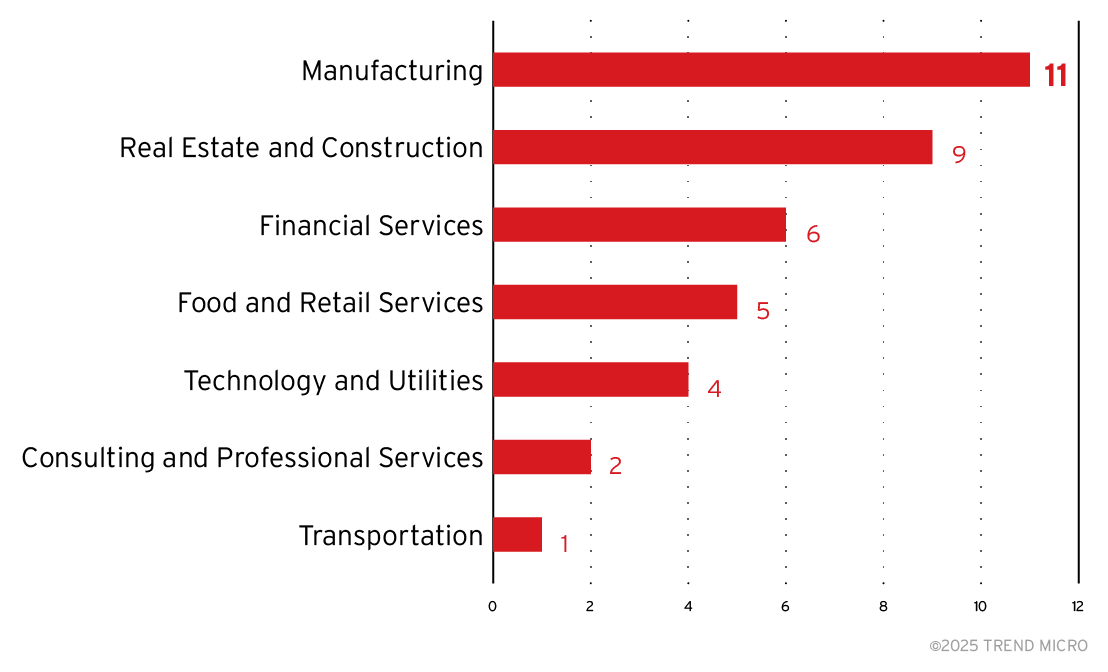

2023 年,Black Basta 的幕後集團據稱從受害者身上勒索了 1.07 億美元的比特幣。根據趨勢科技威脅情報有關 Black Basta 勒索病毒集團自 2024 年 10 月以來發動的攻擊資料指出,其大多數攻擊都集中在北美 (21 起),其次是歐洲 (18 起)。其中,美國是受害最嚴重的地區,共有 17 家企業受害,另外,加拿大和英國也各有 5 起案例。如果看 Black Basta 對各產業的影響,製造業遭受攻擊的次數最多,共 11 家企業受害,其次是房地產與營造業 (共 9 家),再來是金融服務業 (共 6 家)。

這些攻擊所使用的方法在技術上也許沒什麼突破,但他們結合社交工程技巧、合法工具以及雲端基礎架構的方式,卻讓駭客能將惡意活動巧妙地融入正常的企業流程當中。

Black Basta 勒索病毒攻擊程序

突破防線

我們的 Managed XDR 團隊曾分析過一起案例使用了類似 DarkGate 惡意程式的技巧,也就是駭客會先從外部對使用者發動一波電子郵件洪水攻擊,然後再假扮成 IT 支援人員或支援中心跟使用者聯繫。在此案例使用的外部電子郵件地址是「admin_52351@brautomacao565[.]onmicrosoft[.]com」。

駭客在與使用者電話聯繫的過程中會設法說服使用者透過 Windows 系統內建的「快速助手」(Quick Assist) 工具來開放存取權限。此工具可讓使用者將自己的 Windows 裝置分享給遠端,開放螢幕檢視、註解以及完整的控制權給對方,以方便進行疑難排解。Microsoft 自己先前就曾發表一份分析指出駭客如何利用這項工具並假冒 IT 支援人員來獲得不當的存取權限。這項手法從去年底便開始出現,並且已被證實是 Black Basta 勒索病毒的作法。

執行

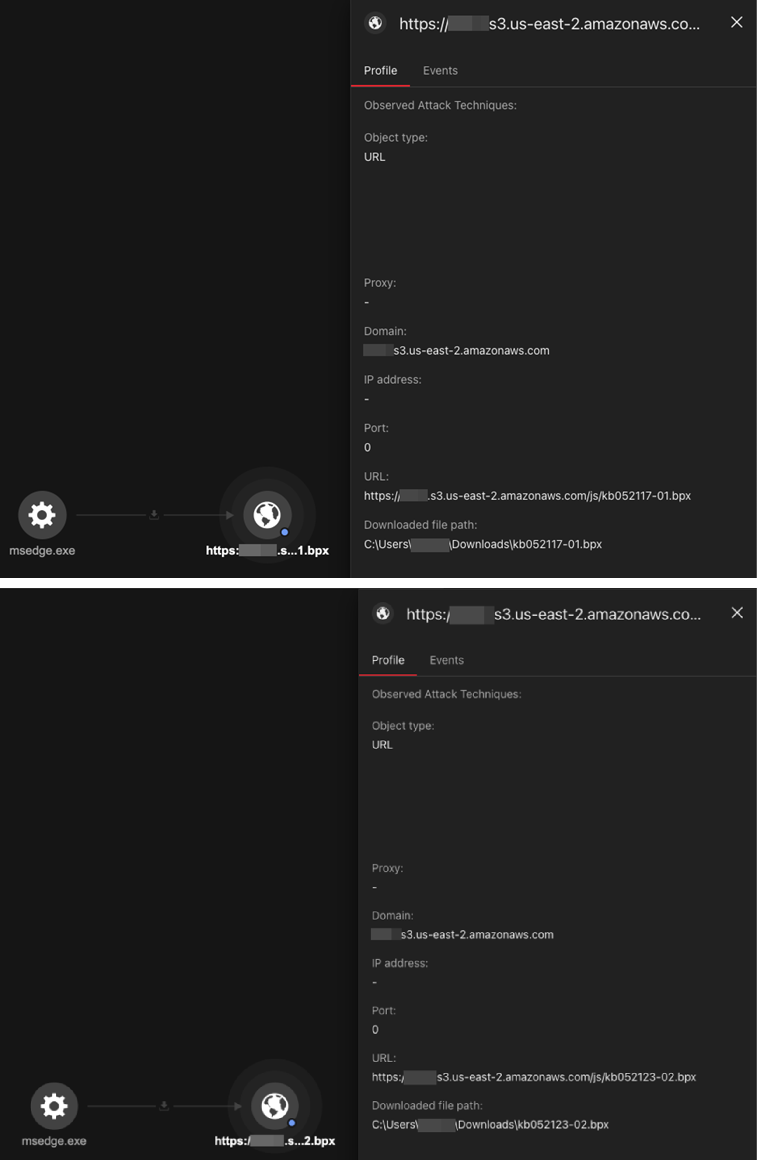

在突破防線之後,駭客就會從某個商用雲端儲存服務下載兩個不同的惡意「.bpx」檔案。已經有報導指出,駭客經常利用商用雲端儲存服務來散布惡意檔案,因為這些服務既容易使用、又廣泛普及,而且有些儲存貯體還可能含有組態設定錯誤,或是可被公開存取。

以下是第一個案例當中下載的檔案:

- C:\Users\<user>\Downloads\kb052117-01.bpx

- C:\Users\<user>\Downloads\kb052123-02.bpx

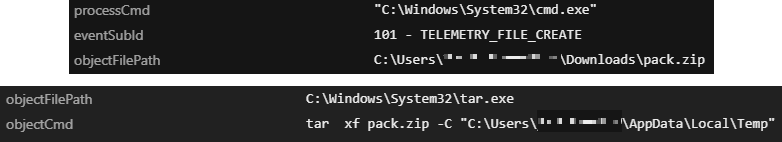

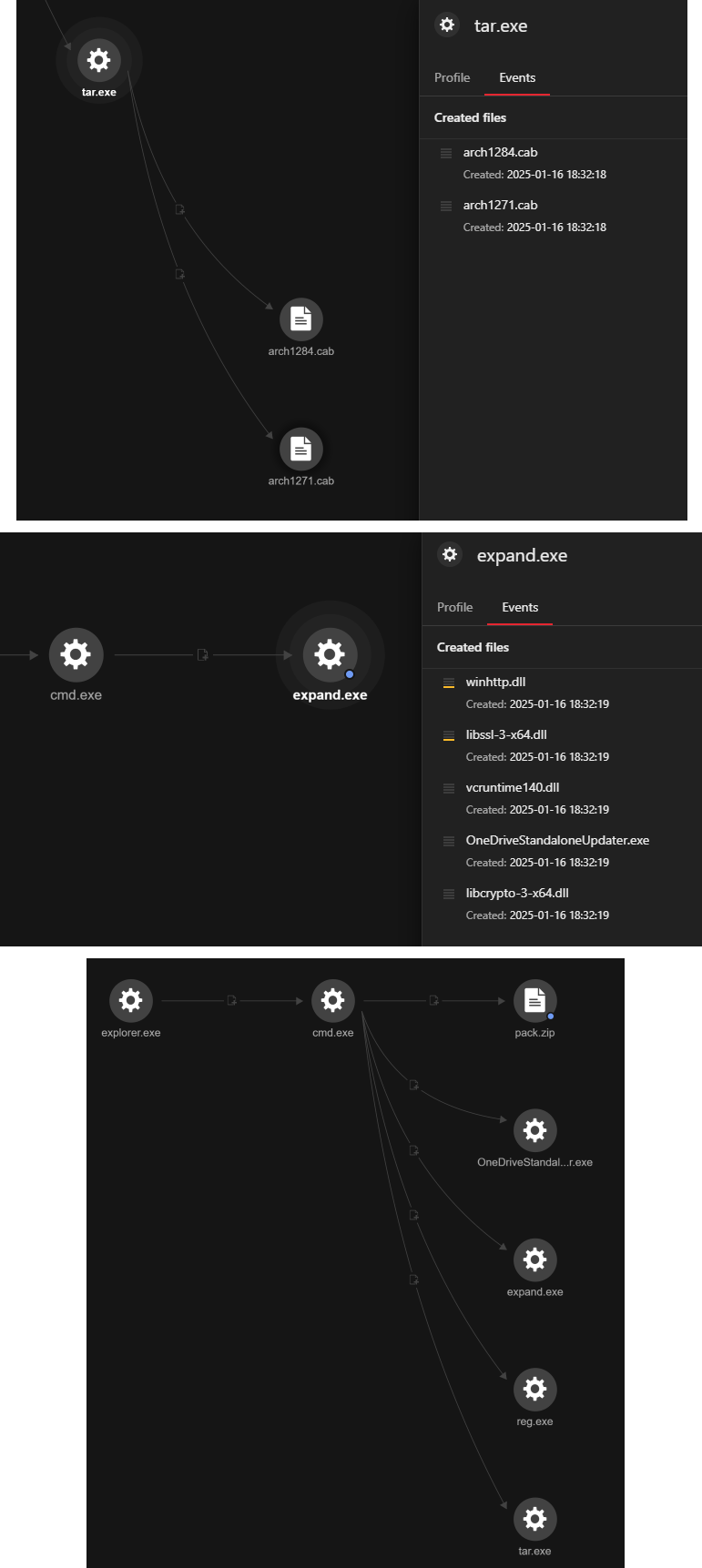

根據我們的威脅情報,駭客會將這兩個「.bpx」檔案串接成一個名為「pack.zip」的檔案。此處,駭客使用的是「type kb052117-01.bpx kb052123-02.bpx > pack.zip」這道指令來將兩個「.bpx」檔案串接成一個「pack.zip」檔案,並使用 Tar 來解壓縮其內容,而「.bpx」檔案的名稱會隨個案而異。

以下是 pack.zip 解壓縮出來的檔案:

- C:\Users\<user>\AppData\Local\Temp\arch1284.cab

- C:\Users\<user>\AppData\Local\Temp\arch1271.cab

「arch1271.cab」中的檔案會被解壓縮到 OneDrive 資料夾中:

Command: expand "C:\Users\<user>\AppData\Local\Temp\arch1271.cab" -F:* "C:\Users\<user>\AppData\Local\Microsoft\OneDrive"

以下是解壓縮時建立/植入的檔案:

- C:\Users\<user>\AppData\Local\Microsoft\OneDrive\winhttp.dll

- C:\Users\<user>\AppData\Local\Microsoft\OneDrive\libssl-3-x64.dll

- C:\Users\<user>\AppData\Local\Microsoft\OneDrive\vcruntime140.dll

- C:\Users\<user>\AppData\Local\Microsoft\OneDrive\OneDriveStandaloneUpdater.exe

- C:\Users\<user>\AppData\Local\Microsoft\OneDrive\libcrypto-3-x64.dll

接著經由 cmd.exe 以非互動式方式啟動「OneDriveStandaloneUpdater.exe」處理程序,指令列如下:

- CLI command: "C:\Users\<user>\AppData\Local\Microsoft\OneDrive\OneDriveStandaloneUpdater.exe" -Embedding.

有研究指出「winhttp.dll」是一個惡意載入器程式,透過 OneDrive 的執行檔來側載。這個載入器會從一個名為「setingbackup.dat」的 dat 檔案當中解密出後門程式,此 dat 檔案也包含在 pack.zip 當中。

pack.zip 的內容:

- libcrypto-3-x64.dll (e45b73a5f9cdf335a17aa97a25644489794af8e1)

- libssl-3-x64.dll (9c8dea7602a99aa15f89a46c2b5d070e3ead97f9)

- Settingsbackup.dat (11ec09ceabc9d6bb19e2b852b4240dc7e0d8422e)

- Vcruntime140.dll (00149b7a66723e3f0310f139489fe172f818ca8e)

- Winhttp.dll (232fdfde3c0e180ad91ebeb863bfd8d58915dd39)

OneDrive Standalone Updater 執行完更新程序之後,會修改幾個重要的組態設定檔:

- C:\Users\<user>\AppData\Local\Temp\.ses

- C:\Users\<user>\AppData\Local\Microsoft\OneDrive\StandaloneUpdater\PreSignInSettingsConfig.json

- C:\Users\<user>\AppData\Local\Microsoft\OneDrive\StandaloneUpdater\Update.xml

幕後操縱 (CC) 與安裝後續活動

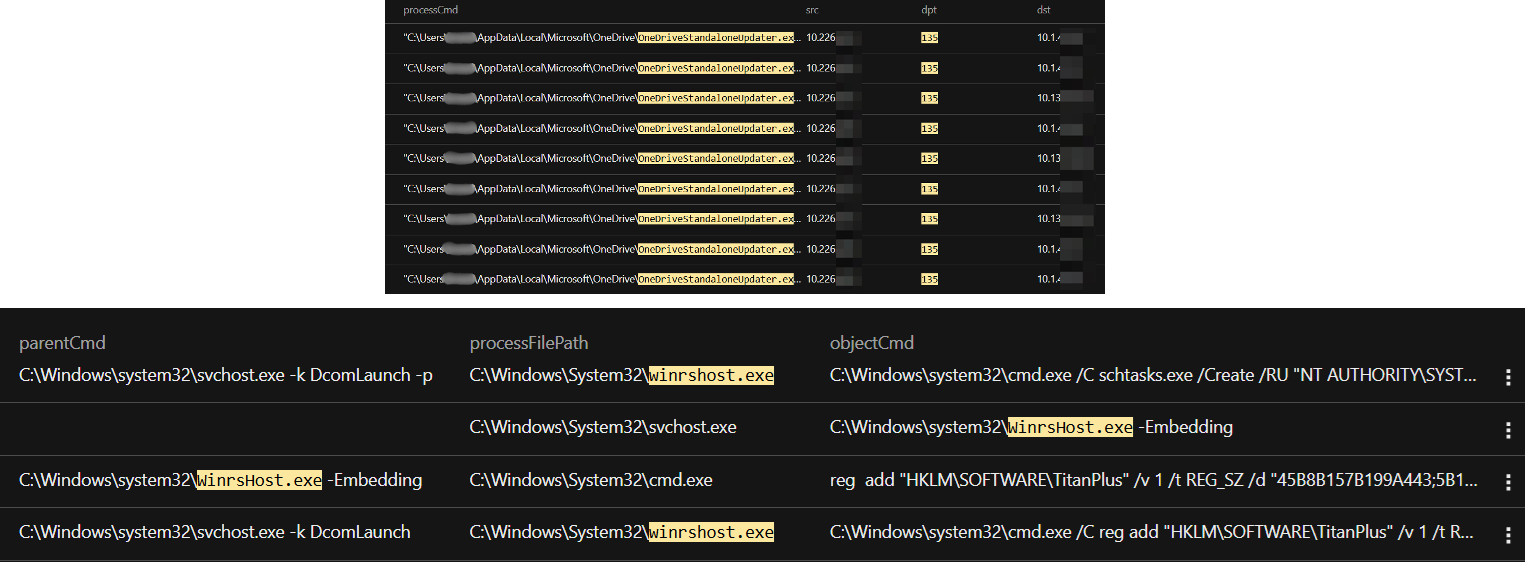

我們發現 OneDrive Standalone Updater 程式會連線至外部 IP 位址「38.180.25[.]3」,此位址已被標示為「危險」,並歸類為 CC 伺服器。

此外,駭客也新增了以下系統登錄機碼來儲存他們的 BackConnect IP 位址:

reg add "HKCU\SOFTWARE\TitanPlus" /v 1 /t REG_SZ /d "38.180.25.3A443;45.8.157.199A443;5.181.3.164A443" /f

根據趨勢科技威脅情報指出,上述登錄機碼中的 IP 位址與 Black Basta 有關,並且已被歸類為 CC 伺服器。

Cactus 勒索病毒攻擊程序

趨勢科技 IR 團隊稍早曾經發現過一種進化版的攻擊程序,雖然一開始的攻擊手法與本起行動相當類似,但我們觀察到幾項額外的技巧,可進一步看出駭客的手法正在不斷演進。

攻擊程序與突破防線

該行動使用了一些熟悉的手法:

- 電子郵件轟炸與社交工程攻擊:駭客首先發動電子郵件洪水攻擊,接著使用 Microsoft Teams 透過以下電子郵件地址來聯絡受害者:admin_734@gamicalstudio[.]onmicrosoft[.]com。駭客會利用先前我們觀察到的社交工程技巧,說服受害者透過「快速助手」授予遠端存取權限。

- 下載與解壓縮惡意檔案:接著下載兩個「.bpx」檔案,然後串接成一個壓縮檔 (pack.zip),接著再解開壓縮檔來產生類似先前攻擊看到的檔案:

- C:\Users\<user>\Downloads\kb153056-01.bpx

- C:\Users\<user>\Downloads\kb153064-02.bpx

- 「.cab」檔案解壓縮時也會產生相同的檔案:

- C:\Users\<user>\AppData\Local\Microsoft\OneDrive\OneDriveStandaloneUpdater.exe

- C:\Users\<user>\AppData\Local\Microsoft\OneDrive\wscapi.dll

- C:\Users\<user>\AppData\Local\Microsoft\OneDrive\libssl-3-x64.dll

- C:\Users\<user>\AppData\Local\Microsoft\OneDrive\vcruntime140.dll

- C:\Users\<user>\AppData\Local\Microsoft\OneDrive\libcrypto-3-x64.dll

- 系統登錄中同樣也會新增「HKCU\SOFTWARE\TitanPlus」這個機碼來儲存 BACKCONNECTC2 的 IP 位址:

- add "HKLM\SOFTWARE\TitanPlus" /v 1 /t REG_SZ /d "45B8B157B199A443;5B181B3B164A443;38B180B25B3A443"

- 45.8.157[.]199;443;5.181.3[.]164;443;38.180.25[.]3;443

- add "HKLM\SOFTWARE\TitanPlus" /v 1 /t REG_SZ /d "45B8B157B199A443;5B181B3B164A443;38B180B25B3A443"

- 在 Black Basta 的攻擊中看到的 CC 基礎架構也出現在這裡,搭配 BackConnect 一起使用:

- 45[.]8[.]157[.]199

- 5[.]181[.]3[.]164

- 38[.]180[.]25[.]3

- 185[.]190[.]251[.]16

- 207[.]90[.]238[.]52

- 89[.]185[.]80[.]86

- 45[.]8[.]157[.]199

橫向移動與勒索贖金

駭客在建立灘頭堡之後,接下來會利用進階橫向移動技巧來擴大地盤:

Server Message Block (SMB) 與 Windows Remote Management (WinRM): 駭客會利用 SMB 共用資料夾,並使用 WinRM 從遠端執行指令和腳本,好讓他們在網路上四處遊走。

駭入 ESXi 主機:值得注意的是,我們發現了遭到駭入的 ESXi 主機。駭客植入了一個我們認為是 SystemBC 惡意代理器 (proxy) 的「socks.out」二進位惡意程式。他們使用系統管理員 (root) 身分啟用 SSH 連線階段,然後:

- 停用「ExecInstalledOnly」設定 (通常用來限制只能執行經由官方 VIB 安裝的二進位檔案)。

- 關閉防火牆,讓未經授權的二進位檔案可以執行。

這一連串動作的最後一步是在不受系統防護干擾的情況下執行「socking.out」二進位檔案。

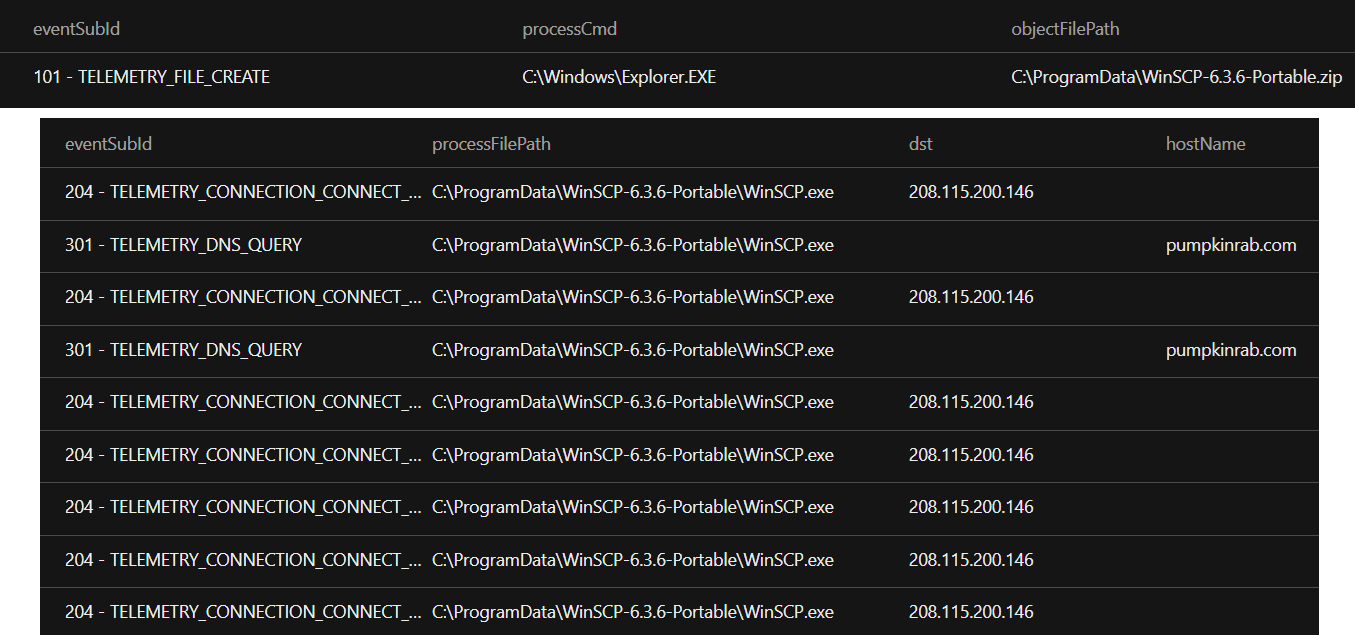

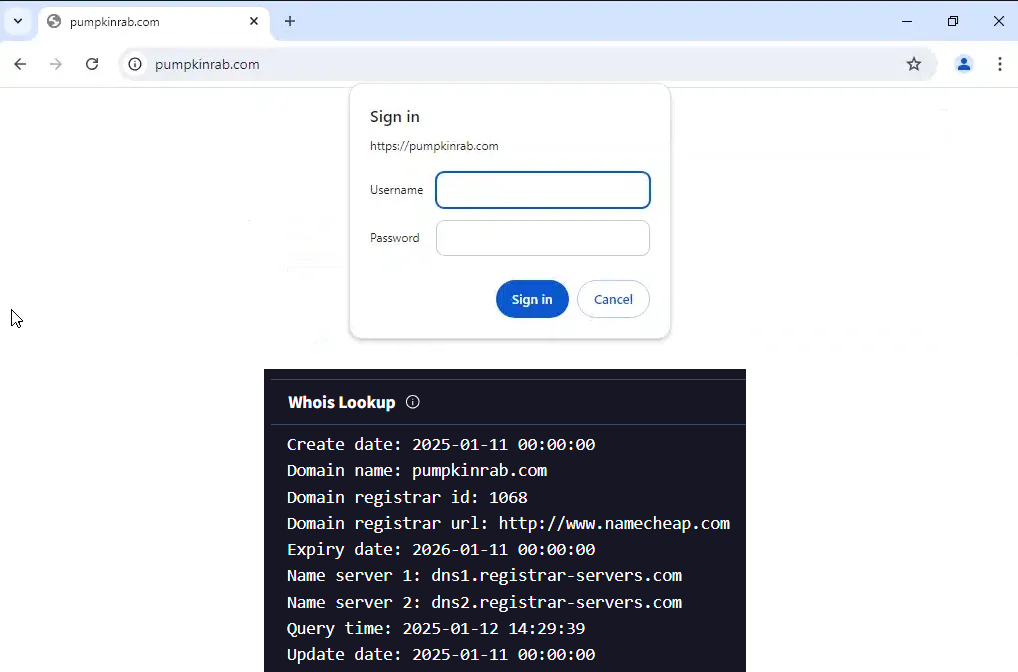

- 根據進一步分析顯示,駭客在行動過程中使用了開放原始碼的 WinSCP 檔案傳輸用戶端。 駭客使用 WinSCP 作為輔助以方便在受駭環境內傳輸檔案。從防火牆的記錄檔確實可看到一些值得注意的網路活動,也就是 WinSCP 連上了一個可疑的新註冊網域:Pumpkinrab[.]com – 208[.]115[.]200[.]146。

從駭客將 WinSCP 植入多台受駭主機就能看出他們散播此工具是為了方便他們行動。

我們的事件回應團隊成功破壞了駭客試圖將受害者網路加密的行動,不過,從事件的發生經過可明顯看出駭客的下一步就是執行加密。一封勒索訊息已透過電子郵件發出,駭客宣稱自己是「Cactus 集團」。

Black Basta 聊天記錄檔外洩

2025 年 2 月 11 日,Black Basta 集團發生了一起重大外洩事件,使得內部的通訊記錄與組織架構遭到曝光。根據已公開的資訊,這些資料的曝光是因為內部溝通上的誤解所造成。據稱該集團專門攻擊俄羅斯銀行,外洩的資料含有 Black Basta 從 2023 年 9 月 18 日至 2024 年 9 月 28 日的內部聊天室對話記錄。

經過分析,這些對話揭露了各式各樣的資訊,例如:網路釣魚範本和目標電子郵件、虛擬加密貨幣位址、受害者的登入憑證,以及有關集團成員的資訊。這些資訊最初都是由 PRODAFT 所發布。

在檢視這些外洩的資料時,我們發現有訊息指出 Black Basta 集團將趨勢科技視為一大障礙,並且在討論如何避開。以下是他們的一些主要想法:

1. 趨勢科技是主要的資安防護挑戰

- 一名駭客明白表示由於趨勢科技使用廣泛,因此必須加以避開:

「TrendMicro много где стоит, надо обходить」 (「很多地方都在使用趨勢科技,我們得避開它才行」)。 - 另一位使用者確認 Trend Micro XDR 特別難避開:

「мелкий не может обходить Trend Micro XDR」 (「Melky 沒辦法避開 Trend Micro XDR」)。

2. 測試與替代方案

- 有些集團成員在討論如何利用暴力破解技巧來測試趨勢科技的偵測功能:

「с трендом все ок на бруте должно быть」 (「對於趨勢科技,應該可以用暴力破解來解決一切」)。 - 除此之外,對話中也提到趨勢科技是他們的行動一直存在的問題,每當他們試圖避開它的防護時都會感到沮喪。

不僅如此,Black Basta 有些重要成員已離開該集團並加入了 Cactus 勒索病毒集團,這一點可以從兩個集團在手法、技巧與程序 (TTP) 上的重疊看出端倪。根據這樣的情況,趨勢科技認為 Cactus 將來還會一直相當活躍,而且 Basta 一些有經驗的成員也會加入 Cactus 的攻擊行動。Black Basta 的未來目前仍是個未知數,它有可能因為之前的外洩事件而崩潰,就跟 Conti 當年的情況一樣。

跳脫傳統防禦來保護企業

自 2024 年 10 月初以來,與 Black Basta 勒索病毒社交工程行動相關的活動突然暴增。該行動是今年 5 月開始被披露,目前已經演化出更新的手法、更強的惡意程式,並使用 Microsoft Teams 作為誘餌。

其攻擊一開始會先用電子郵件轟炸受害者,接著使用 Teams 直接聯繫受害者並假扮成 IT 人員。受害者會被騙安裝遠端管理工具或執行遠端指令列介面,有時還會使用 QR code 來避開多重認證 (MFA)。駭客一旦獲得存取權限,就會繼續植入其他惡意程式 (如 DarkGate) 和客製化惡意檔案來偵查環境、擷取登入憑證、竊取 VPN 組態設定檔案。

我們的情報指出,駭客正利用各種手法、技巧與程序 (TTP) 來散布 Black Basta 勒索病毒,包括:網路釣魚電話、「快速助手」遠端工具,以及 BACKCONNECT。

自 2025 年 1 月以來,我們的威脅情報團隊已發現某些與 Black Basta 相關的駭客開始轉而投靠其他集團。更確切一點,有證據顯示 Black Basta 勒索病毒集團的部分成員已跳槽到 Cactus 勒索病毒集團。我們是看到 Cactus 集團使用了類似手法、技巧與程序 (TTP) 之後得出這樣的結論。

要降低勒索病毒以及類似攻擊的風險,企業應考慮採取以下幾項重要措施:

- 管制遠端協助工具。 禁止使用未經授權的遠端存取工具,實施嚴格的遠端協助工具管制政策,需要經過核准或驗證才能使用。採取多層式存取控管、監控與認證措施來協助降低遠端協助工具所帶來的風險。

- 訓練員工認識社交工程技巧。定期教導使用者認識網路釣魚詐騙以及冒牌的遠端協助人員,嚴格檢查所有不請自來的請求。企業應藉由行為導向訓練計畫來主動測試、評估及改善使用者的回應率,進而提高員工的韌性來對抗社交工程技巧的不斷演變。

- 套用 Microsoft Teams 資安最佳實務原則來保護 Teams 使用者。此外,企業也應將 Teams 視為一項重要的企業溝通工具,需要與電子郵件受到相同程度的安全監控。將防護套用到第三方整合與外部通訊來防範假冒攻擊。

採用 Trend Vision One 的主動式防護

Trend Vision One™ 是一套能簡化資安作業的企業網路資安平台,藉由整合多種防護功能、強化企業對攻擊面的掌握,以及提供資安風險狀況的全方位可視性,來協助企業更快偵測及攔截威脅。這套雲端式平台,運用了 AI 以及來自全球 2.5 億個感測器與 16 個威脅研究中心的威脅情報,在單一解決方案當中提供了完整的風險洞見、早期威脅偵測,以及自動化風險與威脅回應選項。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,採用 Trend Vision One 的客戶可從 Vision One 內部取得各種情報 (透過 Intelligence Reports) 與威脅洞見 (透過 Threat Insights)。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備,提供有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

- Black Basta 和 Cactus 勒索病毒集團將 BackConnect 惡意程式納入他們軍火庫

Trend Vision One Threat Insights 應用程式

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。請注意,這也可能是由正常的活動所產生。

DLL 側載的偵測,主要是發掘遭人修改並用來取代正常 DLL 以執行未經授權程式碼的 DLL。

- eventSubId: 603 AND (request:filters*.s3.us-east-2.amazonaws.com OR request:sfu*.s3.us-east-2.amazonaws.com) AND objectFilePath:kb*.bpx

- service: MicrosoftTeams AND principalName: *.onmicrosoft.com AND actionName:(ChatCreated OR MessageSent)

- tags:

- XSAE.F8809 (QuickAssist Remote Session Established)

- XSAE.F11212 (TitanPlus Installation)

- XSAE.F11530 (Anomalous Connection from OneDrive Binary)

- XSAE.F11531 (Cabinet File Expanded via Lolbin)

- XSAE.F11532 (Cabinet File Expansion via Lolbin)

- XSAE.F11534 (TitanPlus Installation - Process Create)

除此之外,Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

| SHA256 雜湊碼 | 檔案名稱 | 偵測名稱 |

| b79c8b7fabb650bcae274b71ee741f4d2d14a626345283a268c902f43edb64fd | winhttp.dll | Backdoor.Win64.REEDBED.A |

| 60bca9f0134b9499751f6a5b754a9a9eff0b44d545387fffc151b5070bd3a26a | wscapi.dll | |

| 623a43b826f95dc109f7b46303c6566298522b824e86a928834f12ac7887e952 | run2.bat |

| 網址/IP | 評等 - 類別 |

| 38.180.25[.]3 | CC 伺服器。 |

| 45.8.157[.]199 | CC 伺服器。 |

| 5[.]181[.]3[.]164 | CC 伺服器。 |

| 185[.]190[.]251[.]16 | CC 伺服器。 |

| 207[.]90[.]238[.]52 | CC 伺服器。 |

| 89[.]185[.]80[.]86 | CC 伺服器。 |

| pumpkinrab[.]com | 惡意程式共犯。 |

| hxxps://sfu11[.]s3[.]us-east-2[.]amazonaws[.]com/js/kb052117-01[.]bpx | |

| hxxps://sfu11[.]s3[.]us-east-2[.]amazonaws[.]com/js/kb052123-02[.]bpx | |

| hxxps[://]filters14[.]s3[.]us-east-2[.]amazonaws[.]com/ |

威脅追蹤

以下是趨勢科技威脅情報所提供的其他 BACKCONNECT 相關 IP 位址:

- 5.181.159[.]48

- 45.128.149[.]32

- 207.90.238[.]46

- 45.8.157[.]158

- 195.123.233[.]19

- 178.236.247[.]173

- 195.123.241[.]24

- 20.187.1[.]254

- 5.78.41[.]255

- 38.180.192[.]243

- 207.90.238[.]52

- 89.185.80[.]251

- 91.90.195[.]91

- 45.8.157[.]162

- 20.82.136[.]218

- 45.8.157[.]146

- 5.181.3[.]164

- 195.123.233[.]148

- 45.8.157[.]199

- 89.185.80[.]86

- 195.211.96[.]135

- 38.180.25[.]3

- 38.180.135[.]232

- 185.190.251[.]16