2023 年 6 月,SANS Institute 發布了一份與趨勢科技合作的新報告「藉由 ICS/OT 可視性打破 IT/OT 藩籬」(Breaking IT/OT Silos With ICS/OT Visibility),作者是 SANS 分析師 Jason Christopher。這份調查的目的是想要了解:受訪者如何解決 ICS/OT 可視性的挑戰、IT-OT 之間的界線在哪裡、可視性擴大的障礙,以及兩種環境的成熟度比較。這份調查訪問了將近 350 名受訪者,涵蓋全球各類工業領域的 IT 和 OT 資安人員。

本文探討當前 OT 可視性所面臨的挑戰,並指出該報告的主要重點。

OT 的網路資安功能不如 IT

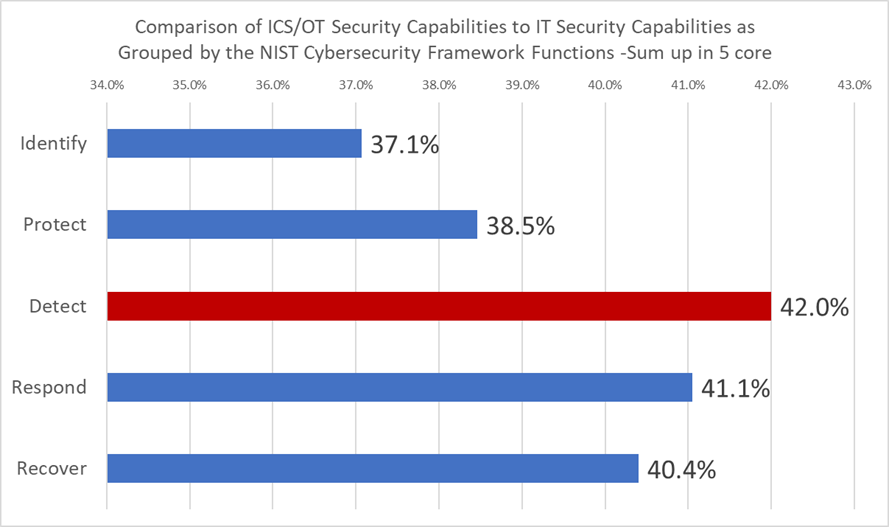

在這份調查中,我們請受訪者回答他們 OT 環境的網路資安功能是否比 IT 成熟或不成熟 (參考 NIST CSF 框架 )。

若所有項目平均起來,有 39.5% 的受訪者認為 OT 資安的成熟度較低 (有 18% 回答 OT 資安較為成熟,而有 36.4% 認為兩者處於相同水平)。

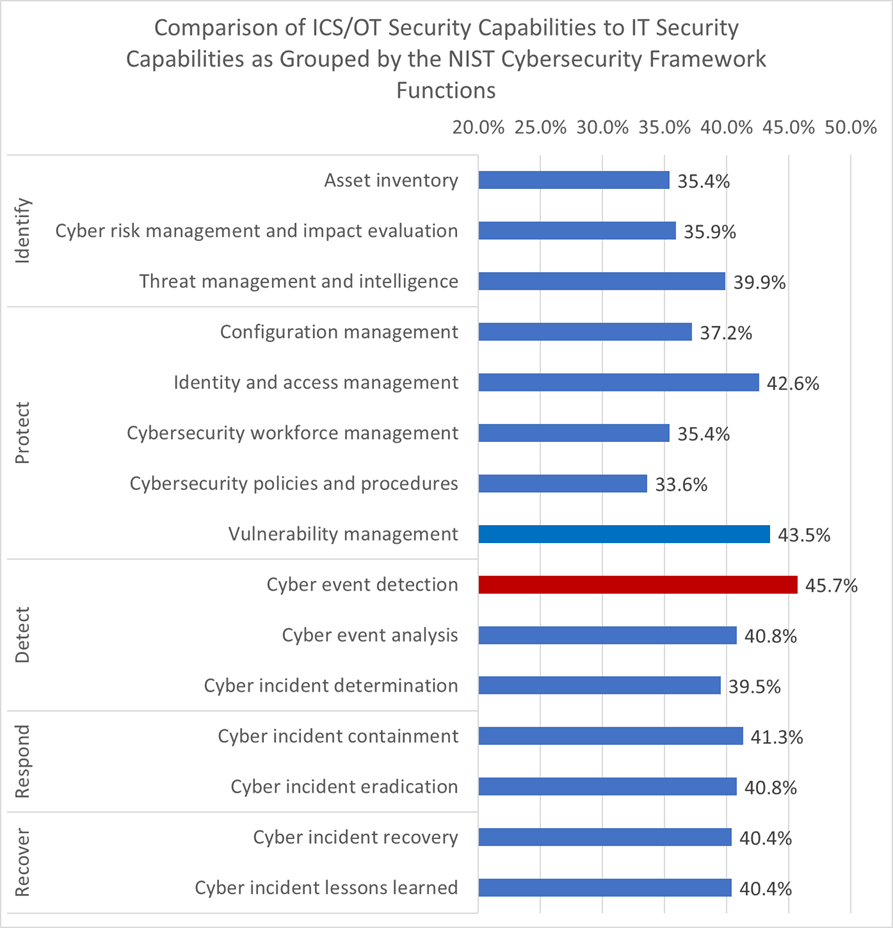

若將資安功能細分成 NIST CSF 框架中的五大核心類別,然後針對每一項核心類別進行加總,絕大多數人認為 OT 資安不如 IT 的是在「偵測」類別 (42%)。

此外,若就個別資安功能來看,「資安事件偵測」是最多人選擇的 (45.7%)。

OT 環境擁有較多各式各樣的老舊資產設備以及 ICS/OT 專用的通訊協定堆疊,使得它更難建置感測器來偵測惡意行為或者對資產設備套用修補。無法像 IT 資安那樣建置統一的措施,是提升其成熟度的一大障礙。

OT 環境的偵測:端點與網路

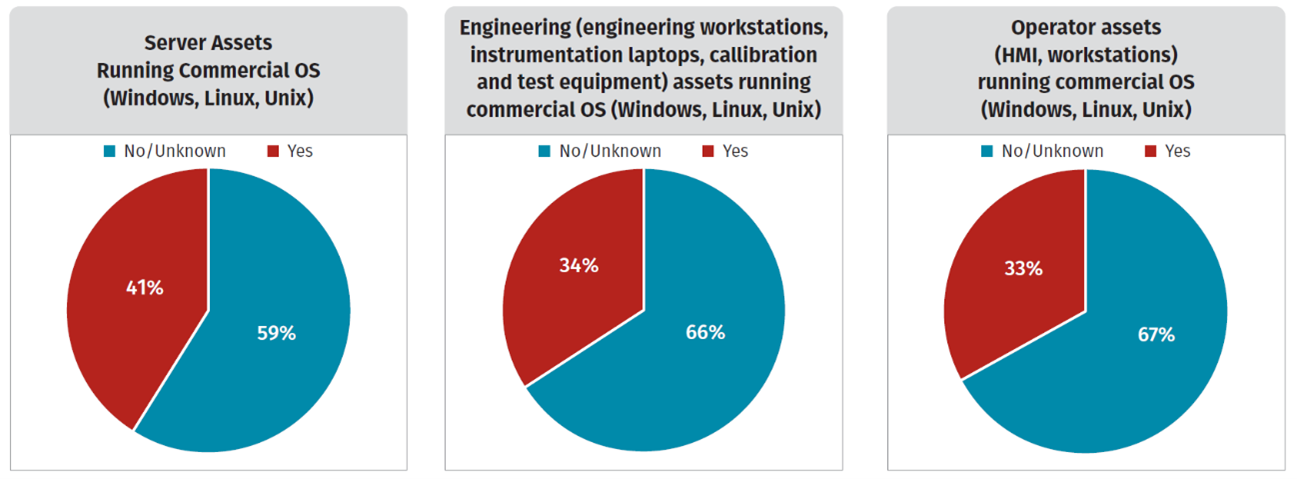

這份調查詢問受訪者有關其端點偵測及回應 (EDR) 與網路安全監控 (NSM) 措施的問題,以便衡量其 OT 環境的可視性。受訪者需回答是否有在下列三個位置建置 EDR (含防毒在內)。

- 執行商用作業系統 (Windows、Linux、Unix) 的伺服器設備:41%

- 執行商用作業系統 (Windows、Linux、Unix) 的工程設備 (工程工作站、控制用筆電、校正與測試設備) :34%

- 執行商用作業系統 (Windows、Linux、Unix) 的其他設備 (HMI 人機介面、工作站) :33%

此外,那些已經部署了 EDR 的企業有 76% 表示他們計畫在未來 24 個月內進一步擴大部署。

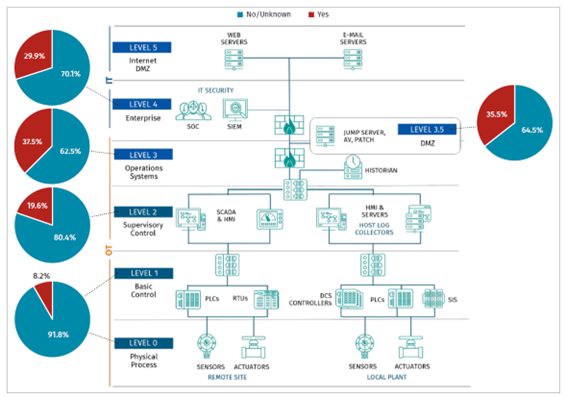

另外,我們也詢問受訪者是否在 Purdue 模型的下列層次上建置了 NSM (含 IDS 在內)。

- Purdue 第 4 層 (企業):30%

- Purdue 第 3.5 層 (DMZ):36%

- Purdue 第 3 層 (據點或 SCADA):38%

- Purdue 第 2 層 (控管):20%

- Purdue 第 1/0 層 (感測器和作動器):8%

類似 EDR 的情況,有 70% 已經建置了 NSM 的企業表示,他們有計畫在未來 24 個月內擴大建置規模。

在這項調查當中,EDR 的建置率似乎隨受訪者所處的產業與企業規模而異。NSM 的建置率在 DMZ 和第 3 層相對較高,越往下層建置率越低。但我覺得從平均值當中歸納出趨勢發展的結論並不妥當,理由是建置 EDR 和 NSM 的地方會隨著企業本身而有所差異。此處所提供的建置率只是一個大致的標準。建置的位置及規模還是取決於環境和企業本身的決定。資產擁有者可將這份結果當成一個參考,來了解該在哪些地方建置 EDR 和 NSM,同時也可用來評估自己的建置計畫。

欲了解如何評估您 OT 環境的風險以便有效調整您的投資,請參考我們的智慧工廠風險評估實務。