石油天然氣產業依舊是駭客集團的主要目標,駭客的目的是要造成營運中斷並帶來損害。上一篇 (中篇) 我們討論了各種可能衝擊石油天然氣產業的威脅,包括:勒索病毒(勒索軟體,Ransomware)、DNS 通道和零時差漏洞攻擊(zero-day attack)。接下來,在本系列的最後一篇,我們將探討 APT33 駭客集團這個被視為許多石油產業及相關供應鏈遭到魚叉式網路釣魚 (Spear Phishing )攻擊背後的元凶。最後,我們將提出一些有助於石油天然氣公司強化網路資安架構的建議。

APT 33 個案研究

APT33 駭客集團專門攻擊石油產業供應鏈、航空產業以及國防軍事企業。我們團隊發現,該集團已成功感染了少部分石油公司、美國軍方,以及美國國家安全單位。2019 年,我們發現該集團感染了某家專門為國家安全單位提供支援服務的美國企業。

此外,APT33 也曾入侵歐洲和亞洲的石油公司。2018 年,某家業務遍及英國和印度的大型石油公司出現了明確的 APT33 感染症狀。該石油公司的某些 IP 位址會與駭客的幕後操縱 (C&C) 伺服器通訊 (times-sync.com),該網址從 2018 年 10 月至 12 月間曾經出現一台名為「Powerton」的 C&C 伺服器,隨後 2019 年又再出現過一次。歐洲某石油公司位於印度的一台電腦伺服器從 2019 年 11 月至 12 月間曾與 APT33 的 Powerton C&C 伺服器至少持續通訊了 3 個禮拜。此外我們也發現,英國某家專門為煉油廠和石化公司提供特殊專業服務的大型企業似乎曾在 2018 年秋遭 APT33 入侵。

APT33 最知名的感染技巧就是使用社交工程電子郵件。多年來,他們一直使用相同類型的誘餌,那就是在魚叉式網路釣魚 (Spear Phishing )郵件當中使用看似相當真實的徵才廣告,其中包括一些石油與航空產業的徵才廣告。

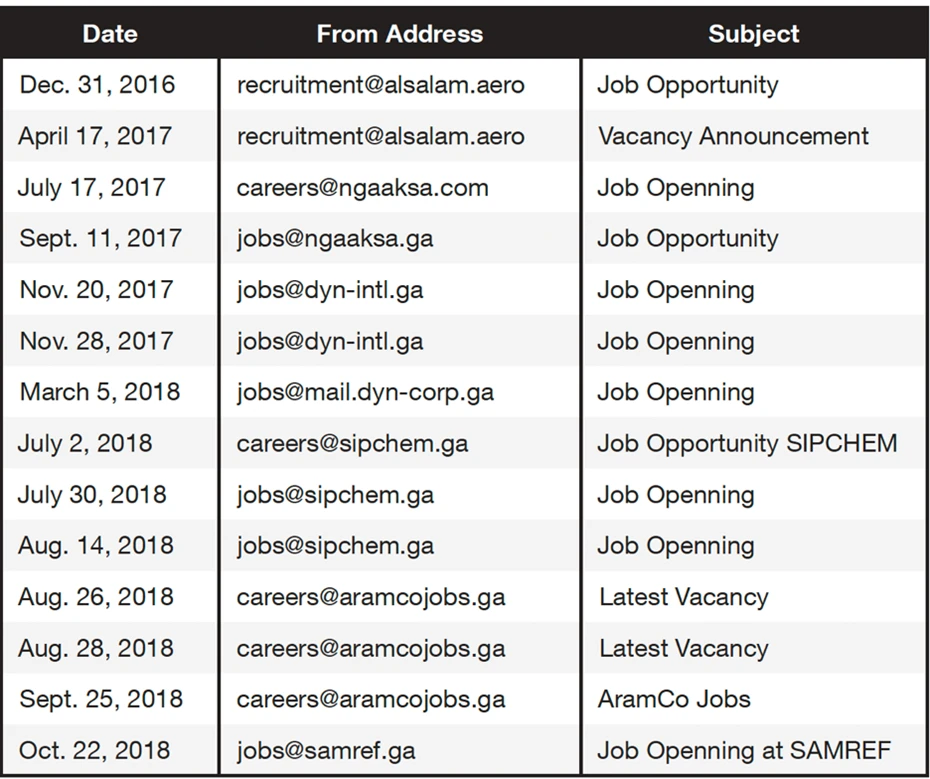

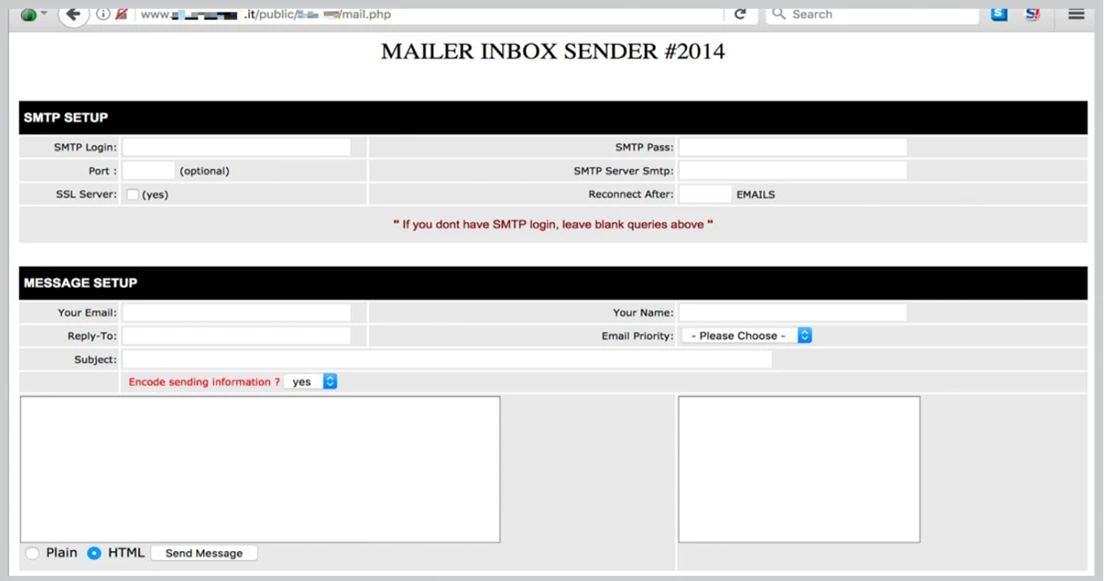

這些電子郵件內含一個連結指向某個惡意的 HTML 應用程式 (.hta) 檔案,該檔案會下載一個 PowerShell 腳本。此腳本會再從 APT33 下載更多惡意程式,好讓該集團能長期潛伏在目標網路內部。表 1 列出一些我們從趨勢科技全球威脅情報網 Smart Protection Network™ 看到的一些廣告郵件行動。這些行動中使用的公司名稱不一定是被攻擊的目標,但通常是社交工程誘餌的一環。

駭客之所以使用徵才廣告當成社交工程誘餌,是因為這些魚叉式網路釣魚 (Spear Phishing )郵件攻擊的對象確實曾經收到被冒名的公司所發出的徵人通知郵件,這表示 APT33 集團知道其攻擊的目標曾經從合法來源收到了哪些資料。

目前已知 APT33 跟某個破壞性惡意程式 StoneDrill有所關聯,而且可能跟 Shamoon 蠕蟲也有所關聯 (儘管後者我們並無明確證據)。

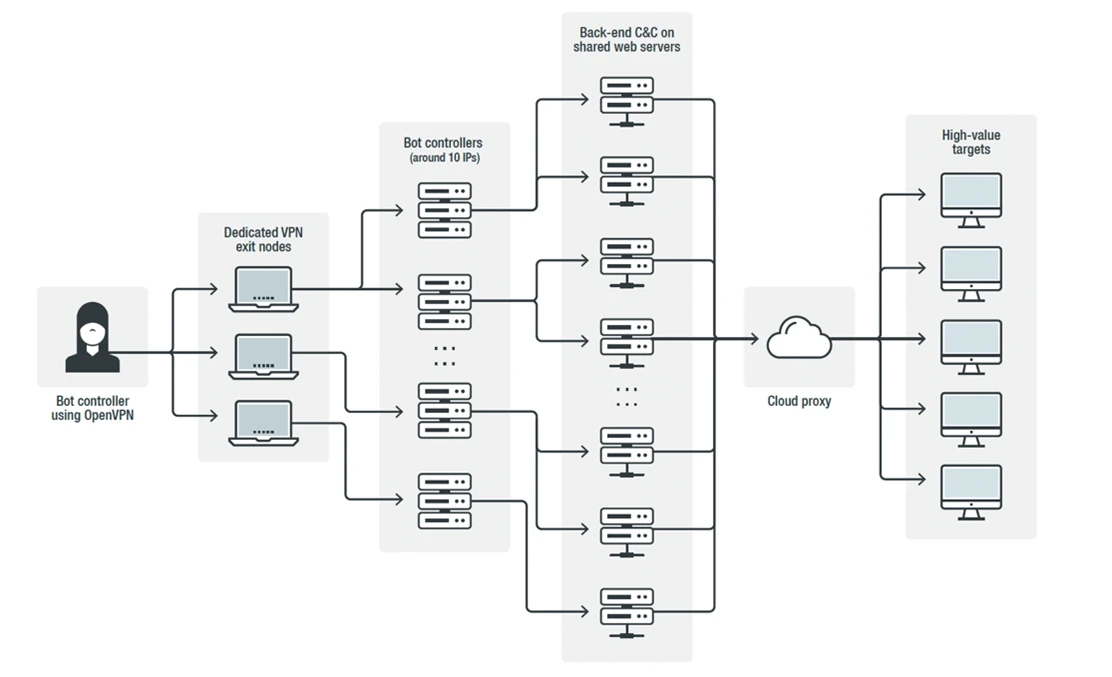

除了這些相對積極且針對石油產業供應鏈的攻擊之外,我們發現 APT33 也一直透過幾個 C&C 網域 (參見表 2) 來操控一些小型殭屍網路,每個殭屍網路大約只包含十幾台電腦。顯然 APT33為了防止自己被輕易追查而煞費苦心。

這些 C&C 網域是架設在雲端代管的代理器 (Proxy) 上。這些代理器會負責將殭屍電腦所發出的 URL 請求轉送至後端一大群共用的網站伺服器,這些伺服器很可能對應到上千個合法的網域。而這些後端伺服器都受到特殊軟體的保護,可偵測來自資安研究人員的蓄意刺探。接著,後端伺服器再將殭屍電腦送來的資料向後傳給專門彙整資料與操控殭屍的伺服器,這些伺服器會使用專用的 IP 位址。然後,APT33 駭客集團再經由私人 VPN 連線至資料彙整伺服器,且其 VPN 出口節點 (exit node) 會經常變換。APT33 會使用這些 VPN 連線來下達指令並從殭屍電腦接收資料。

我們對 APT33 的私人 VPN 出口節點監控了一年以上,並且找到出口節點對應的 APT33 伺服器系統管理員連線。顯然這些私人 VPN 出口節點也被用來偵查石油產業供應鏈企業的網路。更確切地說,我們實際看到 APT33 掌控的某些 IP 位址被用於偵查中東某石油探勘公司、美國某石油公司,以及中東某軍醫院的網路。

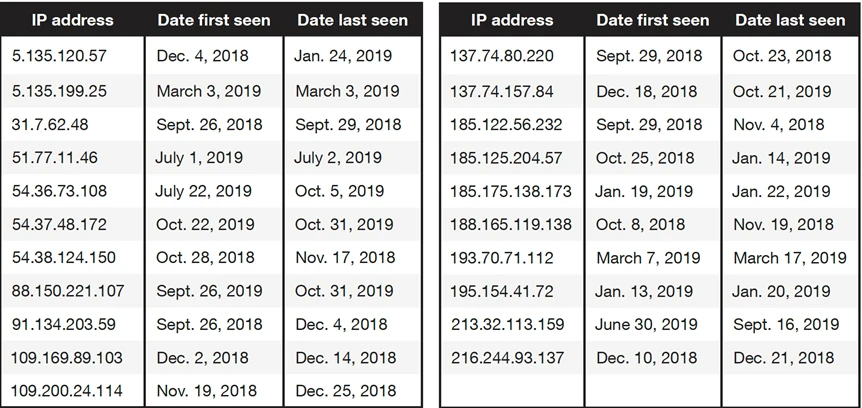

表 2 顯示一份 APT33 曾經用過的 IP 位址清單。這些 IP 位址的實際使用時間可能超過了表中顯示的期間。這份資料可用來判斷一個企業是否曾經遭 APT33 鎖定 (不論是偵查或實際攻擊)。

資安建議

以下是一些有助於石油天然氣產業對抗網路駭客的一些通用原則:

執行資料一致性檢查

對石油天然氣公司來說,將所有資料通訊全部加密也許並無迫切需要,但若能確保資料的一致性,還是可以帶來一些好處。比方說,來自石油生產據點各種感測器的資訊,若能至少確認一下所有資料通訊都經過簽署,就能降低石油生產資料遭到篡改的危險。這可大幅降低中間人攻擊的風險,防止感測器數值或生產指令遭人篡改,或被注入非法指令。

建置 DNSSEC

我們注意到許多石油天然氣公司並未建置網域名稱系統安全擴充功能 (Domain Name System Security Extensions,簡稱 DNSSEC)。DNSSEC 要求網域名稱 DNS 記錄須使用權威名稱伺服器的私密金鑰來簽署,如此一來,DNS 解析器就可以檢查 DNS 記錄是否經過適當簽署。

守護自己的網域名稱

駭客集團有可能接管企業的網域名稱,例如透過非法的 DNS 設定變更。要防範這點,很重要的一點就是您所採用的 DNS 服務供應商對於任何企業網域的 DNS 設定變更都應要求雙重認證。

監控 SSL 憑證

為了保護品牌商譽,同時也為了及早預警可能發生的攻擊,很重要的一點就是要密注意那些最新產生且在通用名稱 (Common Name) 欄位出現某些關鍵字的 SSL 憑證。

小心提防變臉詐騙 (BEC)

要防範變臉詐騙,可採用垃圾郵件過濾器、教育使用者如何辨識可疑郵件,以及採用可辨識企業內部人員寫作風格的 AI 技術。

網頁郵件至少須使用雙重認證

網頁郵件的主機名稱有可能遭到 DNS 挾持攻擊,或因網頁郵件軟體的漏洞而遭駭客入侵。此外,網頁郵件相關的攻擊還包括登入憑證網路釣魚攻擊。一些精心策畫的登入憑證網路釣魚,有時真的非常逼真。因此,在登入網頁郵件時若能使用雙重認證 (最好使用實體金鑰) 並搭配 VPN 連線,就能大幅降低網頁郵件的使用風險。

舉辦員工資安教育訓練

定期舉辦全公司員工的教育訓練相當重要,包括針對某些議題的資安意識訓練,如:登入憑證網路釣魚、魚叉式網路釣魚 (Spear Phishing )、社群媒體使用習慣、資料管理、隱私權政策、智慧財產保護,以及實體保全。

監控資料是否外洩

文件浮水印可以讓您更容易發現遭到外洩的文件,因為公司可隨時監控某些浮水印。有些公司專門幫人搜尋外洩的資料與外流的登入憑證,企業可透過主動監控外洩資料來及早防範公司可能蒙受的損害。

隨時保持 VPN 軟體更新

近年來,VPN 軟體被發現了不少漏洞,有些企業因為各種理由而未在 VPN 軟體釋出修補更新當下立即更新。這樣做非常危險,因為當漏洞一旦被公開,APT 駭客集團就會馬上開始刺探企業 (包括石油公司) 的 VPN 伺服器是否存在著被公開的漏洞。

檢視雲端服務的資安設定

雖然雲端服務可提升效率並降低成本,但企業有時候卻忘了適當開啟雲端服務提供的所有安全措施,有些措施可協助企業保護其雲端基礎架構,企業應善加利用。

如欲了解更多有關石油天然氣所面臨的威脅,請至此處下載我們的完整報告。