L'ingénierie sociale par phishing remplacera les kits d'exploits en tant que vecteur d'attaque

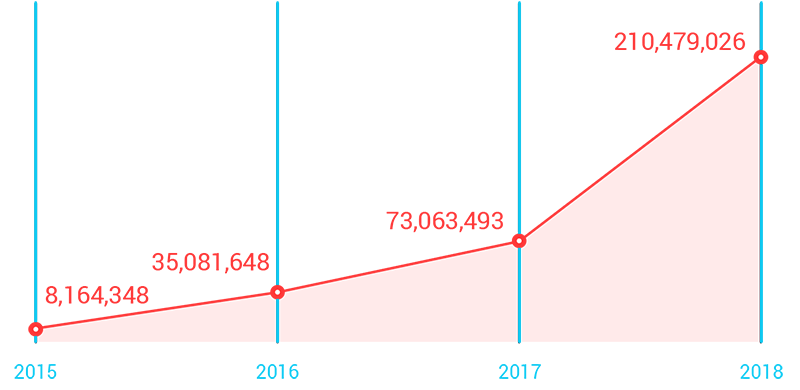

Les attaques de phishing augmenteront sensiblement en 2019. La diversité des logiciels et systèmes d'exploitation (SE) est plus importante que jamais : aucun SE ne détient plus de la moitié du marché (ce qui n'était pas le cas il y a cinq ans par exemple). Les cybercriminels s'adaptent en revenant à un “système d'exploitation” plus courant : les émotions humaines. Il est vrai que nous percevons une augmentation des attaques de phishing ces dernières années, comme l'indique le volume d'URL de phishing bloquées.

Le nombre d'URL de phishing bloquées a augmenté, selon les données de l'infrastructure Trend MicroTM Smart Protection NetworkTM au 3e trimestre 2018.

Le nombre d'URL de phishing bloquées a augmenté, selon les données de l'infrastructure Trend MicroTM Smart Protection NetworkTM au 3e trimestre 2018.

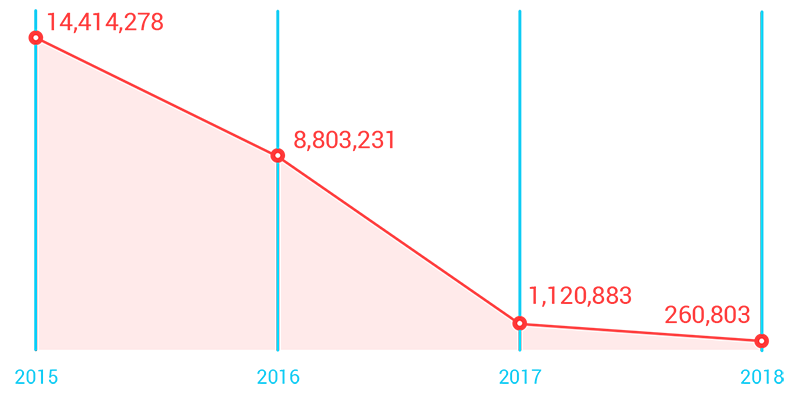

L'activité des kits d'exploit devrait poursuivre son repli, une tendance déjà pointée par nos données sur ce sujet.

Les activités de kit d'exploit bloquées ont diminué au fil des ans, selon les données de l'infrastructure Trend Micro Smart Protection Network au 3e trimestre 2018.

Les activités de kit d'exploit bloquées ont diminué au fil des ans, selon les données de l'infrastructure Trend Micro Smart Protection Network au 3e trimestre 2018.

Les identifiants de connexion volés seront utilisés en masse

Les identifiants de connexion volés seront activement et largement utilisés dans les transactions frauduleuses. Les cybercriminels passeront en effet à l'étape suivante logique, après avoir amassé de grandes quantités d'informations issues des violations de données ces dernières années : ils utiliseront ces identifiants de connexion volés. Un récent rapport de Ponemon Institute et Akamai a démontré que le credential stuffing (injection automatisée sur plusieurs sites Web populaires d'associations de noms d'utilisateur et de mots de passe volés lors d'une seule violation) gagne en importance.

Des cybercriminels se connecteront à des programmes de fidélité et de récompenses avec des identifiants de connexion volés, et les utiliseront pour inscrire des utilisateurs à de la cyberpropagande, fausser des portails de consommation en publiant de faux avis, ou ajouter de faux votes dans les sondages communautaires : les applications sont infinies.

Les cas de sextorsion vont augmenter

Les extorsions en ligne s'annoncent plus réfléchies et répétées. Par exemple, nous verrons une augmentation des signalements d'adolescents et de jeunes adultes subissant une extorsion pour des motifs non monétaires. Il est difficile de savoir si un maître chanteur ira au bout de sa démarche, mais la nature hautement personnelle de ce type d'attaques poussera la victime à envisager sérieusement de se soumettre aux exigences de l’attaquant, qu'il s'agisse d'argent ou de faveurs sexuelles. Dans certains cas, cette situation mènera à des résultats terribles comme le suicide. Ce type d'attaques ôtera d'autres vies en 2019.

Les réseaux résidentiels, en cas de travail à domicile, exposeront les entreprises à des risques de sécurité semblables à ceux du BYOD

Les appareils à domicile des employés connectés à Internet seront le nouveau point d'entrée improbable dans les réseaux d’entreprise. C'est le résultat inattendu, mais inévitable, de deux tendances :

- d'une part, l'augmentation du travail à domicile, à cause duquel il est difficile de suivre les mouvements des données d'entreprise lorsque des employés accèdent à des applications Cloud et à des logiciels de collaboration pour la discussion instantanée, les visioconférences et le partage de fichiers depuis leur domicile ;

- d'autre part, l'adoption croissante d'appareils intelligents à domicile, que les employés trouveront très pratiques pour le travail également, causant ainsi un scénario d'usage mixte.

Nos chercheurs ont déjà prouvé que les enceintes connectées peuvent causer une fuite de données personnelles. Quelques scénarios d'attaques ciblées en 2019 utiliseront les faiblesses des enceintes connectées pour accéder aux réseaux d’entreprise via les réseaux résidentiels des employés.

L'automatisation sera une nouvelle faille dans la compromission des processus d'entreprise

La compromission des processus d'entreprise (BPC, Business Process Compromise), dans laquelle des processus d'entreprise spécifiques sont discrètement modifiés au profit des attaquants, deviendra un risque constant pour les entreprises. L'automatisation constituera un nouveau défi dans la sécurisation des processus d'entreprise contre le BPC. Forrester prévoit que l'automatisation causera la perte de 10 % des emplois en 2019.

'Les tâches de monitoring ou de surveillance sont de plus en plus menées via les applications logicielles ou en ligne : les cybercriminels auront ainsi davantage l'occasion d'infiltrer ces processus s'ils ne sont pas sécurisés en amont. Le logiciel d'automatisation présentera des vulnérabilités, et son intégration aux systèmes existants introduira des failles.

De plus, les acteurs de menaces essaieront de trouver des points faibles auprès des fournisseurs, partenaires ou sous-traitants de l’entreprise ciblée pour atteindre leurs objectifs ; l'automatisation introduira donc des risques dans la chaîne d'approvisionnement également.

Le combat contre les fausses nouvelles cédera sous la pression des différentes élections

L'immense rôle des réseaux sociaux lors des dernières élections, en particulier pour la propagation de fausses nouvelles, a livré une image du type de défis auxquels d'autres pays allaient faire face. Plusieurs facteurs contribuent à la persistance des fausses nouvelles : motivation, disponibilité des outils et accessibilité des plateformes. Les gouvernements ont exprimé leur intérêt envers la réglementation des plateformes de réseaux sociaux, mais ils n'auront pas assez de temps pour débarrasser Internet des fausses nouvelles.

Les améliorations apportées par les réseaux sociaux pour combattre les fausses nouvelles après 2016 ne suffiront pas pour faire face au déluge de cyberpropagande qui entoure les sessions de vote en 2019. L'existence de plusieurs langues dans de grandes zones géographiques, comme l'Union européenne, augmente la difficulté technique du combat contre les fausses nouvelles.

La cyberprésence plus forte des états fera des victimes collatérales

Les attaques ciblées se poursuivront parmi les acteurs traditionnels, mais en 2019, les pays qui sont généralement épargnés seront eux aussi impliqués. Les pays qui renforcent leurs cybercapacités chercheront à soutenir et responsabiliser les pirates domestiques, en préparation de ou en réponse à des attaques perçues ou antérieures.

Malheureusement, ces évolutions génèrent des effets collatéraux sur des victimes innocentes, sans aucun lien avec ces cyber-réactions. Nous l'avons déjà vu avec WannaCry et NotPetya : les dommages collatéraux ne feront qu'augmenter.

Les cybercriminels utiliseront davantage de techniques pour s'infiltrer

En réponse aux technologies des fournisseurs de sécurité, notamment l'intérêt renouvelé envers l'apprentissage automatique pour la cybersécurité, les cybercriminels utiliseront davantage de tactiques malveillantes pour « s'infiltrer ». On découvrira, documentera et partagera sans cesse de nouvelles façons d'utiliser les objets informatiques classiques à des fins autres que leur utilisation ou objectif prévu.

Les entreprises qui utilisent la technologie d'apprentissage automatique en tant qu'unique solution de sécurité feront face à une difficulté : de plus en plus de cybercriminels utilisent ces techniques, entre autres, pour infecter des systèmes. Ces tactiques cybercriminelles devraient devenir bien plus prononcées en 2019.

99,99 % des attaques basées sur des exploits ne s'appuieront pas sur des vulnérabilités de type zero-day

Les exploits de type zero-day sont un point de concentration en sécurité IT en raison des éléments suivants :

- Les programmes actuels de divulgation responsable qui récompensent les chercheurs ayant identifié des vulnérabilités, dont le programme Zero Day Initiative (ZDI) de Trend Micro.

- Le fait qu'il suffise de détecter une attaque pour que les fournisseurs soient invités à agir.

L'occasion la plus accessible pour les cybercriminels est la fenêtre qui couvre la période entre la sortie d'un nouveau correctif et le moment où il est déployé dans les systèmes d'entreprise.

En 2019, les attaques réussies basées sur des exploits impliqueront des vulnérabilités pour lesquelles des correctifs sont disponibles depuis des semaines, voire des mois, mais n'ont pas encore été appliqués. Les cas d'exploits de type n-day resteront un fléau dans la sécurité du réseau.

Les attaques réelles ciblant les ICS deviendront un sujet de préoccupation croissant

Les pays qui développent leurs cybercapacités mèneront des attaques contre l’infrastructure critique des plus petits acteurs. Leur but sera d'acquérir un avantage politique ou militaire, ou de tester leurs capacités face à des pays qui n'ont pas encore la capacité à riposter, parmi les autres motivations possibles.

Le fait que les attaques touchent les ICS (industrial control systems, systèmes de contrôle industriel) d'eau, d'électricité ou de fabrication dépendra de l'intention ou de l’occasion de l'acteur de la menace. Ces attaques souligneront les points faibles, tels que ceux que la directive NIS de l'UE veut freiner avec ses réglementations pour les opérateurs de services essentiels.

Une attaque ICS réussie affectera le service public ciblé avec des arrêts opérationnels, des dommages aux équipements, des pertes financières indirectes et, dans le pire des cas, des risques pour la santé et la sécurité

Un nombre croissant de vulnérabilités logicielles liées au Cloud seront découvertes

Docker, un programme de conteneurisation, et Kubernetes, un système d'orchestration de conteneur, sont largement adoptés pour une utilisation dans les déploiements basés dans le cloud. Quelques vulnérabilités de Kubernetes ont déjà été divulguées ces dernières années et on a découvert un problème de sécurité « critique » juste avant la fin de l'année. En attendant, Kromtech a découvert que plus d'une dizaine d'images Docker malveillantes avaient été téléchargées au moins cinq millions de fois sur une période d'un an, avant d'être retirées.

À mesure que davantage d'entreprises migrent vers le cloud, la recherche sur les vulnérabilités de l'infrastructure cloud gagnera du terrain, notamment à mesure que la communauté open-source trouve davantage d'utilisations et creuse davantage dans les logiciels liés au cloud.

Les cybercriminels se battront pour gagner une « Worm War » de l'IoT émergente

Les routeurs resteront un vecteur d'attaque attractif pour les cybercriminels qui souhaitent prendre le contrôle d'un certain nombre d'appareils connectés. Nous assisterons à une répétition des “worm wars“ dans la période charnière du début des années 2000 dans les domiciles intelligents.

Les attaques récentes basées sur des routeurs qui affectent les appareils intelligents, ou attaques IoT, s'appuient principalement sur le même code source divulgué du malware Mirai ou d'un autre malware au comportement similaire. Elles parcourent automatiquement le réseau Internet et détectent les mêmes appareils.

Étant donné qu'il existe un nombre défini d'appareils et qu'un seul malware doit contrôler un seul appareil pour effectuer un déni de service distribué (DDoS) et d'autres attaques, les cybercriminels commenceront à ajouter du code pour empêcher tout autre pirate d'utiliser l'appareil ou d'éliminer une infection par malware existante pour devenir son contrôleur exclusif.

Les premiers cas de personnes âgées devenant les victimes d'attaques sur des appareils de santé intelligents auront lieu

Les premières victimes réelles d'une attaque sur appareil de santé intelligent seront les personnes âgées. Les entreprises explorent la base de clients des personnes âgées en tant qu'utilisateurs potentiels d'outils de suivi intelligents ou d'autres appareils de santé connectés à Internet, comme ceux qui surveillent le rythme cardiaque ou envoient des alertes à des comptes connectés lorsque la personne âgée fait une chute ou glisse. Par le passé, les personnes âgées ont été les cibles d'arnaques par téléphone en raison de leur richesse relative, liée à leurs économies de retraite.

Nous pensons que les personnes âgées deviendront les victimes d'attaques sur ces appareils dès 2019. Les utilisateurs âgés d'outils de suivi de la santé n'auront pas assez de connaissances en informatique pour contrôler les paramètres de confidentialité de ces appareils (causant une fuite de données) ou pour assurer la sécurité de leurs comptes (ce qui permettra aux cybercriminels d'accéder à des données de santé et autres données personnelles).

D'autres inconnues requièrent une sécurité multicouche intelligente pour les entreprises

Les réalités des architectures de datacenter hybrides modernes et l'accès et la mobilité en évolution des endpoints/utilisateurs finaux, notamment les partenaires et d'autres tiers qui se connectent au réseau, demanderont bien plus d'efforts aux équipes de sécurité IT en 2019.

Le manque de compétences en sécurité IT deviendra ainsi plus prononcé. Il deviendra encore plus important de compléter le savoir-faire existant avec des technologies de sécurité intelligentes, efficaces et multicouche.

Les développeurs doivent adopter la culture DevOps en se concentrant sur la sécurité

Le DevSecOps, les DevOps se concentrant sur la sécurité, mène à des pratiques de sécurité solides et à une sécurité intégrée à chaque étape. Les développeurs de logiciels doivent adopter cet état d'esprit, ainsi que sa gamme d'outils pratique, pour récolter non seulement les bénéfices de sécurité, mais aussi les réductions de coûts.

Les utilisateurs doivent adopter la citoyenneté numérique responsable et de bonnes pratiques de sécurité

Les utilisateurs doivent appliquer le même niveau de réflexion critique à leur comportement de partage sur les réseaux sociaux qu'à leur diligence pour contrôler si un email ou un appel téléphonique provient bien d'une source fiable.

La capacité des utilisateurs d'Internet à distinguer le vrai du faux en 2019 gagnera en importance. Il faut espérer que la sensibilisation aux mécaniques qui sous-tendent les fausses nouvelles rendra le public plus résistant à la manipulation des opinions.

Pour la protection des comptes et la confidentialité des données, les utilisateurs doivent régulièrement modifier leur mot de passe, avoir des mots de passe uniques pour différents comptes, profiter des fonctions d'authentification multifacteur si possible, ou utiliser un outil de gestion des mots de passe pour stocker les identifiants de connexion en toute sécurité.

Les utilisateurs de domotique doivent sécuriser leurs routeurs et appareils.

Le paysage des menaces promet d'être riche en difficultés pour presque tous les secteurs d'utilisateurs d'Internet en 2019. Une compréhension approfondie de ces problèmes est un pas dans la bonne direction.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks