Что такое архитектура нулевого доверия?

Подход Zero Trust заключается в том, что ни одно соединение, пользователь или актив не являются доверенными, пока не будут проверены. Традиционная парадигма защиты периметра, наоборот, доверяет соединениям, которые один раз прошли аутентификацию, и предоставляет им доступ ко всей сети, что делает активы предприятия потенциально открытыми для атак киберпреступников. Долговременные проекты по реализации принципов Zero Trust строятся на основе уже существующей архитектуры и трансформируют ее.

Архитектура нулевого доверия

Архитектура нулевого доверия (Zero Trust Architecture, ZTA) — развивающаяся концепция, для которой пока не существует ни сертификации, ни практических стандартов. Многие компании полагаются на сертификаты, такие как соответствие требованиям Международной организации по стандартизации (ISO), поэтому отсутствие четко определенных параметров для Zero Trust (ZT) создает изрядную путаницу.

Еще большую путаницу вносит то, что некоторые вендоры маркируют продукт или услугу как комплексное решение ZT, игнорируя основную предпосылку, что Zero Trust не привязан к конкретному набору продуктов или услуг — это подход, для реализации принципов которого используются как существующие, так и новые продукты и услуги. Хуже того, многие будут уверять, что нулевое доверие уже реализовано в устаревших продуктах, на которых воплотить современные стандарты безопасности невозможно.

Фреймворки Zero Trust

Существуют различные фреймворки и подходы Zero Trust. ZT — это концепция, но основы структуры Zero Trust уже определены Национальным институтом стандартов и технологий (NIST) и аналитическими компаниями, такими как Gartner, Forrester, IDC и ESG.

- В специальной публикации Zero Trust Architecture («Архитектура нулевого доверия») NIST рассказывает о том, как правительство США использует стратегии ZT. 50-страничный документ определяет основы идеальной реализации принципов ZT и предлагает сценарии развертывания и примеры использования ZTA федеральным правительством. Хотя Gartner, Forrester, IDC, ESG и другие аналитические компании сходятся с NIST в толковании термина «нулевое доверие», а также многих определений, подходов и фреймворков, в то же время эти компании не пришли к согласию по терминологии для обозначения множества понятий и часто называют одно и то же по-разному.

- Например, Gartner использует термин Secure Access Service Edge (SASE) для описания комбинации Cloud Access Security Broker (CASB), безопасного веб-шлюза (SWG) и расширенной виртуальной частной сети (VPN), в то время как Forrester называет этот же фреймворк Zero Trust Edge (ZТЕ).

Аналитические компании начинают предлагать планы развития вместе с ценными рекомендациями, и организации могут найти в этих источниках ценную информацию, чтобы начать реализацию концепции Zero Trust.

Основные принципы нулевого доверия

Путь к реализации ZT начинается с ряда принципов, которые каждое предприятие применяет в соответствии со своим бизнесом и потребностями безопасности.

- Все данные и услуги считаются ресурсами. Современная сеть может состоять из множества устройств и сервисов разного класса. Такие услуги, как SaaS, облачные службы и личные устройства, которые имеют доступ к ресурсам предприятия, тоже могут классифицироваться как ресурсы ZTA.

- Доверие не может быть связано с местоположением сети или идентификацией. Традиционная защита на уровне периметра, напротив, ставила единственный барьер для получения доступа пользователей к корпоративным ресурсам. Один раз пройдя аутентификацию, пользователь получал доступ к широкому кругу активов предприятия. Такая практика широко распахивала двери для злоумышленников. Единожды получив доступ, они могли горизонтально распространяться по всей сети, по мере продвижения устанавливая вредоносное ПО и программы-вымогатели.

- Доступ к отдельным ресурсам предоставляется только для одной сессии. Доверие должно подтверждаться до предоставления доступа. Привилегии назначаются насколько возможно низкие: не выше, чем требуется для выполнения задачи.

- Доступ определяется динамической политикой. Политика — это набор правил доступа, которые организация назначает пользователю (субъекту), ресурсу или приложению. Установите политику, основанную на потребностях вашего бизнеса и уровне риска, который приемлем для вас. Динамическая политика может предусматривать непрерывный мониторинг уровня рисков пользователей, устройств и поведенческих атрибутов (например, наблюдаемых отклонений от модели использования ресурсов). Политика также может включать такие атрибуты среды, как местоположение сети, время и активные атаки.

- Предполагается, что ни один актив не является изначально доверенным. Оценивайте уровень безопасности актива во время запроса ресурса с помощью системы непрерывного мониторинга. Нужно учитывать и личные устройства, выбирая для них соответствующий уровень доступа. Это не такое уж суровое требование, как кажется, ведь серверы, ранее показавшие себя безопасными, могут эксплуатироваться после раскрытия уязвимостей или из-за изменения небольшого компонента, например, включения библиотеки с открытым исходным кодом.

- Проверяйте доверие постоянно, оно не является раз и навсегда зафиксированным состоянием. Если риск пользователя или устройства возрастает, немедленно примите меры, разорвав соединения или сбросив учетные записи.

- Строго контролируйте аутентификацию и авторизацию. Применяйте динамические принципы непрерывного сканирования, оценки угроз, адаптации и переоценки доверия к текущей связи. Создайте систему управления идентификацией, учетными данными и доступом (ICAM), включая многофакторную аутентификацию (MFA) для соответствующих ресурсов. Вы можете вести переоценку политик, например, с учетом времени, неожиданной активности или запроса нового ресурса.

- Собирайте как можно больше информации. Особенно ценна информация о состоянии безопасности активов, сетевом трафике и запросах на доступ. Эти данные помогают понять, как улучшить политики безопасности и как обеспечить их применение.

Компоненты модели Zero Trust

Архитектура Zero Trust формируется из различных компонентов. Некоторые из них могут быть как локальными, так и облачными службами. Помните, что любая внедренная вами ZTA с течением времени будет развиваться. В этот период очень важно ознакомить заинтересованных лиц со всеми переменами и донести до них, что реализация ZTA требует постоянных усилий и не имеет четко выраженного начала и конца. По мере того, как изменения в ИТ- и бизнес-потребностях будут препятствовать вашему продвижению к успеху, будьте готовы к постоянной переоценке архитектуры, чтобы максимально усилить эффект от применения подхода Zero Trust.

Эксперты подчеркивают, что универсальной инфраструктуры Zero Trust не существует. Каждое предприятие особенное, следовательно, каждая реализация принципов Zero Trust тоже особенная. Вдобавок, инфраструктура обычно реализуется в течение какого-то периода времени с помощью серии небольших проектов модернизации. Идеальной модель бывает редко, если вообще бывает.

Одним из атрибутов модели нулевого доверия является ее динамическая природа, поэтому модель ZT, которая оказалась идеальной на сегодняшний день, завтра может уйти далеко от идеала.

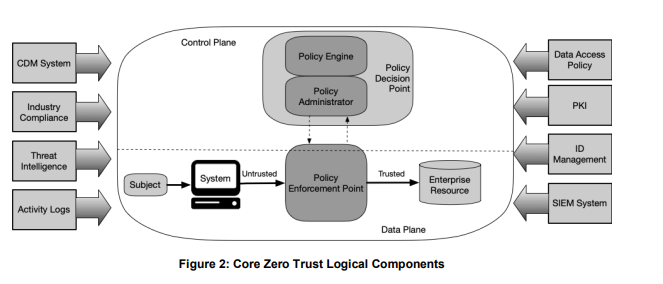

Пример диаграммы из документа NIST, стр. 18. Компоненты модели Zero Trust

- Policy Engine (PE): принимает решение, предоставить ли доступ или нет, на основе политики, а также входных данных из систем CDM и от служб, предоставляющих аналитическую информацию об угрозах;

- Policy Administrator (PA): отвечает за установление или прекращение связи на основе решений PE.

- Policy Enforcement Point (PEP): отвечает за включение, мониторинг и разрыв соединений.

Ряд ресурсов предоставляет входные данные, необходимые PE для принятия решения о доступе.

- Система непрерывной диагностики и мониторинга (Continuous Diagnostics and Mitigation, CDM) информирует PE о том, имеет ли запрашивающий доступ корпоративный (или некорпоративный) актив правильную операционную систему, целостность программных компонентов или любые известные уязвимости.

- Система соответствия отраслевым стандартам (Industry compliance system, ICM) содержит правила политик и контролирует их соблюдение. Большинство компаний и организаций имеют определенный набор регуляторных требований, которые должны выполнять все, в частности, медицинские учреждения.

- Сводки данных об угрозах: внутренние или внешние источники предоставляют информацию о новых уязвимостях, программных ошибках и вредоносном ПО, на основе которой PE принимает решение о запрете доступа.

- Журналы активности на уровне сетей и систем обеспечивают обратную связь в режиме реального времени, предоставляя сведения об активах, трафике, доступе и других событиях. Они позволяют оценить недавнюю активность и принять соответствующие решения на основе политик.

- Политики доступа к данным — это правила, определяющие порядок предоставления привилегий доступа к данным. Они составляются с учетом роли в организации, бизнес-задачи и необходимости.

- Корпоративная инфраструктура открытых ключей (Public Key Infrastructure, PKI) — эта система генерирует и заносит в логи сертификаты для ресурсов, субъектов, сервисов и приложений.

- Система управления доступом (IDM) создает и хранит данные пользователя, включая имя, адрес электронной почты и сертификаты, а также управляет ими. Эта система управляет информацией о пользователях, которые могут сотрудничать с предприятием, но не входят его в штат.

- Система SIEM собирает информацию о событиях безопасности, которая может способствовать созданию политик и предупреждать об атаках.

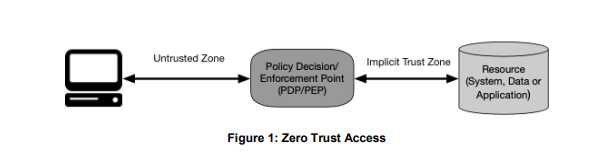

Схема предоставления доступа в ZTA

Другие факторы, необходимые для достижения успеха

Также необходимо определить приоритетность устаревших компонентов существующей архитектуры и компонентов, оказывающих значительное воздействие. Еще один ключевой фактор — обеспечение всеобъемлющей видимости. Этот аспект часто игнорировали в ранних проектах по реализации концепции Zero Trust. Как отмечают почти все первые пользователи модели ZT, доверять можно только тому, что видишь.

Микросегментация чрезвычайно полезный метод, но без сильной поддержки компонента ZT, устанавливающего идентичность действующих лиц, дальнейшая микросегментация будет снижать отдачу от подхода с нулевым доверием.