12 Rodzaje ataków socjotechnicznych

12 Rodzaje ataków socjotechnicznych

Ataki socjotechniczne wykorzystują ludzką psychologię, a nie techniczne luki w zabezpieczeniach. Te taktyki manipulacyjne mają na celu nakłonienie osób do ujawnienia poufnych informacji lub podjęcia działań, które zagrażają bezpieczeństwu — często bez świadomości. Ponieważ cyberprzestępcy nieustannie dopracowują swoje techniki, niezwykle ważne jest, aby osoby i organizacje zrozumieły różne formy ataków.

Poniżej znajduje się dwanaście najczęstszych rodzajów ataków socjotechnicznych, wyjaśnionych z nową perspektywą i kontekstem praktycznym.

Phishing

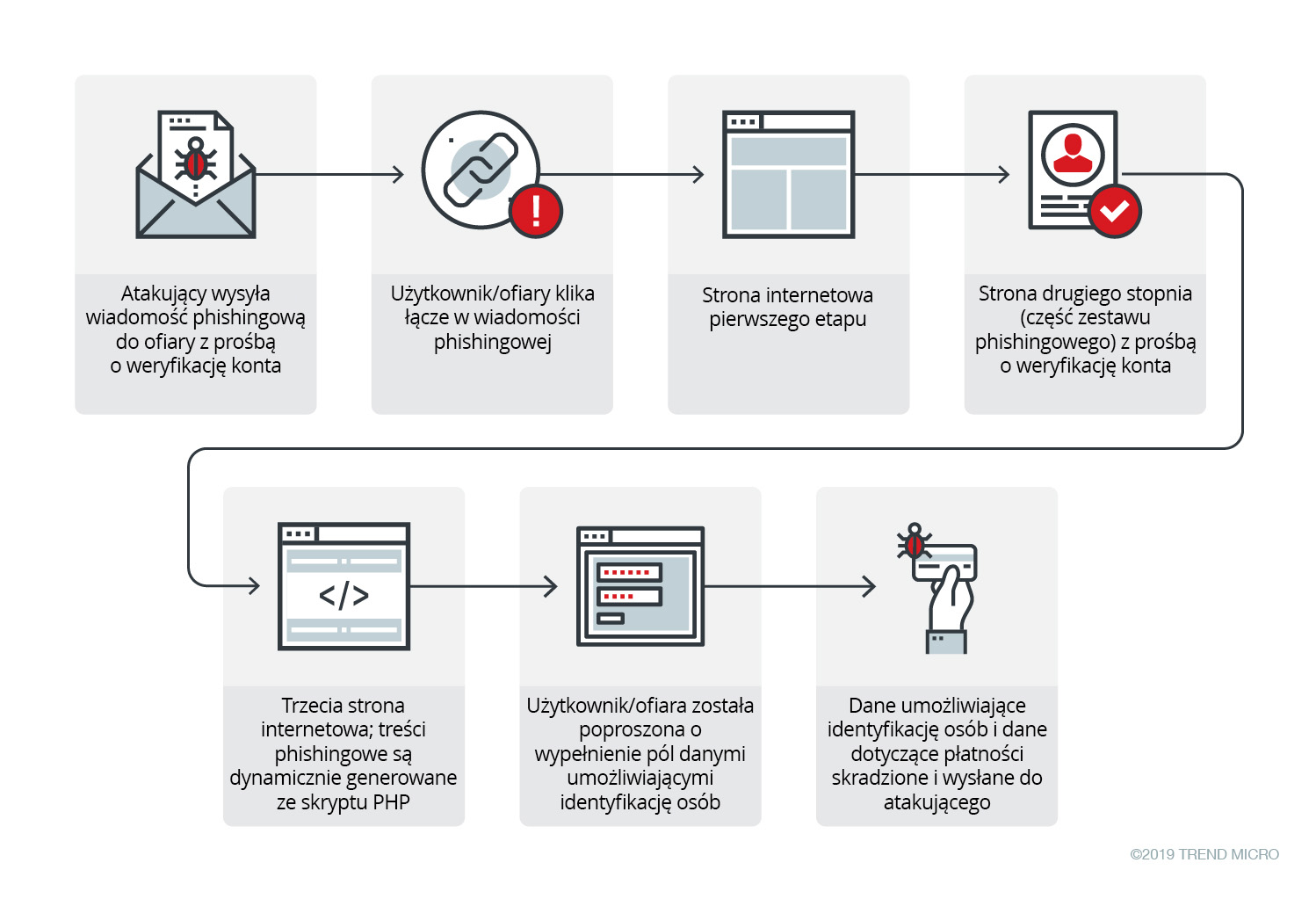

Phishing to rodzaj cyberataku, w ramach którego przestępcy podszywają się pod zaufane podmioty, takie jak banki lub dostawcy usług, w celu wysyłania fałszywych wiadomości, zwykle za pośrednictwem poczty elektronicznej. Celem jest nakłonienie ofiar do kliknięcia szkodliwych łączy lub pobrania złośliwych załączników, co spowoduje kradzież danych lub zakażenie złośliwym oprogramowaniem.

Atakujący projektują te wiadomości, aby manipulować emocjami, takimi jak strach lub ciekawość, aby naciskać na ofiary, aby kliknęły łącze lub podały wrażliwe informacje. Na przykład wiadomość może ostrzegać Cię, że Twoje konto zostanie zawieszone, chyba że od razu zweryfikujesz dane osobowe.

Spear Phishing

Spear phishing idzie dalej, dostosowując wiadomości do konkretnej osoby lub organizacji. Atakujący przeprowadzają dogłębne badania, aby spersonalizować treści — takie jak odniesienia do imion i nazwisk współpracowników lub bieżących projektów — co sprawia, że wiadomość e-mail wydaje się wiarygodna i istotna.

W odróżnieniu od phishingu ogólnego, spear phishing jest trudniejszy do wykrycia, ponieważ naśladuje komunikację wewnętrzną lub zaufaną korespondencję biznesową. Często jest to brama do głębszych włamań do sieci.

Baiting

Baiting polega na zachęcaniu celu do czegoś atrakcyjnego, na przykład bezpłatnego pobrania lub zgubienia dysku USB oznaczonego jako „Poufne”. Po kontakcie przynęta dostarcza złośliwe oprogramowanie lub zapewnia atakującemu dostęp do systemu.

Tym, co sprawia, że przynęta jest szczególnie niebezpieczna, jest uzbrojenie w ciekawość lub chciwość — cechy, które mogą w danej chwili ominąć świadomość bezpieczeństwa.

Whaling

Whaling jest skierowany do dyrektorów wysokiego szczebla lub decydentów w organizacji. Ataki te często ukrywają się jako autentyczna komunikacja biznesowa, taka jak pilne powiadomienia prawne lub faktury dostawców.

Ponieważ kadra kierownicza najwyższego szczebla często ma dostęp do wrażliwych danych i systemów finansowych, narażanie kont może prowadzić do oszustw na dużą skalę lub naruszeń bezpieczeństwa danych.

Tailgating

Tailgating, znany również jako „piggybacking”, to taktyka fizycznej inżynierii społecznej. Ma miejsce wtedy, gdy nieupoważniona osoba uzyskuje dostęp do bezpiecznego budynku, ściśle obserwując kogoś z ważnymi danymi uwierzytelniającymi.

Technika ta wykorzystuje normy społeczne, takie jak uprzejmość, takie jak trzymanie otwartych drzwi, co stanowi poważne ryzyko dla organizacji bez silnych protokołów bezpieczeństwa fizycznego.

Smishing

Smishing, czyli phishing SMS, obejmuje wiadomości tekstowe, które wydają się pochodzić z renomowanych źródeł, takich jak bank lub usługi dostawy. Wiadomości te obejmują łącza lub monity, które prowadzą ofiary do złośliwych witryn internetowych lub zachęcają do pobrania złośliwego oprogramowania.

Smishing wykorzystuje natychmiastową i postrzeganą wiarygodność wiadomości tekstowych, co zwiększa prawdopodobieństwo klikania przez użytkowników bez weryfikacji.

Oszustwa oparte na sztucznej inteligencji

Wraz z rozwojem generacyjnej sztucznej inteligencji atakujący wykorzystują sztuczną inteligencję do automatyzacji i personalizacji swoich kampanii socjotechnicznych. Oszustwa te obejmują:

- Teksty generowane przez sztuczną inteligencję imitujące ludzkie pisanie, aby tworzyć przekonujące wiadomości phishingowe.

- Podszywanie się pod dźwięk i wideo Deepfake, które odwzorowują głos lub wygląd prawdziwych ludzi.

- Fałszywe obrazy służą do manipulowania lub tworzenia dowodów na fałszywe roszczenia.

Sztuczna inteligencja pozwala atakom na coraz większą skalę, zapewniając jednocześnie osobisty charakter, co zwiększa ich skuteczność.

Vishing

Vishing, czyli tzw. phishing głosowy, to taktyka, która wykorzystuje rozmowy telefoniczne do manipulowania ofiarami w celu ujawnienia wrażliwych informacji. Oszuści często podszywają się pod przedstawicieli banku, wsparcie IT, a nawet organy ścigania, aby budować wiarygodność i poczucie pilności.

W odróżnieniu od phishingu e-mail vishing wywiera bezpośredni nacisk poprzez rozmowę, często wyłapując ofiary z przekonującego dialogu lub groźnego języka.

Scareware

Programy do ochrony przed atakami bombardują użytkowników za pomocą alarmujących wiadomości — zwykle wyskakujących reklam — które twierdzą, że system jest zainfekowany. Zaleca się, aby ofiary zainstalowały „poprawkę zabezpieczeń”, która często jest złośliwym oprogramowaniem.

Poprzez wywołanie paniki strachu zastępuje racjonalne podejmowanie decyzji. Taktyki te są powszechnie stosowane w fałszywych kampaniach antywirusowych lub oszustwach na rzecz wsparcia technicznego.

Pretexting

Pretekstowanie obejmuje opracowanie scenariusza mającego na celu zdobycie zaufania i pozyskanie informacji. Przestępca może podszywać się pod współpracownika, dostawcę lub autorytet, tworząc wiarygodną historię, aby przekonać go do ujawnienia danych uwierzytelniających lub przekazania środków.

W przeciwieństwie do phishingu, który często wykorzystuje strach, pretekstowanie opiera się na relacjach i zaufaniu, co czyni go szczególnie niebezpiecznym w środowiskach korporacyjnych.

Quishing

Quishing to metoda phishingu oparta na kodzie QR. Zastępuje on legalne kody QR złośliwymi, umieszczanymi na plakatach, wiadomościach e-mail lub fizycznych lokalizacjach. Po zeskanowaniu kod przekierowuje do fałszywych witryn internetowych lub uruchamia pobieranie złośliwego oprogramowania.

Ponieważ kody QR zasłaniają adresy URL, użytkownicy często skanują bez podejrzeń, co sprawia, że ten atak jest subtelny, ale silny.

Naruszenie bezpieczeństwa biznesowych wiadomości e-mail (BEC)

BEC to zaawansowane oszustwo skierowane do firm z międzynarodowymi dostawcami lub częste przelewy. Atakujący fałszują lub hakują konta e-mail kadry kierowniczej, aby wystawiać fałszywe faktury lub żądania przelewu środków.

Ataki typu BEC są niszczące finansowo i często omijają techniczne mechanizmy obrony, wykorzystując ludzkie zaufanie i słabe procesy weryfikacji.

Jak zapobiegać atakom socjotechnicznym

Zapobieganie atakom socjotechnicznym zaczyna się od świadomości. Zagrożenia te nie wykorzystują oprogramowania, ale ludzi. Im lepiej znasz taktykę manipulacji, tym lepiej jesteś w stanie je dostrzec.

Bez względu na to, czy zagrożenie dotyczy wiadomości e-mail, wiadomości SMS, rozmowy telefonicznej, czy nawet kodu QR, inżynierowie społeczni liczą na rozproszenie uwagi, pilność lub zgubienie zaufania, aby odnieść sukces. Zarówno organizacje, jak i osoby fizyczne muszą podejmować aktywne kroki, aby wzmocnić ludzką warstwę obrony.

Najlepsze praktyki ograniczania ryzyka:

- Aktualizuj systemy: Regularnie aktualizuj system operacyjny, aplikacje i narzędzia cyberbezpieczeństwa, aby chronić się przed znanymi lukami w zabezpieczeniach.

- Włącz uwierzytelnianie wieloskładnikowe (MFA): MFA dodaje dodatkową warstwę weryfikacji, przez co hakerom trudniej jest nadużywać skradzionych danych uwierzytelniających.

- Użyj menedżera haseł: Silne, unikalne hasła do każdego konta zmniejszają szkody, jakie może spowodować naruszenie bezpieczeństwa danych uwierzytelniających.

- Uważaj na nieznane wiadomości e-mail lub załączniki: Nie klikaj łączy ani nie pobieraj plików, chyba że możesz zweryfikować źródło.

- Skonfiguruj filtry poczty e-mail: Skonfiguruj filtry spamu, aby wykrywać i blokować podejrzane treści, zanim dotrą do skrzynki odbiorczej.

- Zachowaj spokój i czujność: Jeśli otrzymasz wiadomość lub telefon, które tworzą poczucie presji lub pilności, poświęć chwilę na wstrzymanie się i zweryfikowanie informacji przed udzieleniem odpowiedzi.

- Zbadaj podejrzane kontakty: Sprawdzaj strony internetowe, wiadomości e-mail lub numery telefonów niezależnie przed podjęciem działań.

- Ogranicz narażenie w mediach społecznościowych: Unikaj nadmiernego udostępniania danych osobowych i regularnie przeglądaj ustawienia prywatności.

- Poznaj zasady swojej organizacji: Pracownicy powinni znać wewnętrzne protokoły obsługi danych, uwierzytelniania i reagowania na incydenty.

Rozwiązanie Vision One Platform Trend Micro

Trend Vision One™ to platforma cyberbezpieczeństwa, która upraszcza zabezpieczenia i pomaga przedsiębiorstwom szybciej wykrywać i powstrzymywać zagrożenia poprzez konsolidację wielu funkcji zabezpieczeń, umożliwiając większą kontrolę nad powierzchnią ataku w przedsiębiorstwie i zapewniając pełny wgląd w stan cyberbezpieczeństwa.

Platforma chmurowa wykorzystuje sztuczną inteligencję i analizy zagrożeń z 250 milionów czujników i 16 centrów badań zagrożeń na całym świecie, aby zapewnić kompleksowy wgląd w ryzyko, wcześniejsze wykrywanie zagrożeń oraz zautomatyzowane opcje reagowania na zagrożenia w jednym rozwiązaniu.