Che cos'è l'architettura Zero Trust?

L'approccio dell'architettura ZT presuppone che nessuna connessione, utente o risorsa sia affidabile finché non viene verificata. Al contrario, il tradizionale paradigma di sicurezza perimetrale si fida delle connessioni una volta autenticate e garantisce loro l'accesso all'intera rete, lasciando le risorse aziendali potenzialmente aperte ai criminali informatici. Trasformativi e ad alta intensità di tempo, i progetti ZT si basano sull'architettura esistente e la rielaborano.

Architettura Zero Trust

L'architettura ZT è un concetto in evoluzione che al momento non risponde a certificazioni o standard pratici. Molte aziende si affidano a certificazioni come la conformità ISO (International Organization for Standardization) e l'assenza di parametri ben definiti nel caso di ZT crea una certa confusione.

Aggiungendo confusione, alcuni fornitori etichettano un prodotto o un servizio come soluzione ZT completa, ignorando la premessa di base che ZT è un approccio che utilizza prodotti e servizi esistenti e nuovi ma non risiede in un particolare insieme di prodotti o servizi. Peggio ancora, molti applicano la pratica della "facciata zero trust" a prodotti legacy nonostante manchino delle proprietà fondamentali.

Framework Zero Trust

Sono disponibili vari framework e approcci ZT. ZT è un concetto, ma le basi di un framework ZT sono state definite dal National Institute of Standards and Technology (NIST) e da società di analisi come Gartner, Forrester, IDC ed ESG.

- Nella sua pubblicazione speciale Zero Trust Architecture, il NIST descrive in che modo il governo degli Stati Uniti sta impiegando le strategie ZT. Il documento di 50 pagine definisce le basi di un'implementazione ZT ideale e offre scenari di implementazione e casi d'uso per il governo federale. Mentre Gartner, Forrester, IDC, ESG e altre società di analisi sono d'accordo con il NIST sul termine "zero trust" e su molte definizioni, approcci e strutture, queste società differiscono nella terminologia per molti degli stessi concetti

- Ad esempio, Gartner utilizza il termine Secure Access Service Edge (SASE) per descrivere la combinazione di Cloud Access Security Broker (CASB), web gateway sicuro (SWG) e rete privata virtuale avanzata (VPN) mentre Forrester utilizza il termine Zero Trust Edge (ZTE).

Le società di analisi stanno iniziando a offrire roadmap e preziose indicazioni, cosicché le organizzazioni possono ricavare informazioni eccellenti da tali fonti per iniziare il loro percorso ZT.

Principi di base di Zero Trust

ZT parte da una serie di principi che ogni azienda implementa in base alle proprie esigenze di business e sicurezza.

- Considerare tutti i dati e i servizi come risorse: le reti di oggi sono costituite da molte classi diverse di dispositivi e servizi. Servizi come SaaS, servizi cloud e dispositivi personali che accedono alle risorse aziendali sono candidati per l'inclusione sotto l'ombrello ZT.

- Nessuna fiducia nella posizione della rete o nell'identità: la tradizionale sicurezza esclusivamente perimetrale funziona con un'unica porta per consentire agli utenti di accedere alle risorse aziendali. Una volta autenticato, un utente ottiene ampio accesso alle risorse di proprietà dell'azienda. Questa pratica apre le porte anche ad attori malintenzionati. Una volta ottenuto l'accesso, possono spostarsi lateralmente nella rete, installando malware e ransomware lungo il percorso.

- Concedere l'accesso a una risorsa per una sola sessione: prima di concedere l'accesso è necessario stabilire l'attendibilità ed è opportuno concedere il livello più basso di privilegi necessari per portare a termine l'attività.

- Determinare l'accesso in base a una policy dinamica: la policy è un insieme di regole di accesso assegnate a un soggetto, risorsa o applicazione. È opportuno definire policy in base alle esigenze dell'attività e alla quantità di rischio che si considera accettabile. Una policy dinamica può includere livelli di rischio costantemente monitorati di utenti, dispositivi e attributi comportamentali come i modelli di utilizzo osservati. Può anche includere attributi ambientali come la posizione della rete, l'ora e gli attacchi attivi.

- Presumere che nessuna risorsa sia intrinsecamente affidabile: durante una richiesta di accesso a una risorsa bisogna valutarne lo stato di sicurezza utilizzando un sistema di monitoraggio continuo. Includere anche i dispositivi personali, selezionando il livello di accesso che sarà assegnato a tali dispositivi. Questo approccio non è così radicale come sembra pensando alla rapidità con cui i server sicuri in modo comprovato possono essere sfruttati attraverso la divulgazione delle vulnerabilità o una modifica in un componente minore, come l'inclusione di una libreria open source.

- Verificare continuamente la fiducia: la fiducia non è un attributo fisso. Se il rischio dell'utente o del dispositivo aumentano, bisogna agire immediatamente chiudendo le connessioni o reimpostando gli account.

- Applicare autenticazione e autorizzazione in modo rigoroso: utilizzare principi dinamici per analizzare costantemente, valutare le minacce, adattare e rivalutare la fiducia durante le comunicazioni. Stabilire un sistema di gestione dell'identità, delle credenziali e degli accessi (ICAM), inclusa l'autenticazione a più fattori (MFA) per le risorse applicabili. Basare la rivalutazione della politica, ad esempio, sul tempo, su attività impreviste o sulla richiesta di una nuova risorsa.

- Raccogliere quante più informazioni possibili: le informazioni sullo stato di sicurezza delle risorse, il traffico di rete e le richieste di accesso sono estremamente preziose. È necessario usarle per ottenere informazioni destinate a migliorare le policy di sicurezza e la loro applicazione.

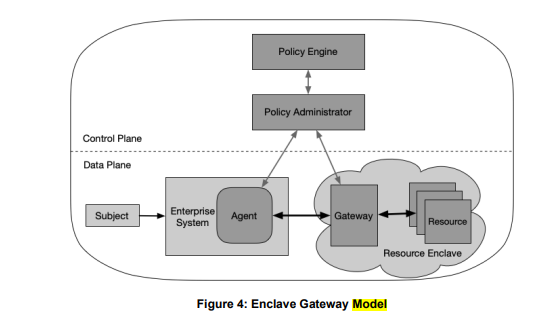

Componenti del modello Zero Trust

Una distribuzione ZT comprende diversi componenti. Alcuni potrebbero essere servizi interni e altri potrebbero essere basati su cloud. Bisogna capire che qualsiasi architettura ZT implementi questa sarà distribuita nel corso del tempo. Durante questo periodo, è fondamentale educare le parti interessate su tutti i cambiamenti in corso e spiegare che ZT è uno sforzo continuo senza un inizio e una fine chiaramente definiti. Tieni presente che, poiché i cambiamenti nelle tue esigenze IT e aziendali interrompono il tuo dispiegamento, puoi massimizzare l'impatto del tuo approccio ZT rivalutando continuamente la tua architettura.

Gli esperti sottolineano che non esiste un'infrastruttura ZT valida per tutti. Ogni azienda, e quindi ogni implementazione ZT, sarà diversa. Inoltre, l'infrastruttura ZT viene in genere implementata nel tempo in una serie di progetti di modernizzazione dell'infrastruttura più ristretti. Il modello ZT ideale prende forma raramente, se non mai.

Uno degli attributi del modello ZT è la sua natura dinamica, quindi il modello ZT ideale di oggi potrebbe non essere quello ideale domani.

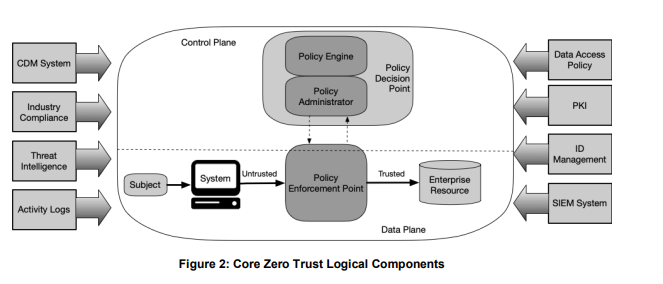

Diagramma di esempio dal documento NIST, pagina 18. Componenti del modello Zero Trust.

- Motore delle policy (Policy engine, PE): il PE decide se concedere l'accesso in base alla policy e all'input dei sistemi CDM e dei servizi di intelligence sulle minacce.

- Amministratore delle policy (Policy administrator, PA): il PA crea o chiude una comunicazione in base alle decisioni del PE.

- Elemento di applicazione della policy (Policy Enforcement Point, PEP): il PEP concede, monitora e termina le connessioni.

Il motore delle policy è assistito, nell'assunzione delle decisioni di accesso, dai contributi di numerose origini dati.

- Sistema di diagnostica e mitigazione continua (Continuous Diagnostics and Mitigation, CDM): un sistema CDM informa il motore delle policy se una risorsa aziendale o non aziendale che richiede l'accesso presenta il sistema operativo (SO) corretto, l'integrità dei componenti software o eventuali vulnerabilità note.

- Sistema di conformità del settore (Industry Compliance System, ICM): la maggior parte delle aziende è soggetta a una serie di normative di conformità che è tenuta a rispettare, come ad esempio il settore sanitario. L'ICM contiene le regole della policy e monitora la conformità.

- Feed di intelligence sulle minacce:si tratta di fonti interne o esterne che forniscono informazioni su nuove vulnerabilità, difetti del software e malware al PE, che decide quindi se negare l'accesso.

- Registri delle attività di rete e di sistema: forniscono feedback in tempo reale su risorse, traffico, operazioni di accesso e altri eventi. Consentono di valutare l'attività recente e di prendere decisioni pertinenti attraverso le policy.

- Policy di accesso ai dati: le policy di accesso ai dati sono le regole che definiscono come vengono concessi i privilegi di accesso. Si basano sulla missione, sui ruoli e sulle esigenze dell'organizzazione.

- Infrastruttura a chiave pubblica (PKI) aziendale: questo sistema genera e registra certificati per risorse, soggetti, servizi e applicazioni.

- Sistema di gestione degli ID: questo sistema crea, archivia e gestisce le informazioni dell'utente, inclusi nome, indirizzo email e certificati. Questo sistema gestisce le informazioni degli utenti per i dipendenti non aziendali che potrebbero collaborare con l'azienda.

- Sistema di informazioni sulla sicurezza e gestione degli eventi (SIEM): il SIEM raccoglie informazioni sulla sicurezza che contribuiscono alla creazione delle policy e possono essere un segnale di eventuali attacchi.

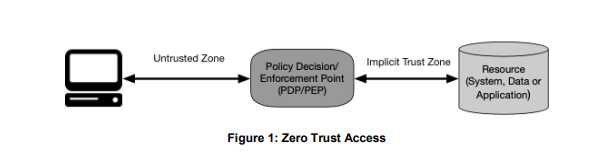

Diagramma dell'architettura Zero Trust

Vantaggi dell'architettura Zero Trust

L'adozione di Zero Trust Architecture (ZTA) consente alle organizzazioni di fornire controlli di accesso precisi e contestuali, essenziali per proteggere utenti e dati in un ambiente aziendale moderno e dinamico.

Come principio fondamentale di Zero Trust Network Access (ZTNA), un modello Zero Trust ben implementato offre diversi vantaggi chiave:

Abilita un accesso sicuro ed efficiente per gli utenti remoti

ZTA facilita l'accesso rapido e sicuro ad applicazioni e dati per dipendenti e partner, indipendentemente dalla loro posizione. Ciò migliora l'esperienza dell'utente e supporta il lavoro da remoto, mantenendo al contempo rigorosi standard di sicurezza.

Semplifica la gestione della sicurezza

Sostituendo tecnologie obsolete come le VPN, ZTA offre un approccio più semplificato alla gestione e all'applicazione delle policy di sicurezza su tutti gli utenti e i dispositivi. Ciò si traduce in una gestione più semplice delle policy e in un'applicazione coerente dei controlli di sicurezza.

Protezione delle informazioni sensibili in tutti gli ambienti

Che i dati e le applicazioni siano ospitati in locale o nel cloud, ZTA garantisce che siano protetti con solide misure di sicurezza, tra cui crittografia, autenticazione e controlli continui dello stato di salute.

Mitigare le minacce interne

ZTA riduce il rischio di minacce interne eliminando la fiducia predefinita per qualsiasi utente o dispositivo all'interno del perimetro di rete. Tutte le richieste di accesso vengono esaminate in modo approfondito, riducendo al minimo il rischio che gli insider malintenzionati sfruttino le risorse di rete.

Limita movimento laterale

Applicando controlli di accesso granulari a risorse specifiche, ZTA limita il movimento laterale all'interno della rete. Questa strategia di contenimento riduce le possibilità di una violazione su larga scala se un aggressore ottiene l'accesso.

Miglioramento della risposta e del ripristino degli incidenti

Grazie al monitoraggio continuo e ai controlli dettagliati degli accessi, ZTA consente un rilevamento e una risposta più rapidi agli incidenti di sicurezza. Questa funzionalità aiuta le organizzazioni a ridurre al minimo l'impatto delle violazioni e a recuperare in modo più efficace.

Miglioramento della visibilità e del monitoraggio

ZTA offre una visibilità completa delle attività di utenti e dispositivi attraverso il monitoraggio e la registrazione dettagliati delle sessioni. Questa analisi più approfondita aiuta i team di sicurezza a capire chi ha avuto accesso a cosa, quando e come, consentendo un rilevamento e una risposta alle minacce più efficaci.

Valutazione e gestione continue del rischio

ZTA incorpora valutazioni dei rischi in tempo reale utilizzando analisi avanzate, controlli dello stato dei dispositivi e monitoraggio del comportamento. Questo processo di valutazione dinamica aiuta le organizzazioni ad adattarsi alle minacce emergenti e a mantenere un solido stato di sicurezza.

Sfruttando Zero Trust Architecture, le organizzazioni possono garantire una solida protezione delle proprie risorse digitali, consentendo al contempo operazioni sicure ed efficienti in un panorama aziendale in rapida evoluzione.

Altri fattori di successo essenziali

Altre considerazioni essenziali includono la gestione delle priorità dei componenti all'interno dell'architettura esistente che sono obsoleti e di quelli che hanno un impatto significativo. Un altro fattore chiave è concentrarsi su uno degli aspetti più spesso trascurati nei primi progetti ZT: la visibilità. Come i primi utenti di ZT hanno notato quasi universalmente, puoi fidarti solo di ciò che vedi.

La micro-segmentazione è una tecnica praticabile, ma senza una forte componente di identità ZT, un investimento aggiuntivo nella segmentazione offre rendimenti ZT decrescenti.

Soluzione Zero Trust di Trend Micro

Inizia con una solida base di architettura Zero Trust allineata alle best practice del settore.

Ricerche correlate

Articoli correlati