Quali sono le diverse tipologie di phishing?

Trend Micro Email Security: la protezione avanzata per proteggere la tua email da attacchi e truffe!

Quali sono le diverse tipologie di attacchi di phishing?

Gli attacchi di phishing sono attacchi di ingegneria sociale e possono avere una vasta gamma di bersagli a seconda dell'aggressore. Ci sono molti esempi di phishing che possono andare dalle email generiche di truffa a quelle mirate più sofisticate.

Il phishing può anche essere un attacco mirato incentrato su un individuo specifico. L'aggressore spesso confeziona un'email rivolta direttamente a un utente specifico e include informazioni di cui solo un conoscente potrebbe disporre. Un attaccante di solito ottiene queste informazioni dopo aver ottenuto l'accesso ai dati personali. Se l'email è di questo tipo, è molto difficile anche per il più cauto dei destinatari non restarne vittima. PhishMe Research ha stabilito cheil ransomware rappresenta oltre il 97% di tutte le email di phishing.

Il phishing va dai classici schemi tramite email ad approcci più creativi come lo spear phishing e lo smishing. Tutti hanno lo stesso scopo: sottrarre dati personali.

Phishing tramite email

Il phishing tramite email è un altro esempio di phishing e quello più comune, ed è in uso dagli anni '90. Gli hacker inviano queste email a qualsiasi indirizzo email ottengano. L'email di solito informa che l'account del destinatario è stato compromesso e che è necessario rispondere immediatamente cliccando sul collegamento incluso. Questi attacchi sono di solito facili da individuare in quanto il linguaggio nell'email spesso contiene errori di ortografia e/o grammatica.

Esempio di phishing via email

Nel febbraio 2024, Pepco Group, proprietario di marchi come Pepco, Dealz e Poundland, ha subito un attacco di phishing che ha colpito la sua filiale ungherese. Gli aggressori hanno inviato sofisticate email di phishing che hanno portato a trasferimenti di denaro fraudolenti per un importo di circa 15,5 milioni di euro.

Spear phishing

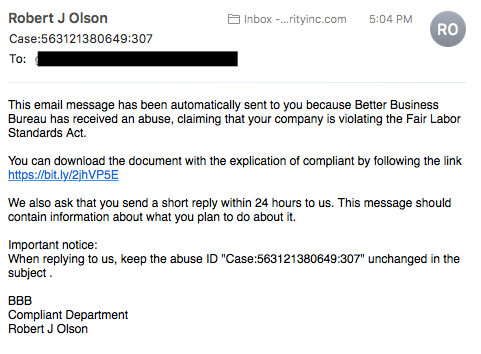

Lo spear phishing mira a un gruppo o a un tipo specifico di individuo, come l'amministratore di sistema di un'azienda. Qui di seguito è possibile vedere un esempio di email di spear phishing. Si noti l'attenzione prestata al settore in cui lavora il destinatario, il collegamento di download su cui la vittima deve fare clic e la risposta immediata richiesta.

Esempio di spear phishing

Nell'ottobre 2024, il gruppo di cyber criminali Water Makara ha lanciato una campagna di spear-phishing rivolta alle imprese brasiliane. Hanno inviato email con allegati ZIP dannosi mascherati da documenti fiscali sul reddito personale. All'apertura, questi allegati eseguivano JavaScript offuscato tramite mshta.exe, portando alla distribuzione del malware bancario Astaroth.

Il Whaling

Il Whaling è un tipo ancora più mirato di phishing che va alla ricerca delle balene: un animale marino ancora più grande di un pesce. Questi attacchi prendono di mira un CEO, un CFO o qualsiasi CXX di un settore o di una specifica azienda. Un'email di whaling potrebbe indicare che l'azienda sta affrontando conseguenze legali e che è necessario fare clic sul link per ottenere maggiori informazioni.

Esempio di balena

Nel 2016, la società aeronautica austriaca FACC è stata vittima di una truffa Business Email Compromise (BEC), con una perdita di oltre 42 milioni di euro. Gli aggressori hanno impersonato il CEO, inviando email fraudolente al dipartimento finanziario richiedendo un bonifico per un'acquisizione fittizia. Questo attacco di whaling phishing ha preso di mira dirigenti di alto livello per ingannare i dipendenti e ottenere l'autorizzazione di trasferimenti di fondi sostanziali.

Vishing

Vishing ha lo stesso scopo di altri tipi di attacchi di phishing. Gli aggressori sono sempre alla ricerca di informazioni personali o aziendali sensibili. Questo attacco viene però eseguito tramite una chiamata vocale. Da qui la "v" piuttosto che la "ph" nel nome Vishing.

Esempio di Vishing

Nel dicembre 2024, Trend Micro ha analizzato un attacco di vishing in cui un aggressore ha impersonato un client tramite Microsoft Teams per ingannare una vittima nell'installazione dell'applicazione desktop remota AnyDesk. Ciò ha concesso all'aggressore un accesso non autorizzato, portando alla distribuzione del malware DarkGate, che ha consentito il controllo remoto del sistema compromesso e ha tentato di connettersi a un server di comando e controllo.

Phishing del motore di ricerca

Il phishing del motore di ricerca, noto anche come avvelenamento SEO o trojan SEO, è il momento in cui gli hacker lavorano per diventare il risultato principale di una ricerca utilizzando un motore di ricerca. Facendo clic sul relativo collegamento visualizzato all'interno del motore di ricerca si accede al sito web dell'hacker. Da lì, i malintenzionati possono sottrarre le informazioni durante l'interazione con il sito e/o l'inserimento di dati sensibili. I siti degli hacker possono spacciarsi per qualsiasi tipo di sito web, ma i candidati principali sono quelli di banche, sistemi di trasferimento del denaro, social media e shopping.

Esempio di phishing del motore di ricerca

Nel 2024, Trend Micro, in collaborazione con le autorità giapponesi, ha analizzato le relazioni tra più famiglie di malware SEO utilizzate negli attacchi di avvelenamento SEO che portano gli utenti a falsi siti di shopping. La loro ricerca ha identificato tre gruppi di attori delle minacce, ciascuno utilizzando famiglie di malware uniche, con un gruppo che utilizza più famiglie.

Smishing

Lo smishing è un attacco informatico che utilizza un servizio di messaggi brevi o SMS, più comunemente noti come messaggi di testo per colpire le persone. Questo è diventato un metodo di attacco popolare tra i cyber criminali, poiché è più probabile che le persone si fidino di un messaggio che arriva tramite la loro app di messaggistica sul loro telefono, rispetto alla ricezione di un'email nella loro casella di posta in arrivo.

Esempio di smishing

Alla fine del 2024, l'IRS ha annunciato che prevedeva di inviare pagamenti fino a 1400 dollari a persone che non avevano precedentemente ricevuto pagamenti di stimolo per il Covid-19. Ciò ha offerto ai truffatori l'opportunità di condurre una campagna di smishing che si finge l'IRS, con l'obiettivo di rubare informazioni personali, come indirizzi di casa, data di nascita e codice fiscale individuale (ITIN).

Pharming

Il Pharming è un tipo di attacco informatico che reindirizza silenziosamente gli utenti da siti web legittimi a siti web dannosi e falsificati a loro insaputa. A differenza del phishing tradizionale, che si basa sull'inganno dell'utente a fare clic su un collegamento dannoso, il pharming può funzionare in background dopo che un sistema o un router è già stato compromesso. In genere, questo inizia con un'email di phishing che invia codice dannoso al dispositivo della vittima. Una volta eseguito, il codice può modificare le impostazioni DNS o manipolare le tabelle di instradamento, facendo sì che il browser dell'utente visiti un sito web falso, anche quando viene digitato l'URL corretto.

Esempio di Pharming

Nel 2018, Trend Micro ha identificato il kit di exploit Novidade, che prende di mira i router domestici e di piccoli uffici attraverso attacchi di falsificazione delle richieste tra siti (CSRF) per modificare le impostazioni DNS. Reindirizzando gli utenti a siti web dannosi, gli aggressori potrebbero eseguire attacchi di pharming, compromettendo tutti i dispositivi connessi ai router interessati.

Quishing

Il quiz, che è l'abbreviazione di "QR code phishing", è un tipo di attacco informatico in cui i cyber criminali utilizzano codici QR dannosi per indurre le persone a visitare siti web falsi o a scaricare malware sui loro dispositivi. Questi codici QR dannosi possono essere incorporati in email, pubblicità, volantini o semplicemente posizionati sopra i codici QR esistenti per colpire un utente ignario. L'obiettivo di questo attacco è rubare informazioni sensibili come password e dati finanziari o infettare il dispositivo di un utente con malware, che può portare a uno sfruttamento futuro.

Esempio di Quishing

Nell'agosto del 2024, gli automobilisti del Regno Unito sono stati avvisati di truffe "quishing" che coinvolgono codici QR contraffatti sui contatori di parcheggio. I truffatori hanno posto i codici QR fraudolenti su quelli legittimi, indirizzando i conducenti verso siti web falsi per rubare informazioni personali e di pagamento. Il RAC ha consigliato l'utilizzo di contanti, carte o app ufficiali per i pagamenti di parcheggio e ha sottolineato la verifica dei codici QR per verificarne l'autenticità.

Phishing sui social media

Il social media phishing si riferisce a un attacco eseguito attraverso piattaforme come Instagram, LinkedIn, Facebook o X per impersonare individui, marchi o organizzazioni di fiducia. Gli aggressori possono creare profili falsi, inviare link dannosi tramite messaggi diretti o pubblicare contenuti ingannevoli che inducono gli utenti a fare clic su link dannosi. Lo scopo di tale attacco è rubare dati personali, diffondere malware o persino ottenere il controllo del tuo account di social media.

Esempio di phishing sui social media

Nell'agosto 2024, Trend Micro ha segnalato una campagna di malvertising in cui gli aggressori hanno dirottato le pagine dei social media, le hanno rinominate per imitare i popolari editor di foto IA e hanno pubblicato link dannosi a siti web contraffatti. Questi siti ingannevoli hanno indotto gli utenti a scaricare software che ha installato malware con furto di credenziali, portando all'esfiltrazione di dati sensibili come portafogli di criptovalute e informazioni sul browser.

Clonare il phishing

Il clona phishing coinvolge gli aggressori che creano una replica quasi identica di un'email legittima precedentemente ricevuta dalla vittima. L'email clonata sembra provenire dal mittente originale ma contiene collegamenti o allegati dannosi. L'obiettivo è indurre il destinatario a credere che l'email sia autentica, invitandolo a cliccare su link dannosi o a scaricare allegati ricchi di malware.

Esempio di Clone Phishing

Nel 2017, un uomo lituano ha impersonato un produttore di hardware con sede in Asia per truffare due importanti aziende tecnologiche statunitensi di oltre 100 milioni di dollari. Inviando email fraudolente da account falsi, ha convinto i dipendenti a trasferire i pagamenti sotto il suo controllo.

Https Phishing

Il phishing HTTPS sfrutta la fiducia associata al protocollo HTTPS, che indica una connessione sicura. Gli aggressori creano siti web falsi con certificati HTTPS in modo che sembrino legittimi. Le vittime vengono attirate su questi siti attraverso email o messaggi di phishing, dove viene loro richiesto di inserire informazioni sensibili come nomi utente, password o dettagli della carta di credito.

Esempio di phishing Https

Nel marzo 2025 è emersa una sofisticata truffa di phishing HTTPS che ha preso di mira gli utenti Netflix, utilizzando email generate dall'intelligenza artificiale che imitavano da vicino le comunicazioni ufficiali. Queste email, con argomenti come "Affrontiamo i dettagli di pagamento", informano i destinatari dell'account a causa di problemi di fatturazione e li invitano ad aggiornare le informazioni di pagamento tramite un pulsante "Aggiorna ora l'account". Facendo clic sul pulsante è stata generata una pagina di accesso Netflix contraffatta, che ha richiesto agli utenti dati sensibili, tra cui nomi utente, password, indirizzi e dettagli della carta di credito.

Phishing ingannevole

Il phishing ingannevole è una delle forme più comuni di phishing. In questo attacco, i truffatori impersonano un'azienda o una persona legittima a rubare dati personali o credenziali di accesso. Queste email spesso creano un senso di urgenza, spingendo i destinatari ad agire rapidamente facendo clic su link dannosi o fornendo informazioni riservate.

Esempio di phishing ingannevole

Nel novembre 2024, Trend Micro ha segnalato un aumento delle truffe di phishing rivolte agli utenti Meta, tra cui Facebook e Instagram. Gli aggressori hanno inviato email che imitavano il marchio di Meta, affermando falsamente problemi di sicurezza come "attività sospetta" o "sospensione dell'account". Questi messaggi invitavano i destinatari a cliccare su link dannosi che portavano a pagine di accesso contraffatte, dove l'inserimento di credenziali consentiva ai truffatori di dirottare account e rubare informazioni personali.

Soluzione Email Security di Trend Micro

Trend Micro™ Email Security elimina i mittenti malevoli e analizza i contenuti per filtrare lo spam. Esamina l'autenticità e la reputazione del mittente e protegge dagli URL dannosi.

Le tecniche intergenerazionali di difesa contro le minacce rafforzano la protezione, stabilendo visibilità e controllo in un panorama delle minacce in continua evoluzione.

Articoli correlati

Ricerche correlate