Comprendi i tuoi dati. Agisci con intenzione.

Il primo SIEM agentico che pensa usando il linguaggio, non solo i log

alimentato con

SIEM agentico

Progettato per acquisire dati illimitati e fornire rilevamento in tempo reale, conservazione pronta per la conformità e risposta più intelligente.

Funzionalità

Unifica la telemetria nativa e di terze parti in un'unica console, basata sulla più ampia copertura di sensori del settore, dall'endpoint all'identità e oltre.

SOAR agentico

Riduci lo sforzo manuale e promuovi azioni più veloci e intelligenti con flussi di lavoro SOC intelligenti e guidati dall'intelligenza artificiale.

In una corsa contro le minacce, il tuo SOC vince.

Ottieni SecOps senza soluzione di continuità

Le nostre funzionalità SecOps fanno parte di Trend Vision One™, l'unica piattaforma di cybersecurity per aziende progettata per ridurre lo stress e riaccendere la passione per i team di sicurezza. Sfrutta la più ampia copertura nativa dei sensori per fornire informazioni utili, visibilità centralizzata, contesto più ricco e risposta più rapida. Integra SIEM e SOAR agentici senza problemi con lo stack esistente.

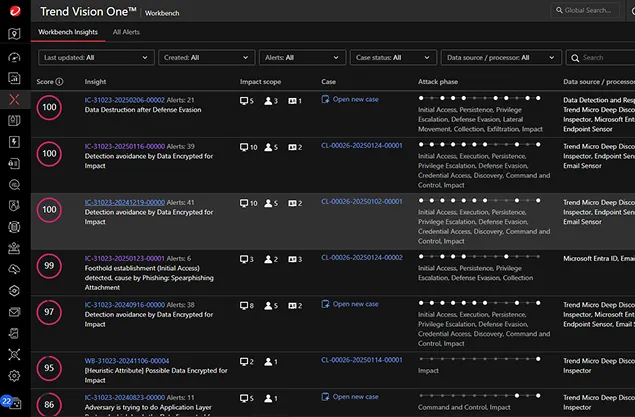

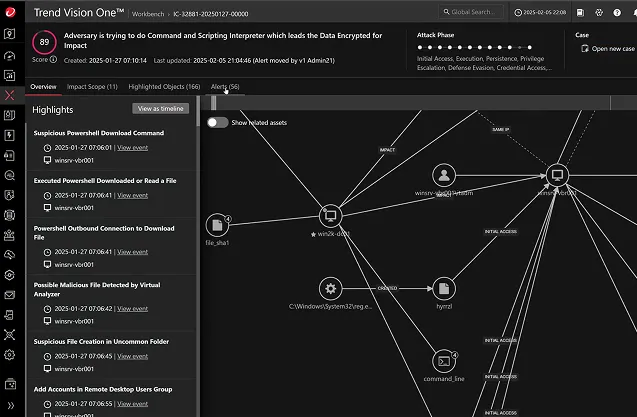

Trasforma i silos di dati in informazioni utili

Ottieni un quadro completo con visibilità end-to-end sull'intera catena di attacco: scopri la causa principale, valuta l'impatto e anticipa le novità. Correla avvisi ed eventi a bassa affidabilità per rilevare più rapidamente attacchi complessi e multilivello. Agisci con precisione utilizzando approfondimenti prioritari e utilizzabili in base alla gravità, all'impatto e alla fase di attacco.

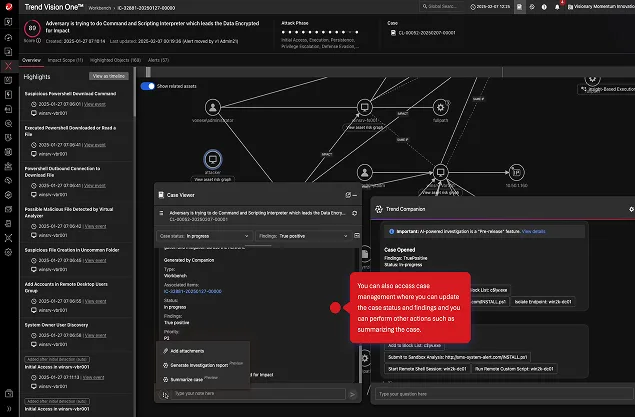

Automatizza e accelera la risposta del SOC

Rispondi da qualsiasi punto della piattaforma: niente più salti tra gli strumenti. I playbook integrati basati sull'intelligenza artificiale automatizzano la risposta per ridurre il lavoro manuale e accelerare l'azione. Limita l'efficacia delle minacce e consenti al tuo team di stare al passo.

Chiarezza della conformità, fornita automaticamente.

Semplifica la conformità con il supporto integrato per la conservazione dei log, l'audit e la creazione di report normativi. Genera report di conformità pronti per il consiglio di amministrazione e l'auditor direttamente dai dati già acquisiti in Trend Vision One con un'unica console.

Visualizza tutto. Comprendi di più. Fai mosse più intelligenti con l'IA.

Il potere del SecOps proattivo

Smetti di reagire. Inizia a prevenire. Grazie all'integrazione con il Cyber Risk Exposure Management (CREM), SecOps elimina il rumore degli avvisi e dà priorità a ciò che conta di più. I punteggi di rischio delle risorse e delle vulnerabilità di CREM eliminano le congetture per consentire ai team di concentrarsi sulle minacce reali. Prova una base contestuale che nessun altro fornitore può eguagliare oggi.

Costruito su una base XDR senza pari

L'unico SIEM agentico basato sul pluripremiato XDR nativo. Costruito sulla più ampia copertura nativa del settore per i sensori e su un'architettura moderna e agentica, colma le lacune che i SIEM legacy lasciano. Le indagini si muovono più velocemente, i rilevamenti diventano più nitidi e le operazioni sono pronte per il futuro, il tutto in un'unica console.

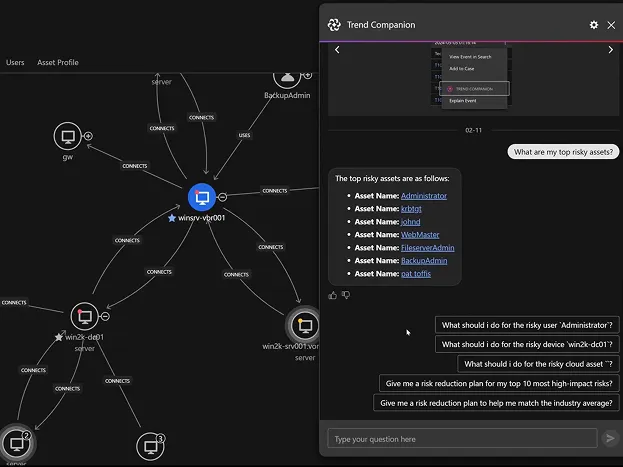

SecOps basato sull'intelligenza artificiale

Il nostro AI Companion pensa come un analista, guidando le indagini, suggerendo i passaggi successivi e creando automazioni per ridurre il lavoro manuale. In combinazione con l'automazione SOC avanzata e le strette integrazioni di terze parti, consenti al tuo team di muoversi più velocemente, individuare le minacce in modo più accurato e rimanere concentrato su ciò che conta.

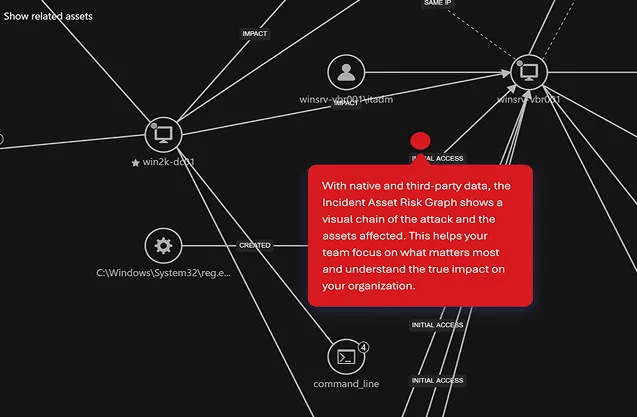

Un'unica casa per la telemetria di sicurezza

Abbatti i silos correlando i dati nativi e di terze parti per potenziare XDR con informazioni precise e ad alta fedeltà, il tutto in un'unica vista unificata. Incidenti, percorsi di attacco, vulnerabilità e minacce si uniscono senza problemi. Flussi di lavoro semplificati e report di indagine chiari accelerano il rilevamento e la risposta, potenziando l'efficienza del SOC.

Potente copertura dalle minacce nativa su ogni livello

EDR

XDR per endpoint (EDR)

Offre una visibilità profonda e una prevenzione delle minacce per endpoint e server correlando automaticamente i dati tra più livelli di sicurezza per un rilevamento più rapido, un'indagine migliore e tempi di risposta più brevi.

NDR

XDR per reti (NDR)

Gli aggressori amano gli asset non gestiti perché sono il luogo perfetto per nascondersi. Ogni elemento, dai router ai computer portatili e ai termostati intelligenti, è connesso alla rete. Trova e proteggi ogni dispositivo con NDR.

ITDR

XDR per identità (ITDR)

Con il vantaggio aggiuntivo del rilevamento e della risposta alle minacce per le identità (ITDR), scopri chi sono gli utenti più a rischio e quelli più privilegiati. Un tempo abili travestimenti, le identità compromesse sono ora dei fari che avvisano dell'attività delle minacce.

EmDR

XDR per e-mail (EmDR)

Estendi ulteriormente il rilevamento e la risposta agli account di posta elettronica esaminando le e-mail degli utenti, i log delle minacce e il comportamento degli utenti per una maggiore visibilità sulle attività sospette.

CDR

XDR per cloud (CDR)

I sistemi EDR legacy raccontano solo una parte della storia del tuo cloud. Chi controlla workload, container, cluster K8s e macchine virtuali? Tu con CDR.

DDR

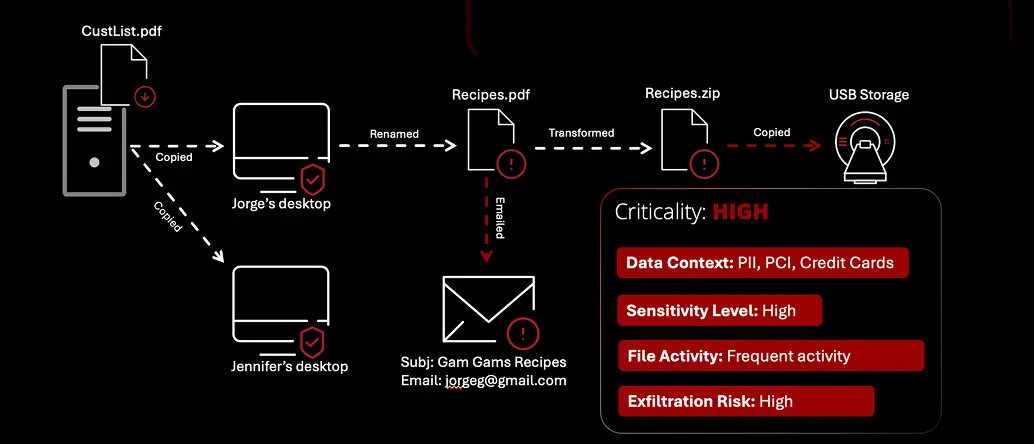

XDR per i dati (DDR)

Ottieni visibilità, contesto e risposta ai dati sensibili mentre si muovono in tutto l'ambiente.

Anche se i dati sono in qualche modo compromessi, fornire al SOC gli strumenti necessari per scoprire come sono stati esfiltrati e cosa erano prima.

Performance leader del mercato