15 ejemplos de ataques de ransomware recientes

Trend Micro: reduciendo el riesgo de ransomware con una gestión proactiva de la superficie de ataque

15 Ejemplos de ransomware

El ransomware es malware que cifra archivos importantes en el almacenamiento local y de red y exige un rescate para descifrar los archivos. Los hackers desarrollan este malware para ganar dinero mediante la extorsión digital.

El ransomware está cifrado, por lo que no es posible forzar la clave y la única manera de recuperar la información es mediante una copia de seguridad.

La forma en la que funciona el ransomware lo convierte en un sistema especialmente perjudicial. Otros tipos de malware destruyen o roban datos, pero ofrecen la posibilidad de otras opciones de recuperación. Mediante el ransomware, si no existen copias de seguridad, debe pagar el rescate para recuperar los datos. Algunas empresas pagan el rescate y los atacantes no envían la clave de descifrado.

RansomHub

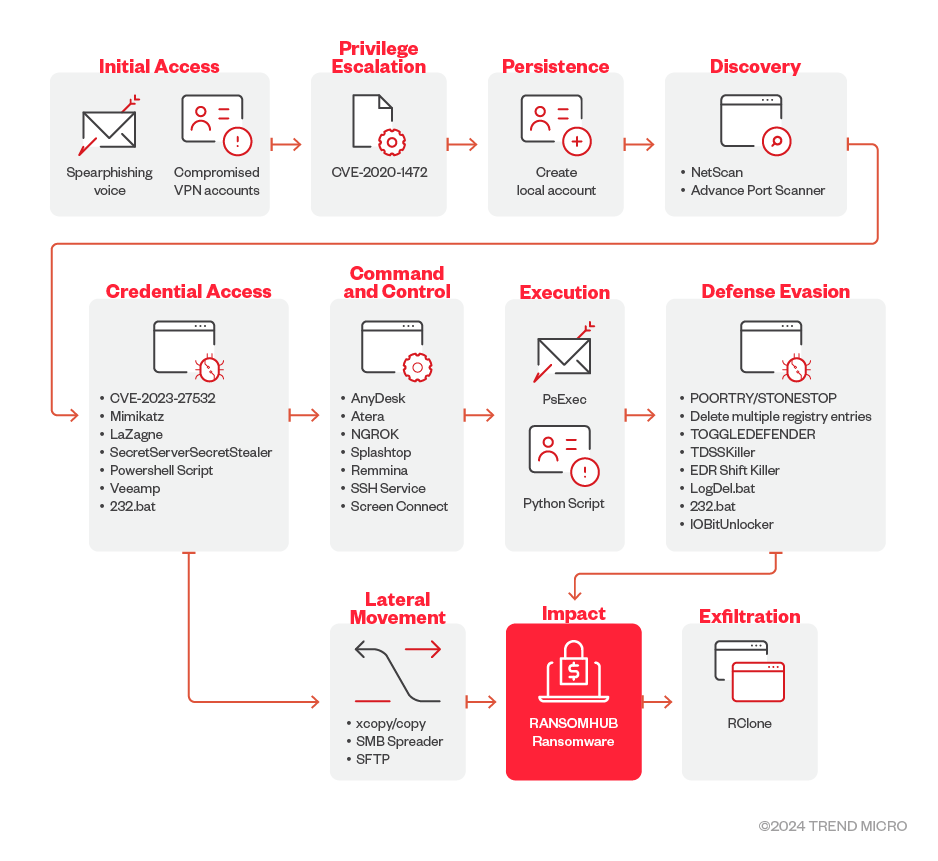

RansomHub es un grupo joven de ransomware como servicio (RaaS) detectado por primera vez en febrero de 2024 y rastreado por Trend Micro como Water Bakunawa. Rápidamente ganó notoriedad por su táctica de “búsqueda de grandes juegos”. Se aprovechan de víctimas que tienen más probabilidades de pagar grandes rescates para mitigar el tiempo de inactividad en las operaciones empresariales causado por un ataque de ransomware. Se dirigen a copias de seguridad de almacenamiento en la nube e instancias de Amazon S3 mal configuradas para amenazar a los proveedores de copias de seguridad con filtraciones de datos, aprovechando la confianza entre los proveedores y sus clientes.

Rhysida

Motivados por la ganancia financiera, se sabe que los operadores de Rhysida utilizan ataques de phishing como medio para obtener acceso inicial, tras lo cual Cobalt Strike se utiliza para el movimiento lateral en máquinas infectadas. En julio de 2023, nuestra telemetría descubrió que el ransomware Rhysida utilizaba PsExec para entregar un script, detectado como SILENTKILL, para terminar los programas antivirus.

Figure 1: The RansomHub ransomware observed infection chain

Akira

Akira ransomware surgió en marzo de 2023 y se sabe que se dirige a empresas con sede en EE. UU. y Canadá.

Su sitio de fuga de Tor tiene un aspecto retro único que, según un informe de Sophos, recuerda a las “consolas de pantalla verde de los años 80” que se pueden navegar escribiendo comandos específicos.

WannaCry

WannaCry se detectó por primera vez en abril, donde se descubrió utilizando el servicio de alojamiento de archivos Dropbox como parte de su método de propagación.

Los brotes de "WannaCry" se clasifican como los incidentes de ciberseguridad globales más dañinos durante la primera mitad de 2017. Estos ataques masivos de ransomware afectaron a las redes de hospitales, fábricas y ferrocarriles en muchos países diferentes con graves consecuencias.

Se dice que WannaCry paralizó más de 200 000 ordenadores, incluidos los que gestionaban el ferrocarril nacional de Alemania y la red hospitalaria del Reino Unido.

El flujo de infección del ransomware se muestra en este diagrama:

Figure 2: Infection diagram

Clopación

Clop (a veces estilizado como “Cl0p”) fue una de las familias de ransomware más prolíficas entre 2020 y 2023. Se ganó la infamia por comprometer a organizaciones de alto perfil en diversos sectores de todo el mundo utilizando técnicas de extorsión multinivel que dieron lugar a enormes pagos estimados en 500 millones de USD a noviembre de 2021.

8Base

Detectado por primera vez en marzo de 2022, 8Base es un grupo de ransomware activo que se posiciona como “comprobadores de penetración simple” para justificar su estrategia de doble extorsión, que implica cifrar datos y amenazar con exponer información confidencial. La pandilla adopta una táctica de nombre y vergüenza, afirmando en su sitio de filtración que se dirige exclusivamente a organizaciones que “han descuidado la privacidad y la importancia de los datos de sus empleados y clientes” y revelando datos confidenciales para causar potencialmente daños a la marca y reputación de su víctima.

Trigona

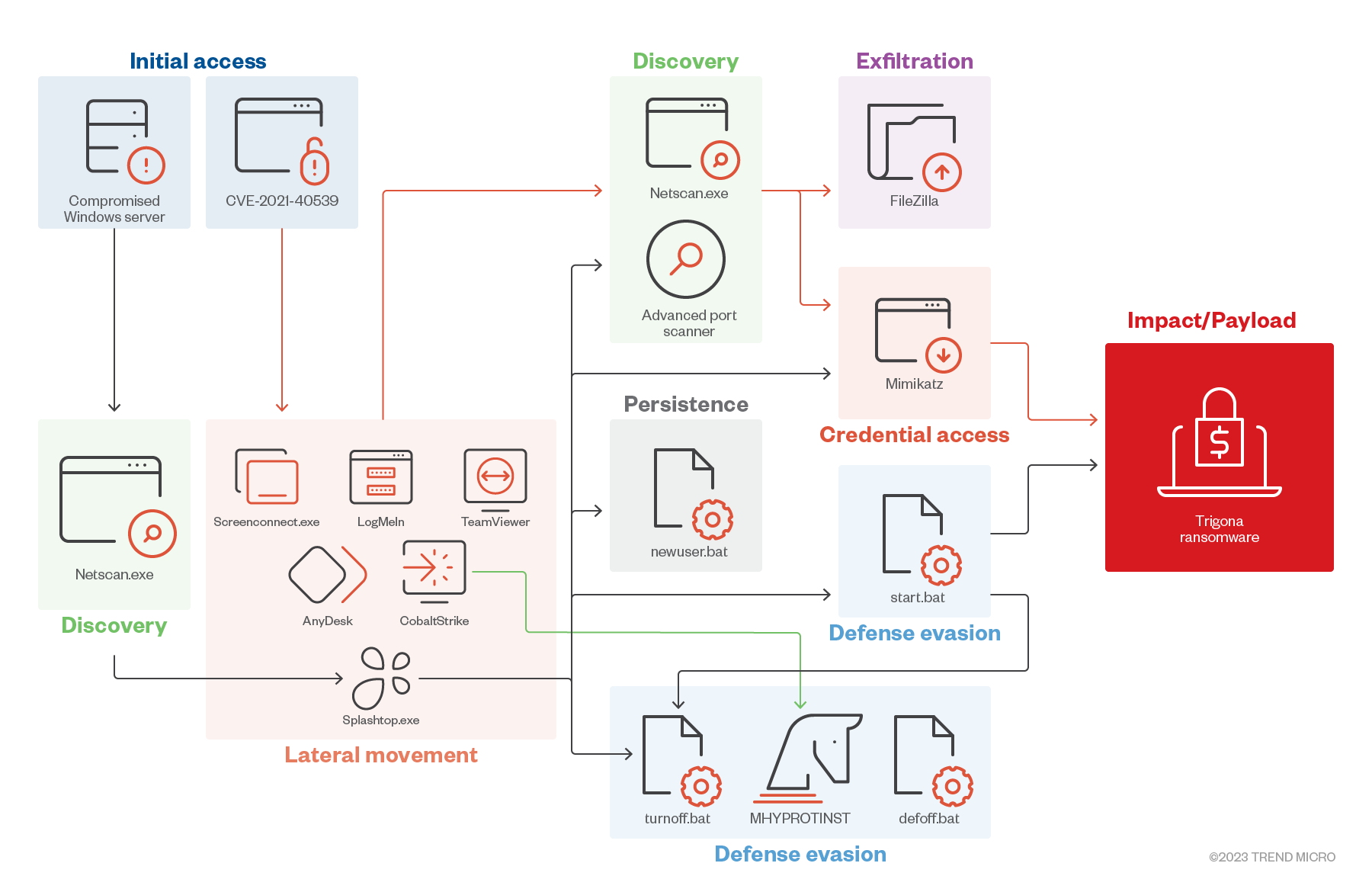

El ransomware Trigona, rastreado por primera vez por Trend Micro como Water Ungaw, surgió en octubre de 2022. Sin embargo, los binarios del ransomware se vieron por primera vez en junio del mismo año. Mientras estaba activo, el grupo se posicionó como un programa lucrativo, lanzando ataques globales e ingresos publicitarios de hasta el 20 % al 50 % por cada ataque exitoso. También se informó de que el grupo se comunicaba con corredores de acceso a la red que proporcionan credenciales comprometidas a través de los chats internos del foro del mercado anónimo ruso (RAMP) y utilizando la información obtenida para obtener acceso inicial a los objetivos.

Figure 3: Trigona ransomware’s infection chain

Bloquearbit

LockBit surgió por primera vez como el ransomware ABCD en septiembre de 2019, que se mejoró para convertirse en una de las familias de ransomware más prolíficas hoy en día.

A través de sus operaciones profesionales y su sólido programa de afiliación, los operadores de LockBit demostraron que estaban en ello a largo plazo. Por lo tanto, conocer sus tácticas ayudará a las organizaciones a fortalecer sus defensas para ataques de ransomware actuales y futuros.

El 19 de febrero de 2024, Operation Cronos, una acción dirigida de las fuerzas de seguridad, provocó interrupciones en las plataformas afiliadas a LockBit, lo que interrumpió las operaciones del famoso grupo de ransomware.

BlackCat

Observado por primera vez a mediados de noviembre de 2021 por investigadores del MalwareHunterTeam, BlackCat (también conocido como AlphaVM, AlphaV o ALPHV) ganó rápidamente notoriedad por ser la primera gran familia de ransomware profesional que se escribe en Rust, un lenguaje multiplataforma que permite a los agentes maliciosos personalizar malware con facilidad para diferentes sistemas operativos como Windows y Linux, ofreciendo así una amplia gama de entornos empresariales.

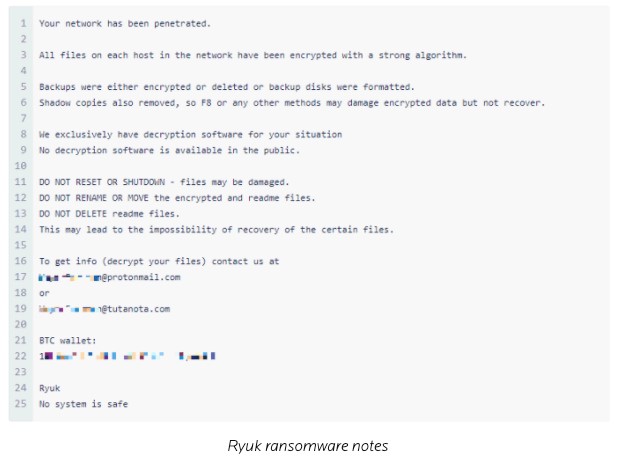

Ransomware de Ryuk

El ransomware Ryuk, pronunciado ree-yook, es una familia de ransomware que apareció por primera vez entre mediados y finales de 2018. En diciembre de 2018, el New York Times informó que Ryuk había infectado Tribune Publishing, afectando a la impresión en San Diego y Florida. El New York Times y el Wall Street Journal compartían instalaciones de impresión en Los Ángeles. También sufrieron el ataque, lo que provocó problemas para las ediciones del sábado de los periódicos.

Una variante del antiguo ransomware Hermes, Ryuk lidera la lista de los ataques de ransomware más peligrosos. En el Global Threat Report 2020 de CrowdStrike, Ryuk representa tres de las diez exigencias de rescates más altas del año. 5,3 millones, 9,9 millones y 12,5 millones de dólares. Ryuk ha atacado con éxito a industrias y compañías de todo el mundo. Los hackers denominan «caza mayor» a la práctica de atacar grandes compañías.

Los hackers dejan una nota de secuestro en el sistema como RyukReadMe.txt y UNIQUE_ID_DO_NOT_REMOVE.txt con un texto similar al de la siguiente captura de pantalla.

Source: Malwarebytes

Basta negra

Black Basta es un grupo de ransomware que funciona como ransomware como servicio (RaaS) que se detectó inicialmente en abril de 2022. Desde entonces, ha demostrado ser una amenaza formidable, como demuestra el uso de tácticas de doble extorsión y la expansión de su arsenal de ataques para incluir herramientas como el troyano de Qakbot y la explotación de PrintNightmare.

Real

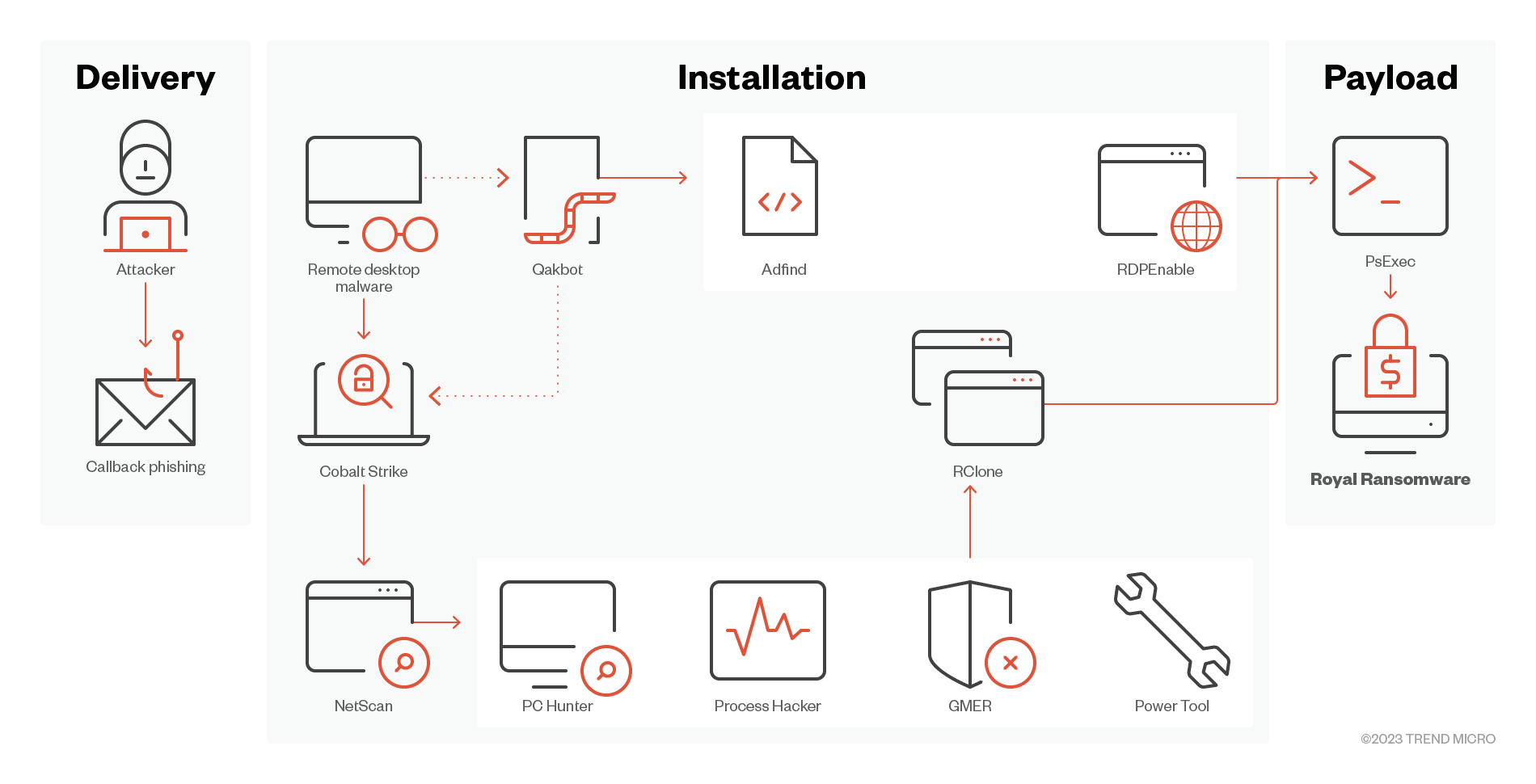

El ransomware real terminó en círculos de investigadores en las redes sociales en septiembre de 2022 después de que un sitio de noticias de ciberseguridad publicara un artículo que informaba de cómo los agentes de amenazas detrás del grupo de ransomware estaban apuntando a varias corporaciones mediante el uso de técnicas de phishing dirigido de devolución de llamada.

Figure 5: Royal ransomware’s attack flow

Agua Ouroboros

Water Ouroboros (también conocido como Hunters International) es un grupo de ransomware como servicio (RaaS) que surgió por primera vez en octubre de 2023. Se sospecha que es una posible escisión del ransomware de Hive, cuyas actividades fueron interrumpidas por la Oficina Federal de Investigación (FBI) en enero de 2023.

Al principio, se sospechó que el grupo detrás de Water Ouroboros era el mismo grupo detrás de Hive debido a las numerosas similitudes en herramientas, tácticas y procedimientos (TTP). Sin embargo, Water Ouroboros negó la conexión, afirmando en su lugar que habían adquirido la infraestructura de Hive y el binario de rescate.

Urticaria

El 15 de agosto de 2021, los ataques de ransomware de Hive contra un sistema sanitario integrado sin ánimo de lucro interrumpieron gravemente las operaciones clínicas y financieras de tres hospitales en Ohio y Virginia Occidental. El ataque dio lugar a desvíos en urgencias y a la cancelación de casos quirúrgicos urgentes y exámenes radiológicos. El cifrado de archivos obligó al personal del hospital a utilizar gráficos en papel. Aparte de los tres hospitales, la organización sin ánimo de lucro afectada también dirige varios centros de servicios ambulatorios y clínicas con una fuerza laboral combinada de 3000 empleados.

Trend Micro Ransomware Protection

El año pasado, el 83 % de las organizaciones se enfrentó a múltiples filtraciones con un coste de 4,4 millones de dólares cada una, mientras que la reducción de la exposición al riesgo condujo a un ahorro medio de 1,3 millones de dólares.

Cyber Risk Exposure Management, que forma parte de nuestra plataforma de ciberseguridad empresarial Trend Vision One™, reduce drásticamente los ciberriesgos mediante la detección continua, las evaluaciones en tiempo real y la mitigación automatizada en entornos en la nube, híbridos o locales.

Related Research

Related Article