¿Qué es el MITRE ATT&CK Framework?

2024 Evaluaciones de MITRE ATT&CK: Trend Vision One torna incapaz de ocultar a los atacantes

MITRE ATT&CK Framework

MITRE ATT&CK es la sigla en inglés de Adversarial Tactics, Techniques, and Common Knowledge, es una base de conocimiento público de tácticas y técnicas adversarias que se pueden utilizar como base para el desarrollo de metodologías y modelos específicos de ciberamenazas.

Esta base de conocimientos se ha desarrollado basándose en los tres conceptos siguientes:

- Mantiene la perspectiva del adversario

- Sigue el uso de la actividad en el mundo real mediante ejemplos de uso empírico

- El nivel de abstracción es adecuado para unir la acción ofensiva con la posible actitud defensiva

MITRE ATT&CK ayuda al sector a definir y estandarizar cómo describir el enfoque de un atacante. Recopila y categoriza tácticas, técnicas y procedimientos de ataque comunes (TTP) y, a continuación, organiza esta información en un marco.

El tercer concepto, que requiere un nivel de abstracción adecuado para unir el método de ataque con las contramedidas que se pueden implementar en el lado de la defensa, es especialmente importante cuando comprende la estructura de ATT&CK. La información se organiza como información con un alto grado de abstracción, no como información individual/específica como direcciones IP, URL e información de firmas de malware.

La base del concepto de factores es analizar ataques basados en la denominada táctica, técnica y procedimiento (TTP). Principalmente, se adquieren y organizan conocimientos sobre técnicas.

- Táctica: Un objetivo a corto plazo de un atacante

- Técnica: Los medios para que un atacante logre un objetivo

- Procedimiento: Un método específico para que un atacante utilice técnicas

Este marco se puede utilizar para ayudar a explicar de qué manera se comporta el adversario, qué están intentando realizar y cómo están intentando realizarlo.

Tener un lenguaje y un marco comunes es importante en la capacidad de comunicar, comprender y responder a las amenazas de la forma más eficiente y efectiva posible.

MITRE ATT&CK se ha convertido en una base de conocimientos crítica para los ciberdefensores, mejorando en última instancia la eficiencia de la seguridad y el tiempo de respuesta. La evaluación anual de MITRE compara la innovación en todo el sector para ofrecer las soluciones necesarias para detectar y responder al panorama de amenazas en evolución.

Recurso de https://attack.mitre.org/resources/

Este tipo de marco es extremadamente útil para los profesionales de la seguridad de la información, ya que les ayuda a mantenerse al día sobre las nuevas técnicas de ataque y a evitar que se produzcan ataques en primer lugar.

Las organizaciones utilizan ATT&CK para estandarizar conversaciones comunitarias, pruebas de defensa y evaluaciones de productos/servicios.

Evaluaciones de MITRE ATT&CK

MITRE ATT&CK Evaluation ofrece transparencia a los clientes y escenarios de ataque en el mundo real. Esto garantiza que los clientes puedan evaluar activamente los productos de seguridad para protegerse de los últimos avances de los atacantes en función de sus áreas de mayor necesidad. La evaluación utiliza emulación adversaria para garantizar que los clientes puedan abordar las amenazas actuales. Uso de técnicas, herramientas, métodos y objetivos inspirados en los de un atacante.

Las simulaciones se ejecutan en un entorno de laboratorio controlado para garantizar pruebas justas y precisas. A continuación, se utilizan técnicas de atacantes en el lógico paso a paso para explorar la amplitud de la cobertura de ATT&CK.

Las evaluaciones no son un análisis competitivo. No hay puntuaciones, clasificaciones ni valoraciones. En su lugar, muestran cómo cada proveedor aborda la detección de amenazas en el contexto de la base de conocimientos de ATT&CK

La evaluación ofrece a los compradores y clientes de soluciones de ciberseguridad una opción imparcial para evaluar productos de seguridad con el fin de protegerse frente a los últimos avances de los atacantes en función de sus áreas de mayor necesidad.

Por ejemplo, en 2022, la evaluación emulaba flujos operativos de la técnica Wizard Spider and Sandworm para simular ataques similares al comportamiento utilizado en la naturaleza por estos grupos. Después de ejecutar la simulación, los resultados se procesaron y publicaron públicamente, incluida la metodología

MITRE ATT&CK Matrix

El marco MITRE ATT&CK está estructurado en múltiples matrices, cada una adaptada a entornos específicos donde operan las ciberamenazas. Estas matrices clasifican las tácticas, técnicas y procedimientos (TTP) utilizados por los atacantes, ayudando a los equipos de seguridad a mejorar sus estrategias de defensa.

Matriz empresarial

La matriz más completa, que cubre amenazas en entornos de nube, Windows, macOS y Linux. Incluye técnicas como la escalación de privilegios, el movimiento lateral y la exfiltración de datos.

Matriz móvil

Centrado en amenazas dirigidas a dispositivos iOS y Android. Esta matriz detalla técnicas de ataque como robo de credenciales, explotación de red y persistencia de malware móvil.

Matriz de sistemas de control industrial (ICS)

Aborda ciberamenazas específicas para entornos industriales, como sistemas SCADA. Destaca las técnicas utilizadas para interrumpir la infraestructura crítica, incluida la ejecución de comandos no autorizados y la manipulación del firmware.

Tácticas de MITRE ATT&CK

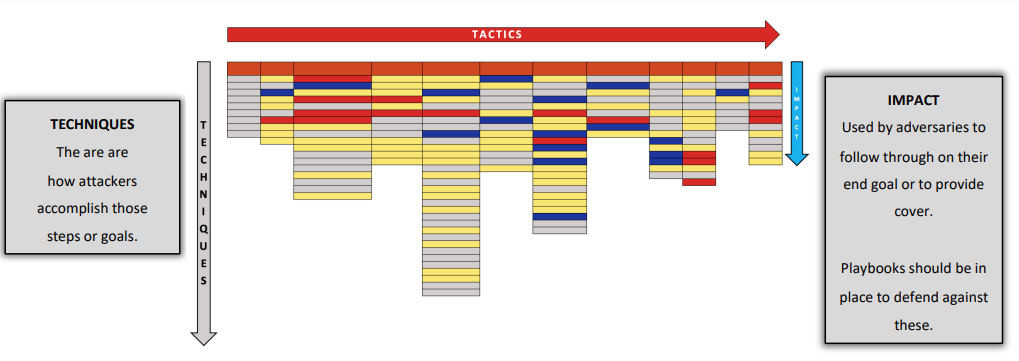

Los aspectos básicos de ATT&CK son una serie de técnicas que representan acciones para que un atacante logre un objetivo. Los objetivos se clasifican como tácticas.

La táctica representa el "porqué" de la técnica. Es el motivo por el que un atacante ejecuta una acción. Una técnica es el "medio" de que un atacante logre un objetivo ejecutando una acción. También representa "Qué" adquiere el atacante.

Al tomar el dominio de Enterprise como una analogía, la táctica es la siguiente:

- Acceso inicial: Métodos que utilizan los atacantes para infiltrarse en una red, como el phishing, el compromiso de la cadena de suministro y la explotación de aplicaciones públicas.

- Ejecución: Técnicas que ejecutan código malicioso en un sistema, incluida la ejecución de línea de comandos, secuencias de comandos y explotación para la ejecución del cliente.

- Persistencia: Métodos que utilizan los atacantes para mantener el acceso después de un compromiso inicial, como la creación de nuevas cuentas de usuario, modificaciones de registro y tareas programadas.

- Escalamiento de privilegios: Formas en las que los adversarios obtienen permisos de mayor nivel, como la explotación de vulnerabilidades, el dumping de credenciales y la manipulación de tokens de acceso.

- Evasión de defensa: Técnicas para eludir las medidas de seguridad, incluida la desactivación de herramientas de seguridad, la ocultación de archivos y la inyección de procesos.

- Acceso a credenciales: Métodos para robar credenciales, como el registro de claves, los ataques de fuerza bruta y el dumping de credenciales.

- Descubrimiento: Tácticas utilizadas para recopilar información sobre un sistema o red, como el análisis de la red y la enumeración de cuentas.

- Movimiento lateral: Técnicas para moverse entre sistemas, como el protocolo de escritorio remoto (RDP) y los ataques de paso de la memoria.

- Colección: Métodos para recopilar datos confidenciales, incluida la captura de pantalla, el registro de claves y los datos de bases de datos locales.

- Exfiltración: Formas de transferir datos robados fuera de una red, como la exfiltración cifrada y el abuso de almacenamiento en la nube.

- Impacto: Técnicas destinadas a interrumpir las operaciones, incluida la implementación de ransomware, la destrucción de datos y los ataques de denegación de servicio.

Técnicas de MITRE ATT&CK

El marco de MITRE ATT&CK clasifica las técnicas del adversario utilizadas en los ciberataques. Las técnicas clave incluyen:

- Acceso inicial: métodos como el phishing y la explotación de aplicaciones públicas para obtener acceso.

- Ejecución: ejecución de código malicioso mediante línea de comandos o scripting.

- Persistencia: mantenimiento del acceso mediante cambios en el registro o tareas programadas.

- Escalamiento de privilegios: obtener mayores privilegios mediante exploits o dumping de credenciales.

- Evasión de defensa: eludir la seguridad con herramientas de ofuscación o desactivación.

- Movimiento lateral: propagación a través de las redes a través de RDP o mediante transferencia.

- Exfiltración: Robo de datos mediante abuso en la nube o transferencias cifradas.

Comprender estas técnicas ayuda a las organizaciones a fortalecer las defensas de seguridad.

Anatomía del marco de MITRE ATT&CK

Las tácticas son la descripción de lo que los atacantes intentan lograr.

Las tácticas son similares a un capítulo de un libro. Un CISO puede describir una historia que quiere contar con las tácticas de alto nivel utilizadas en un ataque y luego hacer referencia a las técnicas para contar la historia de cómo lograron el ataque, lo que proporciona más detalles

Ejemplo de historia: Creación de una historia de ataque en un lenguaje común

El objetivo del atacante era obtener acceso inicial a la red. Mediante el uso de un compromiso de drive-by con un enlace de spear-phishing y una relación de confianza, el atacante obtuvo acceso inicial utilizando esta técnica.

Nota: El marco enumera todas las formas conocidas en las que un atacante puede obtener acceso inicial.

¿Cómo ayuda una solución de ciberseguridad?

La solución mapea los productos que tiene el marco de ATT&CK, mostrando tácticas y técnicas sobre detecciones que demuestran cómo podemos ayudarle a abordar los desafíos de detección y respuesta a amenazas

¿Qué pasa con la prevención?

Los controles preventivos son una parte importante de una estrategia de mitigación de amenazas que añade resiliencia cuando están bajo ataque. Los controles preventivos se probaron en la última ronda con la capacidad de desviar el riesgo de forma temprana permitiendo a las organizaciones pasar más tiempo en problemas de seguridad más difíciles

MITRE ATT&CK frente a Cyber Kill Chain

MITRE ATT&CK está diseñado para proporcionar un nivel más profundo de granularidad en la descripción de lo que puede ocurrir durante un ataque que está a la vanguardia de la Cadena de ciberdestrucción

Hay siete pasos en la cadena de ciberdestrucción:

- Reconocimiento

- Intrusión

- Explotación

- Ejecución de privilegios

- Movimiento lateral

- Obuscaciones/antiforenses

- Denegación de servicio

- Exfiltración

Casos de uso de MITRE ATT&CK

MITRE ATT&CK le permite organizar tecnologías desde el punto de vista del atacante y hacer referencia a contramedidas en el lado de la defensa. Por lo tanto, se describen los siguientes casos de uso.

Emulación adversaria

La emulación de un atacante. Desde los grupos de la base de datos, extraiga técnicas y escenarios de ataque utilizados por un atacante específico, detecte una serie de ataques y verifique si hay medidas defensivas contra esos ataques.

Red Teaming

Cree escenarios de ataque para ejercicios cibernéticos. El equipo rojo desempeña el papel del atacante, el equipo azul desempeña el papel de defensa y el equipo blanco desempeña el papel de control y juicio.

Desarrollo de análisis de comportamiento

En lugar de IoC e información sobre amenazas conocidas, utilice la base de conocimientos de ATT&CK y analice técnicas y patrones de acción desconocidos para desarrollar nuevas contramedidas.

Evaluación de la brecha defensiva

Identifique lo que es deficiente en las contramedidas existentes de una organización. Determine las prioridades de inversión.

Evaluación de madurez del SOC

Determinar la eficacia de la detección, el análisis y la respuesta por SOC.

Enriquecimiento de la inteligencia de ciberamenazas

El analista puede comprender profundamente las acciones de un grupo de atacantes e informar de ellas. Es posible identificar claramente qué tipo de herramientas ha utilizado un grupo específico, qué tipo de tecnología y qué procedimiento ha utilizado el grupo al iniciar ataques, recuperando datos de la base de datos.

Aunque es un campo profesional, el sitio web de MITRE ATT&CK también proporciona una aplicación llamada ATT&CK Navigator, que le permite crear una matriz de acuerdo con los fines descritos anteriormente.

Resultados de MITRE ATT&CK 2024 para Enterprise Security

Detección del 100 % de todos los pasos de ataque principales

En 2024, MITRE Engenuity mejoró el juego simulando las técnicas de ataque modernas más reales hasta la fecha. Decir que Trend Micro aplastó la tarea es una subestimación.

El increíble rendimiento de 2024 en las evaluaciones de MITRE Engenuity ATT&CK es nuestro quinto año consecutivo e incluye algunas de las puntuaciones más altas jamás registradas para cualquier proveedor.

Con más de 161 000 millones de amenazas bloqueadas en 2023, un aumento del 10 % con respecto a 2022, una mayor visibilidad del riesgo es crucial para detener proactivamente incluso los ataques más avanzados.

Las evaluaciones de este año se centraron en las tácticas, técnicas y procedimientos (TTP) de DPRK, CL0P y LockBit, tres de las amenazas de ransomware más sofisticadas y peligrosas que existen.