Los 15 tipos de ciberataques más comunes

Desmantele sus silos de seguridad y refuerce sus defensas con el poder de una única plataforma de ciberseguridad.

¿Qué es un ciberataque?

Los ciberataques se producen de muchas formas y se han convertido en una amenaza común a medida que nos volvemos más dependientes de los dispositivos digitales y la infraestructura que afecta tanto a personas como a organizaciones. Un ciberataque es un intento intencionado y malicioso por parte de una persona o grupo de infringir los sistemas de información de organizaciones o personas para robar, interrumpir o alterar datos. Con la rápida adopción de nuevas tecnologías, los ciberataques han ido en aumento. Comprender los diferentes tipos de ciberataques a empresas o particulares y sus posibles consecuencias es crucial para proteger la información personal y corporativa.

Los 15 tipos más comunes de ciberataques

Los ciberataques se producen de muchas formas, cada una de ellas utilizando diferentes técnicas y dirigiéndose a diversas vulnerabilidades. A continuación se muestran algunos de los tipos más comunes:

Ataques de malware

El malware o software malicioso se refiere a un amplio espectro de programas dañinos destinados a interrumpir, dañar u obtener acceso no autorizado a los sistemas informáticos. Esto incluye virus, gusanos, troyanos, ransomware, spyware y adware. El malware puede infectar dispositivos a través de una variedad de rutas, incluidos archivos adjuntos de correo electrónico, sitios web comprometidos y descargas de software. Una vez instalado, realiza acciones maliciosas como robo de datos, secuestro del sistema e incapacidad del dispositivo. Puede funcionar de forma sigilosa para evadir la detección, explotar vulnerabilidades en el software o utilizar tácticas de ingeniería social para engañar a los usuarios para que lo instalen inadvertidamente, lo que supone riesgos significativos para la ciberseguridad y la privacidad de los datos. La eliminación de malware normalmente implica el uso de software antivirus especializado para escanear, detectar y poner en cuarentena o eliminar archivos o programas maliciosos, restaurando el dispositivo infectado a un estado seguro.

Phishing y spear phishing

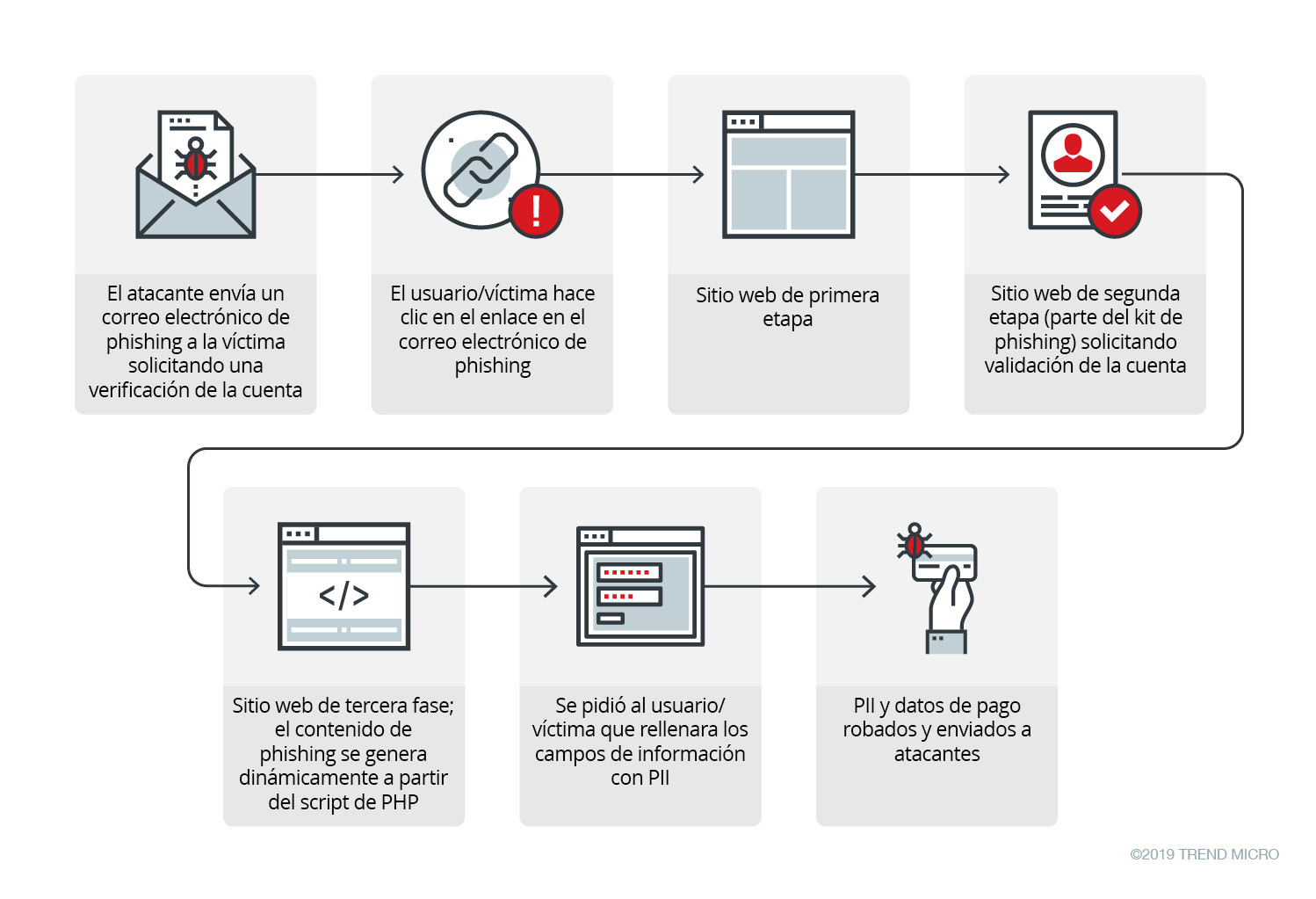

El phishing es un tipo de ciberataque que consiste en el envío de correos electrónicos genéricos por parte de ciberdelincuentes que se hacen pasar por legítimos. Estos correos contienen enlaces fraudulentos para robar información privada del usuario. Los ataques de phishing son más eficaces cuando los usuarios no son conscientes de que esto está ocurriendo.

El término phishing se utiliza principalmente para hacer referencia a los ataques por email genéricos. En ellos, el atacante envía emails a tantas direcciones como le sea posible, utilizando servicios comunes como PayPal o Bank of America.

El phishing ha evolucionado a lo largo de los años para incluir ataques dirigidos a otros tipos de datos. Además de dinero, los ataques también pueden estar dirigidos a fotografías o datos sensibles.

Spear Phishing destaca como una de las formas más peligrosas y dirigidas de ciberataques. A diferencia de los ataques regulares de phishing, que lanzan una amplia red con la esperanza de atrapar víctimas desprevenidas, el spear phhsing es una forma altamente personalizada y dirigida de un ataque de phishing dirigido a un usuario en lugar de a una red.

Denegación de servicio (DoS) y denegación de servicio distribuida (DDoS)

Un ataque DDoS está diseñado para interrumpir o apagar una red, servicio o sitio web. Un ataque DDoS se produce cuando los atacantes utilizan una gran red de PC remotos llamados botnets para saturar la conexión o el procesador de otro sistema, lo que provoca que niegue el servicio al tráfico legítimo que está recibiendo. El objetivo y el resultado final de un ataque DDoS exitoso es hacer que el sitio web del servidor de destino no esté disponible para solicitudes de tráfico legítimas.

Los ataques DDoS tienen una variedad de propósitos, desde bromas y venganzas personales contra empresas y organizaciones hasta delincuentes que utilizan ataques DDoS como forma de chantaje para obtener ganancias financieras y protestas para atraer la atención social (p. ej., hacktivistas). Para estos fines, por ejemplo, las agencias gubernamentales y las empresas han sido frecuentemente objeto de ataques DDoS en los últimos años, lo que hace que sea un tipo de ciberataque al que se debe tener cuidado. También hay delincuentes en el mercado subterráneo que venden herramientas para ataques DDoS y servicios para llevar a cabo ataques DDoS. Como tal, las barreras para llevar a cabo ataques DDoS se han reducido y se espera que la amenaza de los ataques DDoS continúe creciendo.

Ataques Man-in-the-Middle (MitM)

Un ataque Man-in-the-Middle (MitM) es un tipo de ataque que implica un elemento malicioso “escuchando” en las comunicaciones entre las partes y es una amenaza significativa para las organizaciones. Estos ataques comprometen los datos que se envían y reciben, ya que los interceptores no solo tienen acceso a la información, sino que también pueden introducir sus propios datos. Dada la importancia de la información que va y viene dentro de una organización, los ataques MiTM representan una amenaza muy real y potente que los profesionales de TI deben ser capaces de abordar.

Inyección de SQL

La inyección de SQL es un ataque que manipula ilegalmente una base de datos mediante la inyección de declaraciones no intencionadas de Structured Query Language (SQL) en una aplicación que tiene una base de datos relacional (RDBMS). Hay varios tipos de inyección de SQL dependiendo del método y el propósito, y desde la perspectiva de los ciberatacantes, van desde robar información, falsificar datos e investigar vulnerabilidades. Aunque se trata de un ataque antiguo, sigue causando muchos daños en la actualidad, por lo que es uno de los ataques de los que las organizaciones corporativas deben tener especial cuidado.

Aunque la inyección de SQL es un ataque antiguo, todavía hay muchos casos confirmados de ello que han causado grandes daños en los últimos años. Por lo tanto, sigue siendo un ataque del que las organizaciones deben tener cuidado. Si se utiliza una técnica como la inyección UNION y el ataque tiene éxito, puede provocar una fuga de información a gran escala. Sin embargo, al tomar las medidas adecuadas, es posible evitar dichos daños antes de que ocurran. Como medida de seguridad para las organizaciones corporativas, además de las medidas desde la perspectiva de la defensa en profundidad mencionadas anteriormente, recomendamos que las evaluaciones de seguridad se lleven a cabo regularmente, como pruebas de penetración externas y diagnóstico de vulnerabilidades.

Exploits de día cero

Una vulnerabilidad de día cero es un fallo, debilidad o error en el software, firmware o hardware que puede que ya se haya divulgado públicamente, pero que no se haya revisado. Es posible que los investigadores ya hayan revelado la vulnerabilidad y que el proveedor o el desarrollador ya estén al tanto del problema de seguridad, pero un parche o actualización oficial que lo aborde no se haya publicado.

El fallo se denomina vulnerabilidad de día cero porque el proveedor o desarrollador, y en consecuencia, los usuarios y organizaciones cuyos sistemas se ven afectados por la vulnerabilidad, acaban de conocer la vulnerabilidad. Una vez que la vulnerabilidad se hace pública y el proveedor o desarrollador ya ha implementado un parche para ella, se convierte en una vulnerabilidad conocida o “n-day”.

Cuando los hackers o los agentes de amenazas desarrollan e implementan pruebas de concepto (PoC) o un malware real que explota la vulnerabilidad mientras el proveedor sigue trabajando en implementar un parche (o, a veces, sin conocer la existencia de la vulnerabilidad), se convierte en un ataque o exploit de día cero. Aunque los desarrolladores y proveedores, así como los investigadores y expertos en seguridad, invierten continuamente tiempo y esfuerzo para encontrar y solucionar fallos de seguridad, también se puede decir lo mismo para los agentes de amenazas. El resultado es una carrera de armas entre los agentes de amenazas que encuentran e intentan explotar una vulnerabilidad y los proveedores que trabajan para lanzar un parche para solucionarlo.

Ataque de Ransomware

El ransomware es malware que cifra archivos importantes en almacenamiento local y en red y pide un rescate para descifrarlos. Los hackers desarrollan este malware para ganar dinero mediante la extorsión digital. El ransomware está cifrado, por lo que no es posible forzar la clave y la única manera de recuperar la información es mediante una copia de seguridad.

La forma en la que funciona el ransomware lo convierte en un sistema especialmente perjudicial. Otros tipos de malware destruyen o roban datos, pero ofrecen la posibilidad de otras opciones de recuperación. Mediante el ransomware, si no existen copias de seguridad, debe pagar el rescate para recuperar los datos. Algunas empresas pagan el rescate y los atacantes no envían la clave de descifrado.

Una vez que el ransomware empieza a funcionar, analiza el almacenamiento local y en la red en busca de archivos para cifrar. Se dirige a archivos que cree que son importantes para su empresa o para personas. Esto incluye archivos de respaldo que pudieran ayudar a recuperar la información.

Hay distintos tipos de ransomware que atacan diferentes conjuntos de archivos, pero que también son objetivos frecuentes. La mayoría de ransomware ataca archivos de Microsoft Office porque, con frecuencia, almacenan información empresarial crítica. Al atacar archivos importantes aumentan las probabilidades de que pague el rescate.

Supply Chain Attack

Supply Chain Attack es un tipo de ciberataque dirigido a elementos menos seguros en la cadena de suministro de una organización en lugar de atacarla directamente. El objetivo es infiltrarse en la red o los sistemas de una organización comprometiendo a un proveedor o partner externo que tenga acceso a sus datos, software o infraestructura de red.

En lugar de atacar directamente a la organización objetivo, los atacantes comprometen a un tercero de confianza, como un proveedor de software, un proveedor de hardware o un contratista de servicios. Este tercero se convierte entonces en un conducto para entregar la carga útil maliciosa al objetivo final.

El impacto de un ataque a la cadena de suministro puede ser significativo, afectando no solo al objetivo principal, sino también a miles de otras organizaciones que dependen del tercero comprometido.

Cross-Site Scripting (XSS)

Cross-site Scripting (XSS) es una vulnerabilidad de seguridad que normalmente se encuentra en sitios web y/o aplicaciones web que aceptan información del usuario. Algunos ejemplos incluyen motores de búsqueda, formularios de inicio de sesión, tablones de mensajes y cuadros de comentarios.

Los ciberdelincuentes aprovechan esta vulnerabilidad introduciendo cadenas de código malicioso ejecutable en estas funciones. Esto inyecta el código malicioso en el contenido del sitio web objetivo, haciéndolo parte del sitio web y permitiéndole así afectar a las víctimas que pueden visitar o ver ese sitio web. El código también puede presentarse como contenido transitorio que en realidad no forma parte del sitio web, pero que solo parece ser para el visitante. Esto hace que parezca que el sitio web está realmente comprometido por cibercriminales.

Los cibercriminales también pueden utilizar esta vulnerabilidad para tomar el control o comprometer directamente un sitio web, así como explotar otras vulnerabilidades existentes en el servidor o software del sitio web.

Ingeniería Social

La ingeniería social es un tipo de ataque que utiliza la interacción humana y la manipulación para lograr los objetivos del atacante. A menudo implica persuadir a las víctimas para que pongan en peligro su seguridad o rompan las prácticas recomendadas de seguridad para obtener una ganancia financiera o informativa del atacante. Los agentes de amenazas utilizan la ingeniería social para ocultarse a sí mismos y sus motivos, a menudo actuando como personas de confianza.

En última instancia, el objetivo clave es influir, piratear la mente, en lugar de un sistema. Muchos de estos exploits dependen de la buena naturaleza de las personas o del miedo a situaciones negativas. La ingeniería social es popular entre los atacantes porque es más fácil explotar a las personas en lugar de las vulnerabilidades de la red y del software.

Whaling

Whaling es un tipo especializado de ataque de phishing dirigido a personas de alto perfil o nivel C dentro de organizaciones, como ejecutivos, gerentes y otros líderes sénior. El término whaling refleja el enfoque del ataque en los peces "grandes", que tienen una autoridad significativa y acceso a información confidencial. A diferencia de los ataques de phishing tradicionales que pueden dirigirse a una persona promedio y confiar en el volumen, el whaling es un ataque altamente dirigido, que utiliza información detallada sobre la víctima para crear correos electrónicos personalizados y convincentes.

Las personas de alto perfil son objetivos atractivos para los cibercriminales porque a menudo tienen acceso a información valiosa, recursos financieros y poder de toma de decisiones. Al comprometer la cuenta de correo electrónico de un ejecutivo, los atacantes pueden autorizar transacciones fraudulentas, acceder a datos confidenciales y manipular procesos organizativos.

Phishing vs. whaling

Troyano

En ciberseguridad, el término "troyano" o "troyano" se refiere a un tipo de malware que engaña a los usuarios disfrazándose de software legítimo. Esta amenaza digital lleva el nombre de la antigua leyenda griega del caballo de Troya, donde los soldados griegos se escondían dentro de un caballo de madera para infiltrarse y capturar la ciudad de Troya. Del mismo modo, un troyano en ciberseguridad oculta su intención maliciosa bajo el encubrimiento de una aplicación inofensiva, engañando a los usuarios para que ejecuten código dañino en sus dispositivos. Los troyanos han evolucionado hasta convertirse en una de las formas más comunes y versátiles de malware, lo que supone importantes riesgos tanto para las personas como para las organizaciones. A diferencia de virus o gusanos, los troyanos no pueden replicarse ni ejecutarse ellos mismos y, en su lugar, dependen de técnicas de ingeniería social para ser instaladas.

Si un troyano se instala correctamente en el dispositivo de un usuario, puede realizar varias acciones maliciosas dependiendo de su tipo y propósito. Por ejemplo, proporcionar una entrada de puerta trasera para hackers, acceder a datos, contraseñas y otra información confidencial.

Watering Hole Attack

Watering Hole Attack es una ciberamenaza sigilosa en la que los hackers ponen en peligro un sitio web de confianza visitado frecuentemente por un grupo específico, como empleados de una organización objetivo. Al inyectar malware en el sitio, los atacantes infectan los dispositivos de los visitantes, obteniendo acceso a redes y datos confidenciales. A menudo vinculados a amenazas persistentes avanzadas (APT), estos ataques son difíciles de detectar y pueden provocar filtraciones a gran escala.

Amenazas persistentes avanzadas (APT)

Los APT son ataques dirigidos destinados a obtener acceso a largo plazo a una red para robar datos confidenciales con el tiempo. Los agentes patrocinados por el estado o los cibercriminales bien financiados a menudo llevan a cabo APT, dirigiéndose a sectores críticos como el gobierno y las finanzas. La sutileza de las APT hace que sean especialmente difíciles de detectar, lo que permite a los atacantes exfiltrar silenciosamente información valiosa a la vez que evaden las defensas de seguridad.

Ataques basados en IoT

El auge de los dispositivos de Internet de las cosas (IoT) ha introducido nuevos desafíos de seguridad, ya que muchos dispositivos de IoT carecen de una sólida protección. Los atacantes intentarán explotar estas vulnerabilidades, a menudo utilizando dispositivos comprometidos en botnets a gran escala, como la infame botnet Mirai, para lanzar ataques DDoS o infiltrarse en redes más amplias. Proteger los dispositivos IoT se ha convertido en esencial para minimizar los riesgos asociados con estas conexiones digitales en rápida expansión.

Cómo protegerse frente a ciberataques

Actualice su software

Mantener todo su software y sistemas actualizados añade resiliencia adicional a sus medidas de seguridad. Las actualizaciones suelen contener parches para cualquier vulnerabilidad conocida que se haya encontrado.

Utilice contraseñas seguras y autenticación de dos factores (2FA)

Debe utilizar contraseñas seguras que contengan un mínimo de 12 caracteres, con una combinación de letras mayúsculas y minúsculas, números y caracteres especiales. Intente no reutilizar la misma contraseña para diferentes cuentas, ya que aumenta el riesgo de que un hacker obtenga acceso a su información. También debería habilitar 2FA para añadir capas adicionales de seguridad para sus cuentas en línea.

Formación y concienciación de empleados

Dado que la ingeniería social sigue siendo un punto de entrada común para los atacantes, la formación periódica equipa a los empleados con el conocimiento necesario para reconocer correos electrónicos de phishing, evitar trampas de ingeniería social y seguir las prácticas recomendadas para proteger datos confidenciales. Educar al personal sobre estas tácticas reduce la probabilidad de ataques exitosos

Instalar un firewall

Los firewalls son útiles para prevenir una variedad de ataques para bloquear el acceso no autorizado, como ddos o ataques de puerta trasera. Los firewalls controlan el tráfico de red que se mueve por su sistema y bloquearán el tráfico no permitido que entra o sale.

Fortalecimiento de la seguridad con XDR

Extended Detection and Response (XDR) mejora la ciberseguridad integrando datos de endpoints, emails, redes y entornos en la nube. Detecta y responde a las amenazas en tiempo real, evitando que ataques como el ransomware se propaguen por las redes empresariales. Gracias a la automatización y los análisis impulsados por IA, XDR mejora la detección de amenazas, reduce el tiempo de respuesta y refuerza la seguridad general.

Información relacionada sobre ciberataques

IA frente a IA: DeepFakes y eKYC

Este análisis investiga los riesgos de seguridad de los sistemas de eKYC en relación con los ataques falsos profundos, destacando las diversas estrategias empleadas por los cibercriminales para eludir las medidas de seguridad de eKYC.

Consideraciones cibernéticas para organizaciones en tiempos de conflicto

Este artículo proporciona una descripción general completa de los ajustes y estrategias necesarios que los CISO deben implementar para proteger los activos de sus organizaciones, mantener la continuidad del negocio y mantener la confianza pública en medio de situaciones de conflicto.

Solución Vision One Platform de Trend Micro

Detener más rápido a los adversarios y tomar el control de sus riesgos cibernéticos comienza con una sola plataforma. Gestione holísticamente la seguridad con un capacidades de respuesta, detección y prevención completas con tecnología de IA que conlleva a la información e investigación de amenazas.

Trend Vision One es compatible con distintos entornos de TI híbridos, automatiza y orquesta flujos de trabajo y proporciona servicios especializados de ciberseguridad para que pueda simplificar y fusionar sus operaciones de seguridad.

Investigaciones relacionadas