Ryuk ist eine Ransomware-Variante der Hackergruppe WIZARD SPIDER, die bereits erfolgreich Regierungen, Bildungseinrichtungen, Gesundheitsdienstleister, Fertigungsunternehmen und Technologieanbieter angegriffen hat. 2019 verzeichnete Ryuk mit 12,5 Millionen US-Dollar die höchste Lösegeldforderung. Bis Ende 2020 wurde vermutlich ein Nettogewinn von 150 Millionen Dollar erwirtschaftet.

Inhalt

Ryuk-Ransomware-Angriff

Ryuk (ausgesprochen: Ri-Juk) ist eine Ransomware-Variante, die zum ersten Mal Mitte/Ende 2018 in Erscheinung trat. Im Dezember 2018 berichtete die New York Times, dass Tribune Publishing mit Ryuk infiziert worden war, wodurch der Druckbetrieb in San Diego und Florida unterbrochen wurde. Die New York Times und das Wall Street Journal nutzten eine gemeinsame Druckanlage in Los Angeles. Auch sie waren von dem Angriff betroffen, was für Distributionsprobleme bei den Samstagsausgaben der beiden Zeitungen sorgte.

Ryuk ist eine Variante der älteren Hermes-Ransomware und führt die Liste der gefährlichsten Ransomware-Angriffe an. Laut CrowdStrike Global Threat Report 2020 ist Ryuk für drei der zehn größten Lösegeldforderungen des Jahres verantwortlich: 5,3 Millionen, 9,9 Millionen und 12,5 Millionen US-Dollar. Ryuk hat erfolgreich Branchen und Unternehmen auf der ganzen Welt angegriffen. Hacker nennen die Praxis, große Unternehmen anzugreifen, „Big Game Hunting“ (BGH), also Großwildjagd.

Interessanterweise trägt diese Ransomware einen japanischen Namen aus dem Anime-Film „Death Note“. Der Name bedeutet „Geschenk Gottes“ – seltsame Wahl für eine Ransomware, da ihre Opfer Daten oder sogar Geld verlieren. Aus Hackersicht ist der Name „Geschenk Gottes“ jedoch durchaus sinnvoll.

Hinter der Ryuk Ransomware steckt wahrscheinlich eine russische Hackergruppe namens WIZARD SPIDER. UNC1878, ein osteuropäischer Bedrohungsakteur, ist für einige Angriffe speziell auf das Gesundheitswesen verantwortlich. Die Bereitstellung dieser Ransomware erfolgt nicht direkt. Stattdessen laden Hacker zuerst andere Malware auf den jeweiligen Computer herunter.

Wenn Ryuk ein System infiziert, fährt es zunächst 180 Dienste und 40 Prozesse herunter. Diese Dienste und Prozesse könnten Ryuk entweder daran hindern, seine Arbeit zu verrichten, oder sie sind erforderlich, um den Angriff durchzuführen.

Nun erfolgt die Verschlüsselung. Ryuk verschlüsselt mithilfe des AES-256-Algorithmus Dateien wie Fotos, Videos, Datenbanken und Dokumente – alle Daten, die uns wichtig sind. Im nächsten Schritt werden die symmetrischen Verschlüsselungskeys mit dem asymmetrischen RSA-4096-Algorithmus verschlüsselt.

Ryuk kann remote verschlüsseln, einschließlich Remote-Administrationsfreigaben. Außerdem kann die Ransomware Wake-on-LAN durchführen, also Computer hochfahren, um sie dann zu verschlüsseln. All diese Funktionen steigern die Effektivität, die Verschlüsselungsreichweite und den potenziellen Schaden, den diese Ransomware anrichten kann.

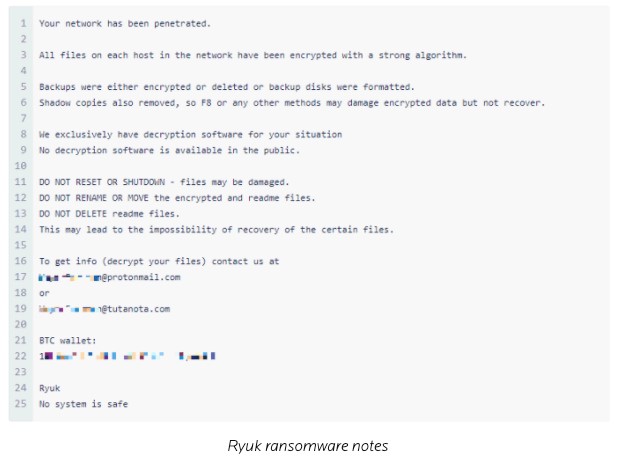

Unter RyukReadMe.txt und UNIQUE_ID_DO_NOT_REMOVE.txt hinterlassen die Hacker Lösegeldforderungen mit folgendem Inhalt:

Quelle: Malwarebytes

Ryuk-Angriffsvektor

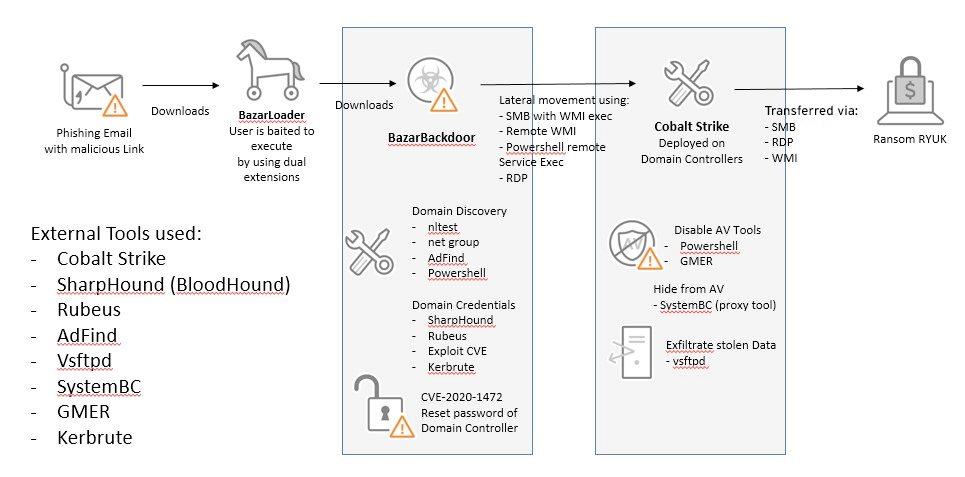

Ryuk kann DaaS (Download as a Service) verwenden, um angegriffene Systeme zu infizieren. DaaS ist ein Service, den ein Hacker anderen Cyberkriminellen anbietet. Wenn ein Hacker eine Ransomware entwickelt, aber nicht weiß, wie er sie verteilen soll, kann er sich Hilfe von anderen Hackern holen, die sich damit auskennen.

Oft fallen ahnungslose Anwender auf Phishing-Angriffe herein, durch die eine Erstinfektion erfolgt. AdvIntel berichtet, dass 91 % der Angriffe mit Phishing-E-Mails beginnen. Deshalb ist es äußerst wichtig, Anwender darin zu schulen, Phishing zu erkennen. Durch solche Schulungen lässt sich die Wahrscheinlichkeit einer Infektion erheblich reduzieren. Siehe Insights zu Phishing.

Ryuk ist eines der bekanntesten und berüchtigtsten RaaS-Programme (Ransomware as a Service), wenn es um den Infektionsumfang geht. Ransomware as a Service (RaaS) ist ein Modell, durch das Ransomware-Entwickler ihre Varianten anderen Hackern anbieten, damit diese sie verwenden können. Der Entwickler erhält einen Prozentsatz der gezahlten Lösegelder. RaaS ist eine Adaption des SaaS-Modells (Software as a Service).

Sobald ein Anwender auf den Link in der Phishing-E-Mail klickt, lädt Ryuk zusätzliche Malware-Elemente herunter, sogenannte Dropper. Diese zusätzliche Malware umfasst Trickbot, Zloader, BazarBackdoor und andere. Diese Dropper können Ryuk direkt installieren.

Sie können auch andere Malware installieren, etwa Cobalt Strike Beacon, um mit einem C&C-Netzwerk (Command and Control) zu kommunizieren. Ryuk wird heruntergeladen, sobald die Malware installiert ist. Ryuk nutzt für seine Angriffe auch Exploits wie die ZeroLogon-Schwachstelle in Windows-Servern aus.

Das unten stehende Diagramm zeigt den Infektionspfad von Ryuk, der auch als „Kill Chain“ bezeichnet wird.

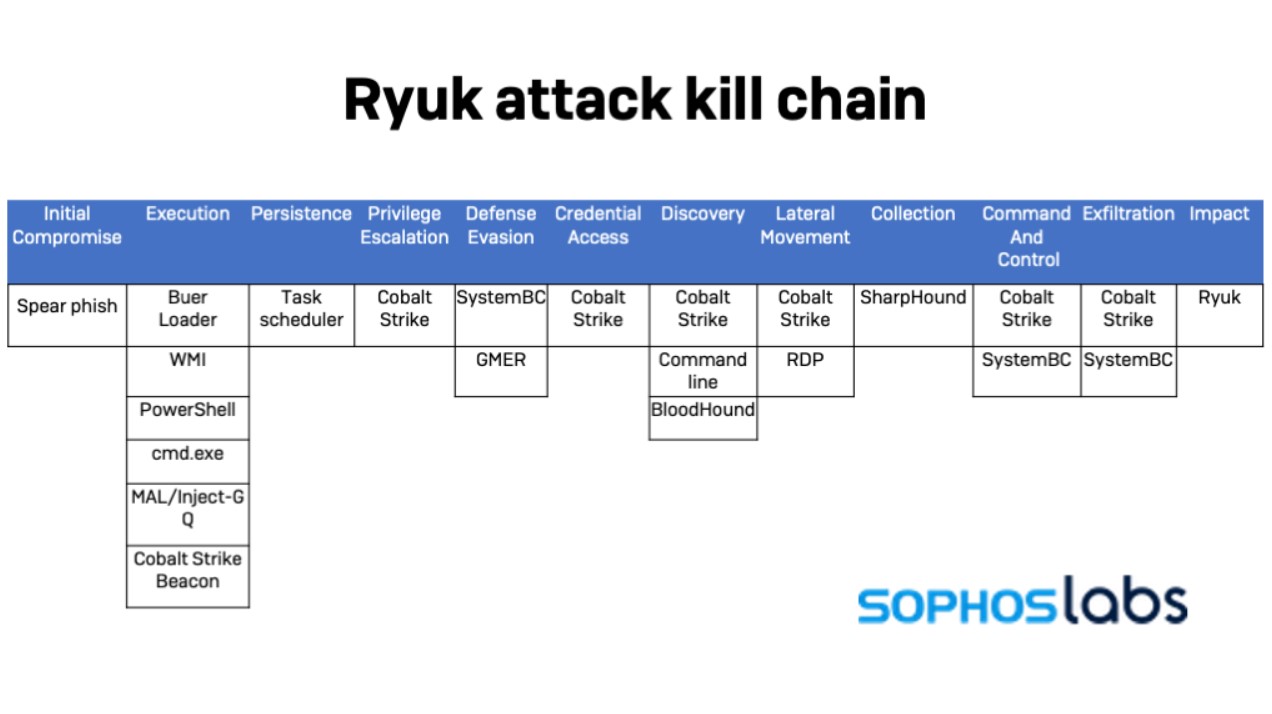

Den Angriffsablauf bzw. die Kill Chain von Ryuk erkannte die Sophos Group, ein britisches Sicherheitsunternehmen. Siehe das unten stehende Diagramm.

Quelle: Sophos

Trickbot

Trickbot trat 2016 auf den Plan und wird wahrscheinlich von WIZARD SPIDER betrieben, derselben Hackergruppe, die auch hinter Ryuk steckt. Diese Malware wird als Banking-Trojaner eingesetzt, um Anmeldedaten, personenbezogene Informationen und Bitcoins zu stehlen.

Trickbot wurde von erfahrenen Hackern entwickelt. Sie haben die Malware für zusätzliche Zwecke programmiert, zum Beispiel für das Durchsuchen von Dateien auf infizierten Systemen. Sie kann sich lateral im Netzwerk bewegen – von einem Gerät zum nächsten. Die Funktionen von Trickbot umfassen mittlerweile Credential Harvesting, Cryptomining und mehr, doch die wichtigste Funktion ist die Bereitstellung der Ryuk-Ransomware.

Ryuk – Indikatoren für Gefährdung

Diese Ransomware kann verheerende Folgen haben. Deshalb sollte die Infektion möglichst gestoppt werden, bevor sie auftritt. Das ist jedoch nicht immer möglich, weshalb Betriebsteams auf die ersten Anzeichen eines Angriffs achten und sofortige Maßnahmen ergreifen müssen, um den Schaden zu minimieren.

Da Ryuk ein System über zahlreiche Angriffsvektoren infizieren kann, gestaltet sich die Erkennung schwierig. Es gibt viele Indikatoren für Gefährdung (IOCs), mit denen Netzwerk- und Sicherheitsadministratoren eine Ryuk-Infektion im Frühstadium erkennen können.

BazarLoader, ein Dropper, ist ein häufiger Einstiegspunkt für Ryuk. Ein Dropper (bzw. DaaS) ist eine Malware, die andere Malware herunterlädt. Auf folgende BazarLoader-IOCs müssen Sie achten:

- „StartAd-Ad“, eine geplante Task in der Windows-Registrierung, gefolgt von Autorun-Einträgen

- Programmdateien mit doppelter Erweiterung, wie Report.DOC.exe

Auch das oben erwähnte Trickbot ist ein häufig genutzter Einstiegspunkt für Ryuk. Der IOC dieser Malware ist eine Programmdatei mit einem zwölf Zeichen langen, zufällig generierten Dateinamen. Die von Trickbot erstellte Datei, z. B. mnfjdieks.exe, findet sich in einem der folgenden Verzeichnisse:

- C:\Windows\

- C:\Windows\SysWOW64

- C:\Users\[Benutzername]\AppData\Roaming

Eine vollständige Liste der Trickbot-IOCs finden Sie in der entsprechenden Warnung auf der Website der US-amerikanischen Cybersecurity & Infrastructure Security Agency (CISA).

Oftmals ist der erste IOC, den Unternehmen bemerken, folgender Screenshot. Dieser Screenshot zeigt an, dass Ryuk das Unternehmen infiziert und wertvolle Dateien verschlüsselt hat. Die Wiederherstellung gelingt deutlich schneller, wenn im Unternehmen erfahrene Incident-Response-Teams und Playbooks bereitstehen und Daten offline gesichert wurden.

Quelle: 2SPYWARE

Angriffe der Ryuk-Ransomware 2020

Da Ryuk für BGH-Angriffe genutzt wird, finden sich unter den Opfern auch Regierungsbehörden, Technologieunternehmen und Schulsysteme. So wurde beispielsweise Sopra Steria, ein französischer IT Service Provider mit Cybersicherheitsmarke, 2020 Opfer einer Ryuk-Infektion. Die Verantwortlichen gingen davon aus, dass die vollständige Wiederherstellung Wochen kosten würde.

Ryuk ist eine der größten Bedrohungen im Gesundheitswesen. Hinzu kommt, dass die Angriffe auf Gesundheitsdienstleister durch Covid-19 allgemein zugenommen haben. Universal Health Services (UHS) ist ein Fortune-500-Gesundheitsanbieter mit Krankenhäusern in den USA und in Großbritannien. Das Unternehmen wurde am 27. September 2020 von einem Ryuk-Angriff getroffen.

BleepingComputer meldete damals, dass die Infektion bei UHS wahrscheinlich über Phishing erfolgt war. Laut dem Bericht enthielt die Phishing-E-Mail den Trojaner Emotet. Emotet installierte wiederum Trickbot, mit dem WIZARD SPIDER, die verantwortliche Hackergruppe, Ryuk über eine Reverse Shell manuell installieren konnte.

Im Oktober 2020 infizierten Hacker zwei weitere Kliniken mit Ryuk. Eine davon liegt in Oregon – das Sky Lakes Medical Center – und die andere in New York – das Lawrence Health System. Durch den Angriff fielen Computersysteme aus, der Zugriff auf die elektronischen Gesundheitsdaten war nicht mehr möglich. Durch Covid-19 waren die Krankenhäuser ohnehin schon stark belastet, und der Angriff verschärfte die Situation weiter. Die meisten dieser Angriffe auf Krankenhäuser dauerten wochenlang an.

Best Practices gegen Ransomware

Unternehmen und Personen haben viele Möglichkeiten, sich vor Malware und insbesondere vor Ransomware zu schützen. Hier einige Beispiele:

- Stellen Sie sicher, dass Patches für Betriebssystem, Software und Firmware installiert werden.

- Verwenden Sie, wo möglich, Multi-Faktor-Authentifizierung mit starken zweiten Faktoren. Ein Beispiel hierfür ist 2FA. Das US-amerikanische National Institute of Standards and Technology (NIST) rät davon ab, SMS als zweiten Faktor einzusetzen.

- Führen Sie häufig Audits von Konten, Zugriffen, Protokollen und anderen Komponenten durch, um Konfigurationen und Aktivitäten zu überprüfen.

- Erstellen Sie regelmäßig Datenbackups und speichern Sie sie offline, insbesondere bei kritischen Systemen.

- Schulen Sie Anwender, insbesondere hinsichtlich Phishing-E-Mails. Denn Anwender sind die ersten, die E-Mails erhalten, lesen und darauf reagieren.

Trend Micro Cyber Risk Report - 2025

Ransomware ist eine Form der Cyber-Erpressung, bei der Angreifer kritische Daten verschlüsseln und ein Lösegeld für deren Freigabe verlangen. Wie im Trend Micro Cyber Risk Report 2025 hervorgehoben, bleibt Ransomware eine der sichtbarsten und finanziell schädlichsten Bedrohungen für Unternehmen weltweit.

Ransomware-Angreifer verlassen sich nicht mehr ausschließlich auf traditionelle Einstiegspunkte wie Phishing-E-Mails oder offene RDP-Ports. Stattdessen nutzen sie übersehene und neue Schwachstellen im digitalen Ökosystem eines Unternehmens – die sogenannte Angriffsfläche.

Erfahren Sie, wie sich Ransomware-Bedrohungen entwickeln und welche proaktiven Strategien helfen können, Risiken zu minimieren – im Trend Micro Cyber Risk Report 2025.

Wie Trend Micro Ihnen hilft, Ransomware-Bedrohungen einen Schritt voraus zu sein

Da Ransomware weiterhin zu den störendsten Bedrohungen für Unternehmen zählt, war der Bedarf an einer einheitlichen, intelligenten Verteidigung noch nie so groß wie heute. Trend Vision One™ bietet eine leistungsstarke Lösung, die über herkömmliche Sicherheitstools hinausgeht – mit erweiterten Erkennungs- und Reaktionsfunktionen (XDR), Risikomanagement für Angriffsflächen und automatisierter Bedrohungsabwehr in einer einzigen integrierten Plattform.

Mit Trend Vision One™ erhalten Sicherheitsteams eine zentrale Übersicht über Endpunkte, E-Mails, Cloud- und Netzwerkebenen, was eine schnellere Erkennung und Reaktion auf Ransomware-Aktivitäten ermöglicht. Unterstützt durch jahrzehntelange Bedrohungsinformationen und angetrieben von Trend Micros Cybersecurity-KI hilft die Plattform Unternehmen dabei, Schwachstellen proaktiv zu identifizieren, Risiken zu minimieren und Ransomware zu stoppen, bevor sie Schaden anrichten kann.