Cyberrisiken

Water Gamayun missbraucht Zero Day-Lücke in MMC

Durch den Missbrauch einer Schwachstelle im MMC-Framework, CVE-2025-26633), hat der Bedrohungsakteur Water Gamayun eine effiziente Methode entwickelt, um bösartigen Code auf infizierten Rechnern auszuführen. Wir haben die fiesen Techniken analysiert.

Zusammenfassung

- Trend Research hat eine Kampagne des russischen Bedrohungsakteurs Water Gamayun aufgedeckt, die eine Zero-Day-Schwachstelle im Microsoft Management Console Framework ausnutzt, um bösartigen Code namens MSC EvilTwin (CVE-2025-26633) auszuführen.

- Dabei manipuliert der Bedrohungsakteur .msc-Dateien und den Multilingual User Interface Path (MUIPath), um bösartige Payloads herunterzuladen und auszuführen, die Persistenz aufrechtzuerhalten und sensible Daten von infizierten Systemen zu stehlen.

Trend Research hat eine Kampagne des mutmaßlichen russischen Bedrohungsakteurs Water Gamayun, auch bekannt als EncryptHub und Larva-208, analysiert. Die Angriffe nutzen eine Zero-Day-Schwachstelle im Microsoft Management Console (mmc.exe)-Framework aus, um bösartigen Code auf infizierten Rechnern auszuführen. Wir haben diese Technik MSC EvilTwin (CVE-2025-26633) benannt, die wir als ZDI-CAN-26371 (auch bekannt als ZDI-25-150) verfolgen. Zusammen mit Microsoft hat das Bug Bounty-Programm der Trend Zero Day Initiative (ZDI) diesen Zero-Day-Angriff aufgedeckt und am 11. März einen Patch für diese Sicherheitslücke dazu veröffentlicht.

Diese Kampagne befindet sich in aktiver Entwicklung und verwendet mehrere Verbreitungsmethoden und maßgeschneiederte Payloads, die darauf ausgelegt sind, die Persistenz aufrechtzuerhalten und sensible Daten zu stehlen. Sie werden dann an die Command-and-Control-Server (C&C) der Angreifer übermittelt. Die folgenden Module gehören zum Arsenal von Water Gamayun: EncryptHub-Stealer, DarkWisp-Backdoor, SilentPrism-Backdoor, MSC EvilTwin-Loader, Stealc sowie Rhadamanthys Stealer.

Microsoft-Verwaltungskonsole und die Microsoft-Konsolendatei

Die Microsoft Management Console (MMC) umfasst eine grafische Benutzeroberfläche (GUI) und ein Programmier-Framework zum Erstellen, Speichern und Zugreifen auf Sammlungen von Verwaltungstools - so genannte Konsolen - für die Verwaltung verschiedener Windows-Hardware-, Software- und Netzwerkkomponenten. Diese als Snap-Ins bezeichneten Verwaltungstools sind COM-Objekte, die mit Microsoft-Konsolendateien verknüpft sind. Die Windows-Firewall (wf.msc) ist ein Beispiel für ein solches Tool. Weitere Einzelheiten liefert der Originalbeitrag.

Genutzte Techniken

Bei ihrem Angriff setzen Water Gamayun auf drei Techniken, um über Windows-MSC-Dateien bösartige Payloads auf einem infizierten System auszuführen:

MSC EvilTwin (CVE-2025-26633)

Bei dieser Technik werden bösartige .msc-Dateien über eine legitime Datei ausgeführt. Dabei erstellt der Trojaner-Loader zwei .msc-Dateien mit demselben Namen auf dem System: Eine Datei ist sauber und erscheint legitim, ohne verdächtige Elemente; die andere ist eine bösartige Version, die an derselben Stelle, aber in einem Verzeichnis namens en-US abgelegt wird. Wenn die saubere .msc-Datei ausgeführt wird, lädt mmc.exe die bösartige Datei anstelle der Originaldatei und führt sie aus.

Der Angreifer missbraucht die MUIPath-Funktion (Multilingual User Interface Path) von mmc.exe. Die Standardsprache des Systems – Englisch (Vereinigte Staaten) – verfügt über einen MUIPath, der in der Regel so konfiguriert ist, dass er MUI-Dateien (.mui) enthält, die zum Speichern sprachspezifischer Ressourcen für Anwendungen dienen. Durch Missbrauch der Art und Weise, wie mmc.exe MUIPath verwendet, kann der Angreifer MUIPath en-US mit einer schädlichen .msc-Datei ausstatten, die dazu führt, dass mmc.exe diese schädliche Datei anstelle der Originaldatei lädt und ohne Wissen des Opfers ausführt. Weitere Einzelheiten liefert der Originalbeitrag.

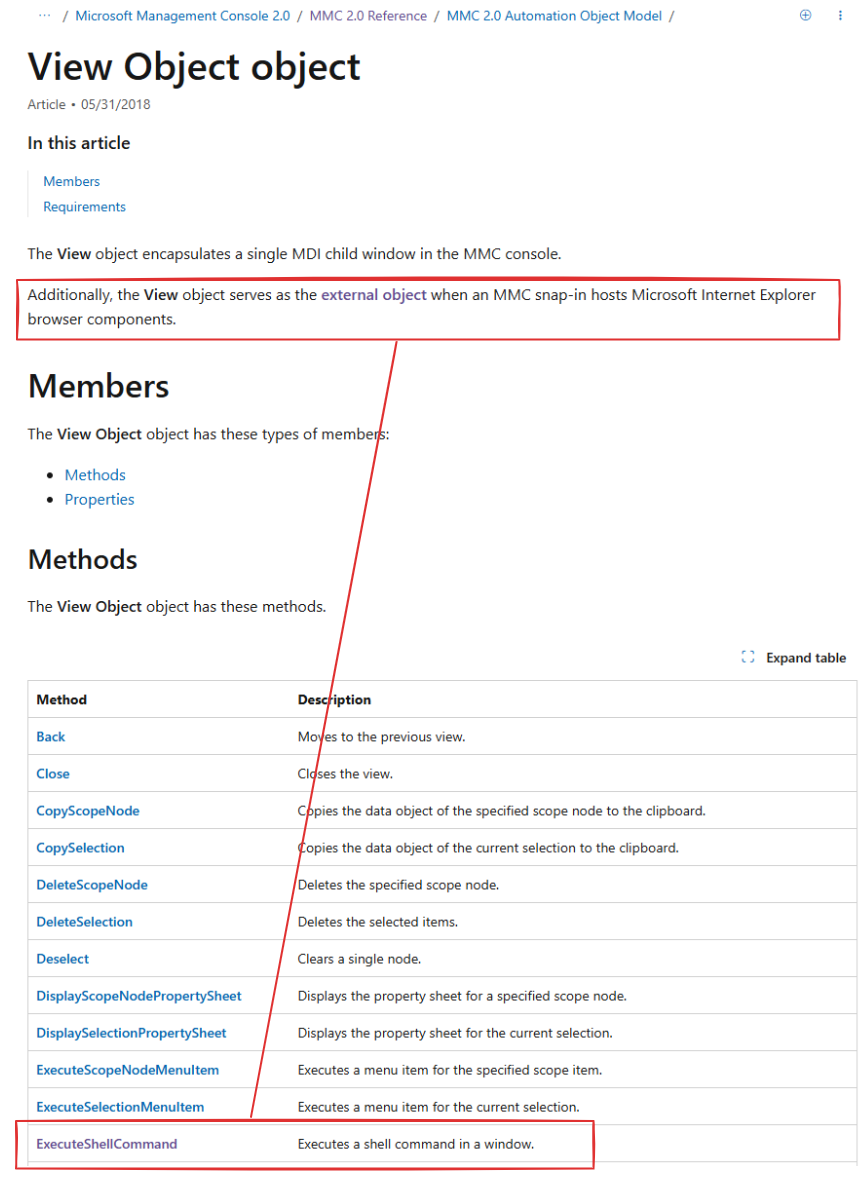

Shell-Befehl über die MSC-Datei ausführen

Die zweite Technik ermöglicht die Ausführung von Befehlen über die ExecuteShellCommand-Methode der MMC von einem View-Objekt auf dem Computer des Opfers aus. Dies kann durch die Nutzung speziell erstellter .msc-Dateien und eines Shockwave Flash-Objekts innerhalb eines ActiveX-Steuerelements erfolgen, das standardmäßig einen Webbrowser öffnet.

Weitere Einzelheiten liefert der Originalbeitrag.

Vorgetäuschte vertrauenswürdige Verzeichnisse

Der dritte Ansatz besteht darin, vorgetäuschte Verzeichnisse zu erstellen, die den Standard-Systempfaden ähneln, indem Leerzeichen oder Sonderzeichen an den Namen angehängt werden. Wenn die Pfadvalidierungslogik einer Anwendung Leerzeichen bei Zeichenfolgenvergleichen nicht richtig behandelt, kann sie das geänderte Verzeichnis als gleichwertig mit dem echten Systempfad interpretieren. Dies kann dazu führen, dass Dateien vom alternativen Speicherort statt aus dem vorgesehenen Systemverzeichnis geladen werden. Diese Technik ist relevant, wenn mit Anwendungen gearbeitet wird, die Bibliotheken oder ausführbare Dateien mit erhöhten Zugriffsebenen laden. Der MSC EvilTwin-Loader verwendet diese Methode, um WmiMgmt.msc zu löschen.

MSC EvilTwin Trojaner-Loader

Der MSC EvilTwin Loader ist ein in PowerShell geschriebener Trojaner-Loader, der alle oben erläuterten Techniken zum Herunterladen und Ausführen bösartiger Payloads auf kompromittierten Systemen nutzt. Unsere Analyse deutet darauf hin, dass der Angriff mit einer digital signierten MSI-Datei beginnt, die sich als bekannte chinesische Software wie DingTalk oder QQTalk tarnt. Diese Dateien sind so konzipiert, dass sie den MSC EvilTwin-Loader vom C&C-Server des Angreifers abrufen und auf dem Computer des Opfers ausführen. Während unserer Untersuchung entdeckten wir eine frühe Version dieser Technik, die im April 2024 eingesetzt wurde. Weitere Einzelheiten liefert der Originalbeitrag.

Water Gamayun verwendet diese Techniken nicht nur in diesem Loader, sondern auch in anderen Modulen, um Payloads oder Plugins der nächsten Stufe vom Server herunterzuladen und auszuführen. Über diese Techniken können Angreifer die Ausführung bösartiger Payloads durch legitime Windows-Binärdateien überbrücken, indem sie nicht bösartige Dateien ausführen.

Fazit

Unternehmen können durch diese Art von Bedrohungen erheblich beeinträchtigt werden, da sie zu Datenverletzungen und erheblichen finanziellen Verlusten führen können. Microsoft und das Bug Bounty Programm der Trend Zero Day Initiative (ZDI)haben zusammen gearbeitet, um diese Schwachstelle aufzudecken und schnell einen Patch zu veröffentlichen, der sie behebt.

Angesichts von Techniken, die Schwachstellen wie MSC EvilTwin ausnutzen, sind ein mehrschichtiger Ansatz und fortschrittliche Cybersicherheitslösungen unerlässlich, um digitale Vermögenswerte in einer Landschaft zu schützen, in der Bedrohungsakteure ihre Taktiken ständig verfeinern. Mit Trend Vision One erhalten Anwender beispielsweise eine KI-gestützte Cybersicherheitsplattform, die das Management von Cyberrisiken, den Sicherheitsbetrieb und einen robusten mehrschichtigen Schutz zentralisiert.

Ein weiterer Beitrag zu diesen Angriffen befasst sich mit den verschiedenen Modulen und verwendeten Payloads.