Cloud

ZDI-CAN-25373: Windows Shortcut als Zero-Day-Exploit

Die Zero Day Initiative™ (ZDI) hat mit ZDI-CAN-25373 eine Windows .lnk-Dateischwachstelle identifiziert, die von APT-Gruppen missbraucht wird und die Ausführung versteckter Befehle mit dem Ziel der Spionage und Datendiebstahl ermöglicht.

Zusammenfassung

- Nahezu 1000 bösartige .lnk-Dateien missbrauchen ZDI-CAN-25373, eine Schwachstelle, durch die Angreifer versteckte bösartige Befehle auf dem Computer eines Opfers ausführen können, indem sie präparierte Shortcut-Dateien einsetzen.

- Die Angriffe nutzen versteckte Befehlszeilenargumente in .lnk-Dateien, um bösartige Payloads auszuführen. Für Unternehmen bedeutet dies erhebliche Risiken von Datendiebstahl und Cyberspionage.

- Die Schwachstelle wurde von staatlich unterstützten APT-Gruppen aus Nordkorea, dem Iran, Russland und China missbraucht. Betroffen sind Organisationen aus den Bereichen Regierung, Finanzen, Telekommunikation, Militär und Energie sind in Nordamerika, Europa, Asien, Südamerika und Australien.

- Unternehmen sollten ZDI-CAN-25373 sofort scannen und Sicherheitsmaßnahmen ergreifen, wachsam gegenüber verdächtigen .lnk-Dateien bleiben und sicherstellen, dass umfassende Maßnahmen zum Schutz von Endpunkten und Netzwerken vorhanden sind.

Das Threat-Hunting-Team der Zero Day Initiative™ (ZDI) von Trend Micro hat in einer Vielzahl von Fällen der Ausnutzung von ZDI-CAN-25373 in unterschiedlichen Kampagnen, die bis 2017 zurückreichen, festgestellt. Unsere Analyse ergab, dass 11 staatlich unterstützte Gruppen aus Nordkorea, dem Iran, Russland und China ZDI-CAN-25373 in Operationen eingesetzt haben, die hauptsächlich auf Cyberspionage und Datendiebstahl abzielten.

Wir entdeckten fast tausend Shell Link (.lnk)-Sample, die ZDI-CAN-25373 missbrauchten, doch ist die Gesamtzahl der Ausbeutungsversuche wahrscheinlich viel höher. Nach der Analyse reichten wir einen Proof-of-Concept-Exploit über das Bug-Bounty-Programm der ZDI bei Microsoft ein. Der Anbieter lehnte es ab, diese Schwachstelle mit einem Sicherheitspatch zu beheben.

Staatlich unterstützte APT-Gruppen nutzen die Schwachstelle

Im Laufe der Untersuchung fanden wir zahlreiche Bedrohungsakteure und APT-Gruppen, die ZDI-CAN-25373 missbrauchen. Es sind sowohl staatlich als auch nicht staatlich unterstützte APT-Gruppen. Viele wiesen ein hohes Maß an Raffinesse in ihren Angriffsketten auf und griffen nicht zum ersten Mal Zero-Day-Schwachstellen in freier Wildbahn an.

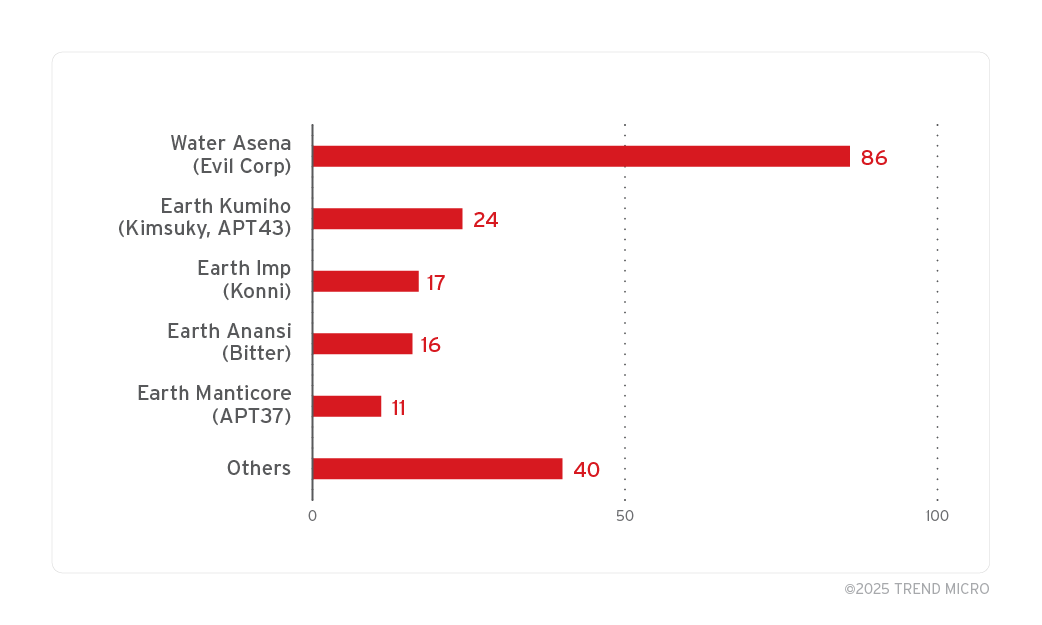

Bild 1. Anzahl der Samples von APT-Gruppen, die ZDI-CAN-25373 ausnutzen

Die Samples wurden mit hoher Sicherheit APT-Gruppen zugeordnet. Doch gibt es Hunderte weiterer Samples, die derzeit nicht sicher zugeordnet werden können, die aber dennoch ZDI-CAN-25373 ausgenutzt haben. Diese APT-Gruppen bilden eine Mischung aus staatlich geförderten, staatsnahen und Cyberkriminalitätsgruppen.

Bild 2. Herkunftsländer der staatlich geförderten APT-Gruppen

Fast die Hälfte der staatlich unterstützten Bedrohungsakteure, die ZDI-CAN-25373 und die damit verbundenen Intrusion-Sets ausnutzen, stammen Berichten zufolge aus Nordkorea. Bemerkenswert ist, dass eine deutliche Mehrheit der nordkoreanischen Intrusion-Sets zu verschiedenen Zeitpunkten auf ZDI-CAN-25373 zielte.

Bild 3. Motivation der APT-Gruppen

In einigen Fällen konnten Bedrohungsakteure mit dem Hauptziel der Spionage ihre Aktivitäten mit finanziell motivierten Kampagnen finanzieren.

Ziele und Risiko

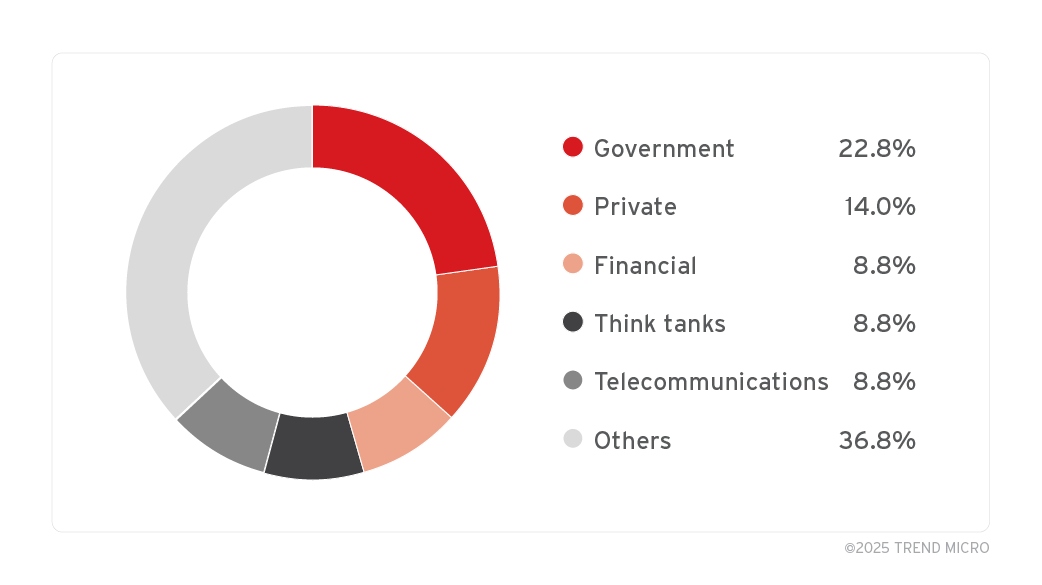

Bild 4. Ziele der Kampagnen

Malware-Payloads

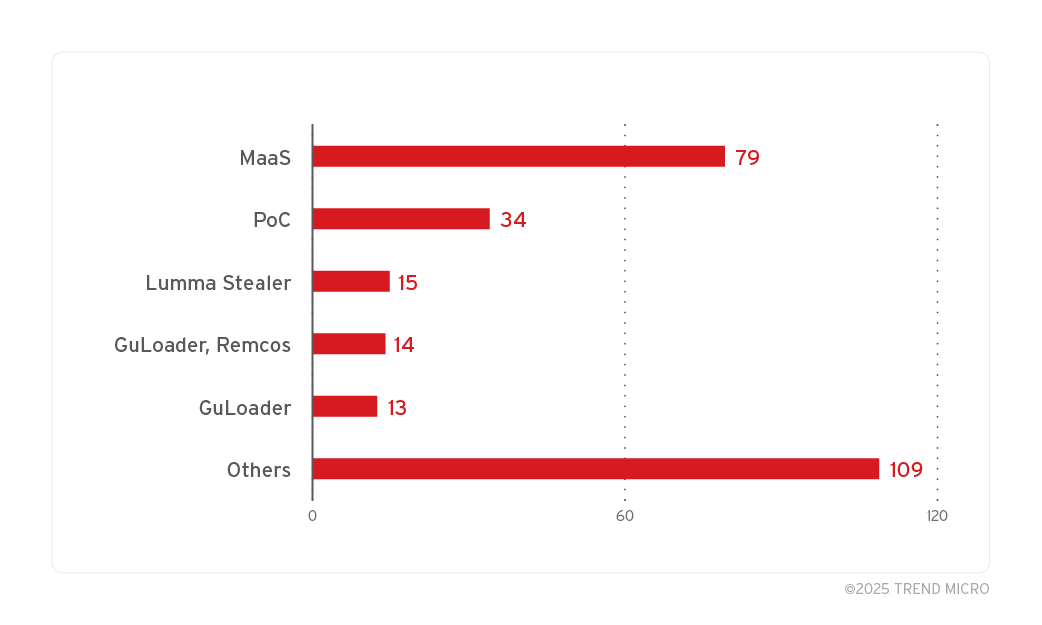

Von den involvierten .lnk-Dateien konnten wir einige der Malware-Payloads wiederherstellen oder sie über die Bedrohungs-Telemetrie von Trend Micro korrelieren.

Bild 5. Payloads als Teil der Angriffsketten

Opfer

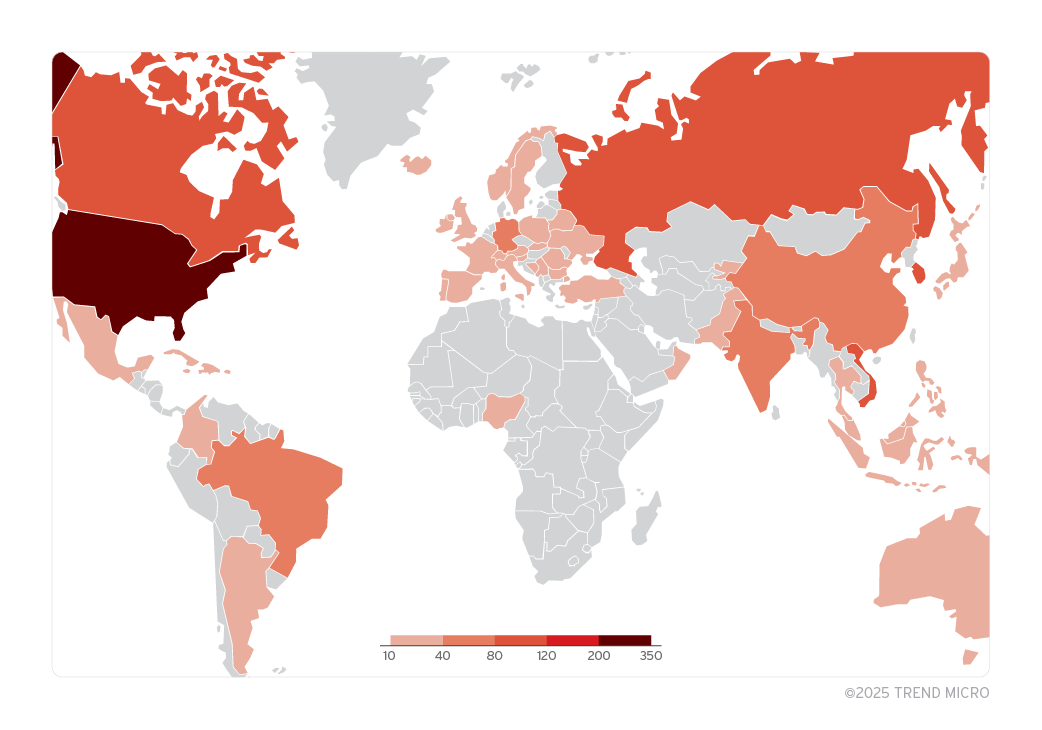

Die analysierten Samples stammten zum Großteil aus Nordamerika. Doch wie bereits erwähnt betreffen die Angriffe auch Europa, Asien, Südamerika, Afrika und Australien.

Bild 6. Dateien, nach Herkunft der Dateiübermittlung

Technische Details

ZDI-CAN-25373 bezieht sich auf die Art und Weise, wie Windows den Inhalt von Shortcut-Dateien (.lnk) über die Windows-Benutzeroberfläche anzeigt. Durch Ausnutzung dieser Schwachstelle kann ein Angreifer eine schädliche .lnk-Datei für die Übermittlung an ein Opfer manipulieren. Bei der Untersuchung der Datei über die von Windows bereitgestellte Benutzeroberfläche kann das Opfer nicht erkennen, dass die Datei schädliche Inhalte enthält. Technische Einzelheiten zur Schwachstelle beinhaltet der Originalbeitrag.

Fazit

Die Bedrohung durch APTs, die staatlich unterstützt werden oder von hochprofessionellen Cyberkriminellen ausgehen, stellt ein erhebliches Risiko für die Vertraulichkeit, Integrität und Verfügbarkeit von Daten dar, die von Regierungen, kritischen Infrastrukturen und privaten Organisationen weltweit verwaltet werden. Von den elf staatlich geförderten APT-Gruppen, die ZDI-CAN-25373 missbrauchen, hat eine Mehrheit eine dokumentierte Vorgeschichte bezüglich von Zero-Days.

Angesichts der Eskalation geopolitischer Spannungen und Konflikte ist davon auszugehen, dass die Raffinesse der Bedrohungsakteure und die Nutzung von Zero-Day-Schwachstellen zunehmen werden, da sowohl Nationalstaaten als auch Cyberkriminelle versuchen, sich einen Wettbewerbsvorteil gegenüber ihren Gegnern zu verschaffen.

Um Software sicherer zu machen und Kunden vor Zero-Day-Angriffen zu schützen, arbeitet Trend ZDI mit Sicherheitsforschern und Anbietern zusammen, um Software-Schwachstellen zu beheben und verantwortungsvoll offenzulegen, bevor APT-Gruppen sie für Angriffe nutzen können.

Organisationen sollten ZDI-CAN-25373 sofort scannen und Sicherheitsmaßnahmen ergreifen sowie generell wachsam gegenüber .lnk-Dateien bleiben. Darüber hinaus werden Unternehmen dazu angehalten, potenzielle Kompromittierungen oder Versuche, Systeme zu kompromittieren, zu untersuchen. Unternehmen können sich mit Sicherheitslösungen wie Trend Vision One™ vor Angriffen schützen, wie die der von APT-Gruppen eingesetzten. Der umfassende Ansatz hilft, Bedrohungen vorherzusagen und zu verhindern.

Weitere Einzelheiten liefert der Originalbeitrag.