Hacktivistengruppen werden von einer politischen oder ideologischen Agenda angetrieben. Wurden früher ihre Aktionen mit symbolischen, digitalen Graffitis verglichen, so ähneln sie heutzutage städtischen Gangs. Anfangs waren ihre Mitglieder nur wenig qualifiziert, doch mittlerweile haben sie sich zu Teams, die oft kleiner, aber weitaus fähiger sind. Die zunehmende Qualifikation hat die Risiken für Organisationen erhöht.

Die schiere Anzahl der Gruppen erschwert eine umfassende Analyse. Unsere Forschung zielte darauf ab, Einblicke in ihre Motivationen, Fähigkeiten und Strukturen sowie in die Überschneidungen zwischen hacktivistischen und cyberkriminellen Aktivitäten zu gewinnen. Sie scheinen letztere als Finanzierungsmechanismus zu nutzen, was auf eine Verlagerung hin zu finanziellen Motiven hindeutet.

Ideologische Motive als Antrieb

Hacktivistengruppen definieren sich über bestimmte politische Überzeugungen, die sich sowohl in der Art ihrer Angriffe als auch in ihren Zielen widerspiegeln. Im Gegensatz zu Cyberkriminellen streben sie üblicherweise keinen finanziellen Gewinn an, obwohl es auch Überschneidungen mit der Cyberkriminalität gibt. In den meisten Fällen wollen sie ihre politischen Agenden vorantreiben, die unterschiedlich transparent sind. Im Allgemeinen lassen sich ihre Motivationen in vier Gruppen einteilen: ideologisch, politisch, nationalistisch und opportunistisch. Während sich einige Gruppen strikt an einer Kategorie orientieren, verfolgen andere mehrere Agenden, wobei der Hauptschwerpunkt oft durch sekundäre Anliegen ergänzt wird.

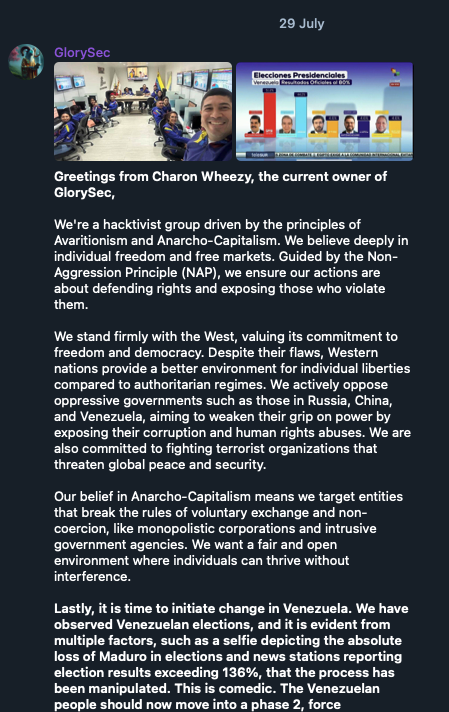

Ideologische Motive stecken hinter den meisten Hacktivismus-Aktivitäten. Diese Gruppen nehmen Einrichtungen ins Visier, die nicht ihrer Weltanschauung entsprechen, häufig religiöse Überzeugungen oder geopolitische Konflikte. Jüngste Konflikte offenbaren tiefe ideologische Gräben. So beschuldigt beispielsweise die prorussische Gruppe „NoName057(16)“ diejenigen, die der Ukraine helfen, „ukrainische Nazis zu unterstützen“, während die Kritiker Russlands „GlorySec“ behaupten, „die westliche Gesellschaft in jeder Hinsicht zu unterstützen“ und sich daher „dem russischen Regime zu widersetzen“. GlorySec, möglicherweise eine venezolanische Gruppe, „glaubt an individuelle Freiheit und freie Märkte“ und lehnt daher Länder wie Russland und China sowie das, was sie als „ihre Stellvertreterregime“ bezeichnen, wie Kuba, Nicaragua, Houthi, Hisbollah und Hamas, ab.

Bild 1. Der GlorySec-Besitzer stellt die Motivation und Haltung der Gruppe vor

Auch im Israel-Hamas-Konflikt rechtfertigen Gruppen ihre Handlungen ausdrücklich.

Religiös motivierte Haltungen zu Konflikten spiegeln sich etwa bei der „Indian Cyber Force“ wieder. Die Gruppe nimmt Pakistan ins Visier, bezeichnet den Staat als „Terroristenland“ und behauptet, dass „malaysische, indonesische, indische und muslimische Staatsbürger der VAE viel besser sind als pakistanische Muslime“. Dies war ihre einzige Rechtfertigung für die Verunstaltung eines Pharmaunternehmens in Pakistan.

Viele Gruppen liefern kaum mehr als Einzeiler oder vage ideologische Begründungen für ihre Angriffe, wie zum Beispiel, als die israelisch ausgerichtete Gruppe „KromSec“ die Verantwortung für einen Angriff auf die Nationalversammlung des französischen Parlaments übernahm und lediglich erklärte, dass die Institution „den Krieg unterstützt“.

Einige Hacktivistengruppen versuchen, die Politik von Regierungen oder politische Ergebnisse zu beeinflussen, obwohl solche Angriffe seltener sind als ideologische.

„SiegedSec“ beispielsweise nahm das Projekt 2025 ins Visier, eine Initiative zur Förderung konservativer Politik. Sie rechtfertigten einen Hack und die anschließende Veröffentlichung einer 200 GB großen Datenbank mit der Behauptung, das Projekt bedrohe das Recht auf Abtreibung und insbesondere die LGBTQ+-Gemeinschaften. SiegedSec war auch bei #OpTransRights aktiv und nahm Organisationen ins Visier, die ihrer Meinung nach gegen die Rechte von Transgender- und Transsexuellen in den USA sind.

In ähnlicher Weise unterstützt „GlorySec“ Taiwan in seinen Bemühungen an, sich von China zu lösen, und initiierte #OpPRC, um chinesische Unternehmen anzugreifen. Im August 2024, nach der Verhaftung des CEO von Telegram, Pavel Durov, in Frankreich, starteten mehrere Gruppen eine #FreeDurov-Kampagne und beriefen sich dabei auf Verstöße gegen die Meinungsfreiheit.

Viele weitere Beispiele umfasst der Originalbeitrag.

Nationalistischer Hacktivismus für die Interessen bestimmter Länder

Nationalistischer Hacktivismus ist seltener und rechtfertigt die eigenen Handlungen oft mit kulturellen Symbolen und patriotischer Rhetorik. So behauptet beispielsweise die indische Gruppe „Team UCC“, sie wolle „die Stimmen der Hindus verstärken“, indem sie „falsche Narative entlarvt, Hindus seien in Bangladesch sicher“. Sie greifen Websites und Organisationen der pakistanischen Regierung an, um „den indischen Cyberspace zu verteidigen“.

Ebenso weisen viele prorussische Gruppen nationalistische Motive auf. Auf den Ankündigungen ihrer Angriffe sind oft russische Flaggen, Bären als Symbole des Nationalstolzes und Äußerungen über die Verteidigung Russlands zu sehen.

Opportunistische Hacktivisten setzen auf leichte Ziele

Einige Hacktivistengruppen handeln rein opportunistisch und nehmen Organisationen ins Visier, weil sie einfach zu hacken sind. So hackte SiegedSec beispielsweise die Website einer Messaging-App mit der Begründung, diese sei „überhaupt nicht sicher“. Dass die App „made in China“ war, könnte ihre Motivation noch verstärkt haben. Doch die Gruppe erklärte auch, sie habe „Zugang zu deren AWS S3-Buckets“, was darauf hindeutet, dass der Angriff eher minimalen Aufwand erforderte als eine Rechtfertigung darstellte. Diese Gruppen scheinen oft aus jüngeren Menschen zu bestehen, die von gerechter Wut getrieben werden, die sich als Ansprüche und der Überzeugung äußert, dass jeder Hack ein faires Spiel sei.

Sich überschneidende Motivationen

In der Regel werden Hacktivisten von einer einzige Ideologie oder einem Anliegen bestimmt. Der Konflikt zwischen Israel und der Hamas polarisiert jedoch die Gruppen entlang religiöser Linien. Muslimisch ausgerichtete Gruppen wie „AnonGhost Indonesia“ stehen auf der Seite von Hamas/Palästina, während andere, wie Team UCC, Israel unterstützen und sich gleichzeitig gegen pakistanisch-muslimische Anliegen stellen.

Diese Überschneidungen zeigen auch, dass sich Allianzen entlang politischer und ideologischer Achsen verschieben. Prorussische Gruppen stellen sich oft auf die Seite Chinas gegen Taiwan und gegen Israel und schließen sich der breiteren feindlichen Haltung Russlands an, ohne dies ausdrücklich zu begründen. So verbündet sich beispielsweise „Russian Cyber Army“ mit vielen antiisraelischen, proarabischen regionalen Gruppen; und SiegedSec, obwohl sie sich für LGBTQ+-Rechte einsetzen, äußern antiisraelische Gefühle, obwohl sie nicht aus dem Nahen Osten zu stammen scheinen.

Die Motivationen sind oft gestaffelt – es startet mit regionalen Ursachen, dann kommen religiöse Überzeugungen, gefolgt von politischen Ideologien hinzu. Dieses Zusammenspiel verwischt die Grenzen zwischen Hacktivismus und staatlicher Einflussnahme. Einige Experten vermuten, dass Nationalstaaten diese Gruppen finanzieren und sie als Bürgerwehren zur Förderung nationalistischer Ziele einsetzen könnten. Sollte dies zutreffen, werden diese Hacktivisten unwissentlich zu Schachfiguren in einer größeren geopolitischen Landschaft.

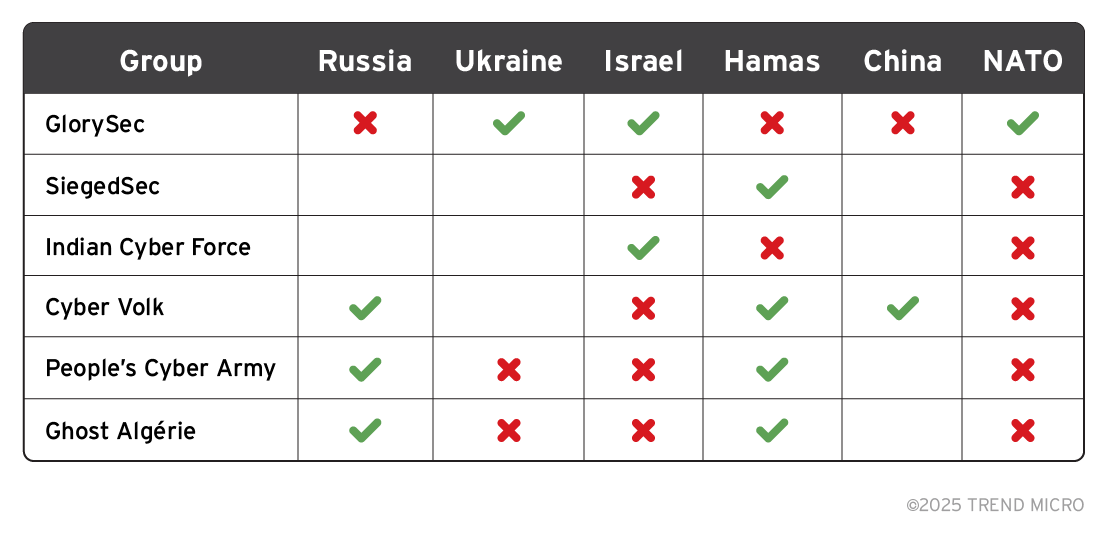

Diese Dynamiken soll eine Tabelle veranschaulichen die Gruppen zeigt, die mehrere Konflikte umfassen:

Tabelle 1. Hacktivistengruppen mit sich überschneidenden Motivationen

Tools, Fähigkeiten, Strategien

DDoS

Hacktivisten setzen in der Regel auf DDoS und Web-Defacement, die von der Gruppe koordiniert und von Freiwilligen mithilfe von HTTP-Stress-Tools ausgeführt werden. Diese Tools wurden ursprünglich für Webadministratoren entwickelt, um die Serverkapazität zu testen. Das Herunterfahren einer Ziel-Website ist aufgrund ihrer Einfachheit eine beliebte Taktik, auch wenn ihre Auswirkungen oft begrenzt sind. DDoS-Angriffe sind zeitgebunden und ihre Auswirkungen auf Unternehmens-Websites nur von kurzer Dauer. Während anhaltende Angriffe auf umsatzgenerierende Websites (z. B. Online-Shops, Casinos) in Spitzenzeiten erheblichen Schaden anrichten können, sind die meisten Ziele Regierungs- oder Unternehmenswebsites, was zu minimalen Reputationsschäden führt.

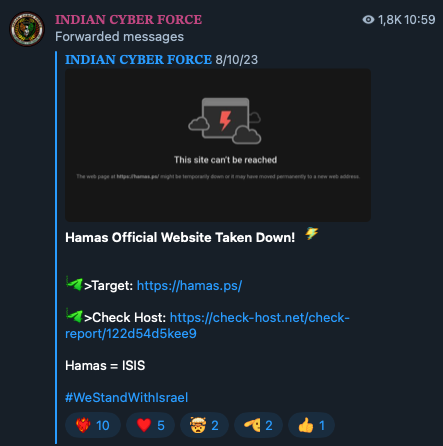

Bild 2. Indische Cyber-Streitkräfte greifen eine Hamas-Website mit DDoS an

Web-Defacement

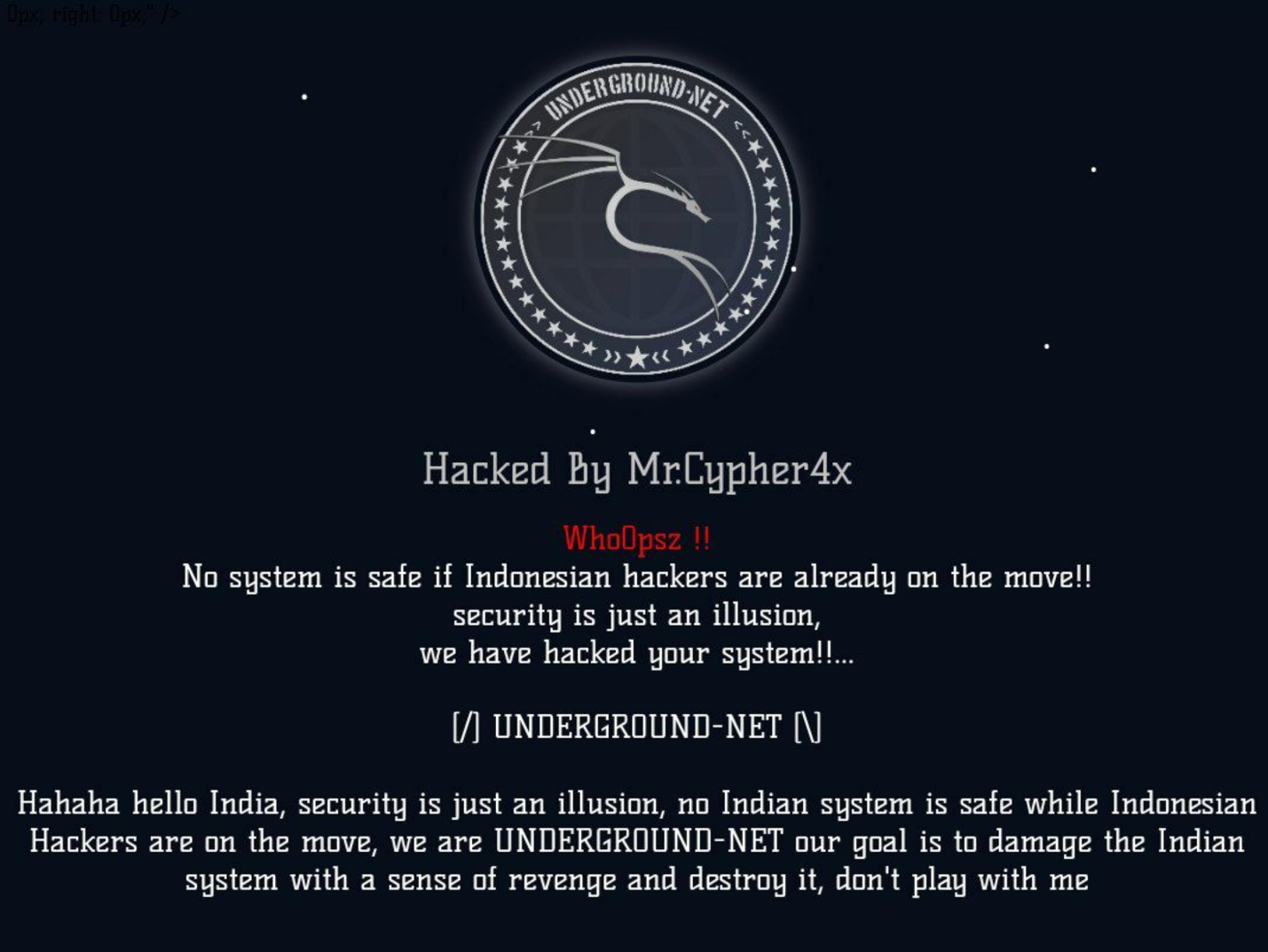

Web-Defacement ist schon seit langer Zeit beliebt. Bei diesen Angriffen wird die Startseite der Ziel-Website durch Inhalte wie Hack-Ankündigungen, Urheberrechtsansprüche (d. h. „gehackt von“) oder Erklärungen zum Motiv des Angriffs ersetzt. Web-Defacements sind in der Regel kurzlebig und haben nur begrenzte Auswirkungen, die sich hauptsächlich auf den Ruf der Organisation auswirken, die hinter der Ziel-Website steht.

Bild 3. „Underground-Net“, eine indonesische Gruppe, hackt eine indische Website

Hacken und Leaken

„Hack-and-Leak“-Angriffe werden beliebter. Sie sind ausgefeilter als DDoS und Web Defacement. Die Täter hacken Netzwerke und Server, um Daten zu exfiltrieren, die dann über Filesharing-Plattformen öffentlich geteilt werden. Diese Angriffe werden häufig auf dem Telegram-Kanal der Gruppe beworben. Die fortgeschrittene Ausführung dieser Operationen deutet auf einen komplexeren Rekrutierungsprozess hin, bei dem Mitglieder mit offensiveren Hacking-Fähigkeiten bevorzugt werden.

Hacking der Infrastruktur

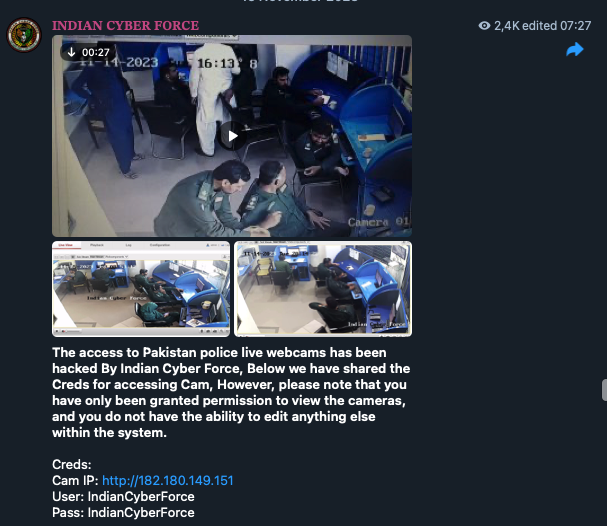

Hacktivisten nehmen auch physische Infrastruktur ins Visier, um ihre Angriffsfähigkeiten zu demonstrieren und die Abwehrmaßnahmen des Opfers zu untergraben. So behauptete beispielsweise die Indian Cyber Force, in das Kamerasystem der Polizei Pakistans eingedrungen zu sein. In ähnlicher Weise haben die „Cyber Av3ngers“ eine interne Netzwerkkarte eines kritischen Infrastrukturstandorts, den sie kompromittiert hatten, geleakt. Diese Gruppe war berüchtigt für ihren Angriff auf eine irische Wasseraufbereitungsanlage im Dezember 2023, der dazu führte, dass die Bewohner zwei Tage lang ohne Trinkwasser auskommen mussten.

Opportunistische Angriffe sind ebenfalls weit verbreitet. So hackte sich beispielsweise SiegedSec in das Kamerasystem einer Universität und zeigte in Screenshots veränderte Standorte mit der Kennzeichnung „HACKED BY SIEGEDSEC“ an. Das Fehlen eines klaren Motivs deutet darauf hin, dass es sich hierbei eher um eine Demonstration der Fähigkeiten als um eine gezielte Operation handelte.

Bild 4. Indian Cyber Force zeigt Aufnahmen von gehackten Webkameras

Malware

Malware-Angriffe sind eher selten, wahrscheinlich weil die Erstellung und Bereitstellung von Malware komplexer ist als schnelle, auf den Ruf ausgerichtete Angriffe. Dennoch entwickeln einige Gruppen Ransomware, um ihre Aktivitäten zu finanzieren.

Ein Beispiel ist die pro-ukrainische Gruppe „Twelve“, die angeblich wie eine Ransomware-Gruppe agiert. Im Gegensatz zu Cyberkriminellen, die Lösegeld fordern, verschlüsselt, löscht und exfiltriert die von ihnen verwendete Malware Daten, wobei die gestohlenen Informationen auf einem Telegram-Kanal geteilt werden. Wir haben diesen Kanal jedoch nicht gefunden und auch die tieferen Beweggründe der Gruppe nicht überprüft.

Organisationsstruktur, Führung, Rekrutierung

Moderne Hacktivistengruppen werden in der Regel von einem kleinen Kern vertrauenswürdiger Personen geleitet, oft Online-Freunde oder Bekannte, die über technische Fähigkeiten und eine gemeinsame politische oder religiöse Ideologie verfügen, die die Ausrichtung der Gruppe definiert.

Die Rekrutierungsstrategien variieren. Einige Gruppen wie CyberVolk werben offen um Mitglieder und Partnerschaften. Andere, wie GlorySec, suchen nach Insidern („Maulwürfen“) aus rivalisierenden Nationen wie China, Venezuela oder Russland, um Zugang zu „Regierungs- oder Unternehmensmanagementsystemen“ zu erhalten. Sie erwähnen, dass sie 200.000 US-Dollar zur Verfügung haben, um dies zu bezahlen, und bieten außerdem an, dass der Maulwurf „neu zugewiesen werden kann“ (wir verstehen dies so, dass er versetzt werden kann), „falls Probleme auftreten“.

Die Anführer der Gruppen, von denen es anscheinend nur sehr wenige gibt, überprüfen die Mitglieder persönlich und rekrutieren direkt über Ankündigungskanäle. Sie betrachten ihre Handlungen als Verteidigung von Idealen und nicht als Verbrechen.

Die Angst vor rechtlichen Konsequenzen ist jedoch weit verbreitet. Gruppen lösen sich oft auf, benennen sich um oder ergreifen Ausweichmaßnahmen, wenn sie unter die Lupe genommen werden, insbesondere wenn sie in den USA oder Europa ansässig sind.

Überschneidung von Hacktivismus und Cyberkriminalität

Die offensichtlichste Verbindung, die wir zwischen Hacktivismus und Cyberkriminalität gesehen haben, ist Ransomware. Einige Gruppen, wie „Ikaruz Red Team“ und ihre Partner, verwenden geleakte Versionen großer Ransomware-Programme wie LockBit, um Organisationen ins Visier zu nehmen. Ihre Motive sind zwar unklar, aber sie scheinen nicht finanzieller Natur zu sein.

Bestimmte Gruppen haben auch Ransomware-Partnerprogramme gestartet, um ihre Operationen zu finanzieren, obwohl diese Bemühungen nach wie vor eine Nischenposition einnehmen und keine starken Verbindungen zu Cyberkriminalität auf höchster Ebene aufweisen. So bewarb CyberVolk beispielsweise seine „CyberVolk Ransomware“ mit der Behauptung, sie sei „AV nicht nachweisbar“, und verkaufte sogar seinen Quellcode zu einem „günstigen Preis“.

Fazit

Moderne Hacktivistengruppen sind kleine, fähige Zellen, die durch gemeinsame Ideologien – regional, religiös oder politisch – vereint sind. DDoS- und Web-Defacements sind nach wie vor ein fester Bestandteil ihres Arsenals, obwohl Hack-and-Leak-Angriffe inzwischen immer häufiger vorkommen.

Die Ziele werden auf der Grundlage von Glaubenssystemen ausgewählt und umfassen häufig Regierungsorganisationen, Unternehmen in Gebieten, die sie als Feinde betrachten, und sogar solche, die Geräte verwenden, die von ihren Gegnern hergestellt wurden. Ihre Angriffe zielen darauf ab, die Marke des Gegners zu schädigen. Dies steht in engem Zusammenhang mit einigen politischen Agenden der Nationalstaaten, was die Frage aufwirft, ob bestimmte Gruppen von Regierungen beeinflusst oder finanziert werden.

Für Unternehmen ist die Bedrohung nicht vorhersehbar. Hacktivisten können aus politischen Gründen angreifen – oder auch ohne jeden Grund. Sie können Organisationen unabhängig von ihrer politischen Haltung ins Visier nehmen. Selbst Organisationen, die keinen offensichtlichen Grund haben, politisch motivierte Angriffe zu befürchten, sind nicht immun gegen hacktivistische Bedrohungen. Um das Risiko zu minimieren, sollten Unternehmen proaktive Maßnahmen ergreifen, darunter:

- Investitionen in DDoS-Schutz

- Sicherung von webbasierten Ressourcen. Dokumentieren und patchen Sie externe Systeme vollständig, um das Risiko von Defacements und anderen Angriffen zu verringern.

- Implementierung eines Risikomanagements für Angriffsflächen (ASRM). Einsatz von Tools zur Überwachung von Einstiegspunkten, um Hacking-Versuche zu minimieren.