APT und gezielte Angriffe

Earth Preta mixt legitime und bösartige Komponenten

Die APT-Gruppe Earth Preta nutzt eine neue Technik, indem sie ein Windows-Dienstprogramm missbraucht, um Payloads in externe Prozesse einzufügen und Antiviren-Programme zu umgehen. Wir haben den Vorgang analysiert.

Die APT-Gruppe Earth Preta nutzt eine neue Technik, indem sie ein Windows-Dienstprogramm missbraucht, um Payloads in externe Prozesse einzufügen und Antiviren-Programme zu umgehen. Wir haben den Vorgang analysiert.

Nathaniel Morales, Nick Dai

- Wir haben herausgefunden, dass Earth Preta, auch bekannt als Mustang Panda, den Microsoft Application Virtualization Injector verwendet, um Payloads in waitfor.exe einzuschleusen, sobald eine ESET-Antivirus-Anwendung erkannt wird.

- Die Angreifer nutzen Setup Factory, um die Payloads für bessere Persistenz abzulegen und auszuführen und um eine Erkennung zu vermeiden.

- Bei dem Angriff werden mehrere Dateien abgelegt, darunter legitime ausführbare Dateien und bösartige Komponenten, und mit Hilfe einer PDF-Köderdatei soll das Opfer abgelenkt werden.

- Die Malware von Earth Preta, eine Variante der TONESHELL-Backdoor, wird mit einer legitimen Electronic-Arts-Anwendung geladen und kommuniziert mit einem Command-and-Control-Server zur Datenexfiltration.

Das Threat-Hunting-Team von Trend Micro stieß auf eine neue Technik, die von Earth Preta, auch bekannt als Mustang Panda, eingesetzt wird. Earth Pretas Angriffe konzentrieren sich auf den asiatisch-pazifischen Raum: In jüngster Zeit setzte eine Kampagne auf eine Variante der DOPLUGS-Malware. Die Gruppe bevorzugt in ihren Kampagnen Phishing und zielt in der Regel auf Regierungsstellen. Seit 2022 gab es über 200 Opfer.

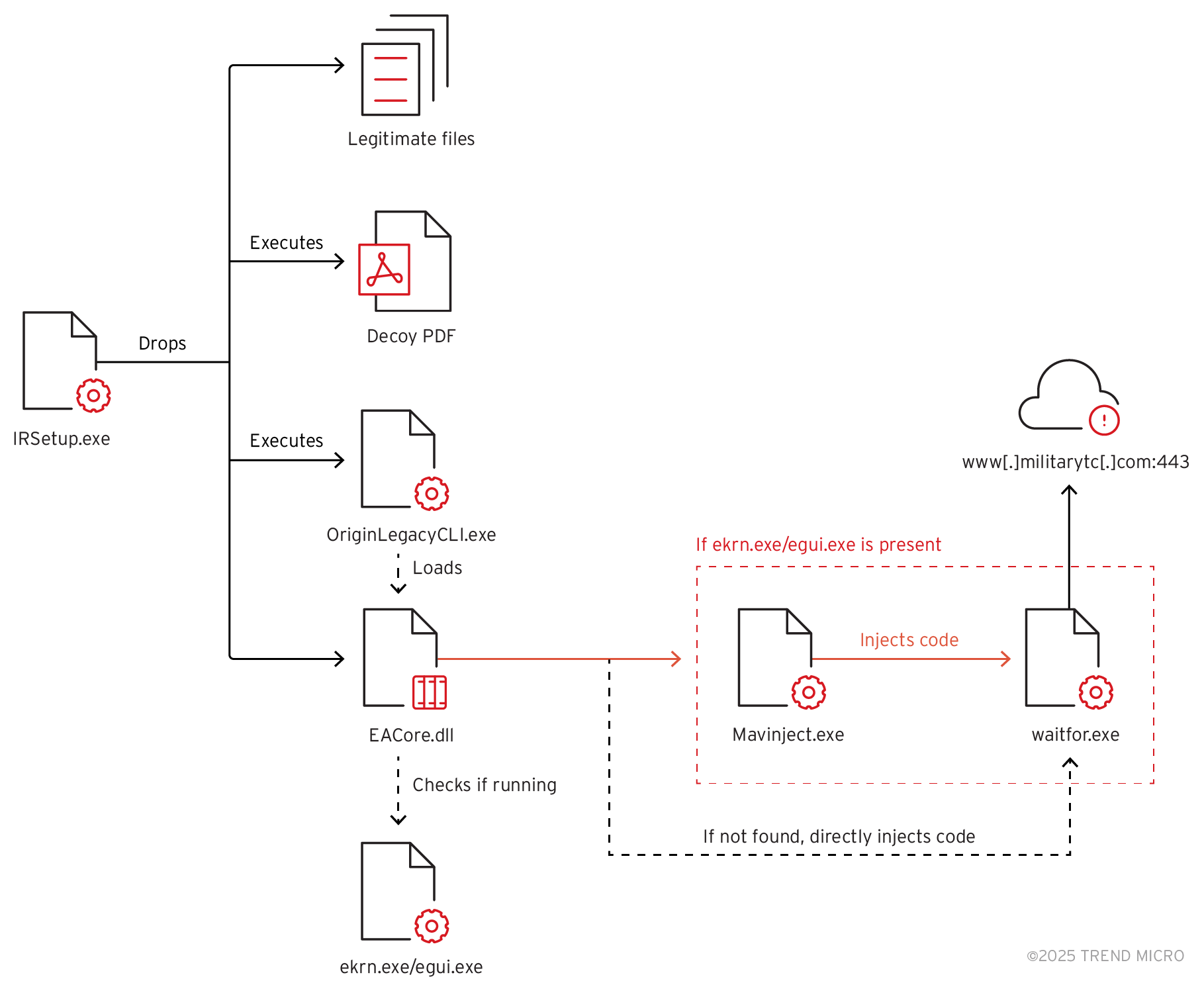

Diese APT-Gruppe nutzte ein Windows-Dienstprogramm namens Microsoft Application Virtualization Injector (MAVInject.exe), um Code in externe Prozesse einzuschleusen. Dadurch wird die Payload von Earth Preta in ein Windows-Dienstprogramm namens waitfor.exe eingeschleust, das zum Senden oder Empfangen von Signalen zwischen vernetzten Computern verwendet wird, sollte eine laufende ESET-Antivirus-Anwendung erkannt werden. Zusätzlich nutzt Gruppe Setup Factory, einen Installer Builder für Windows-Software, um die Payload abzulegen und auszuführen. So können sie der Erkennung zu entgehen und sich in kompromittierten Systemen festsetzen.

Analyse

Im Angriffsablauf von Earth Preta wird die erste bösartige Datei, IRSetup.exe, verwendet, um mehrere Dateien in das Verzeichnis ProgramData/session abzulegen. Diese Dateien enthalten eine Kombination aus legitimen ausführbaren Dateien und bösartigen Komponenten.

Eine PDF-Datei als Köder soll das Opfer ablenken, während die bösartige Payload im Hintergrund installiert wird. Das betrügerische Dokument bittet den Leser um seine Mithilfe bei der Erstellung einer Whitelist von Telefonnummern, um die Entwicklung einer Plattform zur Verbrechensbekämpfung zu unterstützen, ein Projekt, in das angeblich mehrere Regierungsbehörden involviert sind.

Diese Technik entspricht den früheren Kampagnen von Earth Preta, bei denen Spear-Phishing-Mails potenzielle Opfer ansprachen, und ein PDF ausführten, um die Aufmerksamkeit abzulenken, während die bösartige Payload im Hintergrund ausgeführt wurde. Einzelheiten zum Angriffsablauf beinhaltet der Originalbeitrag.

Wir sind der Überzeugung, dass die Angriffsvariante Earth Preta zuzuschreiben ist. Die Malware wurde mithilfe ähnlicher Techniken und Prozeduren (Spear-Phishing) verbreitet und funktioniert wie die frühere Variante. Sie verwendet CoCreateGuid, um eine eindeutige Opfer-ID zu generieren, die in einer eigenständigen Datei gespeichert wird – ein Verhalten, das bei früheren Varianten nicht beobachtet wurde. Außerdem wurde derselbe C&C-Server mit einem anderen Sample in Verbindung gebracht, das Earth Preta zugeschrieben wird, und die gemeinsame CyberChef-Formel entschlüsselt das gesendete Paket immer noch erfolgreich.

Fazit

Die jüngsten Erkenntnisse des Trend Micro Threat Hunting Teams zeigen die ausgefeilten Methoden, die Earth Preta einsetzt, um Systeme zu kompromittieren und Sicherheitsmaßnahmen zu umgehen. Earth Preta nutzt MAVInject.exe, um bösartige Nutzdaten in waitfor.exe zu injizieren, und Setup Factory, um diese Nutzdaten abzulegen und auszuführen. So umgeht Earth Preta effektiv die Erkennung durch ESETs Antivirenprogramm und hält sich auf infizierten Systemen.

Die Angriffskette zeigt, dass die Gruppe über ein hohes Maß an Erfahrung bei der Entwicklung und Verfeinerung ihrer Umgehungstechniken verfügt. Die Verwendung legitimer Anwendungen wie Setup Factory und OriginLegacyCLI.exe erschwert die Erkennungsbemühungen zusätzlich. Unternehmen sollten ihre Überwachungsfähigkeiten verbessern und sich auf die Erkennung ungewöhnlicher Aktivitäten in legitimen Prozessen und ausführbaren Dateien konzentrieren, um den sich weiterentwickelnden Taktiken von APT-Gruppen wie Earth Preta einen Schritt voraus zu sein.

Die Cloud-basierte Plattform Trend Micro Vision One nutzt KI und Bedrohungswissen aus 250 Millionen Sensoren und 16 Bedrohungszentren weltweit, um umfassende Risikoeinsichten, schnelle Erkennung von Gefahren und automatisierte Bedrohungsreaktionsoptionen anzubieten.