Cloud

Die B2B-Variante des Business-Mail-Compromise-Betrugs

B2B BEC sind Angriffe, die mehrere Geschäftspartner betreffen, wobei das implizite Vertrauen zwischen den Unternehmen missbraucht wird. Unsere Untersuchung zeigt an einem Beispielsfall auf, wie das funktioniert und welche Best Practices helfen können.

Zusammenfassung:

- Die Untersuchung eines B2B-BEC-Angriffs, die fortgeschrittenere Version typischen BECs, umfasst ein ausgeklügeltes Schema zur Manipulation mehrere Entitäten manipuliert.

- Bei dem Vorfall nutzte der Täter einen kompromittierten Mail-Server aus, um betrügerische Mails zu versenden. Wir identifizierten auch die verwendeten MITRE ATT&CK-Techniken

- Empfehlungen für zusätzliche Sicherheitsmaßnahmen

Ein Opfer von Business Email Compromise (BEC) kann aufgrund einer einzigen Mail erheblichen finanzielle Verluste erleiden. In unserer aktuellen Untersuchung wählten wir kein typisches BEC-Szenario, bei dem ein Bedrohungsakteur einfach eine betrügerische Mail sendet, in der Hoffnung, ein Opfer hereinzulegen, sondern es ging bei diesem B2B-BEC-Schema darum, das implizite Vertrauen zwischen Geschäftspartnern zu missbrauchen.

Der Vorfall lässt sich wie folgt zusammenfassen:

- Drei Geschäftspartner (A, B und C) tauschen Geschäftstransaktionen per Mail aus

- Ein kompromittierter Mail-Server wird vom Bedrohungsakteur kontrolliert und zum Versenden der BEC-Mails genutzt. Er hat vollen Einblick in alle Mail-Konversationen zwischen den drei Geschäftspartnern.

Bei dem Vorfall nutzte der Akteur mehrere Methoden, darunter Zugriff auf verschiedene Mail-Konten, ähnlich einer Account-Übernahme (ATO). Die Analyse der gesamten Mail-Kompromittierung schließt die Untersuchung mehrerer Kopien derselben Mails von allen Parteien mit ein, da eine Teilanalyse (ein Satz von Absender/Empfänger) kein vollständiges Bild liefert.

Zeitachse des Vorfalls

Das Managed XDR-Team analysierte bei dem Vorfall die vom Trend Micro Mail-Sensor gesammelten Telemetriedaten sowie die von mehreren Benutzern (sowohl Absendern als auch Empfängern der Mail-Konversationen) exportierten Mail-Header. Diese halfen bei der Rekonstruktion wichtiger Details des Vorfalls. Die Kompromittierung erfolgt in zwei Phasen:

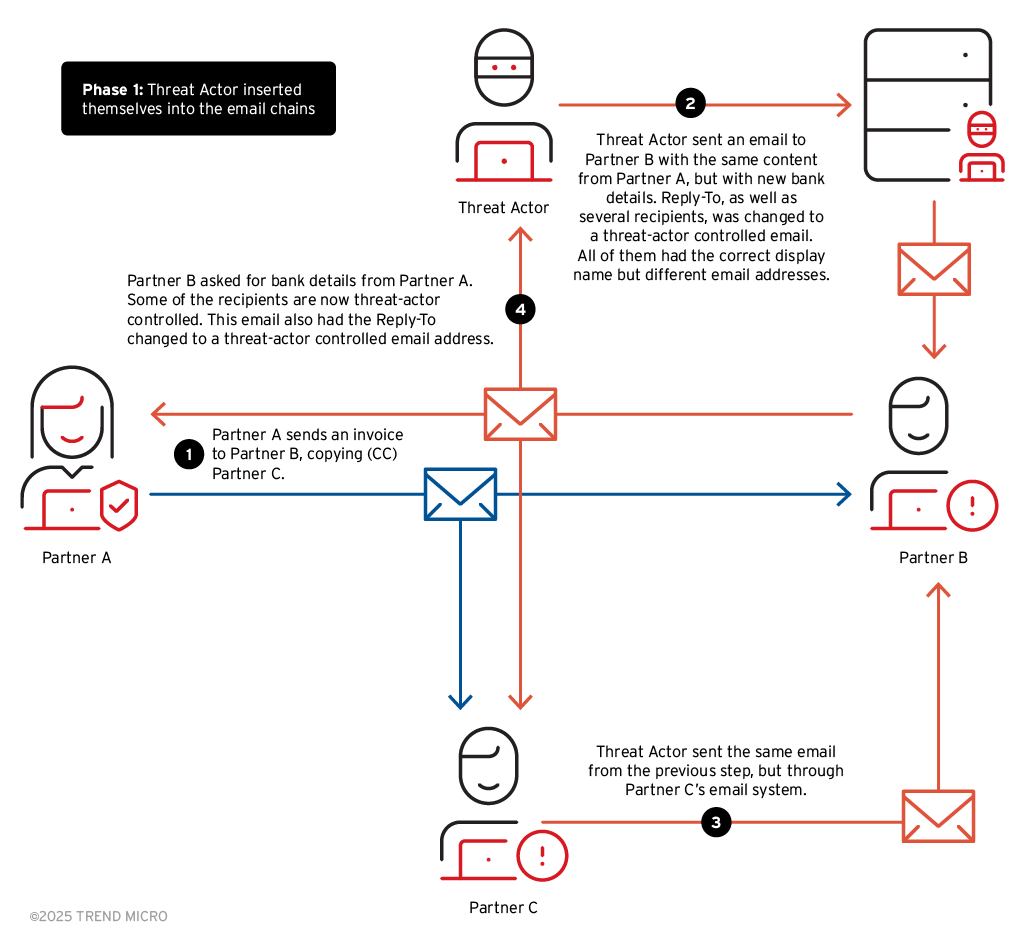

Bild 1. Phase 1 des Angriffs – der Bedrohungsakteur schleust sich in die Mail-Ketten ein.

Von unserer Seite aus war nur Partner B sichtbar. Wahrscheinlich fanden die ersten Kompromittierungen zur Übernahme verschiedener Teile der Konversation außerhalb unserer Einsichten statt. Außerdem gehört der Mail-Server eines Drittanbieters einer anderen legitimen Organisation, und obwohl er nicht Teil der Mail-Konversation ist, wurde er zum Versenden der BEC-Mails verwendet.

Bemerkenswert an der gesamten Konversation ist, dass der Bedrohungsakteur anscheinend Einblick in den gesamten Mail-Austausch zwischen den drei Geschäftspartnern hatte. Wir fanden zwischen Schritt 2 und Schritt 3 Beweise dafür, dass er dieselbe Mail erneut verschickte, weil das Mail-System von B die ursprüngliche Mail abgelehnt hatte.

Ein weiterer wichtiger Aspekt ist, dass der Bedrohungsakteur etwa 4,5 Stunden damit wartete, sich in die Mail-Konversation einzuschalten. Der Empfänger bei Partner B, der die Mail später am Tag erhielt, ging davon aus, dass A ein Problem mit seiner ursprünglichen Bank entdeckt hatte. Anstatt die neuen (und betrügerischen) Bankdaten aus der ersten Mail zu senden, was zu Bedenken geführt hätte, wartete der Akteur darauf, dass eine Konversation aufgebaut wurde. Beide Mails in Schritt 2 und Schritt 3 enthielten jedoch aktualisierte Überweisungsanweisungen von A, in denen der Empfänger bei B aufgefordert wurde, das Geld stattdessen auf das betrügerische Konto zu überweisen.

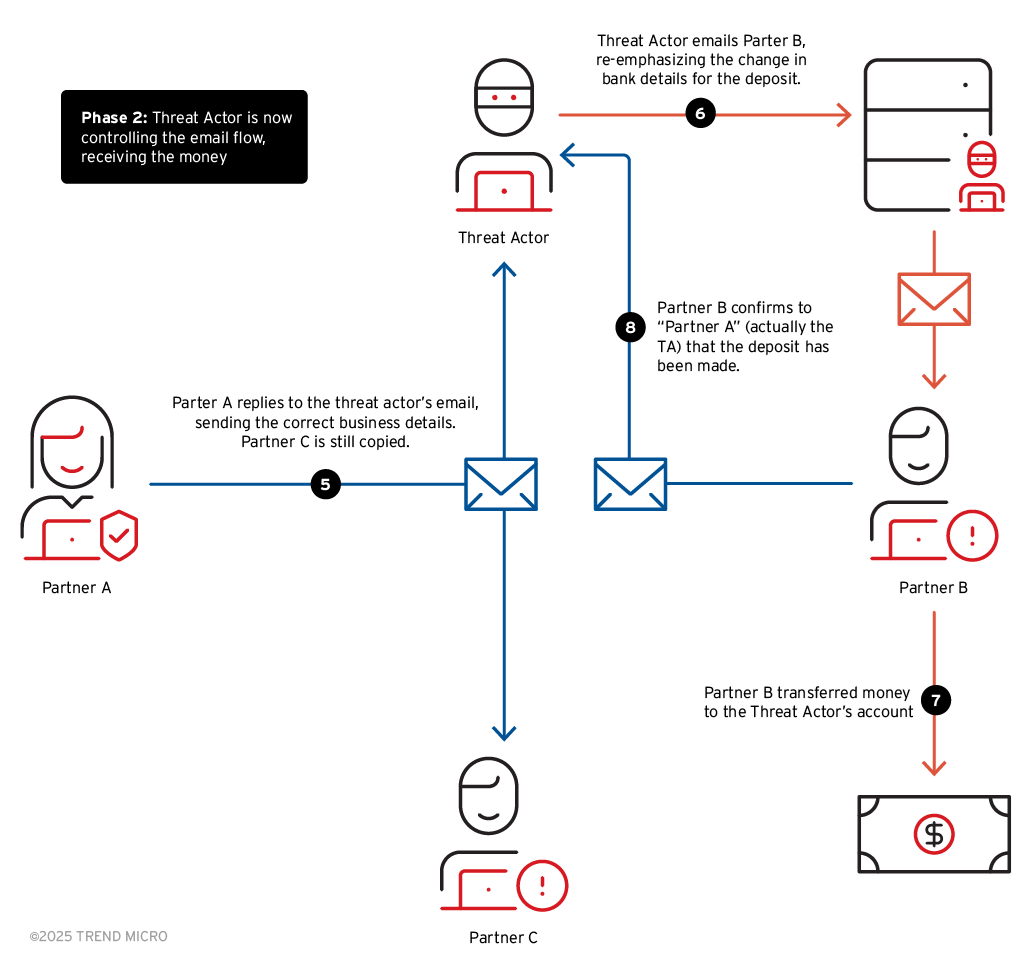

Bild 2. Phase 2 des Angriffs – der Bedrohungsakteur hat die Konversation übernommen

In der zweiten Phase schaltete sich der Bedrohungsakteur vollständig in die Konversation zwischen den beiden Unternehmen ein. Im laufenden Mail-Thread gab es etwa vier bis sechs Empfänger, und der Akteur ersetzte die Empfänger nach und nach durch ein Mail-Konto, das er kontrollierte.

Um legitim zu wirken, enthielt das „Von“-Feld der Mail den beabsichtigten Empfänger zwischen A oder B, aber das „Antwort an“-Feld beinhaltete weiterhin die Mail-Adresse des Bedrohungsakteurs – sowohl für die Mails, die an A und B gingen, als auch für die an C. Inhaltlich ahmte der Bedrohungsakteur entweder A oder B nach und verwendete dabei den gleichen Schreibstil (Anrede, Mail-Fußzeile und Wortwahl).

Mehrere BEC-Mails wurden über den Mail-Server eines Drittanbieters gesendet. Der besagte Server scheint nicht sicher konfiguriert gewesen zu sein, sodass die Mail die Sender Policy Framework (SPF)-Authentifizierung besteht. Ob es sich um eine anfängliche Fehlkonfiguration des Mail-Servers eines Drittanbieters handelte oder ob der Bedrohungsakteur die Möglichkeit hatte, die Konfiguration des Mail-Servers zu kompromittieren, ist nicht bekannt.

Dann bestätigte der Bedrohungsakteur die von A weitergegebenen Details gegenüber B und änderte die Informationen so, dass sie die aktualisierten (und betrügerischen) Bankdaten aus der ersten Phase enthielten. A und B dachten jedoch, sie sprechen mit den richtigen Mail-Empfängern. Dies führte schließlich dazu, dass B das Geld auf das Bankkonto des Bedrohungsakteurs einzahlte. Die Zeitachse ist als Tabelle im Originalbeitrag enthalten.

Nach etwa 12 Tagen forderte A Partner B nach der ersten Erinnerung zur Bestätigung der Überweisung auf. Die Empfänger von A und B sendeten weiterhin Mails in separaten Konversationen außerhalb dieses Mail-Threads. Bei den meisten Mail-Clients werden automatisch ausgefüllte Mail-Adressen angezeigt, wenn ein Endbenutzer zuvor einmal an diese Mail-Adresse geantwortet hat. Daher ersetzte der Bedrohungsakteur die automatisch ausgefüllten Mail-Adressen selektiv durch die tatsächlichen und beabsichtigten Empfänger, sodass die Unterhaltungen normal abliefen.

Lässt sich dies vermeiden?

Lesen Sie im Originalbeitrag wie sich der Vorfall aus Sicht der MITRE ATT&CK-Techniken betrachten lässt.

Da mehrere Aspekte zu berücksichtigen sind, kann ein Unternehmen nur Sicherheitsmaßnahmen innerhalb einer Umgebung, auf die es Einfluss hat, implementieren. Es wäre jedoch von Vorteil, nach Möglichkeiten zu suchen, um es Bedrohungsakteuren zumindest ein wenig zu erschweren, erfolgreiche B2B-BECs zu starten.

Die folgenden Empfehlungen würden vor allem dann gelten, wenn ein Unternehmen auf ähnliche Weise angegriffen worden wäre:

- Erkundigen Sie sich bei Ihrem Mail-Sicherheitsanbieter nach der Implementierung zusätzlicher Kontrollmechanismen wie DMARC (Domain-based Message Authentication, Reporting & Conformance), DKIM (DomainKeys Identified Mail) und SPF (Sender Policy Framework). In diesem Fall wiesen die vom Bedrohungsakteur erstellten Mails offensichtliche Anzeichen dafür auf, dass diese Mails die Prüfungen nicht bestanden hatten. Da die DMARC-Richtlinie für Mails, die die Validierung nicht bestehen, jedoch auf „action=none“ gesetzt wurde, wurden die Mails einfach durchgelassen.

Eine strenge DMARC-Policy hätte in diesem Fall geholfen. Die Einstellung für alle Mail-Domains sollte mit den Stakeholdern des Unternehmens besprochen werden. Im Fall von B2B-Transaktionen können die beiden Unternehmen vereinbaren, solche Mail-Kontrollen für Mail-Konversationen einzuführen, die Geldtransaktionen beinhalten.

- Erwägen Sie eine digitale Signatur der Mails, insbesondere zwischen Personen, die Finanztransaktionen per Mail abwickeln. Digitale Mail-Signaturen, die die Vertraulichkeit und Integrität einer Mail-Konversation erhöhen, bestätigen die Authentizität des Mail-Absenders und stellen sicher, dass die Mail gegenüber ihrer ursprünglichen Form nicht verändert wurde. In Kombination mit bewährten Verfahren wie die Multi-Faktor-Authentifizierung (MFA) für Netzwerk- und Audit-Logins würden Mails, die mit digitalen Signaturen versehen sind, es erschweren, Nachrichten zu verfassen, die angeblich von jemandem stammen, der sie tatsächlich von einer anderen Quelle gesendet hat. Auch hier sollte dies unternehmensweit und global für alle Mail-Domains festgelegt werden. Bei B2B-Transaktionen könnten die Partnerorganisationen solche Mail-Kontrollen einsetzen.

- Erweiterte Prüfung für Personen, die finanzielle Transaktionen per Mail durchführen. Die lukrativen Ziele für B2B BEC sind die hochrangigen Mitglieder des Unternehmens. Daher kann eine erweiterte Überwachung und Warnung gerechtfertigt sein. Je nach Leistungsfähigkeit der Sicherheitstools sind die folgenden Warnmeldungen möglich:

MFA wurde deaktiviert, anomale Ereignisse in der Anmeldeplattform (z. B. Impossible Travel) oder Überwachung auf verdächtige Aktivitäten wie die unaufgeforderte Erstellung von Weiterleitungsregeln, da dies einer der Frühindikatoren für BEC-Operationen ist.

- Gezielte Schulung und Prozesse für diese hochrangigen Benutzer. Phishing-Schulungen speziell für hochrangige Benutzer mit B2B-BEC-Simulationen, um deren Wachsamkeit zu steigern.

- Erstellen Sie ein Validierungsprotokoll zwischen Ihren Partnern. Bei einer Analyse des zeitlichen Ablaufs des Vorfalls wäre es möglich gewesen, die Anweisungen zu überprüfen, wenn es eine Möglichkeit gegeben hätte, die Identität des Absenders am ersten Tag, buchstäblich Minuten nachdem der Bedrohungsakteur die Anweisungen gesendet hatte, auf andere Weise zu bestätigen. Wenn es beispielsweise eine Vereinbarung zwischen Partner B und Partner A gegeben hätte, die Mail-Transaktion durch Video-/Telefonanrufe zu validieren, dann hätten die Anweisungen sofort überprüft werden können. Wie in der MITRE-Richtlinie M1060 dargelegt, könnten diese alternativen Pfade, die unabhängig vom potenziell kompromittierten Netzwerk sind, durch die Implementierung sicherer Out-of-Band-Kommunikationskanäle dazu beitragen, die Kontinuität und Sicherheit kritischer Kommunikation zu gewährleisten und das Risiko zu verringern, dass Gegner im Falle eines Angriffs sensible Daten abfangen oder manipulieren können. Es gibt heute verschiedene Formen davon, wie verschlüsselte Messaging-Apps, sichere Telefonleitungen usw. Es könnte sich auch um eine Prozesssteuerung handeln, bei der Kontoänderungen eine vorherige Überprüfung der Authentizität erfordern würden – z. B. wäre vor dem Senden der Mail für Anweisungen, die Finanztransaktionen betreffen, mehr als nur eine Mail erforderlich. Wenn also eine Mail-Anweisung eingeht, die eine Änderung der Bankdaten erfordert, wird eine Warnung ausgelöst, da sie technisch gesehen gegen einen vorab vereinbarten Prozess verstößt.

- Durchsuchen Sie Mails nach Verstößen gegen Prozesse, auch bei hochrangigen Personen. Der Standardprozess sollte zumindest intern innerhalb der Organisation durchgesetzt und überwacht werden. Wenn vorab vereinbarte Standards vorhanden sind, kann eine Warnlogik erstellt werden, wenn diese Parameter nicht eingehalten werden. Für Trend Vision One, das den Trend Micro Email Sensor verwendet, können Warnregeln festgelegt werden.

Fazit

Es ist wahrscheinlich, dass die vorhandene Technologie in einem Unternehmen bereits über bestimmte Mail-Schutzfunktionen verfügt, die dazu beitragen können, die Wirksamkeit solcher Angriffe einzuschränken. Daher werden Unternehmen dazu angehalten, gemeinsam mit ihrem Mail-Dienstanbieter und ihrem Mail-Sicherheitsanbieter die richtigen Cybersicherheitsmaßnahmen zu bewerten und sich der üblichen Geschäftspraktiken bewusst zu sein – selbst bei vertrauenswürdigen Geschäftspartnern.

So kann die Implementierung geeigneter DMARC-Einstellungen eine wesentliche Schutzmaßnahme sein, um den Erfolg von BEC zu minimieren. Es ist jedoch wichtig zu beachten, dass die Technologie zwar sehr effektiv ist, aber nur Teil eines umfassenderen Frameworks ist. DMARC baut auf SPF und DomainKeys Identified Mail (DKIM) auf, die ebenfalls zu den von Branchengruppen wie M3AAWG empfohlenen und von Google unterstützten Best Practices gehören.

Es kann auch hilfreich sein, Spezifikationen wie BIMI zu verwenden, die die Anzeige des Markenlogos einer Organisation auf Mails ermöglichen, die die DMARC-Validierung bestehen. Dies hilft den Empfängern, die Mails, die rechtmäßig von einer vertrauenswürdigen Quelle stammen, von den Nachrichten nicht authentifizierter Quellen zu unterscheiden.