Die junge Ransomware-as-a-Service (RaaS)-Gruppe, RansomHub, wurde im Februar 2024 entdeckt. Ihre Taktik der „Großwildjagd“ machte sie schnell bekannt. Die Akteure haben es auf Opfer abgesehen, die eher bereit sind, hohe Lösegelder zu zahlen, um die durch einen Ransomware-Angriff verursachten Ausfallzeiten im Geschäftsbetrieb zu verringern. Sie zielen auf Cloud-Speicher-Backups und falsch konfigurierte Amazon S3-Instanzen ab, um Backup-Anbieter mit Datenlecks zu bedrohen und das Vertrauen zwischen Anbietern und ihren Kunden auszubeuten.

Im März 2024 nahm RansomHub Change Healthcare in die Liste der Opfer auf. Dieses Unternehmen war zuvor Opfer eines Angriffs von BlackCat geworden, der für Schlagzeilen sorgte, als ein Affliliate die Ransomware-Gruppe, auch als ALPHV bekannt, beschuldigte, einen Exit-Betrug durchzuführen. Die Gruppe verschwand später von der Bildfläche. Es ist möglich, dass RansomHub ein Rebranding von BlackCat ist oder dass Partner (Affiliates), die bei dem angeblichen Exit-Betrug geschädigt wurden, zu RansomHub gewechselt sind, um das Lösegeld zu kassieren, das ihnen ihrer Meinung nach zusteht. Es gibt auch Berichte, die darauf hindeuten, dass BlackCat-Partner sich der RansomHub-Gruppe anschließen.

Hintergrundwissen

RansomHub (auch Water Bakunawa) rekrutiert Affiliates über das hauptsächlich russische Darknet-Forum für Cyberkriminalität RAMP. Die Gruppe verwendet in GoLang neu verfasste Ransomware-Varianten, um Windows- und Linux-Systeme anzugreifen, und nutzt C++, um ESXi-Server ins Visier zu nehmen. Die Gruppe hält sich an strenge Regeln: Sie greift keine gemeinnützigen Organisationen an und nimmt keine Opfer erneut ins Visier, die bereits bezahlt haben. Sie vermeidet es auch, Mitglieder der Gemeinschaft Unabhängiger Staaten (GUS) sowie Kuba, Nordkorea und China anzugreifen.

RansomHub verspricht, einen kostenlosen Entschlüsseler zu senden, falls ein Partner nach der Zahlung keinen liefert oder versehentlich eine gesperrte Organisation angreift. Die Partner behalten 90 % des Lösegelds, die restlichen 10 % gehen an die Hauptgruppe.

Es gibt auch bemerkenswerte Ähnlichkeiten zwischen der RansomHub-Gruppe und den Knight-Gruppen, auch als Cyclops Ransomware bekannt. Das Management-Panel des RaaS-Betriebs von RansomHub ähnelt im Design und in den Funktionen dem von Knight. Cyclops gilt als Betreiber des Knight RaaS und bot Anfang 2024 im RAMP-Cybercrime-Forum den Quellcode für die Ransomware Knight 3.0 zum Verkauf an. Die Offerte umfasste den Quellcode sowohl für das Management-Panel als auch für die Ransomware in C++ und GoLang, Sprachen, die auch für die Ransomware von RansomHub verwendet werden.

Interessanterweise war der auf Knight Tor-basierte Blog, der die Opfer an den Pranger stellte, Tage vor dem Verkauf des Quellcodes nicht mehr zugänglich und ist es derzeit immer noch nicht. Etwa zur gleichen Zeit wurde RansomHub RaaS eingeführt. Dies deutet darauf hin, dass die RansomHub-Ransomware ein Nachfolger oder Ersatz für die Knight sein könnte.

Infektionsablauf und -techniken

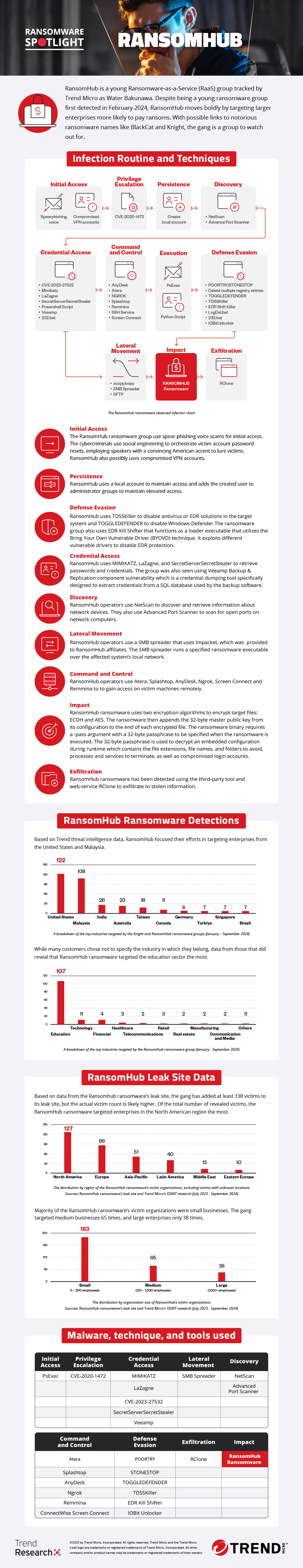

Bild 1. Der Infektionsablauf von RansomHub

Erstzugang

- RansomHub nutzt Spearphishing Sprach-Scams für den Erstzugang. Die Cyberkriminellen setzen Social Engineering ein, um die Passwörter der Opferkonten zurückzusetzen, wobei sie Sprecher mit einem überzeugenden amerikanischen Akzent wählen, um die Opfer zu ködern. RansomHub nutzt möglicherweise auch kompromittierte VPN-Konten.

Ausführung

- Die Betreiber führen über PsExec remote Befehle auf dem Computer des Opfers aus. Auch Powershell-Skripte kommen zum Einsatz, um Befehle für den Zugriff auf Anmeldedaten auszuführen, Remote-Systeme zu erkennen und SSH-Verbindungen herzustellen.

- Python-Skripte dienen dem Aufsetzen von SSH-Verbindungen, dem Transfer des Encryptors via Secure File Transfer Protocol (SFTP) und der gleichzeitigen Ausführung des Encryptors auf mehreren Servern.

Persistenz

- RansomHub verwendet ein lokales Konto, um den Zugriff aufrechtzuerhalten, und fügt den erstellten Benutzer zu Administratorgruppen hinzu, um einen erweiterten Zugriff zu erhalten.

Umgehung des Schutzes

- RansomHub legt eine Batch-Datei namens disableAV.bat ab. Sie kopiert und führt die Binärdatei (STONESTOP) mit einen signierten Treiber (POORTRY) aus, um Antivirus-Prozesse und -Dateien zu beenden und zu löschen.

- Eine weitere Batch-Datei löscht mehrere Registry Subkeys und Einträge, um Virus- und Bedrohungsschutz-Settings in Windows zu umgehen.

- TDSSKiller deaktiviert Antivirus- oder DER-Lösungen im Zielsystem, während TOGGLEDEFENDER Windows Defender deaktiviert.

- Die Gruppe setzt auch EDR Kill Shifter ein, der als Loader Executable dient und die Bring Your Own Vulnerable Driver (BYOVD)-Technik nutzt. Er missbraucht verschiedene angreifbare Treiber, um DER-Schutz außer Kraft zu setzen.

- IOBit Unlocker wird zum Entsperren von Dateien und Ordnern eingesetzt, die von anderen Prozessen oder Programmen gesperrt wurden.

Zugang mit Credentials

- RansomHub verwendet MIMIKATZ, LaZagne und SecretServerSecretStealer, um Kennwörter und Anmeldeinformationen auf den Rechnern der Opfer abzurufen.

- Die Gruppe nutzte auch die Veeam Backup & Replication-Komponenten-Schwachstelle CVE-2023-27532 aus, indem sie sich mit Veeam.Backup.Service.exe auf TCP/9401 verband, eine Netzwerkfreigabe erstellte und dann ein Powershell-Skript erstellte und ausführte, um Anmeldedaten aus der Veeam-Datenbank in eine Textdatei zu schreiben. Außerdem wurde festgestellt, dass die Gruppe Veeamp einsetzte, ein Tool zum Auslesen von Anmeldedaten, das speziell dazu dient, Anmeldedaten aus einer SQL-Datenbank zu extrahieren, die von der Veeam-Backup-Management-Software verwendet wird.

- Ein Brute Force-Angriff auf den Domain Controller, gefolgt von dem ntlmv1 Logon, gab es ebenfalls. Die Gruppe entnahm auch die NTDS.dit-Datei, eine Datenbank, in der die Active Directory-Daten einschließlich Benutzern, Gruppen, Sicherheitsbeschreibungen und Passwort-Hashes gespeichert sind.

- Sie nutzten ein PowerShell-Skript, dass mit der CyberArk Privileged Access Security (PAS)-Lösung interagiert, um Informationen aus Safes zu holen und als CSV-Datei zu exportieren.

Erkundung

- RansomHub verwendet NetScan, um Netzwerk-Geräteinformationen zu sammeln, und auch Advanced Port Scanner für die Suche nach offenen Ports auf Netzwerkcomputern.

Laterale Bewegungen

- Die Malware überträgt mit Hilfe des cmd-Befehls xcopy/copy die Binärdatei und den Treiber, die zum Beenden bzw. Löschen von Antiviren-Prozessen und -Dateien verwendet werden. Mit Hilfe eines PowerShell-Skripts wird eine Verbindung zu einem vCenter Server hergestellt, alle ESXi-Hosts abgerufen und der SSH-Dienst auf jedem Host so konfiguriert, dass er automatisch gestartet wird, wodurch externe SSH-Verbindungen ermöglicht werden. Das Skript ist auch in der Lage, das ESXi-Root-Benutzerkennwort zurückzusetzen und dann die Verbindung zum vCenter Server zu trennen.

- Die Akteure verwenden einen SMB Spreader, der Impacket nutzt, der an die Affiliates geliefert wurde. Der Spreader lässt eine bestimmtes Ransomware Executable über das lokale Netzwerk des betroffenen Systems laufen.

- Für den Transfer des Encryptors wird SFTP eingesetzt.

Command-and-Control

- Die Betreiber setzen auf Atera, Splashtop, AnyDesk, Ngrok, Screen Connect und Remmina für den Remote-Zugriff auf die Opfermaschinen.

Auswirkungen

- RansomHub verschlüsselt Zieldateien mit zwei Verschlüsselungsalgorithmen: ECDH und AES. Anschließend hängt sie den 32-Byte-Haupt-Public-Key aus ihrer Konfiguration an das Ende jeder verschlüsselten Datei an. Die Ransomware-Binärdatei erfordert ein -pass-Argument mit einer 32-Byte-Passphrase, die bei der Ausführung der Ransomware angegeben werden muss. Die 32-Byte-Passphrase wird verwendet, um eine eingebettete Konfiguration während der Laufzeit zu entschlüsseln, die die zu vermeidenden Datei-Extensions, Dateinamen und Ordner, die zu beendenden Prozesse und Dienste sowie die kompromittierten Anmeldekonten enthält.

Exfiltrierung

- Das Drittanbieter-Tool und Webservice RClone dienen der Entnahme von gestohlenen Informationen.

Im Originalbeitrag findet sich eine Übersicht über die MITRE Taktiken und Techniken sowie über die verwendete Malware, Tools und Exploits.

Die am meisten betroffenen Branchen und Länder (Trend Micro Telemetrie)

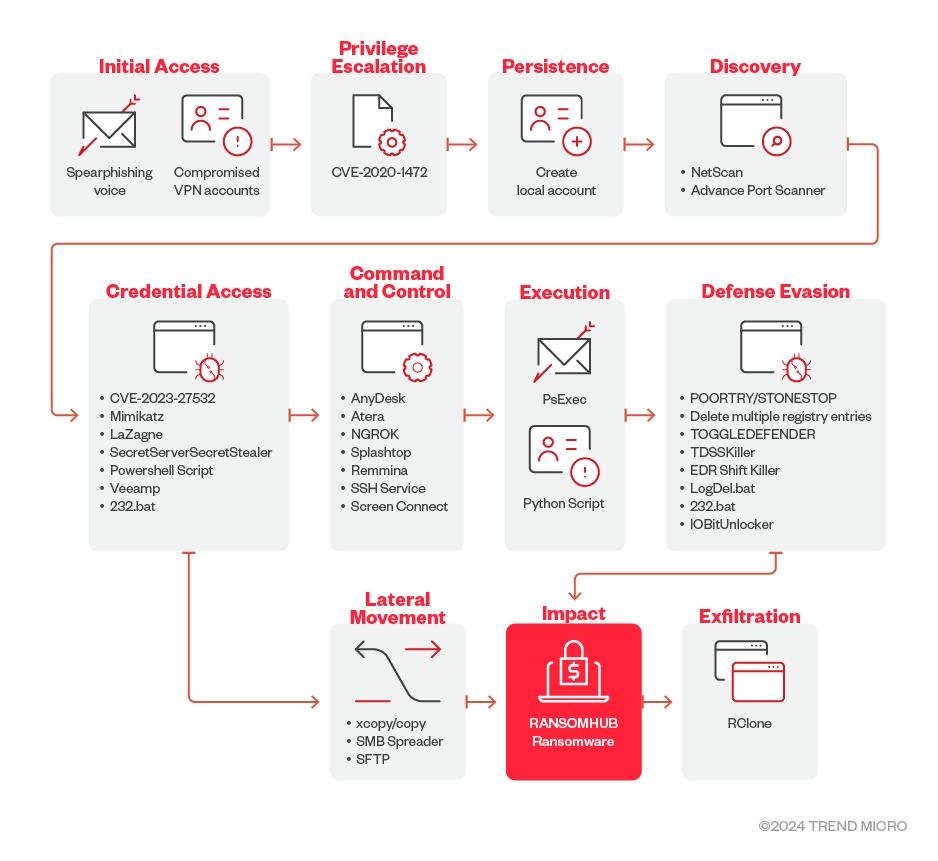

Es geht um die Aktivitäten sowohl von RansomHub als auch von Knight, da unsere Recherche vermuten lässt, dass die beiden zusammenhängen.

Bild 2. Eine monatliche Aufschlüsselung der versuchten Angriffe von Knight Ransomware (links) und RansomHub Ransomware (rechts) von Januar bis September 2024

Zu den Hauptzielländern der Knight-Ransomware gehören Brasilien, die Vereinigten Staaten, die Türkei, Irland und Israel, während RansomHub seine Bemühungen auf Unternehmen in den Vereinigten Staaten und Malaysia konzentrierte.

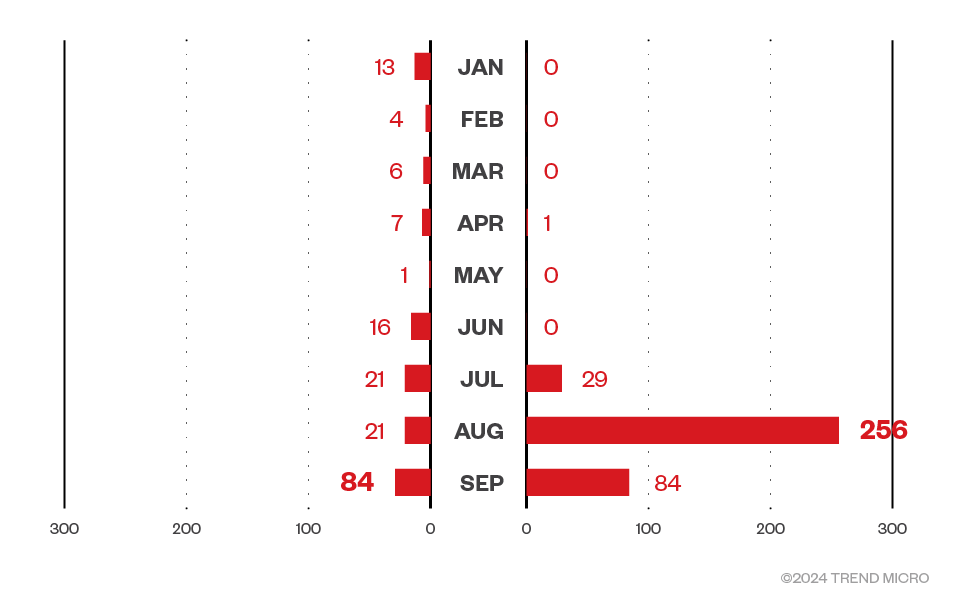

Viele Kunden gaben zwar nicht an, zu welcher Branche sie gehören, aber die Daten derjenigen, die dies taten, zeigen, dass die Ransomware von Knight am häufigsten auf Finanzinstitute abzielte, während sich RansomHub vor allem auf den Bildungssektor konzentrierte.

Bild 3. Eine Aufschlüsselung der wichtigsten Branchen, die von den Ransomware-Gruppen Knight (links) und RansomHub (rechts) von Januar bis September 2024 angegriffen wurden)

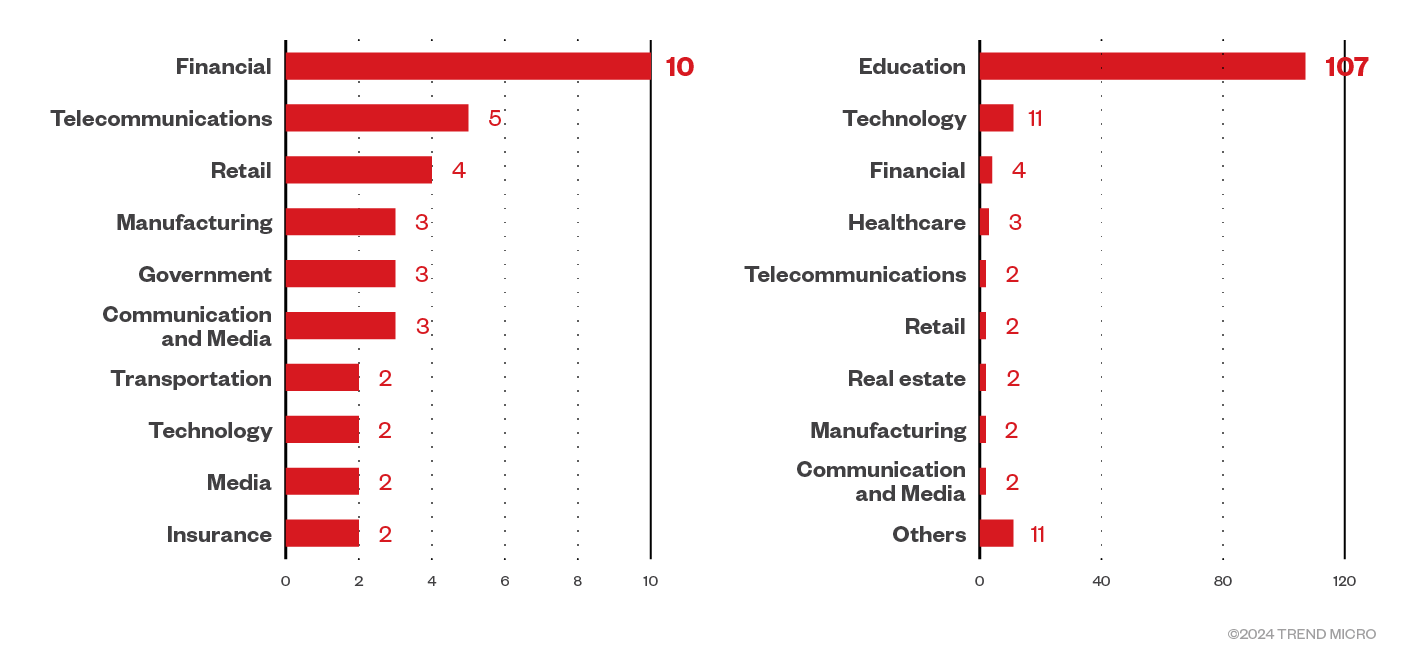

Die am meisten betroffenen Branchen und Länder (Leak Site der Ransomware)

Die Daten basieren auf Angriffen, die auf der Leak Site von RansomHub aufgezeichnet wurden, sowie auf einer Kombination aus unseren Open-Source-Intelligence-Recherchen (OSINT) und einer Untersuchung von Juli 2023 bis September 2024. Die Bande hielt bislang mindestens 338 Opfer auf ihrer Leak Site fest, doch liegt die tatsächliche Zahl wahrscheinlich darüber. Die meisten hier verzeichneten Opfer gibt es in Nordamerika (127) und in Europa (86), mit sechs Opfern in Deutschland.

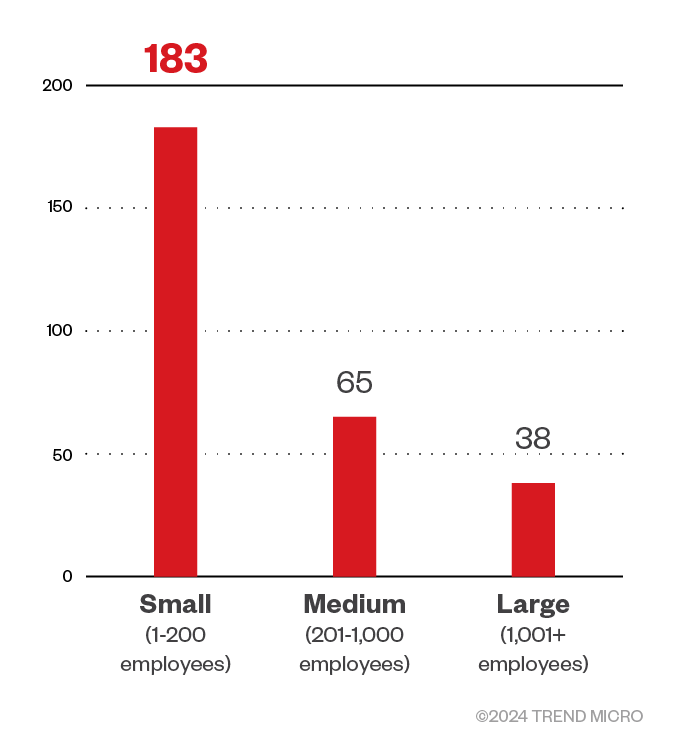

Die Gruppe zielt hauptsächlich auf kleine Unternehmen.

Bild 4. Eine Aufschlüsselung der RansomHub-Opfer nach Unternehmensgröße

Es gibt keine bestimmten bevorzugten Branchen, auf die RansomHub es abgesehen hat. Allerdings stammen die meisten Angriffe, die auf der Leak Site veröffentlicht wurden, aus dem IT-Sektor.

Empfehlungen

RansomHub ist der jüngste Beweis dafür, dass Cyberkriminelle sich schnell neu formieren und mit anderen Gruppen zusammenarbeiten, um die Gewinne aus ihren Erpressungsprogrammen zu maximieren.

Um Systeme vor ähnlichen Bedrohungen zu schützen, können Unternehmen Sicherheits-Frameworks einrichten, mit denen sie systematisch Ressourcen für eine solide Abwehr von Ransomware bereitstellen können. Im Folgenden finden Sie einige bewährte Verfahren, die in diese Frameworks aufgenommen werden können:

- Audit und Inventur: Erstellen sie eine Übersicht über die Assets und Daten und identifizieren Sie autorisierte und nicht autorisierte Geräte und Software. Führen Sie einen Audit der Ereignis-Logs durch.

- Konfigurieren und Monitoren: Verwalten Sie Hardware- und Softwarekonfigurationen. Gewähren Sie Administratorrechte und Zugriff nur dann, wenn dies für die Rolle eines Mitarbeiters erforderlich ist. Überwachen Sie Netzwerk-Ports, Protokolle und Dienste. Aktivieren Sie Sicherheitskonfigurationen auf Netzwerkinfrastrukturgeräten wie Firewalls und Routern. Erstellen Sie eine Software-Zulassungsliste, die nur legitime Anwendungen ausführt.

- Patchen und Updaten: Führen Sie regelmäßige Schwachstellenüberprüfungen durch. Patchen und aktualisieren Sie Betriebssysteme und Anwendungen.

- Schützen und wiederherstellen: Implementieren Sie Maßnahmen für den Datenschutz, Backup und Wiederherstellung. Setzen Sie Multifaktor-Authentifizierung ein.

- Sichern und verteidigen: Implementieren Sie Sandbox-Analyse, um bösartige Mails zu blockieren. Stellen Sie die neuesten Versionen von Sicherheitslösungen auf allen Ebenen des Systems bereit, einschließlich Mail, Endpunkt, Web und Netzwerk. Erkennen Sie frühzeitig Anzeichen eines Angriffs, z. B. das Vorhandensein von verdächtigen Tools im System, und nutzen Sie fortschrittliche Erkennungstechnologien, z. B. auf der Grundlage von KI und maschinellem Lernen.

- Schulen und testen

Ein mehrschichtiger Ansatz kann Unternehmen dabei helfen, die möglichen Eintrittspunkte in das System (Endpunkt, E-Mail, Web und Netzwerk) zu schützen. Sicherheitslösungen, die bösartige Komponenten und verdächtiges Verhalten erkennen, können Unternehmen schützen.

Der Originalbeitrag enthält auch die Indicators of Compromise (IOCs), ebenso wie ausführliche Informationen dazu, wie die Trend Micro-Lösungen schützen können.

Eine Infografik enthält eine Zusammenfassung der Ransomware.