Phishing

Missbrauch von Red Teaming Tools bei RDP-Angriffen

Kriminelle bedienen sich gern bei den Tools von Red Teams für ihre eigenen bösartigen Aktivitäten. Wir zeigen ein Paradebeispiel dafür, und zwar die Verwendung von Rogue-RDP-Servern in einer Spearphishing-Kampagne der APT Gruppe Earth Koshchei.

Zusammenfassung

- Earth Koshchei verwendete bei ihrer Rogue RDP-Kampagne (Remote Desktop Protocol) eine Angriffsmethode für Spionage und Datenexfiltrierung, die ein RDP-Relay, einen Rogue-RDP-Server und eine bösartige RDP-Konfigurationsdatei umfasste.

- Die Spearphishing-E-Mails der Kampagne sollten die Empfänger dazu verleiten, eine gefälschte RDP-Konfigurationsdatei zu verwenden, die ihre Rechner dazu veranlasst, sich mit einem der 193 RDP-Relays der Gruppe zu verbinden.

- Die Gruppe nutzte Anonymisierungsschichten wie kommerzielle VPN-Dienste, TOR und private Proxys, um ihre Aktivitäten zu verschleiern und die Zuordnung zu erschweren.

Red Teaming bietet Unternehmen wichtige Tools und Testmethoden, die zur Stärkung ihrer Sicherheitsabwehr dienen. Cyberkriminelle und APT-Akteure (Advanced Persistent Threats) beobachten neue Methoden und Tools, die von Red Teams entwickelt werden, sehr genau und nutzen sie dann für ihre Aktivitäten.

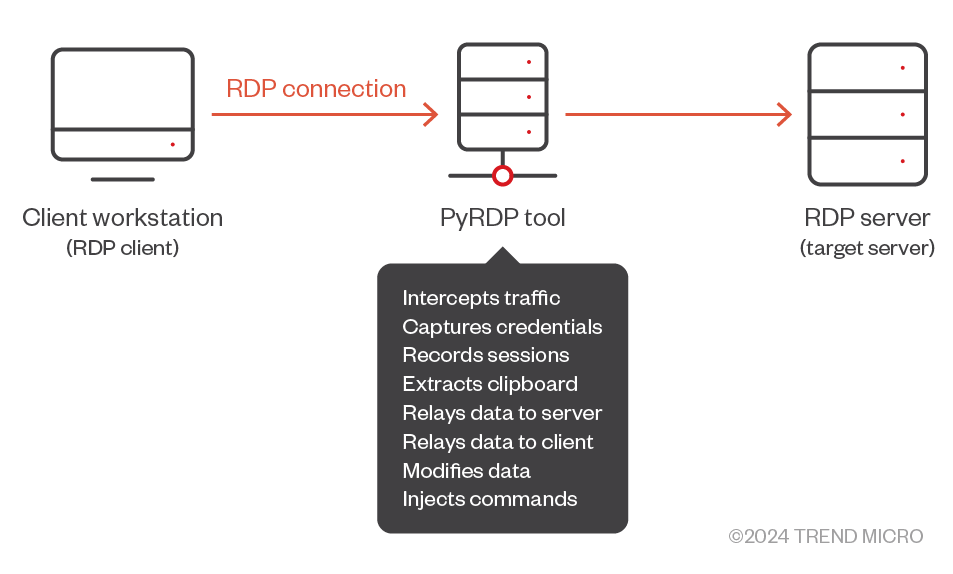

Im Oktober 2024 setzte eine APT-Gruppe, die von Trend Micro als Earth Koshchei (auch bekannt als APT29 und Midnight Blizzard) benannt wurde, wahrscheinlich eine Rogue RDP-Angriffsmethodik gegen zahlreiche Ziele ein. Die Angriffstechnik wird als „Rogue RDP“ bezeichnet und umfasst ein RDP-Relay, einen Rogue-RDP-Server und eine bösartige RDP-Konfigurationsdatei. Ein Opfer dieser Technik überlässt dem Angreifer teilweise die Kontrolle über seinen Rechner, und das kann zu einem Datenleck und der Installation von Malware führen.

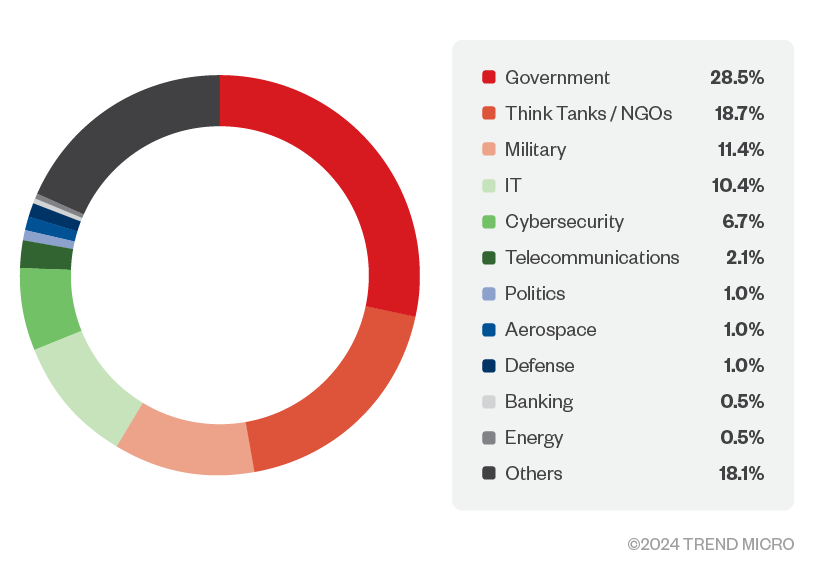

Die globale Bedrohungsanalyse von Trend Micro ergab, dass die bösartigen RDP-Spearphishing-Mails an viele Ziele geschickt wurden, darunter das Militär, Außenministerien, Ziele in der Ukraine und akademische Forscher. Das Ausmaß der RDP-Kampagne war enorm: Die Anzahl der hochrangigen Ziele - etwa 200 an einem Tag-, entsprach in etwa dem Umfang von Kampagnen, den andere APT-Gruppe wie Pawn Storm in Wochen erreichten. Dies war nicht das erste Mal, dass Earth Koshchei mit einer massiven Spearphishing-Kampagne in Verbindung gebracht wurde: Im Mai 2021 versandte die Gruppe ebenfalls Spearphishing-E-Mails an Tausende von Einzelkonten.

Diese Mails sollten die Empfänger dazu verleiten, eine betrügerische RDP-Konfigurationsdatei zu verwenden, die der Nachricht beigefügt war. Beim Öffnen wurde der Zielcomputer angewiesen, über eines der 193 RDP-Relays, die Earth Koshchei eingerichtet hatte, eine Verbindung zu einem ausländischen RDP-Server herzustellen.

Auch wenn viele der anvisierten Organisationen ausgehende RDP-Verbindungen wahrscheinlich blockierten, ist es dennoch möglich, dass in einigen Fällen RDP-Verbindungen offen blieben, z. B. in einer Home-Office-Umgebung oder in Organisationen, die weniger strenge Sicherheitsvorkehrungen getroffen hatten. Beim Angriffsaufbau ist es auch möglich, einen nicht standardisierten Port für das RDP-Relay zu verwenden und so die Firewall-Regeln zu umgehen. Wir glauben, dass der Spearphishing-Mail-Welle frühere, sehr gezielte und kaum wahrnehmbare Kampagnen vorausgingen.

Microsoft und Amazon schrieben die RDP-Kampagne öffentlich Midnight Blizzard und APT29 zu. Wir können zwar die Kampagne nicht ganz sicher Earth Koshchei zuordnen, doch stellten wir fest, dass einige ihrer typischen Taktiken, Techniken und Verfahren (TTP) in der Kampagne verwendet wurden, und wir konnten die bisher von Microsoft und Cert-UA veröffentlichten IOCs erheblich erweitern.

Die Bedrohungsgruppe wird nach Angaben der US-amerikanischen und britischen Strafverfolgungsbehörden angeblich vom russischen Auslandsgeheimdienst (SVR) gesponsert. Earth Koshchei zeichnet sich dadurch aus, dass es seit vielen Jahren immer wieder diplomatische, militärische, Energie-, Telekommunikations- und IT-Unternehmen in westlichen Ländern ins Visier nimmt, wobei das Ziel in erster Linie Spionage ist. Die Akteure passen ihre TTPs an und setzten bislang verschiedene Techniken wie Passwort-Spraying, Brute-Force-Angriffe auf ruhende Konten und Watering-Hole-Angriffe ein.

Die Vorbereitungen für die Kampagne begannen bereits im August, als die Kriminellen begannen, Domänennamen zu registrieren, deren Namen darauf hindeuten, dass sie gegen Ziele verwendet werden sollten, die mit der australischen und ukrainischen Regierung in Verbindung stehen. Die letzte Domain, die am 20. Oktober registriert wurde, war offenbar für eine Organisation bestimmt, die mit dem niederländischen Außenministerium in Verbindung steht. In der Zwischenzeit wurden fast 200 Domänennamen registriert, von denen viele auf das von den Angreifern angestrebte Ziel hindeuten.

Wir zeigen 193 Domänen auf, die aktiv gegen verschiedene Organisationen eingesetzt wurden, sowie 34 Rogue RDP-Backend-Server. Nach unserer Einschätzung dienten diese 193 Domänennamen als Proxys für die 34 Backends, die wie die echten Rogue-RDP-Server von Earth Koshchei aussehen. Wir fanden Beweise dafür, dass einige der mutmaßlichen Rogue RDP-Backend-Server in Kombination mit einigen der RDP-Relays zwischen dem 18. und 21. Oktober für die Datenexfiltrierung bei zwei militärischen Organisationen und einem Cloud-Anbieter verwendet wurden.

Rogue RDP-Konfigurationsdatei: Vom Red-Team-Tool zu gezielten Angriffen

Wir untersuchten eine der RDP-Konfigurationsdateien, die an einen akademischen Forscher in Europa gesendet wurde. In der Datei wurde ein Remote-Server angegeben, der kontaktiert werden sollte. Obwohl der Hostname auf einen legitimen Amazon Web Services (AWS)-Server hindeutet, wird er von Earth Koshchei kontrolliert. Die Konfiguration leitet alle lokalen Laufwerke, Drucker, COM-Ports, Smartcards und Clipboards um und ermöglicht so den Fernzugriff auf den lokalen Rechner des Opfers. Dies kann zur Datenexfiltrierung ausgenutzt werden. Zum Zeitpunkt unserer Analyse waren die Remote-Server bereits außer Betrieb, sodass wir nicht überprüfen konnten, welche Aktion diese Remote-Anwendung ausführen würde.

Das Setup ist komplexer, als es zunächst den Anschein hat. Das Ziel eines Angreifers ist es, verdächtige Warnungen zu minimieren und die Notwendigkeit einer Benutzerinteraktion so weit wie möglich zu reduzieren. Einzelheiten zu einem solchen Angriff liefert der Originalbeitrag.

Nach dem Verbindungsaufbau imitiert der bösartige Server das Verhalten eines legitimen RDP-Servers und nutzt die Sitzung für verschiedene böswillige Aktivitäten. Die letzte Phase des Angriffs umfasst häufig die Datenexfiltrierung, bei der der Angreifer die kompromittierte Sitzung nutzt, um sensible Informationen wie Kennwörter, Konfigurationsdateien, geschützte Daten oder andere vertrauliche Materialien zu extrahieren. Dabei werden alle gestohlenen Daten oder ausgeführten Befehle an den Angreifer zurückgeliefert, ohne dass das Opfer davon erfährt. Tools wie RogueRDP erhöhen die Möglichkeiten des Angreifers weiter, indem sie die Erstellung überzeugender RDP-Dateien automatisieren und Benutzer dazu verleiten, kompromittierte Sitzungen zu initiieren.

Eine Tabelle im Originalbeitrag zeigt auch ein Beispiel für eine der analysierten RDP-Konfigurationsdateien. Bemerkenswert ist, dass auf den Rechnern der Opfer keine Malware installiert wird.

Anonymisierungsschichten

Eine der charakteristischen TTPs von Earth Koshchei ist die häufige Nutzung von Anonymisierungsschichten wie kommerzielle VPN-Dienste, TOR und private Proxy Service Provider. Die große Zahl von (privaten) Proxys macht Verteidigungsstrategien, die auf dem Blockieren von IP-Adressindikatoren basieren, unwirksam. Der Angreifer tarnt seinen bösartigen Datenverkehr in Netzwerken, die auch von legitimen Nutzern genutzt werden, und kann seine Angriffe über Tausende von schnell wechselnden IP-Adressen verbreiten, die von Privatnutzern verwendet werden.

Wir gehen mit ziemlicher Sicherheit davon aus, dass Earth Koshchei wochenlang TOR-Exit-Knoten verwendet hat, um mehr als 200 IP-Adressen von VPS-Servern und 34 Rogue RDP-Server zu kontrollieren, die in der RDP-Kampagne eingerichtet wurden. Die Spearphishing-Mails wurden von mindestens fünf legitimen Mail-Servern verschickt, die von außen kompromittiert zu sein schienen. Unsere Telemetrie-Daten belegen, dass die Akteure über verschiedene private Proxy-Anbieter und kommerzielle VPN-Dienste über den Webmail-Server auf diese E-Mails zugriffen.

In unserer Telemetrie zählten wir etwa 90 eindeutige IP-Adressen, die für die Verbindung zu den kompromittierten E-Mail-Servern verwendet wurden, um Spam zu versenden. Unter den 90 IP-Adressen befanden sich Exit-Knoten eines relativ neuen kommerziellen Peer-to-Peer-VPN-Dienstanbieters, der Zahlungen in Kryptowährung akzeptiert. Bei anderen IP-Adressen handelte es sich wahrscheinlich um Ausgangsknoten von einigen privaten Proxy-Dienstanbietern.

Timeline

Wir stellen fest, dass Earth Koshchei zwischen dem 7. August und dem 20. Oktober über 200 Domänennamen eingerichtet hatte. Bei 193 dieser Domänennamen konnten wir bestätigen, dass sie tatsächlich für die RDP-Kampagne eingerichtet wurden. Daher gehen wir mit mittlerer Sicherheit davon aus, dass sie von Earth Koshchei verwendet wurden.

Die Domänennamen wurden stapelweise und immer an Wochentagen eingerichtet, mit Ausnahme einer Domäne, die offenbar auf eine Organisation im Zusammenhang mit dem niederländischen Außenministerium abzielte. Die Art der meisten Domänennamen lässt eindeutig auf das beabsichtigte Ziel schließen, aber nur in einigen Fällen konnten wir das angebliche Ziel mit dem tatsächlichen überprüfen. Im August 2024 deuteten die registrierten Domänennamen auf Angriffe auf Regierungen und Militärs in Europa, den USA, Japan, der Ukraine und Australien hin. Ende dieses Monats wurden Domänennamen registriert, die mit Cloud-Anbietern und IT-Unternehmen in Verbindung zu stehen scheinen. Im September 2024 gab es dann eine Reihe von Domänennamen, die offenbar auf verschiedene Denkfabriken und gemeinnützige Organisationen zurückgehen. Es gab auch mehrere Domainnamen, die mit virtuellen Online-Plattformen wie Zoom, Google Meet und Microsoft Teams zusammenhängen.

Aufgrund der TTPs, Viktimologie und Untersuchungen anderer Unternehmen gehen wir mit ziemlicher Wahrscheinlichkeit von Earth Koshchei als Täter aus.

Ausblick und Fazit

Bedrohungsakteure wie Earth Koshchei zeigen über die Jahre hinweg ein beständiges Interesse an ihren Zielen, wie Regierungen, Militär, Verteidigungsindustrie, Telekommunikationsunternehmen, Denkfabriken, Cybersicherheitsunternehmen, akademische Forscher und IT-Unternehmen. Sie achten nicht nur auf alte und neue Schwachstellen, die ihnen den Erstzugang erleichtern, sondern auch auf die Methoden und Tools, die die Red Teams entwickeln.

Ein Paradebeispiel dafür ist die Verwendung von Rogue-RDP-Servern, die höchstwahrscheinlich durch einen Blogbeitrag aus dem Jahr 2022 eines Informationssicherheitsunternehmens inspiriert wurden. Dies ist ein perfektes Beispiel dafür, wie eine APT-Gruppe Red-Team-Toolkits einsetzt, um ihren Aufwand für den eigentlichen Angriff zu verringern und sich mehr auf die Angriffe auf Organisationen mit fortgeschrittenem Social Engineering konzentrieren zu können. So können sie sicherstellen, dass sie in kürzester Zeit ein Maximum an Daten und Informationen aus ihren Zielen herausholen können.

Earth Koshchei macht ausgiebig Gebrauch von Anonymisierungsschichten wie TOR, VPN und privaten Proxydiensten. Die Verwendung dieser Anonymisierungsschichten erschwert die Zuordnung erheblich, macht sie aber nicht in allen Fällen unmöglich. Wir gehen davon aus, dass Akteure wie Earth Koshchei auch in Zukunft gut vorbereitete und innovative Angriffe auf dieselben Ziele durchführen werden.

Unternehmen, die ausgehende RDP-Verbindungen zu nicht vertrauenswürdigen Servern nicht blockieren, sollten dies so bald wie möglich tun. Man könnte auch den Versand von RDP-Konfigurationsdateien per E-Mail blockieren. Trend Micro erkennt die bösartigen RDP-Konfigurationsdateien als Trojan.Win32.HUSTLECON.A.

Trend Micro Vision One Bedrohungsdaten

Um den sich entwickelnden Bedrohungen immer einen Schritt voraus zu sein, können Trend Micro Kunden auf eine Reihe von Intelligence Reports und Threat Insights innerhalb von Trend Micro Vision One zugreifen.