APT und gezielte Angriffe

Die langfristigen Cyberangriffe von Earth Estries

Die APT-Gruppe Earth Estries nimmt aggressiv weltweit kritische Branchen ins Visier, um diese auszuspionieren. Sie nutzt ausgeklügelte Techniken und neue Backdoors. Unsere Analyse gibt Einblicke in ihre langfristigen gezielten Angriffe.

Zusammenfassung

- Earth Estries hat seit 2023 vor allem kritische Sektoren wie Telekommunikation und Regierungsstellen in den USA, im asiatisch-pazifischen Raum, im Nahen Osten und in Südafrika ins Visier genommen.

- Die Gruppe setzt fortschrittliche Angriffstechniken und mehrere Backdoors wie GHOSTSPIDER, SNAPPYBEE und MASOL RAT ein.

- Die Akteure nutzen Schwachstellen in öffentlich zugänglichen Servern aus, um einen ersten Zugang zu erhalten, und verwenden Binärdateien, die sich von selbst replizieren, um sich lateral in Netzwerken zu bewegen, Malware zu verbreiten und langfristige Spionage zu betreiben.

- Earth Estries nutzt eine komplexe C&C-Infrastruktur, die von verschiedenen Teams verwaltet wird, und ihre Operationen überschneiden sich oft mit TTPs anderer bekannter chinesischer APT-Gruppen, was auf die mögliche Nutzung gemeinsamer Tools von Malware-as-a-Service-Anbietern hindeutet.

Seit 2023 hat sich Earth Estries (auch bekannt als Salt Typhoon, FamousSparrow, GhostEmperor und UNC2286) zu einer der aggressivsten chinesischen Advanced-Persistent-Threat-Gruppen (APT) entwickelt, die vor allem kritische Branchen wie Telekommunikationsunternehmen und Regierungsstellen in den USA, im asiatisch-pazifischen Raum, im Nahen Osten und in Südafrika ins Visier nimmt.

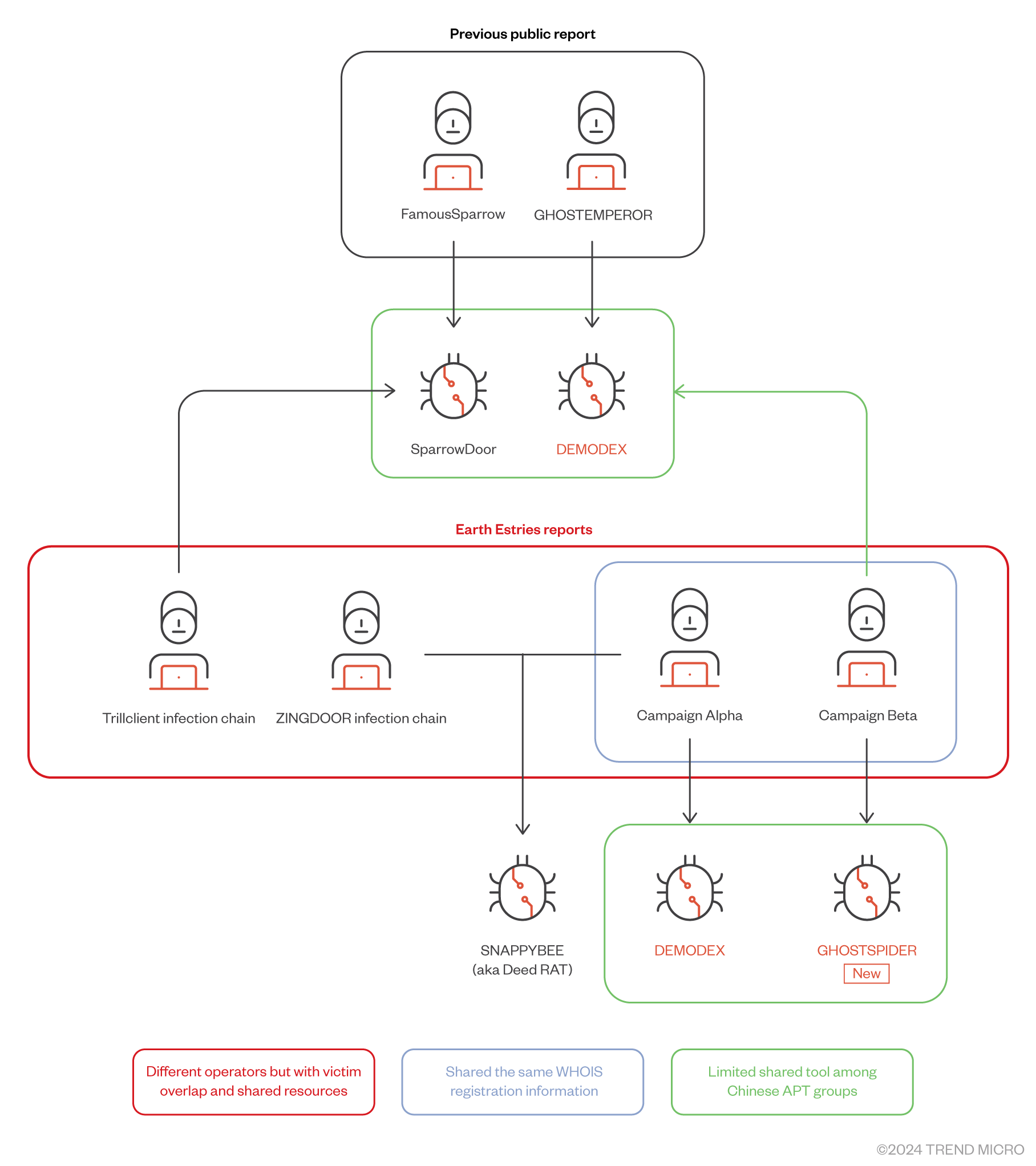

Unsere jüngste Untersuchung der Angriffe und der Gruppe hat als eines der wichtigen Ergebnis zur Entdeckung einer neuen Backdoor, GHOSTSPIDER, geführt, die bei Angriffen auf südostasiatische Telekommunikationsunternehmen eingesetzt wurde. Es zeigte sich des Weiteren, dass die Gruppe die modulare Backdoor SNAPPYBEE (auch bekannt als Deed RAT) verwendet, ein weiteres Tool, das unter chinesischen APT-Gruppen geteilt wird.

Earth Estries nutzt auch eine weitere plattformübergreifende Backdoor, die wir bereits bei der Untersuchung von Vorfällen in südostasiatischen Regierungen 2020 identifiziert haben und aufgrund ihrer PDB-Zeichenfolge MASOL RAT nannten. Damals gab es begrenzte Informationen, sodass MASOL RAT keiner bekannten Bedrohungsgruppe zuzuordnen war. Nun aber beobachteten wir, dass Earth Estries MASOL RAT auf Linux-Geräten einsetzt, die auf Netzwerke südostasiatischer Regierungen abzielen.

Vor kurzem stellten wir fest, dass Microsoft die APT-Gruppen FamousSparrow und GhostEmperor unter dem Namen Salt Typhoon untersucht hat. Wir haben jedoch keine ausreichenden Beweise dafür, dass Earth Estries mit den jüngsten Nachrichten über einen Cyberangriff von Salt Typhoon in Verbindung steht, da wir keinen detaillierteren Bericht über Salt Typhoon gesehen haben. Derzeit können wir nur bestätigen, dass sich einige der Taktiken, Techniken und Verfahren (TTPs) von Earth Estries mit denen von FamousSparrow und GhostEmperor überschneiden.

Motivation

Seit 2020 führt Earth Estries anhaltende Angriffe auf Regierungen und Internetdienstanbieter durch. Mitte 2022 begannen die Angreifer auch, Dienstleister für Regierungen und Telekommunikationsunternehmen ins Visier zu nehmen, so etwa 2023 Beratungsfirmen und NGOs, die mit der US-Bundesregierung und dem Militär zusammenarbeiten. Damit wollen die Kriminellen effizienter Informationen sammeln und ihre Hauptziele schneller angreifen.

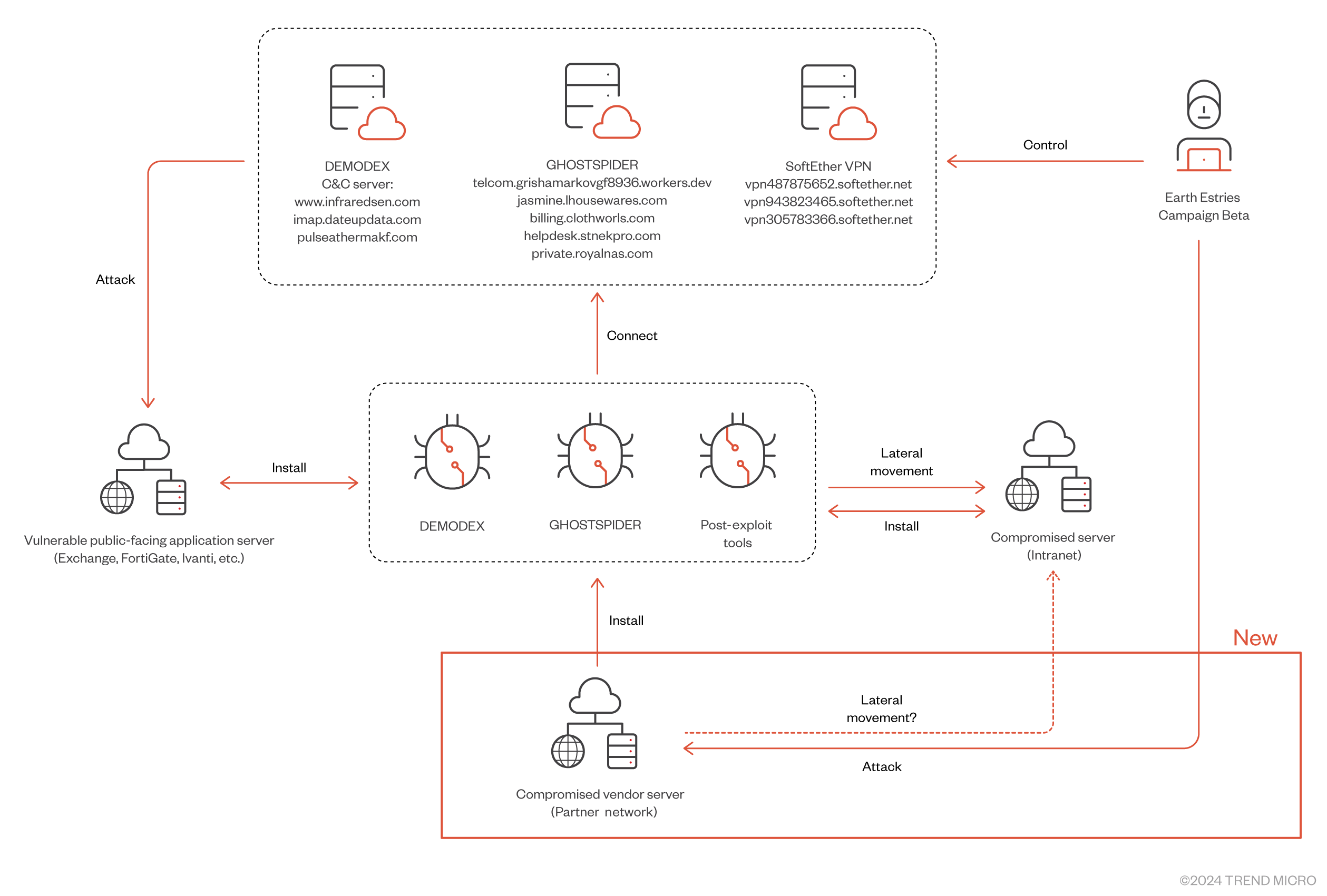

Vor allem nehmen die Angreifer nicht nur kritische Dienste (wie Datenbank- und Cloud-Server) des Telekommunikationsunternehmens ins Visier, sondern auch dessen Lieferantennetzwerk. So stellten wir fest, dass sie das DEMODEX-Rootkit auf den Rechnern der Lieferanten installiert haben. Dieser Lieferant ist ein Hauptauftragnehmer für den wichtigsten Telekommunikationsanbieter der Region, und wir denken, dass das Ziel war, den Zugang zu weiteren Zielen zu erleichtern.

Die APT-Gruppe kompromittierte erfolgreich mehr als 20 Organisationen in Bereichen wie Telekommunikation, Technologie, Beratung, Chemie und Transportwesen, Regierungsbehörden und gemeinnützige Organisationen (NGOs). Die Opfer kamen aus zahlreichen Ländern. Einzelheiten dazu liefert der Originalbeitrag.

Erstzugang

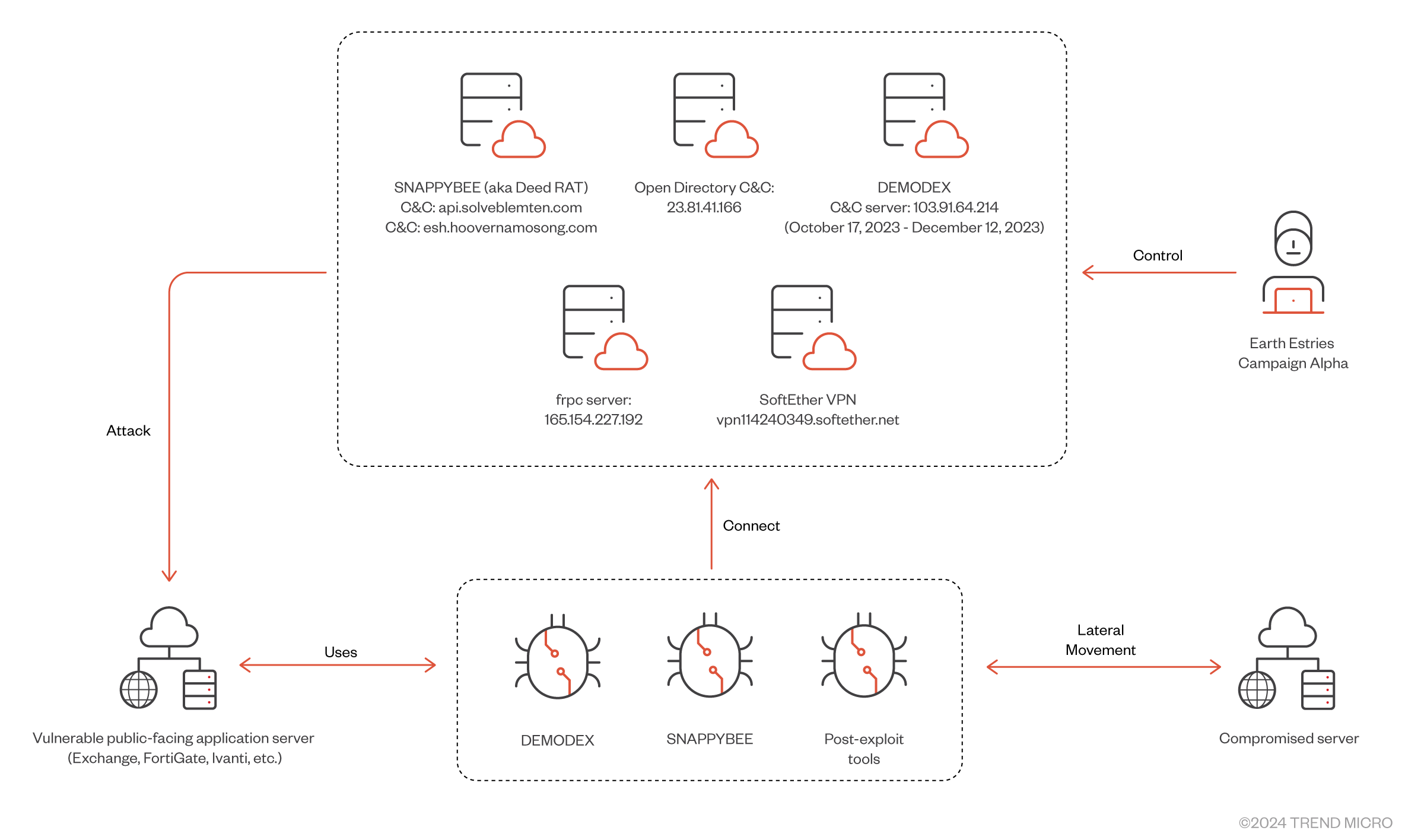

Earth Estries zielt aggressiv auf öffentlich zugängliche Server der Opfer und nutzt N-Day Schwachstellen aus. Einzelheiten dazu liefert der Originalbeitrag. Nachdem sie die Kontrolle über den anfälligen Server erlangt haben, setzen die Angreifer LOLBINs (Living-off-the-Land Binaries) wie WMIC.exe und PSEXEC.exe für laterale Bewegungen ein und angepasste Malware wie SNAPPYBEE, DEMODEX und GHOSTSPIDER, um langfristige Spionageaktivitäten gegen ihre Ziele durchzuführen.

Überblick über die Kampagnen

Unsere Analyse deutet darauf hin, dass Earth Estries eine gut organisierte Gruppe mit einer klaren Arbeitsteilung ist. Basierend auf Beobachtungen aus mehreren Kampagnen vermuten wir, dass Angriffe, die auf verschiedene Regionen und Branchen abzielen, von unterschiedlichen Akteuren lanciert werden. Darüber hinaus scheint die C&C-Infrastruktur, die von verschiedenen Backdoors genutzt wird, von unterschiedlichen Infrastrukturteams verwaltet zu werden, was die Komplexität der Operationen der Gruppe weiter unterstreicht.

Kampagne Alpha

Bei den Angriffen im vergangenen Oktober auf die taiwanesische Regierung und ein Chemieunternehmen luden die Angreifer bösartige Tools von ihrem C&C-Server (23.81.41[.]166) herunter. Bei der Untersuchung der Download-Site (23.81.41[.]166) fanden wir interessante Muster auf dem C&C-Server, der ein offenes Verzeichnis auf Port 80 hatte. Einzelheiten dazu liefert der Originalbeitrag.

Kampagne Beta

Hier geht es um Earth Estries anhaltende Angriffe auf Telekommunikationsunternehmen und Regierungsbehörden. Die meisten Opfer wurden bereits seit mehreren Jahren kompromittiert. Offenbar war es den Angreifern in der Anfangsphase gelungen, sich erfolgreich Anmeldedaten zu beschaffen und die Zielcomputer über Schwachstellen im Internet und die Microsoft Exchange ProxyLogon-Exploit-Kette unter Kontrolle zu bringen.Die Angreifer nutzten bei diesen Langzeitzielen in erster Linie das DEMODEX-Rootkit, um in den Netzwerken der Opfer unentdeckt zu bleiben. Bei einer kürzlich durchgeführten Untersuchung von Angriffen auf Telekommunikationsunternehmen in Südostasien entdeckten wir eine bisher unbekannte Backdoor namens GHOSTSPIDER.

GHOSTSPIDER ist eine mehrschichtige ausgeklügelte, multimodulare Backdoor, die verschiedene Module je nach Verwendungszweck laden kann. Sie kommuniziert mit ihrem C&C-Server über ein benutzerdefiniertes Protokoll, das durch Transport Layer Security (TLS) geschützt ist, und gewährleistet so eine sichere Kommunikation. Technische Einzelheiten zum Infektionsablauf liefert derOriginalbeitrag.

Neuer DEMODEX-Infektionsablauf

In diesem Jahr stellten wir fest, dass die Angreifer eine andere Variante von DEMODEX verwendeten. Im neuen Installationsablauf setzen die Angreifer in der ersten Stufe kein PowerShell-Skript mehr ein, um die zusätzlich benötigte Payload bereitzustellen. Stattdessen werden die für die Installation erforderlichen Registrierungsdaten (die verschlüsselte Konfiguration und die Shellcode-Payload) in einer CAB-Datei gebündelt. Das CAB-Paket wird nach Abschluss der Installation gelöscht. Dieser Ansatz stellt sicher, dass die Analyse auch nach dem Sammeln des PowerShell-Skripts der ersten Stufe aufgrund fehlender zusätzlicher Informationen nicht fortgesetzt werden kann. Wir haben einen Bericht eines anderen Anbieters gefunden, in dem Ergebnisse erwähnt werden, die mit unseren Beobachtungen übereinstimmen.

Einzelheiten zum Infektionsablauf sowie eine zusätzliche Analyse der C&C-Infrastruktur lesen Sie im Originalbeitrag.

Zuweisungen

In unserem ersten Blogeintrag zu Earth Estries sprachen wir über einige TTPs, die auf Überschneidungen zwischen Earth Estries und FamousSparrow hinwiesen. Seitdem haben wir die beiden Kampagnen gefunden, die mit dem im GhostEmperor-Bericht erwähnten DEMODEX-Rootkit in Zusammenhang stehen. Da der Angreifer auch SNAPPYBEE verwendet hat, vermuten wir, dass die von Earth Estries genutzten Tools von verschiedenen Malware-as-a-Service (MaaS)-Anbietern stammen könnten. Weitere Zusammenhänge lesen Sie im Originalbeitrag.

Fazit

Earth Estries, eine der aggressivsten chinesischen APT-Gruppen, zählt zu ihren bemerkenswerten TTPs das Ausnutzen bekannter Schwachstellen und die Verwendung weit verbreiteter gemeinsamer Tools wie SNAPPYBEE. Die Gruppe führt verschleierte Angriffe durch, die von Edge-Geräten ausgehen und sich auf Cloud-Umgebungen erstrecken, was die Erkennung erschwert. Sie setzen verschiedene Methoden ein, um operative Netzwerke aufzubauen, die ihre Cyberspionageaktivitäten effektiv verbergen, und zeigen ein hohes Maß an Raffinesse bei ihrem Ansatz, sensible Ziele zu infiltrieren und zu überwachen.

Für Organisationen und ihre Sicherheitsteams ist es von entscheidender Bedeutung, wachsam zu bleiben und ihre Cybersicherheit proaktiv gegen Cyberspionagekampagnen zu stärken. Durch Technologien wie Trend Vision One™ können Sicherheitsexperten alle organisatorischen Komponenten von einer einzigen Plattform aus visualisieren und so Tools, Verhaltensweisen und Payloads überwachen und verfolgen, während sie durch die Netzwerke, Systeme und Infrastrukturen ihrer Organisation navigieren, und gleichzeitig Bedrohungen so früh wie möglich im Angriffs- oder Infektionsprozess erkennen und blockieren.

Weitere Informationsquellen und Indicators of Compromise beinhaltet der Originalbeitrag.