Malware

Schnelle Exploit-to-Market Strategie für IoT Geräte

Wir haben das Water Barghest-Botnet analysiert und zeigen, wie die IoT-Geräte genutzt werden, um Schwachstellen aufzudecken und diese schnell zum Verkauf anzubieten. Das auffälligste Merkmal des Bonets ist der hohe Automatisierungsgrad der Operationen.

Zusammenfassung

- Water Barghest, ein Botnet mit über 20.000 IoT-Geräten, nutzt Schwachstellen aus und bietet sie schnell zum Verkauf auf einem Proxy-Marktplatz für Privatpersonen an.

- Eines der auffälligsten Merkmale des Botnets ist der hohe Automatisierungsgrad, um verwundbare IoT-Geräte zu finden und zu kompromittieren, die aus öffentlichen Internet-Scan-Datenbanken wie Shodan stammen.

- Der Monetarisierungsprozess, von der ersten Infektion bis zur Verfügbarkeit des Geräts als Proxy auf einem Proxy-Marktplatz für Privatanwender, kann nur 10 Minuten dauern.

Sowohl für an Spionage interessierte als auch für finanziell motivierte Akteure bieten Proxy-Botnets einen großen Anreiz. Sie können als Anonymisierungsschicht dienen, die geografische IP-Adressen bereitstellen kann, um Inhalte von Websites zu sammeln, auf gestohlene oder kompromittierte Online-Ressourcen zuzugreifen und Cyberangriffe zu starten.

Beispiele für Proxy-Botnets, die von APT-Akteuren genutzt wurden, sind das VPNFilter-Botnet und Cyclops Blink, beide von Sandworm verwendet und 2018 bzw. 2022 vom FBI außer Betrieb gesetzt. Ein weiteres Beispiel ist das SOHO-Botnet, angeblich von einem chinesischen Unternehmen Beijing Integrity Technology Group betrieben und im September 2024 vom FBI gestoppt. Die cyberkriminelle Gruppe Water Zmeu verfügte über ein Proxy-Botnet, das hauptsächlich aus Ubiquiti EdgeRouter-Geräten bestand und zwei Jahre lang von dem staatlich unterstützten Akteur Pawn Storm (auch bekannt als APT28 und Forest Blizzard) für seine Spionagekampagnen genutzt wurde.

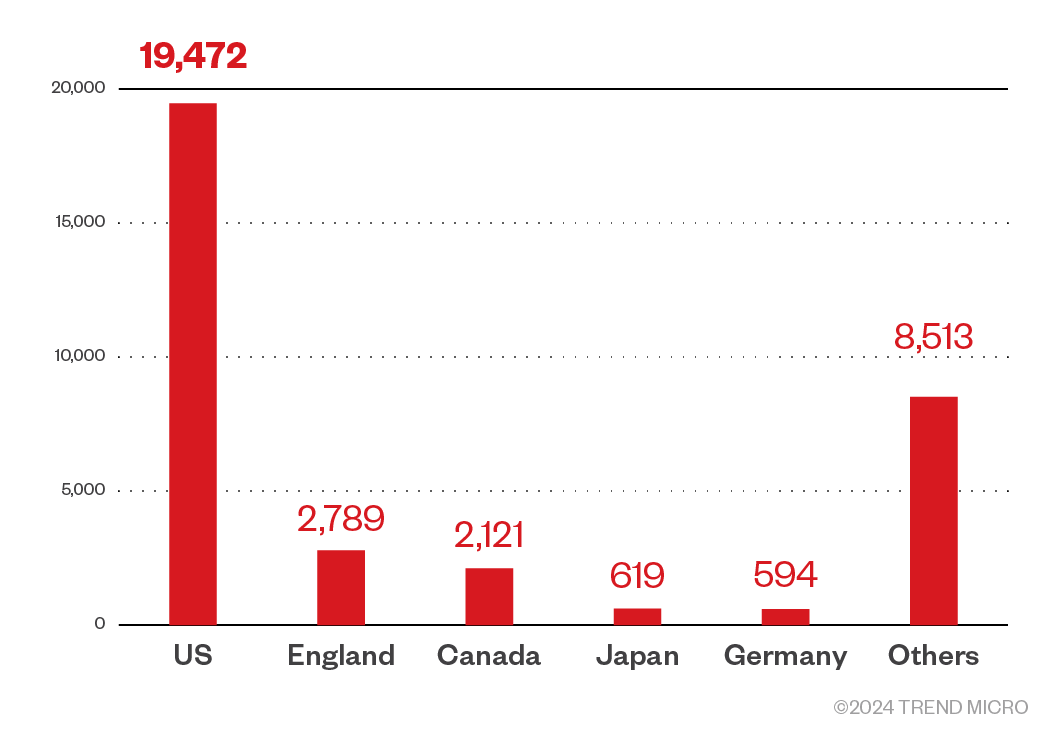

Wir haben ein weiteres Proxy-Botnet untersucht, das anscheinend mit dem Water Barghest Intrusion Set in Verbindung steht. Im Oktober 2024 gehörten schätzungsweise mehr als 20.000 kompromittierte IoT-Geräte dazu. Unsere jahrzehntelangen Nachforschungen zu Pawn Storm führten zur Entdeckung des Water Barghest Intrusion Sets. Der Akteur verwendete seit April 2022 viele Ubiquiti EdgeRouter-Geräte für seine Spionagekampagnen. Ubiquiti-Router waren die Quelle von Spear-Phishing-E-Mails an zahlreiche Regierungsorganisationen weltweit. Sie wurden als SMB-Reflektoren in NTLMv2-Hash-Relay-Angriffen verwendet und dienten als Proxys, um gestohlene Anmeldedaten auf Phishing-Websites an Upstream-Server zu senden.

Im Januar 2024 versuchte das FBI, diese Spionagekampagnen zu stoppen, indem es das von Pawn Storm verwendete kriminelle Router-Botnetz eines Drittanbieters stoppte. Während der Untersuchung konnten wir einige der von Pawn Storm verwendeten EdgeRouter-Geräte in die Finger bekommen und fanden tatsächlich Spuren von Spionagekampagnen sowie die Router-Malware von Water Zmeu. Wir sahen auch seltsame Prozesse namens um und mm, die nur im Speicher liefen. Es handelte es sich offenbar um Instanzen von Ngioweb-Malware, die im Speicher ausgeführt wurde, was zur Entdeckung des Ngioweb-Botnetzes von Water Barghest führte. Offenbar teilen einige Cyberkriminelle und APT-Akteure wissentlich oder unwissentlich kompromittierte Infrastrukturen.

Mehr als fünf Jahre lang gab es keine nennenswerten Veröffentlichungen über das aktive Ngioweb-Botnet von Water Barghest. Die Water Barghest-Akteursgruppe konnte sich unauffällig verhalten. Sie verfügten über ein regelmäßiges Einkommen aus ihren cyberkriminellen Aktivitäten, aber erhielten keine Aufmerksamkeit. Sie löschten im Stillen Protokolldateien von ihren Servern und erschwerten so die forensische Analyse. Sie schalteten menschliche Fehler aus, indem sie fast alles automatisierten. Auch die finanzielle Rückverfolgbarkeit wurde durch die Verwendung von Kryptowährungen für anonyme Zahlungen unmöglich.

Dennoch machten sie einen Fehler und standen plötzlich im Rampenlicht. Es ging um eine Fehleinschätzung, ein operativer Fehler oder die Nutzung einer Sicherheitslücke, die sie gierig werden ließ. Ein Beispiel ist die gezielte Nutzung der Zero Day-Schwachstelle, die im Oktober 2023 für Cisco IOS XE-Geräte genutzt wurde. Zehntausende von Cisco-Routern waren davon betroffen, was natürlich das Interesse der Sicherheitsbranche weckte. Auch wir wollten die immer wiederkehrende Frage beantworten, wer der Täter war. Wir fanden heraus, dass die Infrastruktur der Angreifer, mit der Tausende von Cisco IOS XE-Routern kompromittiert wurden, zu dem fünf Jahre alten Intrusion Set von Water Barghest gehörte. Das macht es sehr plausibel, dass es die Water Barghest-Gruppe war, die den Cisco IOS XE-Geräte-Zero-Day im Oktober 2023 genutzt hatte.

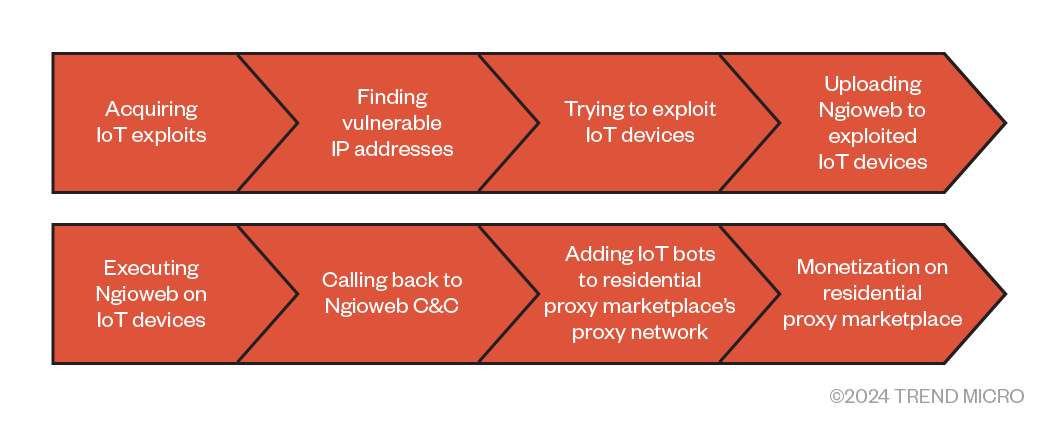

Doch auch ohne den scheinbar rücksichtslosen Einsatz des Cisco IOS XE Zero Day gegen Zehntausende von Routern hätten wir die Router-Botnet-Operationen von Water Barghest entdeckt. Eine Reihe scheinbar unzusammenhängender Ereignisse führte uns zur Entdeckung der Art und Weise, wie Water Barghest jeden Schritt automatisiert hatte zwischen dem Auffinden anfälliger Router und IoT-Geräte im Internet, dem Ausnutzen dieser Geräte, dem Hochladen und Ausführen von Malware auf ihnen sowie der anschließenden Vermarktung der kompromittierten Objekte für ein regelmäßiges Einkommen auf einem Online-Marktplatz.

Automatisierung bei Water Barghest

Soweit uns bekannt ist, hat Water Barghest neben der Beschaffung von IoT-Exploits jeden Schritt zwischen dem Auffinden anfälliger IoT-Geräte und deren Verkauf auf einem Proxy-Marktplatz automatisiert. Alles beginnt jedoch mit der Beschaffung von Schwachstellen in IoT-Geräten: Oftmals handelt es sich dabei um n-Days, aber in mindestens einem Fall hat die Gruppe einen Zero-Day genutzt. Mit einer Liste von Schwachstellen an der Hand nutzt der Akteur Suchanfragen in einer öffentlich zugänglichen Internet-Scan-Datenbank wie Shodan, um anfällige Geräte und ihre IP-Adressen zu finden.

Danach wird eine Reihe von IP-Adressen von Rechenzentren mit einer oft langen Lebensdauer eingesetzt, um die Exploits an potenziell gefährdeten IoT-Geräten auszuprobieren. Wenn ein Exploit erfolgreich ist, laden die kompromittierten IoT-Geräte ein Skript herunter, das Ngioweb-Malware-Samples durchgeht, die für verschiedene Linux-Architekturen kompiliert wurden. Wenn eines der Samples problemlos läuft, wird die Malware Ngioweb im Speicher des IoT-Geräts des Opfers ausgeführt.

Damit ist die Infektion nicht persistent, ein Neustart würde sie entfernen. Wenn Ngioweb ausgeführt wird, registriert es sich bei einem Command-and-Control-Server (C&C) und erhält häufig innerhalb weniger Minuten die Anweisung, eine Verbindung zu einem der 150 Zugangspunkte des privaten Proxy-Anbieters herzustellen. Es folgen ein Geschwindigkeitstest und ein Test des Name Servers. Die Informationen werden an den Marktplatz gesendet und dort aufgelistet. Die gesamte Prozedur von der ersten Infektion bis zur Bereitstellung des Bots als Proxy auf dem Marktplatz kann nicht länger als 10 Minuten dauern. Dies zeigt einmal mehr die Professionalität und Reife dieses Bedrohungsakteurs, der bereits seit mehr als fünf Jahren aktiv ist.

Derzeit setzt Water Barghest etwa 17 Mitarbeiter auf virtuellen privaten Servern (VPS) ein, die kontinuierlich Router und IoT-Geräte auf bekannte Schwachstellen überprüfen. Sie laden auch Ngioweb-Malware auf frisch kompromittierte IoT-Geräte hoch. Water Barghest arbeitet wahrscheinlich schon seit Jahren auf diese Weise, wobei sich die IP-Adressen der Arbeiter im Laufe der Zeit langsam ändern. Auf diese Weise konnte Water Barghest über Jahre hinweg ein regelmäßiges Einkommen erzielen.

Entwicklung der Ngioweb-Malware

2018: Ramnit-betriebenes Windows-Botnet

Der Ngioweb-Malware-Stamm geht auf das Jahr 2018 zurück, als Check Point Research aufdeckte, dass er durch einen Ramnit-Trojaner verbreitet wurde. Damals zielte Ngioweb auf Computer mit Microsoft Windows ab. Die Malware war bereits darauf ausgelegt, einen infizierten Computer in einen bösartigen Proxy Server zu verwandeln. Einige Samples reichen sogar bis 2017 zurück, aber die C&C-Domain, die der Malware ihren Namen gibt, wurde 2018 registriert.

2019: WordPress Server-Botnet

2019 entdeckten Netlab-Forscher die Linux-Variante von Ngioweb. Die Malware funktionierte ähnlich wie ihre frühere Windows-Version, hatte aber zusätzliche Funktionen für den Domain Generation Algorithm (DGA). Laut Netlab bestand das Botnet hauptsächlich aus Webservern, auf denen WordPress installiert war, was darauf hindeutet, dass der Bedrohungsakteur eine WordPress-Schwachstelle - oder ein WordPress-Plugin - ausnutzen könnte.

2020: IoT-Geräte-Botnet

2020 wendete sich Water Barghest IoT-Geräten zu. Wir fanden Ngioweb-Samples, die für viele verschiedene Architekturen kompiliert wurden. Außerdem veröffentlichte Netlab einen Blogeintrag und Intezer einen Beitrag auf X über ein aktives Ngioweb-Botnet. Laut Netlab nutzte der Angreifer neun verschiedene n-Day-Schwachstellen in IoT-Geräten aus, darunter NAS-Geräte von QNAP und Netgear, aber auch Geräte von D-Link und anderen.

2024: Erweitertes Zielspektrum

2024 erreichte das von Water Barghest geschaffene IoT-Botnet die volle Potenz. Die Prozesse, die wir in einer Reihe von EdgeRouter-Geräten fanden, entpuppten sich als eine neue Version von Ngioweb. Sie funktioniert sehr ähnlich wie ihre Vorgängerversionen.

Einzelheiten zum Ablauf liefert der Originalbeitrag.

Marktplatz für Proxy-Server

Unserer Einschätzung nach gehört ein erheblicher Teil der Exit Nodes, die ein bestimmter Marktplatz für Proxy-Server zur Miete anbietet, zu Geräten, die mit Ngioweb-Malware infiziert sind. In einigen Fällen konnten wir nachweisen, dass eine frische Ngioweb-Infektion dazu führte, dass die entsprechende IP-Adresse innerhalb weniger Minuten nach der Erstinfektion auf der Website des Marktplatzes angeboten wurde. Der Anbieter von Proxy-Servern für Privatanwender akzeptiert nur Zahlungen in Kryptowährung.

Ausblick und Schlussfolgerungen

Seit Jahren gab es mittelgroße Proxy-Botnets, ohne dass sie gestoppt oder öffentlich gemacht wurden. Beispiele hierfür sind die Botnets, die wir mit den Water Barghest- und Water Zmeu Intrusion-Sets in Verbindung bringen. Die Gruppen hinter diesen Intrusion-Sets haben ihren Betrieb im Laufe der Jahre verfeinert und ihre Abläufe in hohem Maße automatisiert.

APT-Akteure nutzten ihre dedizierten IoT-Botnets manchmal jahrelang, bevor sie vom FBI und seinen Partnern außer Gefecht gesetzt wurden. APT-Akteure und finanziell motivierte Akteure werden weiterhin ein Interesse daran haben, ihre eigenen IoT-Botnets für Anonymisierungszwecke und Spionage aufzubauen werden auch weiterhin Botnets von Drittanbietern oder kommerziell erhältliche Proxy-Dienste heranziehen.

Wir gehen davon aus, dass sowohl der kommerzielle Markt für Proxy-Dienste als auch der Untergrundmarkt für Proxys in den kommenden Jahren wachsen werden, da die Nachfrage hoch ist. Der Schutz vor diesen Anonymisierungsschichten stellt für viele Unternehmen und Regierungsorganisationen auf der ganzen Welt eine Herausforderung dar. Gerichtlich genehmigte Schließungen von Proxy-Botnets werden zwar dazu beitragen, böswillige Aktivitäten einzudämmen, aber die Sicherung von IoT-Geräten ist dennoch von größter Bedeutung.

Wenn ein IoT-Gerät ankommende Verbindungen über das offene Internet akzeptiert, werden diese Devices von kommerziellen Scandiensten schnell online gefunden, und auch böswillige Akteure können sie über gekaufte oder gestohlene Zugänge zu diesen Internet-Scandiensten finden. Mithilfe von Scandaten können die automatisierten Skripte von böswilligen Akteuren bekannte Schwachstellen und möglicherweise sogar Zero-Day-Angriffe auf die exponierten IoT-Geräte leicht ausprobieren. Daher ist es wichtig, für IoT-Geräte eingehende Internetverbindungen zu unterbinden, wenn dies nicht geschäftskritisch ist, und Maßnahmen zu ergreifen, um zu verhindern, dass ihre Infrastruktur selbst Teil des Problems wird.